はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

特に、クラウドファーストの時代において、Linuxサーバーの重要性とセキュリティリスクは日々増大しており、Linux環境の保護は単なる選択肢ではなく、事業継続のための必須要件となっています。従来のWindowsサーバー中心のセキュリティ対策から、マルチプラットフォーム対応への移行は、多くの組織にとって喫緊の課題です。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Apex One Linux」です。

本記事では、実際の現場経験を踏まえ、セキュリティエンジニアや情報システム部門担当者の方々に向けて、Trend MicroのApex One Linuxを活用したLinuxセキュリティ強化の具体的な手法と導入のポイントを詳しく解説します。

Apex One Linux とはなにか

Apex Oneの概要

Apex Oneは、Trend Microが提供する次世代エンドポイントセキュリティソリューションです。従来の「ウイルスバスター コーポレートエディション」の後継製品として位置づけられ、事前予防のためのエンドポイントプロテクション、事後対処のためのEDRを一つのエンドポイントセキュリティとして捉えています。

EPP(Endpoint Protection Platform)とEDR(Endpoint Detection and Response)を統合したソリューションとして、包括的な脅威対策を提供します。

Apex One Linux の特徴

Apex One Linux は、Linux環境専用に最適化されたセキュリティエージェントです。Windowsで実績のあるApex Oneの技術基盤を活用しながら、Linux特有のセキュリティ要件に対応した軽量設計が特徴です。

主な特徴として、以下が挙げられます。

- 軽量エージェント設計:システムリソースへの影響を最小限に抑制

- 統合管理:Windows環境と一元的な管理が可能

- クラウド連携:Trend Micro Smart Protection Networkとの連携による最新脅威情報の活用

- 豊富なログ出力:SIEMやSyslogとの連携が容易

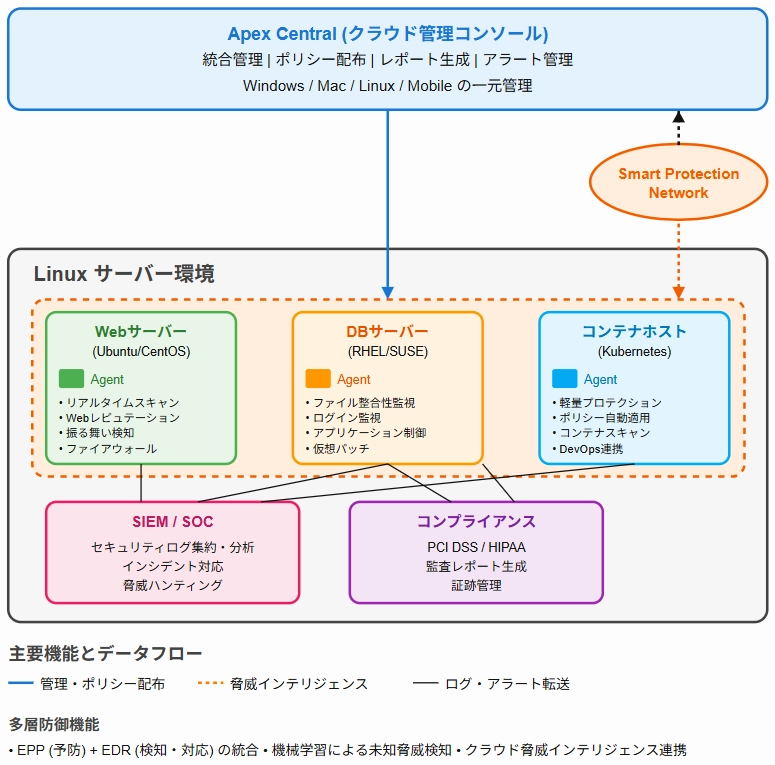

【イメージ図:Apex One Linux セキュリティアーキテクチャ】

-

EPP(Endpoint Protection Platform)

PCやサーバーなどのエンドポイントをマルウェアなどの脅威から保護するためのセキュリティソリューションです。

主にマルウェアの侵入を水際で防ぐことを目的としており、アンチウイルスソフトや次世代アンチウイルス(NGAV)などが含まれます。 -

EDR(Endpoint Detection and Response)

パソコンやサーバーなどのエンドポイントにおける不審な挙動を検知し、迅速な対応を支援するセキュリティソリューションです。

従来のウイルス対策ソフトでは防ぎきれない高度なサイバー攻撃に対応するため、侵入を前提とした対策として注目されています。 -

SIEM(Security Information and Event Management)

セキュリティ関連のログを一元的に収集・分析し、セキュリティインシデントの早期発見や対応を支援するシステムのことです。

ネットワークやサーバー、アプリケーションなど、様々なシステムから出力されるログデータを集約し、相関分析を行うことで、サイバー攻撃やマルウェア感染などの脅威を検知することを目的としています。 -

Syslog

UNIX系OSにおける標準的なログ出力機能です。

ネットワーク経由でログを集約管理する仕組みです。

なぜ Apex One Linux が活用されるのか

Linuxセキュリティの複雑化する脅威環境

現代のLinux環境は、従来のサーバー用途に加えて、コンテナ基盤、クラウドインフラ、IoTデバイスなど多様な用途で活用されています。このような環境変化に伴い、攻撃者もLinux環境を標的とした高度な攻撃手法を開発しており、従来の署名ベースの検知だけでは対応が困難になっています。

統合管理による運用効率化のニーズ

多くの企業では、WindowsとLinuxが混在するハイブリッド環境を運用しています。

それぞれ異なるセキュリティ製品を導入すると、管理コンソールが分散し、セキュリティポリシーの一貫性確保やインシデント対応の迅速化が困難になります。

Apex One Linuxは、Windowsだけではなく、MacOSやスマートフォンへの脅威の保護も可能なマルチデバイスライセンスの一部として、統合的なセキュリティ管理を実現します。

コンプライアンス要件への対応

金融業界のPCI DSS、医療業界のHIPAAなど、業界固有のコンプライアンス要件では、サーバーのセキュリティ監視とログ管理が必須項目となっています。Apex One Linuxは、これらの要件に対応するための詳細なログ出力と監査機能を提供します。

-

署名ベース検知

シグネチャベースの検出メカニズムは、一意の識別子を使用して既知の脅威を探します。

たとえばIDSには、保護されたシステムに侵入しようとする既知のマルウェアを識別するために使用するマルウェア ハッシュのライブラリがある場合があります。 -

PCI DSS(Payment Card Industry Data Security Standard)

クレジットカード会員情報を保護するために、国際的なクレジットカードブランド5社(American Express、Discover、JCB、Mastercard、VISA)が共同で策定した、カード情報セキュリティの国際統一基準です。 -

HIPAA(Health Insurance Portability and Accountability Act)

アメリカ合衆国で1996年に制定された、医療保険の相互運用性と説明責任に関する法律です。電子化された医療情報のプライバシーとセキュリティを保護することを目的としています。

Apex One Linux の具体的な導入ステップ

事前準備フェーズ

導入前の準備として、以下の項目を確認する必要があります。

システム要件の確認

- サポート対象のLinuxディストリビューション(RHEL、CentOS、Ubuntu、SUSE等)

- 必要なシステムリソース(CPU、メモリ、ディスク容量)

- ネットワーク要件(管理サーバーとの通信ポート)

既存環境の調査

- 既存のセキュリティソフトウェアとの競合チェック

- システム監視ツールとの連携確認

- ログ出力先の設定確認

管理サーバーの構築

Apex One Linuxの管理には、以下のいずれかの方法を選択します。

- オンプレミス管理サーバー

Apex One サーバーをオンプレミス環境に構築し、社内ネットワーク内でエージェントを管理する方式です。機密性の高い環境や、外部通信に制約がある環境に適しています。

- クラウド管理コンソール

Trend Micro Apex Centralクラウド版を利用し、SaaS型での管理を行う方式です。

初期導入コストを抑制でき、管理サーバーの運用負荷を軽減できます。

エージェントのインストール

Linux環境へのエージェントインストールは、以下の手順で実行します。

# パッケージのダウンロード(例:Red Hat系)

wget https://[管理サーバーURL]/AgentInstaller.tar.gz

# パッケージの展開

tar -xzf AgentInstaller.tar.gz

# インストールの実行

sudo ./install.sh

# サービスの開始確認

systemctl status ds_agentポリシー設定とカスタマイズ

インストール完了後、環境に応じたセキュリティポリシーを設定します。

スキャン設定

- リアルタイムスキャンの有効化

- 定期スキャンのスケジュール設定

- 除外パスの指定(データベースファイル、ログディレクトリ等)

ネットワーク保護設定

- ファイアウォール機能の有効化

- 侵入防御機能の設定

- Webレピュテーション機能の設定

ログ・アラート設定

- Syslogサーバーへの転送設定

- SIEM連携の設定

- アラート通知の設定

Apex One Linux のメリット

主要な利点

Apex One Linuxの導入により、以下のメリットを享受できます。

- 高度な脅威検知能力

機械学習とビヘイビア分析を組み合わせた多層防御により、ゼロデイ攻撃やフィルレスマルウェアにも対応できます。

- 運用負荷の軽減

統合管理コンソールにより、複数のLinuxサーバーを一元的に管理でき、セキュリティエンジニアの運用負荷を大幅に軽減します。

- 柔軟な導入形態

オンプレミス、クラウド、ハイブリッド環境のいずれにも対応し、企業のIT戦略に応じた柔軟な導入が可能です。

-

ビヘイビア分析

クライアント コンピュータでローカルに行うプロアクティブな監視と共に、シマンテックのオンライン インテリジェンス ネットワークを利用するヒューリスティック システムを使って、広がりつつある脅威を検出します。

監視する必要があるクライアント コンピュータでの変更や動作も検出します。 -

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性が発見された直後に、開発元がその脆弱性に対応する修正プログラム(パッチ)を公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

「ゼロデイ」とは、修正パッチが提供される前の「0日目」を意味し、攻撃者はこの隙を突いて攻撃を仕掛けます。 -

フィルレスマルウェア

悪意のあるソフトウェアやファイルを使うのではなく、対象となるパソコンに標準で組み込まれているソフトウェアを使って行う攻撃を指します。

利用されるソフトウェアの代表例がPowerShellであり、Windows 7以降には標準で組み込まれています。

他製品との比較

以下は、主要なLinux向けセキュリティ製品との機能比較です。

Apex One Linuxは、商用製品として高い信頼性を持ちながら、統合管理とEDR機能を標準で提供する点で優位性があります。

特に、既存のWindows環境でApex Oneを利用している企業では、統一されたセキュリティポリシーとオペレーションを実現できます。

活用方法

金融機関でのセキュリティ強化

想定される課題

金融機関では、オンラインバンキングシステムやATMネットワークの基盤としてLinuxサーバーが広く利用されています。しかし、従来のセキュリティ対策では、高度な標的型攻撃や内部不正を完全に防ぐことが困難でした。

Apex One Linuxの活用内容

- ファイル整合性監視(FIM)機能により、重要なシステムファイルの改ざんを即座に検知

- ログイン監視機能による不正アクセスの早期発見

- アプリケーション制御による未許可ソフトウェアの実行防止

- 詳細なセキュリティログの収集とSIEMとの連携

期待される効果

これらの機能により、PCI DSS要件への準拠を支援し、セキュリティインシデントの早期発見と迅速な対応が可能になります。また、統合管理により、セキュリティオペレーションの効率化も実現されます。

Eコマース企業でのWebサーバー保護

想定される課題

Eコマース企業では、Webサーバーが直接インターネットに公開されているため、SQLインジェクションやWebシェルによる攻撃のリスクが高く、顧客データの漏洩や事業継続性への影響が懸念されます。

Apex One Linuxの活用内容

- Webレピュテーション機能による悪意あるURLやIPアドレスからのアクセス遮断

- リアルタイムスキャンによる悪意あるファイルのアップロード防止

- 振る舞い検知による異常なプロセス実行の監視

- 仮想パッチ機能による既知の脆弱性への攻撃防御

期待される効果

Webサーバーのセキュリティレベルが向上し、顧客データの保護と事業継続性の確保が実現されます。また、セキュリティインシデントの発生時には、詳細なログ情報により迅速な原因究明と対策が可能になります。

クラウドネイティブ環境での活用

想定される課題

コンテナベースのアプリケーション開発において、ホストOSとしてのLinuxセキュリティが重要な課題となります。従来のセキュリティ製品では、動的に変化するコンテナ環境への対応が困難でした。

Apex One Linuxの活用内容

- 軽量エージェントによるコンテナホストの保護

- 自動ポリシー適用によるDevOps環境でのセキュリティ統制

- コンテナレジストリのスキャン連携

- Kubernetes環境でのセキュリティポリシー管理

期待される効果

DevOpsプロセスにセキュリティが自然に組み込まれ、開発スピードを損なうことなくセキュリティレベルの向上が実現されます。また、コンテナ環境特有のセキュリティリスクに対する包括的な対策が可能になります。

-

FIM(File Integrity Monitoring)

ファイルやディレクトリの変更を監視し、不正な改ざんや変更を検知するセキュリティプロセスです。

システムやアプリケーションの重要なファイルを監視対象とし、改ざんや破損がないかをチェックします。

これにより、システムへの不正アクセスやマルウェア感染などの脅威を早期に検知し、対応を可能にします。 -

SQLインジェクション

Webサイトやアプリケーションの脆弱性を悪用して、不正なSQL文をデータベースに挿入し、情報を不正に取得したり、データを改ざん・削除したりする攻撃のことです。

Webアプリケーションがデータベースにアクセスする際に、ユーザーからの入力値をSQL文の一部として直接組み込む場合に発生する可能性があります。攻撃者は、この脆弱性を利用して、本来意図されていないSQL文を実行させ、データベースを操作します。 -

Webシェル

Webサーバーにアップロードされ、攻撃者がリモートでサーバーを制御するためのスクリプトのことです。

PHP、ASP、JSPなどのWeb対応言語で記述され、攻撃者はこれを通じてシステムへのアクセスを維持し、様々な悪意のある活動を実行します。 -

仮想パッチ

ソフトウェアの脆弱性に対して、ベンダーが提供する正式なパッチを適用する代わりに、WAF(Web Application Firewall)やIPS( Intrusion Prevention System)などのセキュリティ製品を用いて、脆弱性を悪用する攻撃を遮断する技術です。

まとめ

Apex One Linux は、現代のエンタープライズ環境におけるLinuxセキュリティの課題を包括的に解決するソリューションです。軽量でありながら高機能な設計により、システムパフォーマンスを維持しながら高度な脅威対策を実現します。

特に、既存のWindows環境でApex Oneを利用している組織では、統一されたセキュリティ管理とオペレーションにより、大幅な運用効率化を実現できます。また、金融、Eコマース、クラウドネイティブ環境など、様々な業界・用途での活用実績により、幅広いニーズに対応可能であることが実証されています。

Linuxセキュリティの強化を検討されているセキュリティエンジニアや情報システム部門の担当者の方々には、Apex One Linuxの導入を強く推奨します。統合管理による運用効率化と高度な脅威対策の両立により、組織のセキュリティレジリエンス向上に大きく貢献することでしょう。

参考文献

- トレンドマイクロ株式会社 – “Trend Micro Apex One システム要件”:

https://success.trendmicro.com/ja-JP/solution/KA-0007125

- NEC – “Trend Micro Apex One ラインナップ”:

https://jpn.nec.com/soft/trendmicro/apexone/lineup.html

- ネットワールド – “Trend Micro Apex One”:

https://www.networld.co.jp/product/trendmicro/pro_info/apex-one/

- 富士通 – “トレンドマイクロ製品 サーバ&クラウドセキュリティ”:

https://www.fujitsu.com/jp/products/software/partners/partners/trendmicro/products/server-cloud/

- 大塚商会 – “Trend Micro Apex One”:

https://www.otsuka-shokai.co.jp/products/security/pc-tablet/anti-virus/apex-one.html