はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 100E」です。

サイバー攻撃が日々高度化し、企業のネットワークセキュリティ対策がビジネス継続の生命線となっている現在、情報システム部門やセキュリティエンジニアにとって、信頼性と管理性を兼ね備えた次世代ファイアウォールの選定は極めて重要な判断となります。

特に、従来のポイントソリューションでは対応しきれない複合的な脅威に対し、統合的なアプローチが求められています。

本記事では、Fortinet社が提供するFortiGate 100Eについて、その技術的特徴から実際の導入プロセス、運用上のポイントまでを詳細に解説します。特に、中規模から大規模企業での導入を検討されているセキュリティ担当者の方々に向けて、製品選定から運用開始まで必要な情報を包括的にお伝えします。

私自身が数多くのセキュリティプロジェクトで経験した知見も交えながら、実践的な観点からFortiGate 100Eの価値をお伝えできればと思います。

FortiGate 100Eとはなにか

UTM機器としての基本概要

FortiGate 100Eは、Fortinet社が開発・提供する次世代ファイアウォール(NGFW)であり、UTM(Unified Threat Management:統合脅威管理)機能を包括的に搭載した企業向けセキュリティアプライアンスです。

技術的アーキテクチャの特徴

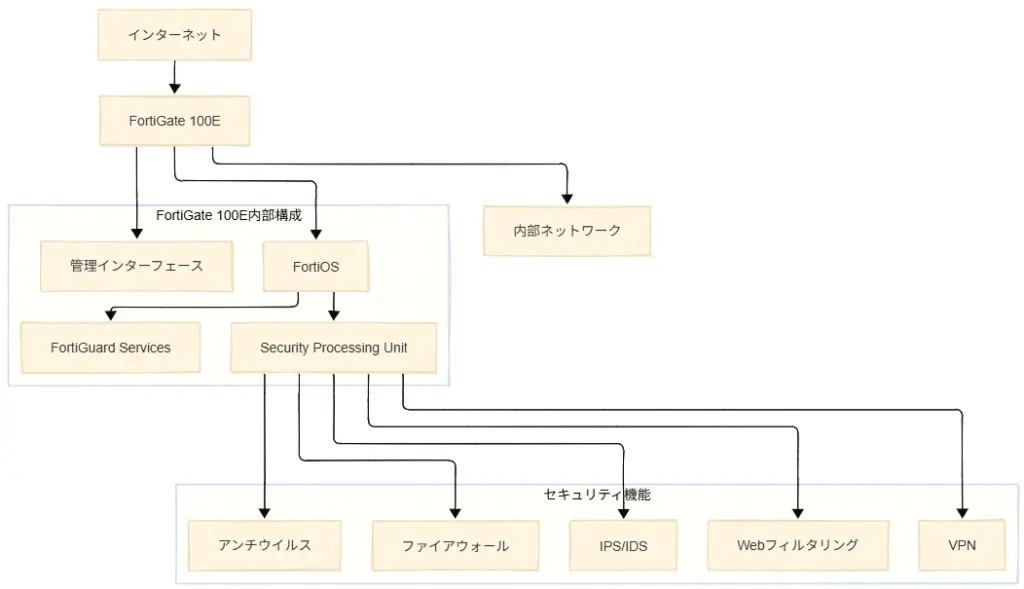

FortiGate 100Eの核となるのは、Fortinet独自開発のセキュリティプロセッサ「Security Processing Unit(SPU)」と統合オペレーティングシステム「FortiOS」です。このアーキテクチャにより、従来の汎用CPUベースのセキュリティ機器では実現困難だった高速処理と低レイテンシを同時に実現しています。

【イメージ図:アーキテクチャ図】

ハードウェア仕様と性能指標

FortiGate 100Eは、以下の主要な技術仕様を持ちます。

インターフェース構成

- 10ポートのギガビットイーサネット(GE RJ45)

- 2ポートのギガビットSFPスロット

- 専用管理ポート

性能指標

- ファイアウォールスループット:最大7.4Gbps

- IPSスループット:最大1Gbps

- VPNスループット:最大4.4Gbps(IPSec)、最大200Mbps(SSL VPN)

❖ 参考文献:FortiGate 100Eシリーズ データシート

-

次世代ファイアウォール(NGFW)

従来のファイアウォールに加えて、アプリケーションの識別・制御、侵入検知・防止(IPS)機能などを統合したセキュリティソリューションです。

サイバー攻撃の高度化に対応するため、より詳細なパケット検査や、アプリケーション単位でのアクセス制御が可能になっています。 -

UTM(Unified Threat Management)

複数のセキュリティ機能を1台の機器に集約し、ネットワーク全体の脅威を管理するシステムのことです。

ファイアウォール、アンチウイルス、IDS/IPS、アンチスパム、Webフィルタリングなど、様々なセキュリティ機能を統合することで、効率的かつ包括的なセキュリティ対策を実現します。 -

IPSスループット

不正侵入防止システム(IPS)が作動しているときの処理速度や動作速度のことです。

具体的には、一定時間内にIPSが処理できるデータ量(例: bps, pps)を表します。IPSスループットが高いほど、不正アクセスや攻撃を検知・防御しながら、ネットワークの通信速度を維持できることを意味します。

なぜFortiGate 100Eが活用されるのか

統合セキュリティによるコスト最適化

従来のネットワークセキュリティ対策では、ファイアウォール、IPS、アンチウイルス、Webフィルタリングなどの機能を個別の製品で構築する必要がありました。FortiGate 100Eは、これらの機能を単一のアプライアンスで提供することで、以下のメリットを実現します。

- 初期投資の削減

複数製品の購入費用を統合することで、総所有コスト(TCO)を大幅に削減できます。実際の導入事例では、従来比で30-40%のコスト削減を実現したケースが報告されています。

- 運用工数の最適化

単一の管理コンソールですべてのセキュリティ機能を統括管理できるため、管理者の学習コストや日常的な運用作業を大幅に軽減できます。

高度な脅威対応能力

FortiGuardサービスとの連携により、FortiGate 100Eは常に最新の脅威情報を取得し、リアルタイムでの防御を実現します。特に注目すべきは、機械学習を活用した未知の脅威検知機能で、シグネチャベースの従来手法では検出困難なゼロデイ攻撃にも対応できます。

SSL/TLS暗号化通信の可視化

現代のネットワーク通信の80%以上が暗号化されている中、FortiGate 100EのSSL/TLSインスペクション機能は企業セキュリティにとって重要な価値を提供します。この機能により、暗号化通信を利用した攻撃やデータ漏洩を効果的に検知・防御できます。

-

総所有コスト(TCO:Total Cost of Ownership)

企業がITシステムを導入する際に必要となる、ソフト・ハードの購入や維持管理にかかわるすべての費用の総額を指します。

TCOを整理し削減することで、企業の利益アップに直接的につながる可能性が高くなります。 -

FortiGuardサービス

フォーティネット社が提供する、セキュリティ脅威からユーザーを保護するための様々なセキュリティサービスをまとめたものです。

具体的には、アンチウイルス、侵入防御、Webフィルタリング、サンドボックス、不正アクセス対策、AIを活用したセキュリティ機能など、多岐にわたる脅威からネットワークやデバイスを保護します。 -

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性が発見された直後に、開発元がその脆弱性に対応する修正プログラム(パッチ)を公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

「ゼロデイ」とは、修正パッチが提供される前の「0日目」を意味し、攻撃者はこの隙を突いて攻撃を仕掛けます。 -

SSL/TLSインスペクション

SSL/TLSで暗号化された通信を復号化し、その内容を検査するセキュリティ機能のことです。

これにより、暗号化された通信に隠れたマルウェアや不正なWebコンテンツを検出し、セキュリティ脅威を未然に防ぐことができます。

FortiGate 100Eの具体的な導入ステップ

Phase 1: 導入前準備と要件定義

現状分析の実施

導入を成功させるためには、まず現在のネットワーク構成とセキュリティ要件を詳細に分析する必要があります。以下の項目を重点的に調査します。

- 現在のネットワークトラフィック量とピーク時の使用率

- 既存のセキュリティ機器の配置と設定

- アプリケーション利用状況とポリシー要件

- コンプライアンス要件(PCI DSS、SOX法等)の確認

サイジングとライセンス設計

FortiGate 100Eの性能仕様を基に、実運用でのパフォーマンス要件を満たすかを検証します。特に、複数のセキュリティ機能を同時に有効化した場合のスループット低下を考慮したサイジングが重要です。

Phase 2: PoC(概念実証)の実施

検証環境の構築

本格導入前に、実際の環境に近いテスト環境でPoCを実施することを強く推奨します。

また、検証項目には以下を含めた方が良いでしょう。

- 基本的なルーティングとファイアウォール機能

- VPN接続の安定性とスループット

- アプリケーション制御の精度

- SSL/TLSインスペクションの動作確認

パフォーマンステストの実行

実際のトラフィックパターンを模擬したロードテストを実施し、要求仕様を満たすことを確認します。この段階で発見された課題は、本格導入前に解決しておく必要があります。

Phase 3: 本格導入と初期設定

基本設定の実装

FortiGate 100Eの初期設定では、以下の順序で作業を進めます。

1. 管理IPアドレスとアクセス設定

2. インターフェース設定とゾーン定義

3. 基本的なルーティング設定

4. 初期ファイアウォールポリシーの作成

5. システム設定(DNS、NTP、ログ設定等)段階的機能導入

セキュリティ機能は段階的に有効化することで、システムの安定性を確保しながら導入を進められます。

- 第1段階:基本的なファイアウォール機能

- 第2段階:IPS/IDSとアンチウイルス機能

- 第3段階:アプリケーション制御とWebフィルタリング

- 第4段階:SSL/TLSインスペクションとVPN機能

Phase 4: 運用体制の確立

監視とログ管理

FortiAnalyzerやSIEM連携を通じて、包括的なログ監視体制を構築します。

特に重要なのは、セキュリティイベントの自動通知設定と定期的なレポート生成の仕組みです。

定期メンテナンスプロセス

運用開始後は、以下の定期メンテナンスが必要です。

- 月次:ファームウェア更新の確認と適用

- 週次:ログレビューとポリシー最適化

- 日次:システム稼働状況とパフォーマンス監視

-

FortiAnalyzer

Fortinet社のセキュリティ製品群であるFortiGateなどのログを一元的に収集・分析し、ネットワークの脅威やセキュリティ状況を可視化するアプライアンス製品です。

FortiGate 100Eのメリット

技術的優位性

高速処理能力

専用セキュリティプロセッサにより、汎用CPU機器と比較して2-3倍の処理性能を実現しています。これにより、セキュリティ機能を有効化してもネットワークパフォーマンスの大幅な低下を防げます。

統合管理の効率性

単一の管理インターフェースですべてのセキュリティ機能を制御できるため、複数ベンダー製品の混在環境で発生する管理の複雑性を解消できます。

スケーラビリティ

将来的な拡張にも対応しており、FortiGateクラスタリングやSD-WAN機能により、企業成長に合わせたネットワーク拡張が可能です。

-

FortiGateクラスタリング

複数のFortiGate機器を連携させ、高可用性(HA)と負荷分散を実現する仕組みです。

これにより、単一障害点(SPOF)を排除し、ネットワークのダウンタイムを最小限に抑えることができます。

具体的には、マスターFortiGateに障害が発生した場合、自動的にスタンバイのFortiGateに切り替わることで、サービスの継続性を確保します。

また、セッション情報を同期することで、切り替え時のセッション切断を防ぎ、ユーザー体験を損なわないようにします。 -

SD-WAN(Software-Defined Wide Area Network)

ソフトウェアでネットワークを制御するSDN (Software Defined Networking) の技術をWAN (広域ネットワーク) に適用したものです。

これにより、企業の拠点間接続やクラウド接続を柔軟に構成し、トラフィックコントロールを効率的に行うことができます。

従来のWANよりも設定変更が容易で、コスト削減やパフォーマンス向上、セキュリティ強化が期待できます。

他製品との比較

この比較表が示すように、FortiGate 100Eは特にVPN性能と統合機能において競合製品に対する優位性を持っています。特に中規模企業では、初期導入コストと運用コストのバランスが評価されています。

運用効率の向上

自動化機能

FortiGate 100Eには、日常的な運用作業を自動化する機能が多数搭載されています。例えば、Security Fabricにより、脅威検知時の自動隔離や連携機器との協調動作が可能です。

直感的な管理インターフェース

WebベースのGUIは、ネットワーク管理者にとって直感的で使いやすく設計されており、複雑な設定作業も段階的なウィザードでサポートされます。

-

Security Fabric

複数のセキュリティ製品や機能を連携・統合し、ネットワーク全体を包括的に保護するセキュリティアーキテクチャのことです。

活用方法

シナリオ1.中小企業製造業での導入

導入前の課題

毎日送られてくる迷惑メールやウィルスメールに非常に悩まされていました。

仕事のメールと迷惑メールの仕分けも日常業務化しており非常に仕事の効率が悪く何とか現状を改善したいと社内からも要望多数ありました。

この企業では、従業員が迷惑メールの仕分け作業に多くの時間を費やし、本来の業務に集中できない状況が続いていました。また、ウイルスメールによるセキュリティリスクも深刻な課題となっていました。

導入内容

FortiGateのUTM機能を活用し、以下の対策を実装しました。

- アンチスパム機能による迷惑メールの自動判定・タグ付け

- アンチウイルス機能による悪意あるメールの自動遮断

- メールフィルタリング機能による業務効率化

導入後の効果

FortiGate導入により、迷惑メールの件名に「SPAM」とスタンプが自動で付与されるようになり、メーラーの仕分け機能と組み合わせることで、従業員の迷惑メール仕分け作業が完全に自動化されました。

また、これまでPCまで到達していたウイルスメールも、FortiGateのアンチウイルス機能により事前にチェックされるため、PCへのウイルス感染リスクが大幅に削減され、企業全体のセキュリティレベルが向上しました。

導入により、従業員は本来の業務に集中できるようになり、生産性の向上とセキュリティリスクの低減を同時に実現しています。特に製造業では、生産ラインの停止リスクを大幅に軽減できたことが大きな成果となっています。

シナリオ2.テレワーク対応企業での活用

導入前の課題

コロナ禍のためテレワーク環境が必須となりました。セキュリティ面も不安がありましたが、FortiGateを導入することにより解決しました。

新型コロナウイルス感染症の影響で急遽テレワーク環境の整備が必要となった企業において、従来のオフィス中心のセキュリティ体制では対応が困難な状況でした。

導入内容

FortiGate 100EのVPN機能とネットワーク分離機能を活用し、以下のソリューションを構築しました。

- SSL VPNによる安全なリモートアクセス環境の構築

- お客様用と従業員用のネットワーク分離

- 冗長化による業務継続性の確保

導入後の効果

お客様用と従業員用のインターネット回線が同じだったため、インターネットの回線を追加し分離しました。従業員用のネットワークがダウンした際はお客様用のネットワークを利用しインターネットへ接続できるようにしました。

適切なネットワーク分離により、お客様サービスと従業員業務の双方でセキュリティと可用性を確保できました。また、柔軟な冗長化により、事業継続性も向上しています。

まとめ

FortiGate 100Eは、中規模から大規模企業のネットワークセキュリティ要件を満たす包括的なUTMソリューションとして、高い評価を得ています。専用セキュリティプロセッサによる高速処理、統合管理による運用効率化、そして柔軟な拡張性により、企業の現在および将来のセキュリティニーズに対応できます。

導入を成功させるためには、適切な事前分析とPoCの実施、段階的な機能導入、そして継続的な運用管理が重要です。特に、FortiGuardサービスとの連携により、常に最新の脅威に対応できる環境を維持することで、企業の貴重な情報資産を効果的に保護できます。

セキュリティ投資は単なるコストではなく、事業継続性を支える重要な戦略投資です。FortiGate 100Eの導入により、企業はセキュリティレベルの向上と運用効率化を同時に実現し、デジタル時代の競争優位性を獲得できるでしょう。

参考文献

- Fortinet公式サイト – FortiGate製品情報:

https://www.fortinet.com/jp

- FortiGate 100Eシリーズ データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT100ESeriesDS.pdf

- FortiGate導入事例集:

https://www.fgshop.jp/product/case/

- 大塚商会 – FortiGate製品紹介:

https://www.otsuka-shokai.co.jp/products/security/internet/firewall-utm/fortigate/

- 情シスマン – UTM製品比較記事:

https://www.gate02.ne.jp/media/battle/ep0043/

- Wiz cloud – UTMおすすめ製品比較:

https://012cloud.jp/article/utm-recommend

- キヤノンMJ – 中小企業向けFortiGateソリューション:

https://canon.jp/biz/solution/smb/list/security/fortigate