はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FPR1010 ASA-K9」です。

近年、サイバーセキュリティの脅威は急速に高度化しており、企業規模を問わず強固なセキュリティ対策が求められています。特に、リモートワークの定着やクラウドサービスの利用拡大により、従来の境界防御だけでは不十分となり、内部トラフィックの可視化と制御が重要課題となっています。

このような背景から、多くの中小企業が次世代ファイアウォール(NGFW)の導入を検討しています。中でも、Cisco Firepower 1010シリーズのエントリーモデルである「FPR1010 ASA-K9」は、コストパフォーマンスと機能性のバランスが優れており、中小規模ネットワークでの採用が拡大しています。

本記事では、セキュリティエンジニアの視点からFPR1010 ASA-K9の技術的特徴、導入メリット、具体的な導入プロセス、そして運用上の注意点について詳しく解説します。実際の導入現場で培った知識と経験を基に、皆様のセキュリティ強化の一助となれば幸いです。

FPR1010 ASA-K9とは何か

基本的な製品概要

FPR1010 ASA-K9は、Cisco Firepower 1000シリーズの中小規模ネットワーク向けに設計されたセキュリティアプライアンスです。中小規模向けセキュリティゲートウェイとして位置付けられており、最大スループット850Mbpsを実現しています。

本製品の最大の特徴は、ASA OS(Adaptive Security Appliance Operating System)とFTD OS(Firepower Threat Defense Operating System)のデュアルOS対応です。これにより、企業のセキュリティ要件や運用方針に応じて最適なモードを選択できます。

-

ASA OS(Adaptive Security Appliance Operating System)

Cisco製のネットワークセキュリティアプライアンスであるAdaptive Security Appliance(ASA)で使用されるオペレーティングシステムのことです。

ASAは、ファイアウォール、VPN、侵入検知システム(IPS)など、様々なセキュリティ機能を統合した製品であり、ASA OSはその基盤となるソフトウェアです。 -

FTD OS(Firepower Threat Defense Operating System)

Ciscoの次世代ファイアウォールであるFirepower Threat Defense(FTD)を動作させるためのオペレーティングシステムです。

ASA OSとFirepower OSが統合されたイメージで、従来のASA機能に加え、侵入防御システム(IPS)、高度なマルウェア防御(AMP)、URLフィルタリング、セキュリティインテリジェンスなどの高度なセキュリティ機能を提供します。 -

FTD(Firewall Threat Defense)

Ciscoが提供する次世代ファイアウォール(NGFW)ソリューションで、従来のファイアウォール機能に加え、侵入防御システム(IPS)、高度なマルウェア対策(AMP)、URLフィルタリング、セキュリティインテリジェンスなどの機能を統合したアプライアンスです。

技術仕様とハードウェア構成

FPR1010 ASA-K9のハードウェア構成は、デスクトップ型のファンレス設計となっており、オフィス環境での設置を考慮した静音性に優れています。

主要な技術仕様は以下の通りです。

- 最大スループット: 850 Mbps(ファイアウォール機能使用時)

- 最大VPN同時接続数: 25セッション(SSL VPN)

- インターフェース: 8ポートGigabit Ethernet、1ポートマネジメント

- メモリ: 4GB RAM、8GB eMMC フラッシュストレージ

- 消費電力: 最大36W

- 動作温度: 0°C~40°C

物理的な構成と接続性

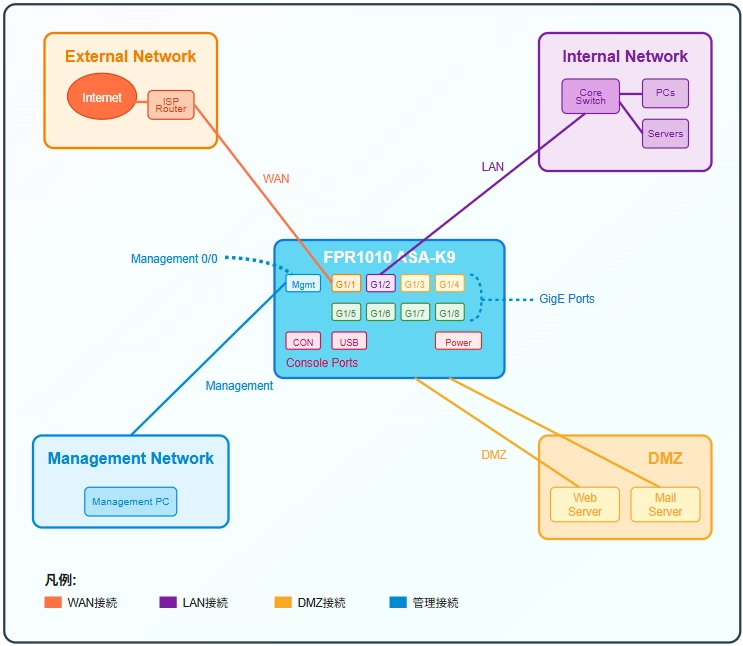

以下の図は、FPR1010 ASA-K9の物理的な構成と一般的なネットワーク接続を示しています。

【イメージ図:物理的構成と接続性】

補足:DMZ接続は「G1/3」と「G1/4」が対象

Smart Licensingによる次世代ライセンス管理

FPR1010 ASA-K9は、Cisco Smart Licensingに対応しており、従来のライセンス管理と比較して大幅な運用効率の向上を実現しています。Smart Licensingでは、ライセンスの使用状況がリアルタイムで可視化され、複数拠点での一元管理が可能です。

特に、Firepower1010でのみサポートされるライセンスとして、Failover機能(冗長化)を利用する場合の専用ライセンスが提供されています。これにより、高可用性を要求される環境でも柔軟な構成が可能となります。

なぜFPR1010 ASA-K9が活用されるのか

中小企業のセキュリティ課題への対応

中小企業では、限られた予算と人的リソースの中で、効果的なセキュリティ対策を実施する必要があります。

FPR1010 ASA-K9は、以下のような中小企業特有の課題に対して包括的なソリューションを提供します。

予算制約への対応

従来の企業向けセキュリティソリューションは、初期投資と運用コストが高額になりがちでした。

FPR1010 ASA-K9は、エントリーレベルの価格帯でありながら、エンタープライズクラスのセキュリティ機能を提供することで、この課題を解決しています。

運用スキルの限界への対応

多くの中小企業では、専門的なセキュリティエンジニアの確保が困難です。

FPR1010 ASA-K9は、直感的なWeb GUI(Firepower Device Manager)を提供し、セキュリティ専門知識が限られた担当者でも基本的な設定と運用が可能となっています。

-

FDM(Firepower Device Manager)

Cisco Secure Firewall Threat Defense(FTD)をブラウザベースで管理するためのツールです。

FMC(Firepower Management Center)と比較して、より手軽に、そして無料で利用できることが特徴です。 -

FMC(Firepower Management Center)

CiscoのネットワークセキュリティソリューションであるFirepowerシリーズを管理するための集中管理プラットフォームです。

ファイアウォール、アプリケーション制御、侵入防御、URLフィルタリング、高度なマルウェア防御などの機能を一元的に管理し、ネットワーク全体のセキュリティ状況を可視化・制御できます。

リモートワーク環境でのセキュリティ要件

COVID-19の影響により、リモートワークが一般化した現在、企業のセキュリティ境界は曖昧になっています。FPR1010 ASA-K9は、この新しい働き方に対応するため、以下の機能を提供します。

SSL VPN機能による安全なリモートアクセス

従業員が自宅や外出先から安全に社内リソースにアクセスできるよう、SSL VPN機能を標準搭載しています。

これにより、インターネット経由でも暗号化された通信路を確保し、機密情報の漏洩リスクを最小化できます。

アプリケーション制御による業務効率化

リモートワーク環境では、業務に関係のないアプリケーションやWebサービスの利用が増加する傾向があります。

FPR1010 ASA-K9のアプリケーション制御機能により、業務に必要なアプリケーションのみを許可し、帯域幅の効率的な利用と生産性の向上を実現できます。

-

SSL VPN

SSL/TLSというインターネット通信を暗号化する技術を利用したVPNのことです。

これにより、自宅や外出先からでも、あたかも社内ネットワークに直接接続しているかのように、安全に社内システムや情報にアクセスできます。

特別なソフトウェアを必要とせず、Webブラウザだけで利用できる手軽さが特徴です。 -

SSL(Secure Socket Layer)

インターネット上でウェブサイトとブラウザ間の通信を暗号化し、安全にデータを送受信するためのプロトコルです。

これにより、個人情報やクレジットカード情報などの重要な情報を、第三者による盗聴や改ざんから保護することができます。

現在では、SSLの進化版であるTLSが主流となっていますが、一般的にSSL/TLSと呼ばれることが多いです。 -

TLS(Transport Layer Security)

インターネット上の通信を暗号化し、安全にデータを送受信するためのプロトコルです。

Webサイトとブラウザ間の通信や、メールの送受信など、様々な場面で利用されています。

TLSは、通信の盗聴や改ざんを防ぎ、データのプライバシーとセキュリティを確保する役割を果たします。

ゼロトラストセキュリティの実現

現代のセキュリティ戦略では、「信頼を前提としない」ゼロトラストアーキテクチャの採用が重要視されています。FPR1010 ASA-K9は、この概念を実現するための基盤技術を提供します。

マイクロセグメンテーションの実装

FTDモードでは、ネットワークを細かなセグメントに分割し、セグメント間の通信を厳密に制御できます。これにより、万が一侵入者がネットワーク内部に到達した場合でも、被害の拡大を防ぐことが可能です。

Identity-Based Access Control

Cisco Identity Services Engine(ISE)との連携により、ユーザーやデバイスの身元を検証し、その情報に基づいてアクセス権限を動的に制御できます。

-

ゼロトラストアーキテクチャ

従来の「信頼できる内部ネットワーク」という考え方を捨て、すべてのアクセスをその都度検証し、信頼を前提としないセキュリティの考え方です。

常に「誰も信用しない」という前提で、アクセスするユーザー、デバイス、アプリケーションなど、あらゆる要素を厳格に認証・認可することで、サイバー攻撃のリスクを最小化することを目指します。 -

Cisco Identity Services Engine (ISE)

ネットワークへのアクセスを制御し、セキュリティポリシーを管理するためのCiscoのソリューションです。

ユーザーやデバイスの識別情報を基に、ネットワークへのアクセスを認証・認可し、セキュリティポリシーを適用することで、ネットワークのセキュリティを強化します。また、Cisco DNAの構成要素の一つでもあります。

FPR1010 ASA-K9の具体的な導入ステップ

導入前の準備フェーズ

要件定義と現状分析

FPR1010 ASA-K9の導入を成功させるためには、まず現在のネットワーク構成とセキュリティ要件を詳細に分析する必要があります。

以下の項目について事前に検討してください。

- 現在のネットワーク構成図の作成

- トラフィック量の測定(ピーク時、平均時)

- 利用中のアプリケーションとサービスの棚卸し

- セキュリティポリシーの明文化

- コンプライアンス要件の確認

OS選択の決定

ASA OSとFTD OSの選択は、導入後の運用に大きな影響を与えます。

以下の基準を参考に適切なOSを選択してください。

- ASA OS: 従来のCisco ASAからの移行、シンプルなファイアウォール機能が主目的

- FTD OS: 次世代ファイアウォール機能、IPS機能、アプリケーション制御が必要

物理的設置とネットワーク接続

設置環境の準備

FPR1010 ASA-K9は、以下の環境要件を満たす場所に設置してください。

- 動作温度: 0°C~40°C

- 相対湿度: 10%~85%(結露なきこと)

- 十分な通気性の確保

- 電源(AC100V-240V、50/60Hz)の安定供給

ネットワーク接続の設定

初期設定では、以下の手順でネットワーク接続を行います。

- Management0/0ポート: 管理用として専用のIPアドレスを割り当て

- GigabitEthernet1/1: 外部(インターネット)接続用

- GigabitEthernet1/2: 内部(LAN)接続用

- その他ポート: 必要に応じてDMZやセグメント分離用に使用

-

DMZ(DeMilitarized Zone)

ネットワークセキュリティにおいて、外部ネットワーク(インターネットなど)と内部ネットワーク(社内ネットワークなど)の間に設けられる、緩衝地帯のことです。

ファイアウォールなどのセキュリティ対策を施し、外部からの不正アクセスから内部ネットワークを保護するために使用されます。

初期設定とライセンスアクティベーション

基本設定の実施

FPR1010 ASA-K9の初期設定は、以下の順序で実施します。

- Smart Licensingの設定

・Cisco Smart Accountの準備

・デバイスの登録とライセンスアクティベーション

・必要な機能ライセンスの有効化

- ネットワーク設定

・インターフェースの設定(IPアドレス、サブネットマスク、セキュリティレベル)

・ルーティングテーブルの設定

・DNS設定

- セキュリティポリシーの基本設定

・アクセス制御リスト(ACL)の作成

・NATポリシーの設定

・VPNポリシーの設定(必要に応じて)

管理方法の選択と設定

FTDモードでは、以下の管理方法から選択できます。

- Firepower Device Manager(FDM): 単一デバイスの管理に適した Web GUI

- Firepower Management Center(FMC): 複数デバイスの統合管理に適したプラットフォーム

セキュリティポリシーの詳細設定

アクセス制御ポリシーの設定

FTDモードでは、以下の順序でアクセス制御ポリシーを設定します。

- セキュリティゾーンの定義

・Internal Zone(内部ネットワーク)

・External Zone(外部ネットワーク)

・DMZ Zone(必要に応じて)

- アクセス制御ルールの作成

・送信元・宛先の指定 アプリケーションの指定

・サービス(プロトコル・ポート)の指定

・アクションの指定(許可・拒否・検査)

- IPS機能の設定

・脅威検出プロファイルの選択

・カスタムシグネチャの設定

・検出時のアクション設定

VPN機能の設定

リモートアクセスVPNを設定する場合、以下の手順を実施します。

- SSL VPN設定

・VPNプールの作成(クライアントに割り当てるIPアドレス範囲)

・認証方式の設定(ローカルユーザー、Active Directory連携など)

・アクセス権限の設定

- Site-to-Site VPN設定

・接続先の設定 暗号化方式の設定 認証方式の設定

FPR1010 ASA-K9のメリット

包括的なセキュリティ機能

FPR1010 ASA-K9は、単一のプラットフォーム上で多層的なセキュリティ機能を提供します。

これにより、複数のセキュリティ製品を導入する場合と比較して、管理コストと運用負荷を大幅に削減できます。

統合脅威対策

FTDモードでは、以下の脅威対策機能が統合されています。

- IPS機能: Snortベースのシグネチャによる侵入検知・防御

- マルウェア対策: Cisco Advanced Malware Protection(AMP)との連携

- URL フィルタリング: カテゴリベースのWebアクセス制御

- アプリケーション制御: 詳細なアプリケーション識別と制御

可視性とレポート機能

FPR1010 ASA-K9は、ネットワークトラフィックの可視化とレポート機能を提供します。これにより、セキュリティインシデントの早期発見と分析が可能となります。

-

Cisco Advanced Malware Protection(AMP)

シスコが提供するサブスクリプションベースのマルウェア防御サービスです。

ネットワーク、エンドポイント、電子メールなど、さまざまな環境でマルウェアの侵入を防御し、悪意のある動作を検出・封じ込めることを目的としています。

運用効率の向上

自動化機能による工数削減

FTDモードでは、以下の自動化機能により運用工数を削減できます。

- 自動シグネチャ更新: 最新の脅威情報に基づくシグネチャの自動更新

- 自動ポリシー適用: 事前定義されたポリシーテンプレートの自動適用

- 自動レポート生成: 定期的なセキュリティレポートの自動生成

集中管理による効率化

複数拠点での運用を想定した場合、FMCを使用することで以下の効率化が図れます。

- 一元的なポリシー管理: 複数デバイスのポリシーを統一的に管理

- 集中ログ管理: 全拠点のログを一元的に収集・分析

- 統一されたレポート: 全拠点の状況を統合したレポートの生成

競合製品との比較

以下の比較表は、FPR1010 ASA-K9と主要な競合製品の特徴を比較したものです。

| 製品 | FPR1010 ASA-K9 | FortiGate 60F | Palo Alto PA-220 |

|---|---|---|---|

| 最大スループット | 850 Mbps | 1 Gbps | 900 Mbps |

| VPN同時接続数 | 25セッション | 60セッション | 25セッション |

| IPS機能 | Snortベース | FortiGuard IPS | 独自エンジン |

| 管理方式 | FDM/FMC | FortiManager | Panorama |

| ライセンス | Smart Licensing | 従来型 | 従来型 |

| エコシステム | Cisco統合 | Fortinet統合 | Palo Alto統合 |

| 初期導入コスト | 中程度 | 低い | 高い |

Ciscoエコシステムの優位性

FPR1010 ASA-K9の最大の優位性は、Ciscoの包括的なエコシステムとの統合性にあります。

既存のCisco製品(スイッチ、ルータ、無線LANアクセスポイントなど)との連携により、以下のメリットが得られます。

- 統一された管理: 単一のプラットフォームでネットワーク全体を管理

- 連携機能: デバイス間での情報共有と連携セキュリティポリシーの適用

- 技術サポート: 単一ベンダーによる包括的なサポート体制

拡張性とフューチャープルーフ

ライセンスベースの機能拡張

FPR1010 ASA-K9は、ライセンスの追加により機能を拡張できます。

これにより、初期投資を抑えながら、事業成長に応じて段階的に機能を追加することが可能です。

最新脅威への対応

Cisco Talosの脅威インテリジェンスを活用することで、最新の脅威情報に基づいた防御策を自動的に適用できます。これにより、未知の脅威に対しても迅速な対応が可能となります。

-

Cisco Talos

シスコシステムズが運営する世界最大級の脅威インテリジェンス組織です。

250人以上のセキュリティ専門家が、世界中のビッグデータを解析し、その結果をシスコのセキュリティ製品やサービスにフィードバックしています。

活用方法

中小企業本社での統合セキュリティゲートウェイ

導入シナリオ

従業員数50名程度の中小企業において、従来の単純なルータとファイアウォールからFPR1010 ASA-K9への移行を実施する場合を想定します。

活用方法の詳細

- 境界防御の強化

外部からの不正アクセスを防ぐファイアウォール機能 IPS機能による侵入検知・防御 不正なWebサイトへのアクセスを防ぐURLフィルタリング

- リモートアクセス環境の構築

SSL VPN機能による安全な在宅勤務環境の提供 多要素認証との連携によるセキュリティ強化 社内リソースへの限定的アクセス制御

- 内部ネットワークの可視化

内部トラフィックの監視と分析 異常な通信パターンの検出 セキュリティインシデントの早期発見

支社・支店での標準化されたセキュリティ対策

導入シナリオ

本社を含む複数拠点を展開する企業において、各拠点のセキュリティ対策を標準化する場合を想定します。

活用方法の詳細

- 統一されたセキュリティポリシー

FMCを使用した一元的なポリシー管理 全拠点での統一されたセキュリティレベルの維持 新拠点への迅速な展開

- Site-to-Site VPN接続

拠点間の安全な通信路の確保 本社システムへのセキュアなアクセス 拠点間でのリソース共有

- 集中監視とレポート

全拠点のセキュリティ状況の一元監視 統合されたセキュリティレポートの生成 インシデント対応の迅速化

製造業でのOT/ITセキュリティ統合

導入シナリオ

製造業において、OT(Operational Technology)環境とIT環境を安全に分離しながら、必要な連携を実現する場合を想定します。

活用方法の詳細

- ネットワークセグメンテーション

OT環境とIT環境の論理的な分離 セグメント間通信の厳密な制御 産業制御システムの保護

- 産業用プロトコルの監視

Modbus、DNP3などの産業用プロトコルの監視 異常な制御コマンドの検出 制御システムへの不正アクセスの防止

- 可用性とセキュリティのバランス

製造プロセスの継続性を重視した設定 緊急時のバイパス機能 定期的なセキュリティアップデート

参考文献:

-

OT(Operational Technology)

工場やプラント、社会インフラなどの物理的なシステムや設備を制御・運用するための技術の総称です。

具体的には、センサー、制御システム、産業機械などを指します。

IT (Information Technology) が情報を取り扱うのに対し、OTは物理的な現象を制御することを目的としています。

まとめ

FPR1010 ASA-K9は、中小企業から成長企業まで幅広いニーズに対応する次世代ファイアウォールとして、優れた価値を提供します。本記事で解説した通り、ASA OSとFTD OSのデュアルOS対応により、企業の成長段階やセキュリティ要件に応じた柔軟な構成が可能です。

特に、以下の点がFPR1010 ASA-K9の主要なメリットといえます。

技術的優位性

- 統合されたセキュリティ機能による多層防御の実現

- Smart Licensingによる効率的なライセンス管理

- Ciscoエコシステムとの高い親和性

運用面での優位性

- 直感的な管理インターフェース(FDM)による運用負荷の軽減

- 自動化機能による工数削減

- 集中管理による複数拠点の効率的な運用

将来への対応

- ライセンスベースの機能拡張による投資保護

- 最新脅威への継続的な対応

- ゼロトラストアーキテクチャへの対応

企業のセキュリティ担当者は、これらの特徴を踏まえて、自社の要件に最適な構成を検討することが重要です。導入に際しては、事前の要件定義と段階的な展開計画を立て、適切な技術サポートを受けながら進めることで、FPR1010 ASA-K9の真価を最大限に活用できるでしょう。

今後のサイバーセキュリティ環境の変化に対応するため、継続的な学習と製品の活用方法の見直しを行いながら、企業の安全なIT環境の構築と維持に努めることが、セキュリティエンジニアと情報システム部門の重要な使命といえます。

参考文献

- Cisco Firepower 1010 シリーズ ハードウェア設置ガイド:

https://www.cisco.com/c/ja_jp/td/docs/security/firepower/1010/hw/guide/hw-install-1010/overview.html - Cisco Firepower 1000 シリーズ データシート:

https://www.cisco.com/c/ja_jp/products/collateral/security/firepower-1000-series/datasheet-c78-742469.html

- Cisco Talos Intelligence Group – Threat Intelligence Reports:

https://blog.talosintelligence.com/

- ネットワンパートナーズ株式会社 – Ciscoファイアウォール製品入門:

https://solution.netone-pa.co.jp/blog/431

- Cisco Systems – Identity Services Engine (ISE) Documentation:

https://www.cisco.com/c/en/us/products/security/identity-services-engine/index.html

- Cisco Systems – Advanced Malware Protection (AMP) for Networks:

https://www.cisco.com/c/en/us/products/security/advanced-malware-protection/index.html