はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「多要素認証(MFA)」です。

特に近年のゼロトラストセキュリティモデルにおいて、多要素認証(MFA)の重要性は急速に高まっています。テレワーク環境やクラウドファーストな企業運営が主流となった現在、従来のパスワード認証だけでは不十分であり、より強固な認証基盤が求められています。

本記事では、Okta Verifyの基本から、具体的な導入方法、メリット・デメリット、実際の活用事例まで、セキュリティエンジニアの視点から詳しく解説します。情報システム部門やセキュリティ担当者の方々が、製品導入を検討する際の参考にしていただければ幸いです。

-

多要素認証(MFA:Multi-Factor Authentication)

ユーザーが本人であることを確認するために、2つ以上の認証要素(知識要素、所持要素、生体要素)を組み合わせる認証方式です。

これにより、不正アクセスやなりすましのリスクを低減できます。

Okta Verifyとはなにか

正しい読み方と基本概念

Okta Verifyは、Oktaにより保護されたアプリにサインインする際に、本人確認のために使用できるモバイルアプリです。正しい読み方は「オクタ・ベリファイ」です。

IT業界でよく見られる読み方の混在を避けるため、公式な発音に準拠することが重要です。

「Okta」は2009年にサンフランシスコで設立されたアイデンティティ・アクセス管理(IAM)のリーディングカンパニーが提供するクラウドサービスです。

「Verify」は英語で「確認する」「検証する」という意味を持ちます。

-

アイデンティティ・アクセス管理(IAM:Identity and Access Management)

組織がデジタルIDを管理し、適切なユーザーに適切なリソースへのアクセスを許可するための仕組みです。

具体的には、ユーザーの認証、認可、アクセス制御などを一元的に管理し、セキュリティと利便性を両立させることを目指します。

技術的な仕組み

Okta Verify は、ユーザーが認証の2段階目の要素として入力する必要がある、6桁の数字を提供するソフトウェアベースの認証トークンです。

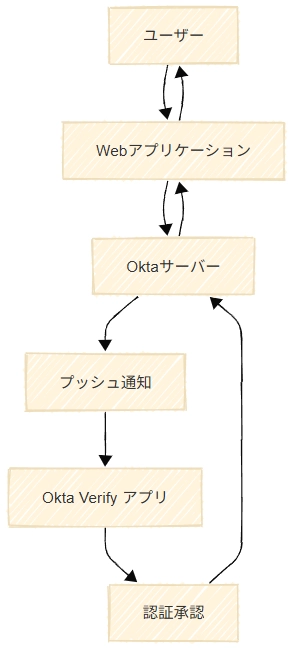

この仕組みは以下のような流れで動作します。

- TOTP(Time-based One-Time Password)方式:30秒ごとに変更される6桁の数字を生成

- プッシュ通知機能:ユーザーのスマートフォンに認証リクエストを送信

- 暗号化通信:アプリとOktaサーバー間の通信は全て暗号化

- デバイス登録:初回設定時にQRコードスキャンによる簡単な端末登録

【イメージ図:簡易フロー図】

対応プラットフォーム

Okta Verifyは、オペレーティングシステム(OS)とWebブラウザーの組み合わせを期間限定でサポートしています。

主要な対応プラットフォームは以下の通りです。

- モバイル: iOS 14.0以降、Android 8.0以降

- デスクトップ: Windows 10以降、macOS 10.15以降

- ブラウザ: Chrome、Firefox、Safari、Edge

なぜOkta Verifyが活用されるのか

セキュリティ強化の必要性

従来のパスワード認証では、以下のような脆弱性が指摘されています。

- パスワード使い回し:同じパスワードを複数サービスで利用することによる漏洩リスク

- 辞書攻撃:一般的なパスワードパターンを用いた総当たり攻撃

- フィッシング攻撃:偽サイトによるパスワード盗用

Okta Verifyを導入することで、これらのリスクを大幅に軽減できます。

仮にパスワードが漏洩したとしても、物理的なデバイス(スマートフォン)を持たない限り、不正アクセスは困難になります。

企業のDX推進における重要性

Oktaを導入するメリットとして、業務効率化の向上が挙げられます。

特に以下の場面で威力を発揮します。

- クラウドサービスの一元管理:複数のSaaSアプリケーションへのシングルサインオン

- リモートワーク環境での安全なアクセス:社外からの業務システムアクセス制御

- BYOD(私物端末業務利用)環境:個人デバイスからの企業リソースへの安全なアクセス

最新の認証標準への対応

Okta Verifyは、FIDO2やWebAuthnといった最新の認証標準に対応しています。

これにより、将来的なパスワードレス認証への移行もスムーズに行えます。

-

FIDO2(Fast IDentity Online 2.0)

パスワードレス認証を実現するための技術規格のことで、FIDOアライアンスとW3C(World Wide Web Consortium)によって開発されました。公開鍵暗号技術を基盤としており、従来のパスワード認証における課題(フィッシング、パスワード漏洩、使い回しなど)を解決し、より安全で便利な認証を可能にします。

FIDO2は、WebAuthn(Web Authentication)とCTAP(Client To Authenticator Protocol)という2つの主要な仕様で構成されています。 -

WebAuthn(Web Authentication API)

Webブラウザを通じてパスワードレス認証を実現するためのAPIです。

FIDO2の一部仕様で、公開鍵暗号方式を用いて、より安全で利便性の高い認証を可能にします。

Webサイトへのログイン時に、パスワードの代わりにスマートフォンやセキュリティキーなどの認証デバイスを使用できるようになります。 -

CTAP(Client To Authenticator Protocol)

FIDO2の一部仕様で、デバイス(クライアント)と認証器(オーセンティケーター)間の安全な通信を確立するためのプロトコルです。これにより、パスワードレス認証や多要素認証が可能になります。

Okta Verifyの具体的な導入ステップ

事前準備と要件確認

導入を成功させるためには、以下の事前準備が必要です。

- ライセンス確認:Okta Verifyを利用可能なOktaライセンスプランの確認

- ネットワーク環境:企業ファイアウォール設定の確認と必要に応じた通信許可設定

- デバイス互換性:対象ユーザーの端末OSバージョン確認

- ポリシー設計:MFA適用範囲とルールの策定

管理者側の設定手順

Okta Verifyを使用するには、まず、ユーザーのorg向けにそれを有効化し、構成する必要があります。

具体的な手順は以下の通りです。

- Okta管理コンソールへのアクセス

管理者アカウントでOktaダッシュボードにログイン 「Security」→「Authenticators」メニューを選択

- Okta Verifyの有効化

Authenticators一覧から「Okta Verify」を選択 「Enable」ボタンをクリック

- 認証ポリシーの設定

「Security」→「Authentication」→「Sign On」を選択 適用するルールとグループを設定

- ユーザーグループへの割り当て

対象ユーザーまたはグループを選択 MFA要求条件を設定(全てのアプリ、特定のアプリ、IPアドレス条件等)

エンドユーザー側の設定手順

2段階認証が有効なユーザーは、認証に2回成功する必要があります。

ユーザー側の設定は以下の流れで行います。

- アプリのインストール

App StoreまたはGoogle Play Storeから「Okta Verify」をダウンロード アプリを起動し、利用規約に同意する必要があります。

- アカウントの追加

Oktaダッシュボードで「Set up」または「Configure」を選択 表示されたQRコードをOkta Verifyアプリでスキャンするか、「Can’t scan?」リンクから手動でシークレットキーを入力します。

- 認証テスト

設定完了後、一度ログアウトして再ログインを試行 プッシュ通知または6桁コードでの認証を確認します。

トラブルシューティング

導入時によくある問題と解決方法

- QRコードが読み取れない:カメラ権限の確認、照明環境の調整

- プッシュ通知が届かない:アプリの通知設定、ネットワーク接続の確認

- 認証コードが無効:端末の時刻設定確認、アプリの再起動

Okta Verifyのメリット

セキュリティ面での利点

Okta Verifyを導入することで、以下のセキュリティメリットが得られます。

- 不正アクセス防止:パスワード漏洩時でも二要素目で防御

- リアルタイム監視:不審なアクセス試行の即座な検知

- デバイス管理:紛失時のリモート無効化機能

運用面での利点

Oktaはシングルサインオン機能を持っているため、連携するサービスに一度にログインができ、都度IDやパスワードを入力する手間がかかりません。

具体的な運用メリットは以下の通りです。

- ユーザビリティ向上:プッシュ通知によるワンタップ認証

- 管理コスト削減:一元的なユーザー管理とレポート機能

- スケーラビリティ:大規模組織でも対応可能な拡張性

他製品との比較

多要素認証アプリは数多く存在しますが、企業導入を検討する際は機能面での違いを理解することが重要です。

そのためここでは、代表的な3つの製品を比較し、それぞれの特徴を詳しく解説します。

主要な機能比較

| 項目 | Okta Verify | Google Authenticator | Microsoft Authenticator |

|---|---|---|---|

| プッシュ通知 | ◯ | × | ◯ |

| TOTP対応 | ◯ | ◯ | ◯ |

| 生体認証 | ◯ | × | ◯ |

| デバイス管理 | ◯(高度) | × | ◯(基本) |

| エンタープライズ機能 | ◯(充実) | × | ◯(基本) |

| オフライン対応 | ◯ | ◯ | ◯ |

| 料金 | Oktaライセンス必要 | 無料 | 無料/有料プラン |

各製品の特徴と使い分け

Okta Verify

エンタープライズ環境において最も包括的な機能を提供します。

プッシュ通知によるワンタップ認証はユーザビリティを大幅に向上させ、管理者側では詳細なデバイス管理やアクセスログの監視が可能です。

また、条件付きアクセス制御により、IPアドレスやデバイス状態に応じた柔軟な認証ルールを設定できます。

Google Authenticator

最もシンプルな作りとなっており、基本的なTOTP機能に特化しています。無料で利用できる点が大きなメリットですが、プッシュ通知機能がないため、毎回6桁のコードを手動入力する必要があります。

小規模な組織や個人利用には適していますが、大規模な企業導入には機能不足を感じる場合があります。

Microsoft Authenticator

Microsoft 365環境との親和性が高く、プッシュ通知機能も備えています。基本的なデバイス管理機能は提供されますが、Okta Verifyほど高度な管理機能はありません。

Microsoft製品を中心とした環境では有効な選択肢となります。

企業導入における選択基準

実際の企業導入を考える際は、以下の観点での比較が重要です。

規模と管理性

大規模組織では、Okta Verifyの高度な管理機能が威力を発揮します。

数千人規模のユーザー管理や、複雑な組織構造に対応した権限管理が必要な場合は、Okta Verifyが最適です。

既存システムとの統合

既にOktaを導入している企業では、Okta Verifyとの連携により、シームレスな認証体験が実現できます。

一方、Microsoft 365中心の環境では、Microsoft Authenticatorの方が統合しやすい場合があります。

コスト対効果

初期導入コストを抑えたい場合は、Google Authenticatorが魅力的です。

ただし、長期的な運用コストや管理負荷を考慮すると、高機能なソリューションの方が結果的に効率的な場合も多くあります。

Okta Verifyは、他の多要素認証アプリと比較しても、企業向けの運用機能が豊富である点が評価されています。特に大規模な組織や高度なセキュリティ要件がある企業にとって、その管理機能の充実さは大きなメリットとなります。

活用事例

株式会社ADKクリエイティブ・ワン様の導入事例

具体的な運用では、従業員情報を個別に登録する形で認証を実施、パートナーの場合は多要素認証(MFA)としてOkta Verifyによる追加認証を行っているようです。

同社では、以下の課題解決にOkta Verifyを活用しています。

導入前の課題

- 複数のクラウドサービスに対する個別認証の煩雑さ

- パートナー企業との安全な情報共有方法

- リモートワーク環境でのセキュリティ確保

導入後の効果

- 従業員の利便性向上とセキュリティ強化の両立

- パートナーアクセスの適切な制御

- 統一的なアクセス管理の実現

参考文献:

一般的な活用パターン

医療機関での活用

- 電子カルテシステムへの厳格なアクセス制御

- 患者情報保護のための多層防御

金融機関での活用

- 基幹システムへの特権アクセス管理

- 規制要件への準拠

製造業での活用

- 生産管理システムへの安全なリモートアクセス

- サプライチェーンパートナーとの情報共有

まとめ

Okta Verify(オクタ・ベリファイ)は、現代の企業が直面するセキュリティ課題に対する効果的なソリューションです。単なる認証アプリの範疇を超え、包括的なアイデンティティ管理基盤の中核を担う重要なツールとして位置づけられます。

本記事で解説した導入ステップと運用のポイントを参考に、貴社のセキュリティ体制強化にお役立てください。

特に以下の点が重要です。

- 段階的な導入:全社展開前のパイロット運用による検証

- ユーザー教育:継続的なセキュリティ意識向上施策

- 継続的な改善:運用状況の監視と設定の最適化

ゼロトラスト時代における認証基盤として、Okta Verifyは企業のDX推進を支える重要な役割を果たしていくことでしょう。

参考文献

- NTT東日本 – Okta(オクタ)とは?特徴的な機能や導入するメリット・注意点を解説:

https://business.ntt-east.co.jp/content/cloudsolution/column-446.html

- Okta公式ヘルプ – Okta Verify | Okta Classic Engine:

https://help.okta.com/ja-jp/content/topics/mobile/okta-verify-overview.htm

- Okta公式ヘルプ – Okta Verifyでサポートされるプラットフォーム:

https://help.okta.com/oie/ja-jp/content/topics/miscellaneous/okta-verify-platforms.htm

- ManageEngine – Okta Verify:

https://www.manageengine.jp/products/Password_Manager_Pro/help/okta-verify-tfa.html

- マクニカ – Okta ユーザー事例:

https://www.macnica.co.jp/business/security/manufacturers/okta/case_01.html

- C&S ENGINEER VOICE – 【Okta】FastPassとは?Okta Verify を使ったパスワードレス認証:

https://licensecounter.jp/engineer-voice/blog/articles/20250312_oktafastpassokta_verify.html