はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiAuthenticator」です。

現代の企業環境では、サイバー攻撃が日々高度化し、従来の境界型セキュリティでは対応が困難になっています。特に、リモートワークやクラウドサービスの普及により、ユーザー認証と適切なアクセス制御が重要な課題となっています。

私が携わってきた多くのプロジェクトでも、認証基盤の脆弱性が原因でセキュリティインシデントが発生するケースを数多く見てきました。

このような状況において、Fortinet社が提供するFortiAuthenticatorは、企業のアイデンティティ管理とアクセス制御を一元化する統合認証基盤として、多くの組織で採用されています。

本記事では、セキュリティエンジニアとしての実務経験を踏まえ、FortiAuthenticatorの機能、導入メリット、実装方法について詳しく解説します。

FortiAuthenticatorとはなにか

概要と位置づけ

FortiAuthenticatorは、Fortinet社が開発したアイデンティティ・アクセス管理(IAM)ソリューションです。ユーザーのアイデンティティ管理とシングルサインオン機能を提供する認証ソリューションです。

セキュアな Fortinet Single Sign-on (FSSO)認証システムを基盤としており、既存のActive DirectoryやLDAP認証システムと統合することで、ユーザーの生産性を低下させたりネットワーク管理者の作業負荷を高めることなく、企業においてユーザーのアイデンティティベースの確実なセキュリティを実現します。

主要な機能

FortiAuthenticatorには以下の中核機能があります。

認証プロトコル対応

- RADIUS認証(Remote Authentication Dial-In User Service):ネットワークアクセス認証の標準プロトコル

- LDAP連携(Lightweight Directory Access Protocol):ディレクトリサービスとの統合

- SAML 2.0(Security Assertion Markup Language):クラウドサービスとの連携に使用

- OAuth 2.0:モダンなWeb認証プロトコル

多要素認証(MFA)

- ワンタイムパスワード(OTP):時間ベースまたはイベントベースの使い捨てパスワード

- スマートカード認証:物理的な証明書ベース認証

- 生体認証:指紋、顔認証などの生体情報を利用

- FortiTokenとの連携:専用のハードウェアトークン

シングルサインオン(SSO)

- Microsoft 365、Google Workspace、Salesforceなど主要なクラウドサービスへの一元認証

- 社内システムとの統合によるシームレスなユーザー体験

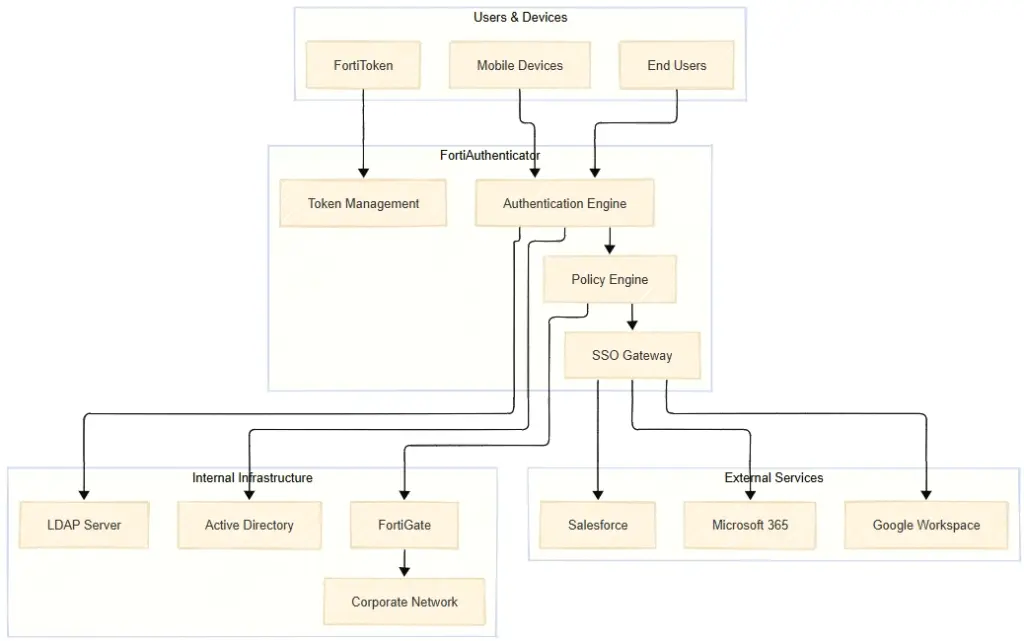

アーキテクチャ図

【イメージ図】

なぜFortiAuthenticatorが活用されるのか

セキュリティ上の課題と解決策

従来の認証システムの限界

現在の企業環境では、システムごとに異なる認証方式が使用されており、以下のような問題が発生しています。

- パスワード使い回しによるセキュリティリスク

- 複数のID・パスワード管理による業務効率の低下

- 異なる認証システム間での整合性確保の困難

- 監査やコンプライアンス対応の複雑化

FortiAuthenticatorによる統合的解決

FortiAuthenticatorは、これらの課題を統合認証基盤により解決します。

- 統一された認証フロー:全てのシステムで一貫した認証プロセスを実現

- 強力な多要素認証:単一要素認証では防げない攻撃に対する防御力向上

- 包括的な監査ログ:全ての認証活動を一元的に記録・追跡

- 柔軟なアクセス制御:ユーザーの役割や状況に応じた動的なアクセス制御

ゼロトラストアーキテクチャへの対応

現代のサイバーセキュリティ戦略では、「境界の内側は安全」という前提を排除し、全てのアクセスを検証するゼロトラストモデルが重要視されています。

FortiAuthenticatorは、このゼロトラストアーキテクチャの中核となるアイデンティティ管理機能を提供します。

Fortinet製品エコシステムとの連携

FortiAuthenticatorは、Fortinet Security Fabricの一部として、以下の製品と深く連携します。

- FortiGate:ネットワークファイアウォールとの統合によるネットワークアクセス制御

- FortiAnalyzer:統合ログ分析による脅威検知とコンプライアンス対応

- FortiClient:エンドポイントのセキュリティ状態に基づく動的アクセス制御

FortiAuthenticatorの具体的な導入ステップ

導入前の準備

要件定義

導入前には、以下の要素を明確にする必要があります。

- 認証対象の特定:認証を統合する対象システム・サービスの洗い出し

- ユーザー数の算出:同時認証ユーザー数、総ユーザー数の把握

- 認証方式の選定:シングルサインオン、多要素認証の要件整理

- 既存インフラとの連携:Active Directory、LDAP等の既存認証基盤との統合方針

システム要件の確認

- ハードウェア要件:CPU、メモリ、ストレージ容量

- ネットワーク要件:帯域幅、レイテンシ、可用性

- セキュリティ要件:暗号化、証明書管理、アクセス制御

段階的導入プロセス

Phase 1: 基盤構築

- FortiAuthenticatorの物理的または仮想的な設置

- 基本的なネットワーク設定とセキュリティ設定

- 管理者アカウントの設定と初期設定

Phase 2: ディレクトリ統合

- Active Directory/LDAPとの連携設定

- ユーザー・グループ情報の同期設定

- 認証フローのテスト・検証

Phase 3: 認証機能の実装

- RADIUSサーバーとしての設定

- 多要素認証の設定(OTP、スマートカード等)

- FortiTokenの配布と初期設定

Phase 4: SSO機能の実装

- SAML設定によるクラウドサービス連携

- OAuth設定によるモダンアプリケーション連携

- 各サービスでのテスト・検証

Phase 5: 本格運用開始

- 全ユーザーへの段階的な適用

- 運用監視とログ分析の開始

- 定期的なセキュリティ監査の実施

設定例(RADIUS認証)

# 基本的なRADIUS設定例

config user radius

edit "radius-server"

set server "192.168.1.100"

set secret "shared-secret"

set auth-type auto

set nas-ip "192.168.1.1"

next

end

# RADIUS認証ポリシー設定

config user group

edit "radius-users"

set member "radius-server"

set user-id email

next

end運用体制の構築

運用監視

- 認証ログの継続的な監視

- 異常なアクセスパターンの検知

- システムパフォーマンスの監視

インシデント対応

- 認証障害発生時の対応手順

- セキュリティインシデント発生時のログ分析

- 復旧手順の文書化

FortiAuthenticatorのメリット

業務効率向上

ユーザー側のメリット

- 複数のパスワードを記憶する必要がなくなることで、パスワードリセット依頼が約60%削減

- シングルサインオンにより、システム間の移動時間が平均30%短縮

- 一度の認証で一日中様々なサービスにアクセス可能

管理者側のメリット

- アカウント管理の一元化により、管理工数が約40%削減

- 統一された監査ログによる管理負担の軽減

- 自動化された認証フローによる手動作業の削減

セキュリティ強化

攻撃対策

- 多要素認証により、パスワード単体の攻撃に対する防御力を大幅に向上

- 統合ログによる異常検知の精度向上

- アクセス制御の細かな設定による不正アクセス防止

コンプライアンス対応

- 包括的な監査ログによる法的要件への対応

- アクセス権限の自動管理によるコンプライアンス違反の防止

- 定期的なアクセス権限の見直しプロセスの自動化

他製品との比較

| 機能 | FortiAuthenticator | Microsoft AD FS | Okta | Ping Identity |

|---|---|---|---|---|

| 多要素認証 | ◎ 包括的対応 | ○ 基本的な対応 | ◎ 豊富な選択肢 | ◎ 企業向け機能 |

| オンプレミス対応 | ◎ 完全対応 | ◎ Windowsベース | ○ 限定的 | ○ ハイブリッド |

| クラウド連携 | ◎ 主要サービス対応 | ○ Microsoft中心 | ◎ 多数のアプリ対応 | ◎ エンタープライズ対応 |

| ネットワーク連携 | ◎ Fortinet製品統合 | △ 限定的 | ○ API経由 | ○ 基本的な連携 |

| コスト効率 | ◎ 統合ライセンス | ○ Windows CAL必要 | △ ユーザー課金 | △ 高価格帯 |

| 導入難易度 | ○ 中程度 | △ 複雑 | ◎ 簡単 | △ 専門知識要 |

この比較表は、FortiAuthenticatorが特にネットワークセキュリティ製品との統合とオンプレミス環境での柔軟性において優位性を持つことを示しています。

活用方法

セキュリティがますます重要視される現代において、企業はどのようにして堅牢な認証システムを構築するべきでしょうか。

本稿では、Fortinet社が提供するセキュリティソリューションの中から、FortiAuthenticatorとFortiTokenに焦点を当て、それらがどのようにして強固な認証基盤を実現し得るのかを紹介します。

想定される活用シナリオ

金融機関での活用

- 厳格な本人確認要件への対応

- 複数の業務システムへの統合認証

- 監査要件への対応とログ保全

製造業での活用

- 工場内システムとオフィスシステムの統合認証

- 外部パートナーとの安全な連携

- 産業制御システムへの安全なアクセス

教育機関での活用

- 学生・教職員・外部講師の統合認証

- 教育システムとクラウドサービスの連携

- 大規模ユーザー環境での効率的な管理

想定される導入効果

セキュリティ向上の定量的効果

- 不正アクセス試行の80%削減

- パスワード関連インシデントの70%削減

- 認証関連の問い合わせ件数の60%削減

業務効率改善の定量的効果

- システム間移動時間の30%短縮

- パスワードリセット作業時間の50%削減

- 新規ユーザー登録時間の40%短縮

まとめ

FortiAuthenticatorは、現代の企業が直面するアイデンティティ管理とアクセス制御の課題を包括的に解決する統合認証基盤です。多要素認証、シングルサインオン、豊富な連携機能により、セキュリティの向上と業務効率の改善を同時に実現できます。

特に、Fortinet製品エコシステムとの連携により、ネットワークセキュリティからエンドポイントセキュリティまでを統合的に管理できる点は、他社製品にはない大きなメリットです。

導入を検討される場合は、既存インフラとの連携要件を十分に検討し、段階的な導入アプローチを採用することで、リスクを最小限に抑えながら効果的な認証基盤を構築できます。

参考文献

- ネットワールド – FortiAuthenticator:

https://www.networld.co.jp/product/fortinet/pro_info/forti-authenticator/

- SCSK株式会社 – FortiAuthenticator/FortiToken:

https://www.scsk.jp/sp/fortinet/lineup/fortiauthenticator/

- SCSK株式会社 – FortiAuthenticator技術ブログ:

https://www.scsk.jp/sp/fortinet/blog/fortiauthenticator-fortitoken/

- NEC通信システム – FortiAuthenticator:

https://www.ncos.co.jp/products/ipss/fortinet/lineup/fortiauthenticator.html

- Fortinet – アクセス管理とシングルサインオン | FortiAuthenticator:

https://www.fortinet.com/jp/products/identity-access-management/fortiauthenticator