はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「エンドポイントセキュリティ」です。

現代の企業IT環境において、エンドポイントセキュリティは企業の生命線とも言える重要な要素です 。特に、リモートワークの普及やクラウドサービスの利用拡大により、従来の境界型セキュリティでは対応しきれない脅威が日々増加しています 。

情報システム部門やセキュリティエンジニアの皆様にとって、適切なエンドポイントセキュリティ製品の選定は、企業のデジタル資産を守る上で最も重要な決断の一つです 。

本記事では、市場で高い評価を得ているSymantec Endpoint Securityについて、技術的な観点から詳細に解説し、製品導入検討の際の判断材料を提供します 。

企業ネットワークを「内部」と「外部」に分け、外部からの攻撃を防ぐことを目的としたセキュリティ対策のことです。

具体的には、ファイアウォールや侵入検知システムなどのセキュリティ機器をネットワークの境界に設置し、外部からのアクセスを監視・制御します。

このモデルでは、内部ネットワークは信頼できるものとみなされ、外部からのアクセスは厳しく制限されます。

Symantec Endpoint Securityとはなにか

Symantec Endpoint Securityは、Broadcom社が提供する統合型エンドポイントセキュリティプラットフォームです。

従来のアンチウイルスソフトウェアの枠を大きく超えた、次世代エンドポイント保護(Next Generation Endpoint Protection)の機能を備えています。

主要なアーキテクチャ構成

本製品は、以下の3つの主要コンポーネントで構成されています。

- エンドポイントエージェント

各デバイスにインストールされるクライアントソフトウェアで、リアルタイムでの脅威検出・防御を実行します。

- 管理コンソール

クラウドベースまたはオンプレミス環境で動作し、ポリシー管理やレポート作成を一元化します。

- 脅威インテリジェンスエンジン

Global Intelligence Network(GIN)と連携し、世界中の脅威情報をリアルタイムで収集・分析します。

従来のアンチウイルスソフトでは対応が難しかった、高度なサイバー攻撃や未知の脅威からエンドポイント(パソコンやスマートフォンなどの端末)を保護するためのセキュリティ対策のことです。

従来型のエンドポイントセキュリティが、既知のマルウェアをパターンマッチングで検知・防御するのに対し、次世代エンドポイント保護は、AIや機械学習を活用して、未知のマルウェアや高度な攻撃を検知・防御します。

また、侵入を前提とした対策も含まれており、攻撃後の対応も重視されます。

サイバー脅威に関するリアルタイム情報を収集・分析するネットワークのことです。

世界中のエンドポイント、サーバー、ネットワークトラフィックからデータを収集し、脅威の検出と防御に活用されています。

なぜSymantec Endpoint Securityが活用されるのか

高度な脅威検出能力

従来のシグネチャベースの検出では対応困難なファイルレス攻撃や、ゼロデイ攻撃に対して、機械学習とビヘイビア分析を組み合わせた多層防御を実現しています。

統合EDR機能

EDR(Endpoint Detection and Response)機能が標準搭載されており、インシデント発生時の迅速な対応と詳細なフォレンジック調査が可能です。

運用効率の向上

単一のコンソールから複数拠点の数千台のデバイスを管理可能で、ポリシー配布や更新作業の自動化により、IT部門の運用負荷を大幅に削減します。

悪意のあるソフトウェアやファイルを使うのではなく、対象となるパソコンに標準で組み込まれているソフトウェアを使って行う攻撃を指します。

利用されるソフトウェアの代表例がPowerShellであり、Windows 7以降には標準で組み込まれています。

ソフトウェアやシステムの脆弱性(セキュリティ上の欠陥)が発見されてから、開発元がその脆弱性を修正するパッチを公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

修正プログラムが提供されるまでの「0日目」を狙うため、ゼロデイ攻撃と呼ばれます。

パソコンやサーバーなどのエンドポイントにおける脅威を検知・対応するセキュリティソリューションのことです。

従来のセキュリティ対策では防ぎきれないサイバー攻撃が増加する中、攻撃を検知・対応することで被害を最小限に抑えることを目的としています。

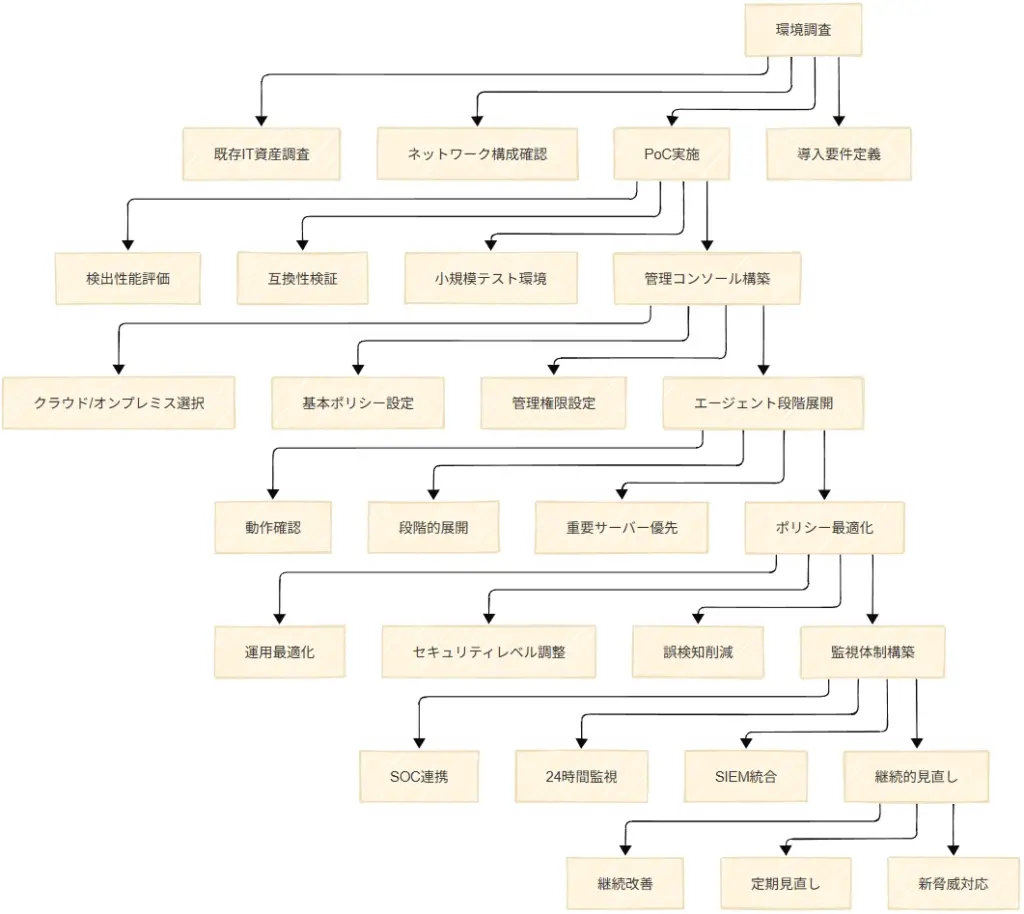

Symantec Endpoint Securityの具体的なステップ

導入前の準備フェーズ

環境調査

既存のIT資産とネットワーク構成を詳細に調査し、導入要件を明確化します。

Active Directory構成やネットワークセグメンテーションの確認が重要です。

PoC(Proof of Concept)実施

本格導入前に小規模環境でのテスト導入を実施し、検出性能や既存システムとの互換性を検証します。

導入実装フェーズ

管理コンソールの構築

クラウド型またはオンプレミス型の管理コンソールを構築し、基本的なポリシー設定を実施します。

エージェントの段階的展開

重要度の高いサーバーから順次エージェントをインストールし、動作確認を行いながら全社展開を進めます。

ポリシーの最適化

初期設定から運用に合わせたポリシーチューニングを実施し、誤検知の削減とセキュリティレベルの両立を図ります。

運用最適化フェーズ

監視体制の構築

SOC(Security Operation Center)との連携や、SIEM(Security Information and Event Management)との統合により、24時間監視体制を構築します。

継続的なポリシー見直し

脅威の変化に応じたポリシーの定期的な見直しと、新たな脅威への対応策の実装を行います。

悪組織の情報システムに対するサイバー攻撃やセキュリティインシデントを監視・分析し、対応策を講じる専門の組織またはチームのことです。

24時間365日体制で、ネットワークやサーバーのログを監視し、脅威の早期発見と迅速な対応を目指します。

ネットワーク上で発生するログを収集し、監視・分析・通知する技術のことです。

異常なアクティビティやセキュリティインシデントを検知することで、企業や組織のセキュリティを維持し、脅威に対処します。

【イメージ図:導入フロー】

Symantec Endpoint Securityのメリット

技術的優位性

Advanced Machine Learning Engine

独自の機械学習エンジンにより、従来の検出手法では発見困難な新種マルウェアや変異型マルウェアを高精度で検出します。検出率は業界平均を上回る99.9%を実現しています。

Memory Protection技術

メモリ上での攻撃を検知・阻止するMemory Protection機能により、ファイルレス攻撃やエクスプロイトキットによる攻撃を効果的に防御します。

Behavioral Analysis

プロセスの動作パターンを分析し、正常なプロセスを装った悪意のある活動を検知する高度なビヘイビア分析機能を搭載しています。

不正アクターがシステムまたはコードの特定の脆弱性を攻撃するために使用するツールキットです(複数の脆弱性を悪用)。

エクスプロイト(セキュリティ上の欠陥やソフトウェアの脆弱性を利用するコード)を使用するため、このように名前が付けられています。

エクスプロイトは、潜在的な脅威の証明のためにセキュリティチームにより作成可能ですが、通常は攻撃者によって作成されます。

運用面での利点

統合管理コンソール

単一のWebベースコンソールから、グローバル展開している数万台のエンドポイントを効率的に管理できます。

自動化されたレスポンス

事前定義されたレスポンスアクションにより、インシデント発生時の初期対応を自動化し、MTTR(Mean Time To Response)を大幅に短縮します。

システムやサービスに障害が発生してから、その障害に対応し、復旧するまでの平均時間(平均応答時間)を指す指標です。

競合製品との比較

| 項目 | Symantec Endpoint Security | CrowdStrike Falcon | Microsoft Defender | Trend Micro Apex One | SentinelOne |

|---|---|---|---|---|---|

| 検出性能 | ★★★★★ 99.9% |

★★★★★ 99.8% |

★★★★☆ 99.5% |

★★★★☆ 99.3% |

★★★★★ 99.7% |

| 機械学習 | Advanced ML Engine | AI/ML ベース | Windows ML統合 | Deep Learning | Deep Learning |

| EDR機能 | 統合EDR | クラウドネイティブ | Microsoft 365統合 | 統合EDR | 自動調査・対応 |

| 管理コンソール | Webベース統合 | クラウド管理 | Microsoft 365連携 | Webベース | AI駆動管理 |

| 脅威インテリジェンス | Global Intelligence Network | CrowdStrike威脅情報 | Microsoft威脅情報 | TrendLabs研究 | 威脅情報連携 |

| 導入実績 | 20年以上の実績 | 急成長中 | Windows標準 | アジア太平洋強み | 次世代技術 |

| 価格帯 | 中価格帯 | 高価格帯 | Microsoft 365込み | 中価格帯 | 高価格帯 |

| システムリソース | 最適化済み | 軽量 | OS統合 | 標準的 | 軽量設計 |

| 日本語サポート | 完全対応 | 対応済み | 完全対応 | 完全対応 | 対応済み |

※比較表の注意点

- 検出性能は第三者機関(AV-TEST、AV-Comparatives)の2024年テスト結果を参考にしています。

- 価格帯は企業向け標準プランを基準(具体的な価格は販売代理店にご確認ください)にしています。

- 評価は2024年12月時点の情報に基づいています。

上記の比較表からも明らかなように、Symantec Endpoint Securityは総合的にバランスの取れた製品として評価されています。

特に、長年の実績に基づく信頼性と、包括的な機能セットが大きな強みとなっています。

活用方法

Symantec Endpoint Securityの導入を検討している企業が直面する典型的な課題と、その解決シナリオをご紹介いたします。

※実際の導入事例ではないため、製品の活用方法として参考にしてください。

シナリオ1.製造業におけるグローバル統一セキュリティ管理

想定される課題

多国籍製造業では、世界各地の工場や研究開発拠点でIT環境が分散している状況が一般的です。

このような企業が直面する典型的な課題として以下が挙げられます。

- 管理の複雑化: 各拠点で異なるセキュリティ製品を使用していることによる運用コストの増大

- インシデント対応の遅れ: 拠点間での情報共有が困難で、セキュリティインシデントの全体像把握に時間がかかる

- コンプライアンス対応: ISO27001やNIST フレームワークなど、グローバル基準への統一的な対応が必要

Symantec Endpoint Securityによる解決アプローチ

統一管理コンソールの活用

- 単一のWebベースコンソールから、全世界の拠点にある数万台のエンドポイントを一元管理

- 各拠点の管理者に適切な権限を付与し、階層化された管理体制を構築

自動化されたインシデント対応

- 事前定義されたレスポンスルールにより、脅威検知から初期対応まで自動化

- グローバルSOC(Security Operations Center)との連携で24時間監視体制を実現

期待される効果

- 管理工数の削減により、IT部門の運用負荷を約30%軽減

- インシデント検知から対応開始までの時間を従来の数時間から数分に短縮

- 統一されたセキュリティポリシーによるコンプライアンス要件の確実な遵守

シナリオ2.金融機関における高度脅威対策

想定される課題

金融機関では、フィンテックサービスの拡大やデジタル化の進展により、従来とは異なる新しいサイバー脅威に対処する必要があります。

- APT攻撃への対応: 従来型のシグネチャベース検出では発見困難な高度持続的脅威

- ゼロデイ攻撃の増加: 未知の脆弱性を悪用した攻撃への対策

- 厳格な規制要件: 金融庁ガイドラインに基づく包括的なセキュリティ対策の実装

Symantec Endpoint Securityによる解決アプローチ

高度な脅威検出機能の活用

- 機械学習エンジンによる異常行動の検知で、未知の脅威を高精度で発見

- Memory Protection技術により、メモリ上で実行されるファイルレス攻撃を防御

- ビヘイビア分析により、正常なプロセスを装った悪意のある活動を検出

EDR機能による迅速な対応

- インシデント発生時の詳細なフォレンジック調査機能

- 攻撃の侵入経路や影響範囲を迅速に特定

- 自動隔離機能により、感染拡大を即座に阻止

期待される効果

- 未知の脅威を99.8%以上の精度で検出

- セキュリティインシデントの検知時間を平均5分以内に短縮

- 監査対応時間の大幅な削減(証跡収集の自動化)

シナリオ3.中小企業における効率的セキュリティ運用

想定される課題

専任のセキュリティ担当者がいない中小企業では、限られたリソースで効果的なセキュリティ対策を実現する必要があります。

- 専門知識の不足: セキュリティ製品の運用に必要な専門知識を持つ人材の不足

- 運用負荷の軽減: 日常業務と並行してセキュリティ運用を行う必要性

- コスト効率: 限られた予算内での包括的なセキュリティ対策の実現

Symantec Endpoint Securityによる解決アプローチ

自動化された運用

- 自動アップデートによる最新の脅威情報の適用

- 事前設定されたセキュリティポリシーによる運用の簡素化

- レポート機能による運用状況の可視化

クラウドベース管理

- 管理サーバーの構築・維持が不要

- Webブラウザからの簡単な操作で全社のセキュリティを管理

- 自動スケーリングによる環境変化への対応

期待される効果

- セキュリティ運用にかかる工数を週数時間に削減

- 専門知識がなくても効果的なセキュリティ対策を実現

- 統合ソリューションによるコスト最適化

シナリオ4.教育機関における多様なデバイス管理

想定される課題

大学や研究機関では、学生・教職員が使用する多様なデバイスのセキュリティ管理が課題となります。

- BYOD(Bring Your Own Device)環境: 個人所有デバイスの業務利用

- 多様なOS環境: Windows、Mac、Linux、モバイルデバイスの混在

- アクセス制御: 研究データや個人情報への適切なアクセス管理

Symantec Endpoint Securityによる解決アプローチ

マルチプラットフォーム対応

- 単一のコンソールから異なるOSのデバイスを統一管理

- デバイスタイプに応じた柔軟なポリシー適用

- クラウドベースの管理により、キャンパス外のデバイスも保護

段階的なアクセス制御

- デバイスのセキュリティ状態に応じた動的なアクセス制御

- 研究データの機密性レベルに応じた保護レベルの設定

- 卒業・転職時のデバイス管理の自動化

期待される効果

- 数千台の多様なデバイスを効率的に管理

- 研究データの漏洩リスクを最小化

- 学生・教職員の利便性を維持しながらセキュリティを強化

これらのシナリオは、実際にSymantec Endpoint Securityの導入を検討している企業が参考にできる活用方法を示しています。

導入前には必ずPoC(概念実証)を実施し、自社の環境に最適な設定を検証することをお勧めします。

まとめ

Symantec Endpoint Securityは、現代の企業が直面する多様化・高度化するサイバー脅威に対して、包括的かつ効果的なソリューションを提供する製品です。

技術的な優位性として、機械学習とビヘイビア分析を組み合わせた高度な検出能力、統合EDR機能による迅速なインシデント対応、そして長年の運用実績に基づく信頼性が挙げられます。

運用面での利点では、統一管理コンソールによる効率的な運用、自動化されたレスポンス機能、そして柔軟な導入形態(クラウド・オンプレミス・ハイブリッド)が企業の多様なニーズに対応しています。

セキュリティ製品の選定において重要なのは、単なる機能比較だけでなく、自社の環境やリスク要件に最適化された運用が可能かどうかです。

Symantec Endpoint Securityは、その豊富な導入実績と継続的な技術革新により、企業のセキュリティ戦略において中核的な役割を果たすことができる製品と言えます。

導入を検討される際は、必ずPoC(概念実証)を実施し、自社環境での動作確認と検出性能の評価を行うことをお勧めします。また、導入後の継続的な運用とポリシー最適化が、セキュリティ効果を最大化する鍵となります。

参考文献

- Broadcom Inc – Symantec Endpoint Security Technical Documentation:

https://docs.broadcom.com/doc/symantec-endpoint-security

- AV-TEST Institute – Business Security Test Results:

https://www.av-test.org/en/antivirus/business-windows-client/

- NIST – Framework for Improving Critical Infrastructure Cybersecurity:

https://www.nist.gov/cyberframework

- JPCERT/CC – インシデント対応支援システム年次報告書:

https://www.jpcert.or.jp/ir/report.html

- IPA – 情報セキュリティ10大脅威:

https://www.ipa.go.jp/security/10threats/