はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、SASE(Secure Access Service Edge)やゼロトラストセキュリティといった新しい概念です。

企業のデジタルトランスフォーメーション(DX)が加速し、クラウドサービスの利用やリモートワークが常態化した現代において、私たちの働く環境は劇的に変化しました。

この変化はビジネスに俊敏性をもたらす一方、従来のセキュリティモデル、すなわち社内と社外を明確に区別し、その境界を守る「境界型防御」の限界を露呈させています。

巧妙化するランサムウェアや標的型攻撃といったサイバー攻撃の前では、境界型防御はもはや有効な対策とは言えません。

そこで本記事では、「すべてのアクセスを信頼せず、常に検証する」というゼロトラストの原則を具現化する中核ソリューションとして、ゼロトラストプラットフォーム「iboss(アイボス)」をピックアップします。

セキュリティエンジニアや情報システム部門の担当者が次世代のセキュリティ基盤を検討する上で必須となる、アーキテクチャの優位性から具体的な導入・運用方法までを深く掘り下げて解説します。

ibossとはなにか

ibossは、従来のオンプレミスにあるプロキシサーバーやファイアウォールといった物理・仮想アプライアンスを完全に置き換えるために設計された、100%クラウドネイティブなインターネットセキュリティプラットフォームです。

コンテナベースのマイクロサービスアーキテクチャ

ibossの最大の特徴は、そのアーキテクチャにあります。

特定のハードウェアに依存せず、コンテナベースのマイクロサービスアーキテクチャを採用しています。

これにより、世界中に分散配置されたデータセンター(PoP: Point of Presence)上で、俊敏かつスケーラブルなセキュリティ機能を提供します。

ユーザーがオフィス、自宅、外出先のカフェなど、どこにいても最も近いibossのPoPに自動的に接続され、インターネットアクセスが行われます。

これにより、場所を問わず一貫したセキュリティポリシーが適用され、管理者が把握できない「シャドーIT」のリスクを低減し、すべてのトラフィックを可視化・制御下に置くことが可能になります。

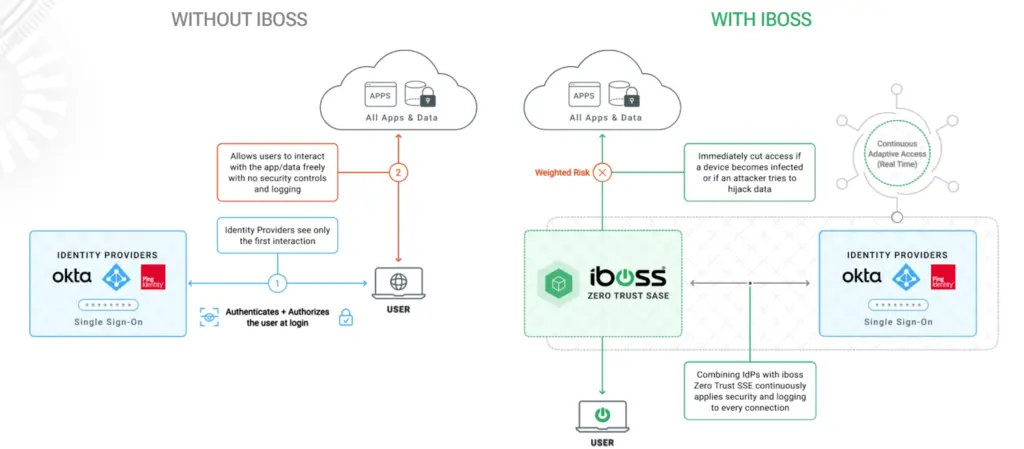

【イメージ図:ibossを利用していない場合と利用している場合】※参考文献から抜粋

参考文献:

なぜibossが活用されるのか

現代のセキュリティにおいてibossが注目される理由は、その設計思想がゼロトラスト・セキュリティを強力に推進する点にあります。

ゼロトラスト・セキュリティの具現化

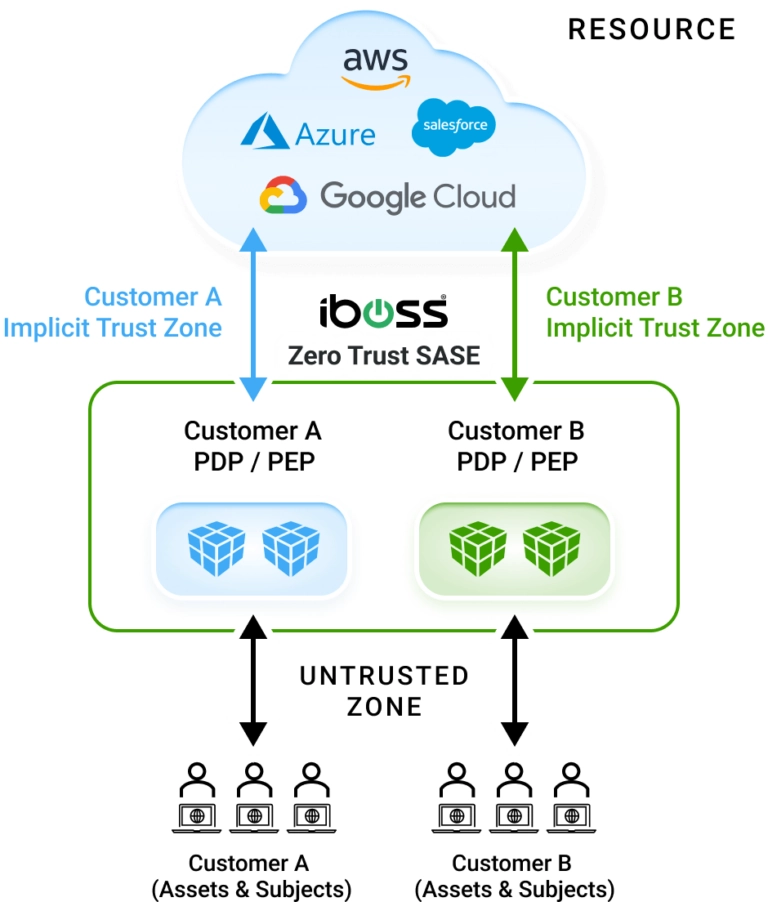

ibossは、NIST(アメリカ国立標準技術研究所)が提唱するゼロトラスト・アーキテクチャの理念「決して信頼せず、常に検証する(Never Trust, Always Verify)」を具現化するために設計されています。

これは、ユーザーやデバイスが社内ネットワークの内外どちらにいるかに関わらず、すべてのアクセスリクエストを潜在的な脅威とみなし、通信の都度、厳格な認証・認可プロセスを実行するという考え方です。

具体的には、以下のコンテキストを動的に評価し、アクセス可否を判断します。

- 誰が(ユーザーアイデンティティ)

- どのデバイスで

- どこから(場所やネットワーク)

- 何を(アクセス先のデータやアプリケーション)

このアプローチにより、仮にデバイスがマルウェアに感染したり、認証情報が窃取されたりしても、不審な通信をリアルタイムで検知・遮断し、被害の横展開(ラテラルムーブメント)を防ぐことができます。

【イメージ図:ibossの役割】※参考文献から抜粋

[ iboss Implementation Of NIST SP 800-207 ]

参考文献:

統合された多彩なセキュリティ機能

ibossは、中核となるSWG(Secure Web Gateway)機能に加え、以下のセキュリティ機能を単一のプラットフォームに統合しています。

これにより、複数の製品を組み合わせることで生じる管理の煩雑さやポリシーの不整合といった問題を解決します。

- ZTNA (Zero Trust Network Access)

- CASB (Cloud Access Security Broker)

- DLP (Data Loss Prevention)

ibossの具体的なステップ(使い方や導入方法など)

ibossの導入と運用を成功させるためには、計画的なアプローチが重要です。

ここでは、具体的なステップを解説します。

Step 1: 既存ID基盤とのシームレスな統合

導入効果を最大化する鍵は、IdP(Identity Provider)との連携です。

Azure Active Directory(現Microsoft Entra ID)やOktaといった既存のID基盤とSAML/SCIMプロトコルを用いて連携させます。

これにより、SSO(シングルサインオン)やMFA(多要素認証)を組み合わせた強固な認証基盤を確立し、ユーザー単位での厳格なポリシー適用が可能になります。

Step 2: PoCから始める段階的な導入アプローチ

全社一斉導入はリスクを伴うため、まずは情報システム部門や特定のパイロット部署を対象としたPoC(Proof of Concept:概念実証)から始めることを強く推奨します。

PoCでは、以下の点を重点的に評価します。

- パフォーマンス: Webサイトの表示速度など、ユーザーエクスペリエンスへの影響

- 脅威検知・防御の精度

- ポリシー設定の柔軟性

- 管理コンソールの運用性

Step 3: トラフィックの可視化とポリシーの策定

PoCの初期段階では、通信をブロックせずにモニタリングする「可視化モード」で運用を開始します。

これにより、「誰が」「いつ」「どのサービスに」アクセスしているかを正確に把握できます。

この分析結果を基に、ゼロトラストの原則に沿った効果的なアクセスポリシーを策定していきます。

例えば、「経理部門のユーザーは、社内管理デバイスからのみ会計システムへのアクセスを許可する」といった、コンテキストに応じた動的な制御ルールを定義します。

Step 4: 継続的なレビューとポリシーの最適化

セキュリティは一度導入して終わりではありません。

ibossが出力する豊富なログやレポートを定期的にレビューし、ポリシーのチューニングを継続的に行うことが不可欠です。

「ブロックされた通信の傾向」「新たに利用され始めたクラウドサービス」「ポリシー違反の多いユーザー」などを分析し、誤検知を減らしつつ、新たな脅威やビジネスの変化に対応していく運用体制を構築しましょう。

ibossのメリット

TCO削減とビジネス継続性の向上

オンプレミス機器の購入・保守が不要となり、CAPEX(資本的支出)をOPEX(事業運営費)化できます。 ハードウェアのEOL(End of Life)対応からも解放されます。

また、99.999%といった高いSLA(サービス品質保証)により、ハードウェア障害による業務停止リスクを排除し、ビジネスの継続性を高めます。

セキュリティ運用の一元化と負荷軽減

SWG、CASB、DLP、ZTNAといった機能が単一のコンソールで管理できるため、製品ごとに異なる管理画面を行き来する煩雑さがなくなり、運用負荷を劇的に軽減できます。

強力なAPI連携により、SIEMやSOARとの統合もスムーズで、インシデント対応の自動化・効率化に貢献します。

生産性を損なわないユーザーエクスペリエンス

世界中のPoPへユーザーを自動接続しトラフィックを最適化することで、遅延(レイテンシ)を最小限に抑えます。

特に、各ユーザーに固定のグローバルIPアドレスを割り当てる独自のアーキテクチャは、Microsoft 365などのSaaS側で送信元IPアドレス制限を行っている場合に大きなメリットとなります。

SASE/SWG 主要製品比較

ibossを検討する上で、主要な競合製品との違いを理解することは重要です。

| 比較項目 | iboss | Zscaler | Netskope | Palo Alto Networks |

|---|---|---|---|---|

| 製品・ベンダー |

iboss Zero Trust SSE

iboss

|

Zscaler Internet Access (ZIA)

Zscaler

|

Netskope Next Gen SWG

Netskope

|

Prisma Access

Palo Alto Networks

|

| アーキテクチャの特徴 | 100%クラウドネイティブなコンテナベースアーキテクチャ。ユーザー/グループごとに専用のゲートウェイコンテナと固定IPアドレスを割り当て可能。 | 世界最大級の150以上のデータセンター(PoP)を持つグローバルなマルチテナントクラウド。プロキシベースのアーキテクチャ。 | NewEdgeと呼ばれる独自のグローバルネットワークインフラ上で稼働。CASBから発展したデータセントリックな設計。 | 業界をリードする次世代ファイアウォール(NGFW)の機能をクラウドサービス(FWaaS)として提供。脅威防御に主眼。 |

| 強み・差別化ポイント |

・固定IPアドレス: ユーザーごとのIPアドレスにより、SaaS側のIP制限に柔軟に対応。 ・コンテナ分離: 他テナントの影響を受けにくい分離されたアーキテクチャ。 ・機能統合: SWG, CASB, ZTNA, DLPなどを単一プラットフォームで提供。 |

・市場実績: SASE/SWG市場のパイオニアとしての圧倒的な導入実績と信頼性。 ・低遅延: 広範なピアリングによる高速・低遅延なグローバルネットワーク。 ・エコシステム: 豊富なパートナー連携。 |

・データ保護: 高度なDLP機能とシャドーITの可視化・制御に強み。 ・API連携(CASB): SaaS内部のデータも可視化・制御可能。 ・詳細なコンテキスト制御: アプリケーション内のアクティビティ単位での制御。 |

・高度な脅威防御: 業界最高レベルの脅威インテリジェンス(Unit 42)を活用。 ・一貫したポリシー: オンプレミスのNGFWとクラウドのPrisma Accessで一貫したポリシー管理が可能。 ・ネットワーク連携: SD-WAN(Prisma SD-WAN)との緊密な統合。 |

| SSLインスペクション | 全ポート/プロトコルでフルインスペクションを実行。コンテナ技術により高いパフォーマンスを維持。 | 大規模なトラフィックを処理するために最適化されたスキャンエンジン。きめ細やかなポリシー設定が可能。 | 特許取得済みの復号技術により、クラウドネイティブにスケーラブルなインスペクションを実現。 | NGFWと同等のエンジンをクラウド上で利用し、アプリケーションレベルでの詳細な復号・検査が可能。 |

| 製品紹介URL | https://www.iboss.com/platform/ | https://www.zscaler.jp/products/zscaler-internet-access | https://www.netskope.com/jp/products/next-gen-swg | https://www.paloaltonetworks.jp/sase/access |

活用事例

ここでは、実際にibossを導入し、セキュリティ課題を解決した企業の事例をいくつか紹介します。

事例1:テックビジネスサービス株式会社様

- 業界:総合人材サービス(東洋エンジニアリング株式会社の100%子会社)

- 課題:コロナ禍で在宅勤務が急きょ必要になったが、従来のオフィス中心のセキュリティでは対応が困難だった。 在宅勤務者が利用するクラウド型の人事給与システムがIPアドレス登録を必要としており、自宅の変動IPアドレスではアクセス制御ができなかった。

- 選定理由:場所を問わず、社内外で均一なセキュリティレベルを担保できるクラウド型ゲートウェイであったため。また、ibossの機能により、在宅勤務者にも固定の送信元IPアドレスを割り当てることができ、クラウドサービスのIPアドレス制限に対応可能であったため。

- 導入効果: 在宅勤務環境におけるセキュリティを迅速に確保し、安全・安心なテレワークを実現した。 Microsoft 365など、クラウドサービスの利用を安全に推進できる基盤が整った。

- 参考文献:https://www.hcnet.co.jp/case/tbiz-jirei.html

事例2:JTP株式会社様

- 業界:ITサービス

- 課題:テレワーク環境のセキュリティ対策として複数の製品を比較検討していた。

- 選定理由:ibossは専用ゲートウェイを通じて、ユーザーごとに送信元IPアドレスを固定するなど、きめ細かいアクセス制御が可能だった。 高い運用性を保ちながら、ネットワークセキュリティを担保できる点が決め手となった。

- 参考文献:https://www.it-ex.com/promo/cloud-security/iboss-cloud-platform/

事例3:株式会社ソフトクリエイト様

- 業界:ITソリューションベンダー

- 背景:ITベンダーとして自社のセキュリティを強化するため、SASEの利用を検討し、自らibossを導入した。

- ポイント:iboss導入の決め手や、情報システム部門における実際の運用実態、さらには導入過程での失敗談なども含めて情報公開を行っている。 特に、価格や機能面を重視する企業に対して、ibossのコストパフォーマンスの高さを自社導入の経験から訴求している。

- 参考文献:https://www.softcreate.co.jp/seminar/detail/1044

まとめ

ibossは、単なるWebフィルタリングツールの代替ではありません。

それは、クラウド時代に最適化されたアーキテクチャと、ゼロトラストの理念を完全に実装した、企業のDXを根底から支える次世代のセキュリティ基盤です。

- 卓越した可用性と無限のスケーラビリティ

- 運用負荷の劇的な軽減

- ユーザーエクスペリエンスを損なわない快適な利用環境

これらの要素を両立することで、ibossは複雑化する現代のセキュリティ課題に対し、シンプルかつ強力なソリューションを提供します。

導入を成功させるためには、既存環境との連携を計画的に進め、段階的なアプローチを取り、継続的なチューニングを行うことが鍵となります。

本記事が、貴社のセキュリティ戦略を次のレベルへ引き上げる一助となれば幸いです。

まずは自社の課題を整理し、ibossがどのように貢献できるか、デモンストレーションやトライアルを通じて直接体感してみることをお勧めします。

参考文献

- iboss Official Website:

https://www.iboss.com/

- NIST SP 800-207, Zero Trust Architecture:

https://csrc.nist.gov/publications/detail/sp/800-207/final

- What is Zero Trust?(Includes details above):

https://www.iboss.com/what-is-zero-trust/