1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール(NGFW)」です。

サイバー攻撃の巧妙化、クラウドサービスの全面的な普及、そしてリモートワークの定着により、現代のビジネスネットワークは数年前とは比較にならないほど複雑化しています。

このような状況下で、企業の重要資産を守る情報システム部門やセキュリティエンジニアには、より高度で包括的なセキュリティ対策が求められています。

特に、専門人材や予算が限られがちな中規模企業にとって、高性能・多機能・高コストパフォーマンスを兼ね備えたセキュリティソリューションの選定は、非常に悩ましい課題です。

本記事では、こうした課題に対する強力な解決策として、Fortinet社の次世代ファイアウォール「FortiGate 200F」に焦点を当てます。製品の技術的特長から、具体的な導入・運用ステップ、他製品との比較、そして実践的な活用方法までをエンジニアの視点で網羅的に解説します。

自社に最適なセキュリティ基盤を模索しているご担当者様にとって、本記事がその一助となれば幸いです。

2. FortiGate 200Fとはなにか

2.1 中規模ネットワーク向け次世代ファイアウォール(NGFW)

- 重量:4.5 kg

- 高さ × 幅 × 奥行:44 × 432 × 342 mm

FortiGate 200Fは、Fortinet社が提供する次世代ファイアウォールの中でも、特に従業員数100〜500名程度の中規模ネットワーク向けに設計されたモデルです。

単なるパケットフィルタリングを行う従来のファイアウォールとは一線を画し、アプリケーション制御、侵入防止システム(IPS)、Webフィルタリング、アンチウイルス、SSLインスペクションといった多彩なセキュリティ機能を1台に統合した「UTM(Unified Threat Management)」製品として機能します。

これにより、複数のセキュリティアプライアンスを導入・管理する手間とコストを削減し、効率的かつ多層的な防御を実現します。

参考文献:

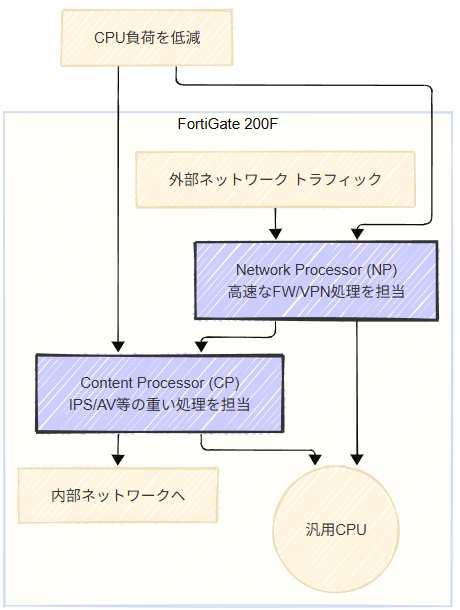

2.2 専用プロセッサ「FortiASIC」による高速処理

FortiGateシリーズの最大の特長は、ネットワーク処理やセキュリティ処理を高速に実行するために専用設計されたプロセッサ「FortiASIC」を搭載している点です。

FortiGate 200Fには、特にSoC(System on a Chip)として設計されたSoC4が搭載されており、これにより高いスループットと低遅延を両立しています。 公式データシートによると、そのパフォーマンスは以下の通りです。

- ファイアウォールスループット: 27 Gbps

- IPSスループット: 5 Gbps

- NGFWスループット: 3.5 Gbps

- 脅威保護スループット: 3 Gbps

これらの数値は、同クラスの競合製品と比較しても非常に高く、複数のセキュリティ機能を有効にしてもビジネス通信への影響を最小限に抑えることが可能です。

ASICは、汎用CPUとは異なり特定の処理に特化しているため、パケット処理や暗号化/復号化といった定型的なタスクを高速に実行できます。

【イメージ図:FortiASICのアーキテクチャ概要】

参考文献:

3. なぜFortiGate 200Fが活用されるのか

FortiGate 200Fが多くの企業で採用される背景には、その卓越したパフォーマンスに加え、現代のネットワーク要件に応える先進的な機能が統合されている点があります。

3.1 多層防御を1台で実現する統合セキュリティ機能

脅威インテリジェンス機関「FortiGuard Labs」からリアルタイムで提供される最新の脅威情報を活用し、高度な多層防御を実現します。

- アプリケーション制御

業務に不要なアプリケーション(SNS、ファイル共有など)の利用を識別し、通信を制御することでシャドーITや情報漏洩のリスクを低減します。

- Webフィルタリング

カテゴリベースでWebサイトへのアクセスを制御し、マルウェア配布サイトやフィッシングサイトへのアクセスを未然にブロックします。

- SSLインスペクション

今や通信の大部分を占めるHTTPSなどの暗号化通信を復号し、その中に隠されたマルウェアや不正な通信を検査します。 これにより、暗号化を悪用した攻撃への可視性を確保できます。

3.2 セキュアSD-WANによる通信の最適化

FortiGate 200Fは、標準でセキュアSD-WAN(Software-Defined Wide Area Network)機能を搭載しています。 これにより、高価な専用線(MPLSなど)と安価なインターネット回線といった複数のWAN回線を束ね、アプリケーションごとに最適な経路を動的に選択できます。

例えば、「Microsoft 365などのSaaS通信は直接インターネットへ」「基幹システムへのアクセスはVPNを経由」といった柔軟なポリシー制御が可能です。

これにより、クラウドサービスの利用体験を向上させつつ、通信コストの削減とネットワークの可用性向上を同時に実現します。

参考文献:

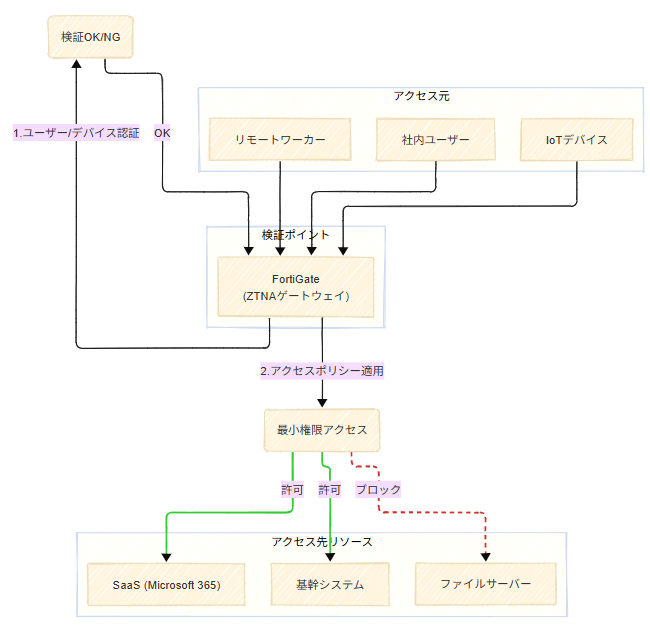

3.3 ゼロトラスト・ネットワークアクセス(ZTNA)への対応

「社内は安全、社外は危険」という従来の境界型防御モデルは、リモートワークやクラウドの普及により限界を迎えています。

FortiGate 200Fは、「何も信頼しない(Never Trust, Always Verify)」を原則とするゼロトラスト・セキュリティに対応しています。

ユーザー、デバイス、場所を問わず、すべてのアクセス要求に対して厳密な認証と認可を行い、最小権限の原則に基づいてアクセスを許可します。

これにより、たとえ社内ネットワークに侵入されたとしても、被害の横展開(ラテラルムーブメント)を効果的に防ぐことができます。

FortiGateがZTNAゲートウェイとして機能し、すべてのアクセス要求を検証。ポリシーに基づいてリソースへのアクセスを制御します。

【イメージ図:ゼロトラストアクセスの概念図】

参考文献:

4. FortiGate 200Fの導入と運用のステップ

FortiGate 200Fの導入は、以下のステップで進めるのが一般的です。

4.1 Step1:導入前の要件定義と設計

まず、自社のネットワーク構成、現在のトラフィック量、そして将来的な事業拡大を見越した拡張性を評価します。 必要なインターフェース数(10GE/1GE)、スループット、同時セッション数などを算出し、200Fが要件を満たすかを確認します。

この段階で、ログ管理・分析基盤である「FortiAnalyzer」や、多拠点統合管理ツール「FortiManager」の導入も併せて検討すると、運用が格段に効率化されます。

4.2 Step2:初期セットアップと基本設定

FortiGateは日本語対応の直感的なWebGUIを備えており、初期セットアップはウィザード形式で進めることができます。

- ネットワークインターフェース設定

WAN側、LAN側のIPアドレスやVLANを設定します。

- 管理者アクセス設定

管理用PCのIPアドレス制限やプロトコル(HTTPS, SSH)を設定します。

- 基本ポリシー作成

まずは基本的なインターネットへの出口ポリシー(LAN→WAN)を作成し、通信が正常に行えることを確認します。

4.3 Step3:セキュリティ機能の設定

基本通信が確認できたら、UTM機能を有効化していきます。

- プロファイルの作成

Webフィルター、アプリケーションコントロール、IPS、アンチウイルスなどのセキュリティプロファイルを作成・設定します。

- ポリシーへの適用

作成したプロファイルを、Step2で作成したファイアウォールポリシーに適用します。

- SSLインスペクションの設定

最も効果的ですが、導入には注意が必要です。クライアントPCへの証明書配布など、計画的な展開が求められます。

4.4 Step4:継続的な運用と監視

セキュリティは導入して終わりではありません。

- ログ監視

FortiAnalyzerと連携し、セキュリティイベントのログを定期的に監視・分析します。

不審な通信の検知やインシデント発生時の原因調査に役立ちます。

- レポート活用

FortiAnalyzerが出力するレポートを活用し、ネットワークの利用状況や検知した脅威の傾向を把握し、ポリシーの改善に繋げます。

- ファームウェア更新

Fortinetから提供されるFortiOSのファームウェアを定期的にアップデートし、脆弱性の修正や新機能の追加を行います。

5. FortiGate 200Fのメリットと他製品比較

5.1 コストパフォーマンスと運用効率の向上

最大のメリットは、その高いコストパフォーマンスです。

ファイアウォール、IPS、Webフィルタリング、SD-WANルーターといった複数の機器を個別に導入する場合と比較して、FortiGate 200Fは1台でこれらの機能を提供するため、機器の購入コスト、設置スペース、消費電力、そして年間の保守費用といったTCO(総所有コスト)を大幅に削減できます。

また、すべての機能が一つの管理画面から設定・監視できるため、情報システム部門の運用負荷を大きく軽減できる点も、リソースが限られる企業にとっては大きな魅力です。

5.2 製品比較:FortiGate 200F vs 他モデル

FortiGate 200Fのポジションを理解するために、他のモデルや競合製品と比較してみましょう。

| 項目 | FortiGate 100F | FortiGate 200F | Palo Alto Networks PA-450 | Cisco Firepower 1150 |

|---|---|---|---|---|

| ターゲット | 小~中規模拠点 | 中規模本社・拠点 | 中規模拠点・本社 | 中規模拠点・本社 |

| FWスループット | 20 Gbps | 27 Gbps | 5.3 Gbps | 6.5 Gbps |

| 脅威保護スループット | 1.6 Gbps | 3 Gbps | 2.5 Gbps | 2.5 Gbps |

| インターフェース | 多様な1Gポート, 10G SFP+ | 10G SFP+ x4, 1G SFP x4, 1G RJ45 x8 など豊富な高速ポート | 1G RJ45 x8, 1G SFP x4 | 1G RJ45 x8, 1G SFP x4 |

| SD-WAN機能 | ◎ (標準搭載) | ◎ (標準搭載) | 〇 (ライセンス) | 〇 (ライセンス) |

| 特徴 | コスパに優れたエッジ向けモデル | 性能とポート数のバランスが良く、中規模環境のコアに最適 | アプリケーション識別(App-ID)に定評 | Cisco製品群との連携に強み |

| 参考価格帯 | 低 | 中 | 高 | 中~高 |

※スループット値は各社の公称値であり、実際の環境や設定によって変動します。

この表から、FortiGate 200Fは同クラスの競合製品と比較して、特にスループット性能とコストパフォーマンス、標準機能の豊富さにおいて優位性があることがわかります。

6. FortiGate 200Fの具体的な活用方法

ここでは、より具体的な活用シナリオを3つご紹介します。

各参考文献をもとに、あり得る課題に対しての解決策と想定効果をまとめました。

6.1 活用方法1:拠点間VPNとセキュアSD-WANによるネットワーク再構築

- 課題: 全国に複数の営業所を持つ企業が、高コストなMPLS網に依存しており、クラウドサービス(Microsoft 365など)利用時の通信遅延に悩んでいる。

- 解決策: 各拠点にFortiGate 200Fを導入し、インターネットブレイクアウト構成へ移行。

セキュアSD-WAN機能を活用し、SaaS向け通信は各拠点から直接インターネットへ、本社基幹システムへのアクセスはIPsec VPNで結ぶ構成に変更します。

- 想定効果: MPLSコストを削減しつつ、SaaSの利用体感を大幅に向上。

アプリケーション単位での経路制御により、トラフィックを最適化できます。

- 参考文献:FortinetセキュアSD-WANソリューション

6.2 活用方法2:ゼロトラスト・リモートアクセスの実現

- 課題: リモートワークの恒常化に伴い、従来のVPN接続だけではセキュリティに不安がある。私物端末(BYOD)の利用も考慮したい。

- 解決策: FortiGate 200FのZTNA(Zero Trust Network Access)機能を活用。

エンドポイントにエージェントソフト「FortiClient」を導入し、ユーザー認証だけでなく、デバイスのセキュリティ状態(OSバージョン、ウイルス対策ソフトの状態など)をチェックする「デバイスポスチャリング」を適用します。

- 想定効果: 条件を満たしたデバイスのみが、許可されたアプリケーションにのみアクセスできるようになり、より強固なリモートアクセス環境を構築できます。VPNよりもセキュアで利便性の高いアクセスを提供します。

- 参考文献:Fortinet ZTNA

6.3 活用方法3:工場やOT環境のセキュリティ対策

- 課題: 工場の生産ラインを制御するOT(Operational Technology)ネットワークを、ITネットワーク経由のサイバー攻撃から保護したい。

- 解決策: ITネットワークとOTネットワークの境界にFortiGate 200Fを設置し、ネットワークを物理的・論理的にセグメンテーション(分離)します。

OTプロトコル(Modbus, DNP3など)を識別できるIPS機能を有効にし、OT環境への不審なコマンドや通信をブロックします。

- 想定効果: IT環境でマルウェア感染が発生しても、OT環境への侵入と生産ラインの停止といった最悪の事態を防ぎます。安定稼働が最優先されるOT環境のセキュリティを強化できます。

- 参考文献:Fortinet OTセキュリティ

7. まとめ:FortiGate 200Fで実現する次世代のネットワークセキュリティ

本記事では、FortiGate 200Fについて、その技術的な特長から具体的な活用方法までを解説しました。

FortiGate 200Fは、専用ASICによる圧倒的なパフォーマンス、豊富なセキュリティ機能を1台に統合したUTM機能、そしてSD-WANやZTNAといった先進機能までを兼ね備えた、非常にバランスの取れた次世代ファイアウォールです。

特に、限られたリソースの中で最大限のセキュリティ効果を求める中規模企業にとって、FortiGate 200Fはまさに理想的な選択肢と言えるでしょう。 クラウドとリモートワークが前提となる「境界のない時代」において、企業の成長を支えるセキュアなネットワーク基盤の中核として、大きな価値を提供してくれるはずです。

これから次世代ファイアウォールの導入やリプレースを検討される皆様にとって、本記事が有益な情報となれば幸いです。

参考文献

- Fortinet – FortiGate 200F Series Data Sheet:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FG-200F_DS.pdf

- Fortinet – What is SD-WAN?:

https://www.fortinet.com/jp/products/sd-wan

- Fortinet – FortiASIC – The Power Within:

https://www.fortinet.com/jp/products/fortigate/fortiasic

- Fortinet – Zero Trust Access:

https://www.fortinet.com/jp/solutions/enterprise-midsize-business/network-access/application-access