1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「公開鍵暗号」です。

「名前は聞くけど、実は仕組みをよく知らない…」 「共通鍵暗号と何が違うの?」 「SSL/TLSでどう使われているの?」

といった疑問をお持ちではないでしょうか。

この記事では、私のこれまでの経験も踏まえながら、公開鍵暗号の基礎的な仕組みから、具体的な活用事例、導入時の注意点までを、図解を交えながら網羅的に解説していきます。

本稿が、皆さんの公開鍵暗号への理解を深め、より安全な情報システムの構築・運用の一助となれば幸いです。

2. 公開鍵暗号とはなにか

情報システムやネットワークが高度に発展した現代において、セキュリティの確保はもはや選択ではなく必須事項です。

企業や団体では、顧客情報や機密情報をいかに守るかが大きな経営課題となっており、その根幹を支えている技術の一つが「公開鍵暗号」です。

公開鍵と秘密鍵のペアが基本

公開鍵暗号は、その名の通り「公開鍵」と「秘密鍵」という、数学的にペアとなる2つの鍵を使って暗号化と復号を行う方式です。

- 公開鍵 (Public Key)

その名の通り、誰にでも公開して良い鍵です。この鍵でデータを暗号化します。

- 秘密鍵 (Private Key)

自分だけが厳重に保管する、誰にも見せてはいけない鍵です。

公開鍵で暗号化されたデータを復号(元のデータに戻す)するために使います。

重要なのは、公開鍵で暗号化したデータは、ペアになっている秘密鍵でしか復号できないという点です。

この一方向の性質が、安全性の根幹をなしています。

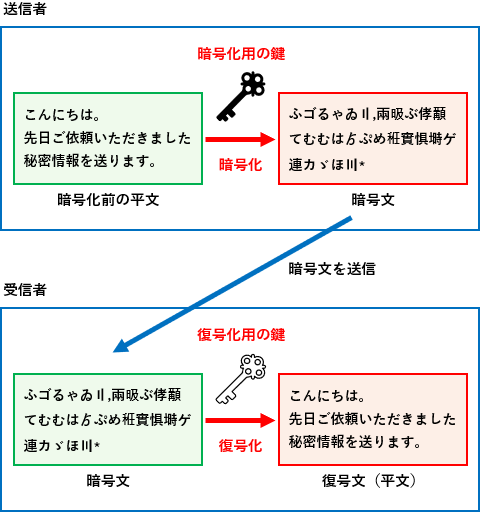

【イメージ図:公開鍵と秘密鍵の役割】

例えば下図の場合、受信者の「公開鍵」で暗号化を行い、受信者の「秘密鍵」で復号化を行うイメージです。

参考文献:

- https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/index.html

- https://jprs.jp/glossary/index.php?ID=0226

「非対称鍵暗号」と呼ばれる理由

公開鍵暗号は、暗号化と復号で異なる鍵(公開鍵と秘密鍵)を使うため、「非対称鍵暗号 (Asymmetric Cryptography)」とも呼ばれます。

これに対して、暗号化と復号で同じ鍵(共通鍵)を使う方式を「共通鍵暗号 (Symmetric Cryptography)」または「秘密鍵暗号」と呼びます。

3. なぜ公開鍵暗号が活用されるのか

共通鍵暗号は処理速度が速いというメリットがありますが、一つ大きな課題を抱えています。それは「鍵配送問題」です。

共通鍵暗号の課題:「鍵配送問題」

共通鍵暗号では、通信を行う前に、当事者間で安全に「共通鍵」を共有しなければなりません。

しかし、インターネットのような盗聴の危険があるネットワーク上で、どうやって安全に鍵を渡せばよいのでしょうか?

鍵そのものを平文で送ってしまっては、攻撃者に盗まれて暗号通信が全て解読されてしまいます。

これが「鍵配送問題」です。

公開鍵暗号による鍵配送問題の解決

公開鍵暗号は、この鍵配送問題を鮮やかに解決します。

- 受信者は、暗号化に使ってもらうための「公開鍵」を、堂々とネットワーク上で送信者に渡します。

- この公開鍵は盗聴されても問題ありません。

なぜなら、暗号化はできても復号はできないからです。

- 送信者は、受け取った公開鍵でデータを暗号化して送信します。

- 受信者は、自分だけが持つ秘密鍵でそのデータを復号します。

このように、事前に安全な通信路を確立することなく、安全なデータ交換が実現できるのです。

この強みにより、公開鍵暗号はインターネット上でのセキュアな通信に不可欠な技術となりました。

4. 公開鍵暗号の具体的なステップ(使い方や導入方法など)

公開鍵暗号を使った安全な通信は、以下の4つのステップで実現されます。

ここでは、Aさん(送信者)がBさん(受信者)に安全なメッセージを送るケースを想定して解説します。

- Step 1

【受信者B】鍵ペアの生成Bさんは、まず「公開鍵」と「秘密鍵」のペアを生成します。

RSAやECC(楕円曲線暗号)といったアルゴリズムが用いられます。この秘密鍵は、Bさん自身の管理下で厳重に保管されなければなりません。

- Step 2

【受信者B → 送信者A】公開鍵の送付Bさんは、生成した「公開鍵」をAさんに渡します。

この通信はインターネット経由でも問題ありません。

- Step 3

【送信者A】公開鍵でメッセージを暗号化Aさんは、Bさんから受け取った「公開鍵」を使って、送りたいメッセージを暗号化します。 暗号化されたメッセージは、元の内容がわからない無意味なデータになります。

- Step 4

【受信者B】秘密鍵でメッセージを復号Aさんから暗号化されたメッセージを受け取ったBさんは、自分が保管している「秘密鍵」を使ってこれを復号します。

これにより、Bさんだけが元のメッセージを読むことができます。

実際には、この仕組みを応用して、後述するSSL/TLSでは共通鍵を安全に交換するために公開鍵暗号が使われています(ハイブリッド暗号方式)。

5. 公開鍵暗号のメリット

公開鍵暗号と共通鍵暗号、それぞれのメリット・デメリットを比較表にまとめました。

多くのシステムでは、両者の「いいとこ取り」をするハイブリッド暗号方式が採用されています。

公開鍵暗号 vs 共通鍵暗号 比較表

| 特徴項目 | 公開鍵暗号 (非対称鍵暗号) | 共通鍵暗号 (対称鍵暗号) |

|---|---|---|

| 使用する鍵 | 公開鍵と秘密鍵のペア (2つ) | 共通鍵 (1つ) |

| 鍵の管理 | 自分の秘密鍵だけを管理すればよい。公開鍵は他者に渡す必要がある。 | 通信相手ごとに共通鍵を安全に管理・共有する必要がある。 |

| 鍵配送問題 | 解決できる(公開鍵を安全でない経路で渡せる) | 課題あり(鍵を安全に配送する必要がある) |

| 処理速度 | 遅い | 速い |

| 主な用途 | ・鍵交換 ・デジタル署名 ・小容量データの暗号化 |

・大容量データの暗号化 ・ストリーム暗号 |

| 代表的なアルゴリズム | RSA, 楕円曲線暗号(ECC), Diffie-Hellman | AES, ChaCha20, Camellia |

6. 活用事例

公開鍵暗号は、私たちのデジタルライフの様々な場面で活用されています。

1.SSL/TLSによるHTTPS通信の実現

Webサイトとブラウザ間の通信を暗号化するHTTPS。

その根幹を支えるのがSSL/TLSプロトコルです。

- ハンドシェイク

ブラウザがWebサーバーに接続すると、サーバーは自身の「公開鍵」を含む「SSL/TLSサーバー証明書」をブラウザに送ります。

- 鍵交換

ブラウザはその証明書が信頼できる認証局(CA)から発行されたものか検証し、問題なければ、通信データを暗号化するための「共通鍵」の元となる情報を、サーバーの「公開鍵」で暗号化して送ります。

- 暗号化通信

サーバーは自身の「秘密鍵」でそれを受け取り、共通鍵を復元します。以降の通信は、この高速な「共通鍵」を使って暗号化されます。

参考文献:

2.ソフトウェアの安全性を保証する「デジタル署名」

デジタル署名は、公開鍵暗号の仕組みを応用して、「誰が作成したか(正真性)」と「改ざんされていないか(完全性)」を保証する技術です。

- 署名生成 (送信者)

送信者は、メッセージのハッシュ値(ダイジェスト)を、自身の「秘密鍵」で暗号化します。

これが「デジタル署名」です。

- 署名検証 (受信者)

受信者は、受信したメッセージのハッシュ値を計算し、別途送られてきたデジタル署名を送信者の「公開鍵」で復号します。

- 両方のハッシュ値が一致すれば、そのメッセージは確かにその送信者から送られ、途中で改ざんされていないことが証明されます。

参考文献:

3.リモートサーバーへの安全な接続「SSH」

エンジニアが日常的に利用するSSH (Secure Shell) 接続でも、公開鍵認証方式が広く使われています。

パスワード認証よりもセキュアな認証方式として推奨されます。

- 準備

ユーザーはクライアントPCで鍵ペアを生成し、自身の「公開鍵」を接続先のサーバーに登録しておきます。

- 認証

ユーザーがサーバーに接続を試みると、サーバーは乱数などをそのユーザーの「公開鍵」で暗号化して送り返します。

- 検証

ユーザーは、自身のPCに保管された「秘密鍵」でそれを復号し、中身をサーバーに送り返します。正しく復号できれば、サーバーは正規のユーザーであると判断し、接続を許可します。

参考文献:

7. まとめ

本稿では下表について、公開鍵暗号の基本的な仕組みから具体的な活用事例までを解説しました。

| 項目 | 概要 |

|---|---|

| 仕組み | 公開鍵で暗号化し、ペアの秘密鍵でのみ復号できる非対称な暗号方式。 |

| 目的 | インターネット上での「鍵配送問題」を解決し、安全な通信チャネルを確立する。 |

| メリット | 安全な鍵交換と、デジタル署名による正真性・完全性の証明が可能。 |

| 活用事例 | SSL/TLS(HTTPS), デジタル署名, SSH, 電子メール(S/MIME)など多岐にわたる。 |

公開鍵暗号は、現代のデジタル社会を支える、まさに縁の下の力持ちです。

しかし、その技術も決して万能ではありません。

特に、量子コンピュータの実用化が現実味を帯びる中、現在の主要な公開鍵暗号アルゴリズム(RSAやECC)が将来的に解読されるリスクが指摘されています。

これに対応するため、米国国立標準技術研究所(NIST)を中心に、量子コンピュータでも解読が困難な新しい暗号アルゴリズム「耐量子計算機暗号(PQC)」の標準化が進められています。

私たちエンジニアは、こうした技術動向を常にキャッチアップし、自社の環境に最適な技術を選定・運用していく責務があります。

本稿が、そのための第一歩となれば幸いです。

安全で信頼性の高いデジタル社会の実現に向けて、共に理解を深めていきましょう。

参考文献

- 総務省|国民のための情報セキュリティサイト:

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/enduser/security01/05.html

- JPRS(株式会社日本レジストリサービス):

https://jprs.jp/glossary/index.php?ID=0226

- GMOグローバルサイン:

https://jp.globalsign.com/codesigning/knowledge/

- さくらのサポート情報:

https://help.sakura.ad.jp/rs/2804/