1. はじめに:変化し続けるサイバー脅威への備え

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く携わり、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。こうした経験を通じて、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「EPP(Endpoint Protection Platform)」と「EDR(Endpoint Detection and Response)」です。

近年、ランサムウェアやサプライチェーン攻撃、内部不正といったサイバー脅威は、その手口を絶えず変化させています。もはや従来型のアンチウイルスソフト(AV)だけでは、これらの高度な攻撃を防ぎきれないことは、多くのエンジニアが実感していることでしょう。

こうした背景から、エンドポイントセキュリティの新たな標準として注目されているのが、EPPとEDRの統合ソリューションなのです。

本記事では、セキュリティ担当者やインフラエンジニアの皆さまが、EPPとEDRに関する情報を収集し、自社の環境に最適なソリューションを導入・運用できるよう、以下の観点から技術的なポイントを交えて網羅的に解説します。

- EPPとEDRの技術的な違いと役割分担

- なぜ今、両者の統合ソリューションが求められるのか

- 具体的な製品選定、導入、運用のステップ

- 実際の活用シナリオと得られるメリット

2. EPPとEDRとは何か

EPPとEDRは、どちらもエンドポイントを保護するソリューションですが、その目的とアプローチが根本的に異なります。

EPPが「脅威の侵入を防ぐこと(予防)」に主眼を置くのに対し、EDRは「侵入した脅威を検知し、対応すること(検知と対応)」を目的としています。

参考文献:

【機能概要図】

EPP(Endpoint Protection Platform)- 侵入を防ぐ防波堤

EPPは、従来型のアンチウイルスを進化させた、包括的なエンドポイント保護プラットフォームです。その主な役割は、マルウェアがエンドポイントに到達し、実行されるのを未然に防ぐことです。

主な機能

マルウェア検知

シグネチャベース、機械学習、振る舞い検知、ヒューリスティック分析などを組み合わせ、既知および未知のマルウェアをブロックします。

統合セキュリティ機能

パーソナルファイアウォール、デバイス制御、Webフィルタリング、パッチ管理などを統合し、エンドポイントのセキュリティレベルを一元的に引き上げます。

EPPは、いわば「堅牢な城壁」の役割を果たし、外部からの脅威の侵入を水際で食い止めます。

EDR(Endpoint Detection and Response)- 侵入後の脅威を狩る監視兵

一方、EDRは、万が一EPPをすり抜けて侵入した脅威をいち早く発見し、対応するためのソリューションです。

エンドポイント上のあらゆる挙動(プロセス生成、ファイルアクセス、レジストリ変更、ネットワーク通信など)を常時監視し、そのログを記録・分析します。

主な機能

リアルタイム監視と可視化

エンドポイントの挙動を詳細に可視化し、攻撃の兆候を検知します。

インシデント対応

脅威を検知した際に、管理者にアラートを通知し、遠隔からの端末隔離やプロセス停止といった対応を可能にします。

フォレンジック調査

記録されたログを基に、攻撃の侵入経路や影響範囲を特定し、再発防止策の策定を支援します。

EDRは、城内に潜入したスパイを即座に発見し、捕縛する「優秀な監視兵や調査官」に例えられます。

3. なぜEPPとEDRが活用されるのか

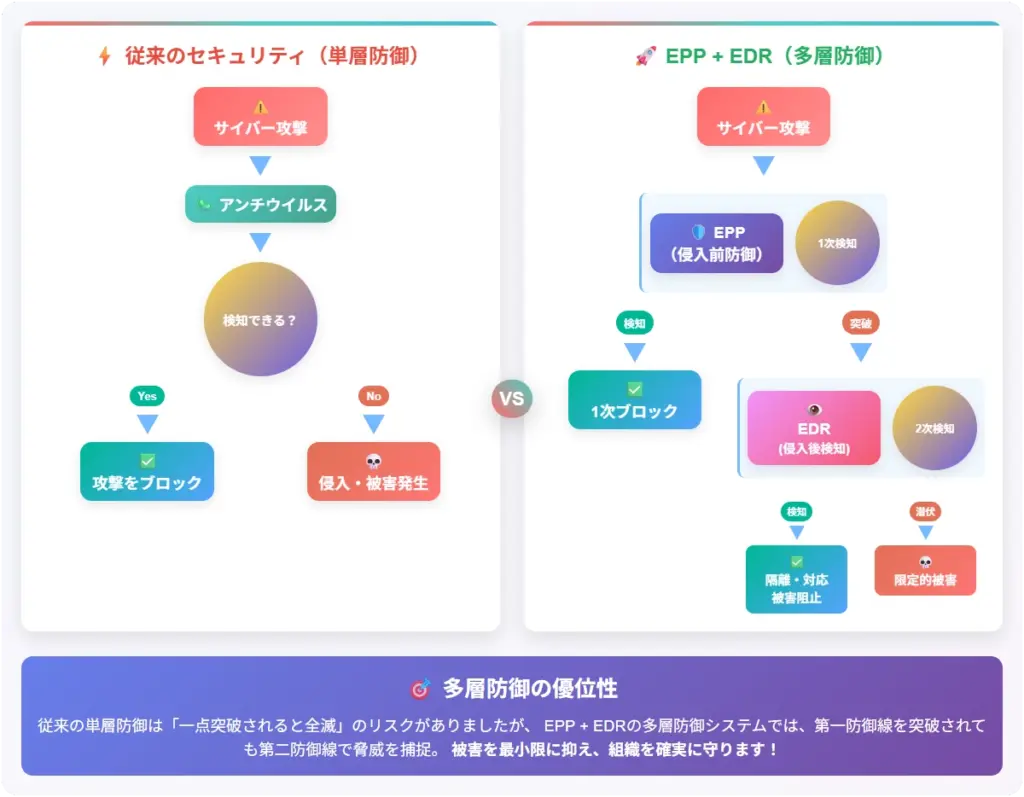

現代のサイバー攻撃は、単一の防御策で防ぐことは極めて困難です。

攻撃者は、実行ファイルを用いないファイルレス攻撃や、正規ツールを悪用するLiving Off The Land(LotL)攻撃など、検知を回避する手口を巧妙化させています。

EPPは侵入防止に優れていますが、未知の攻撃や正規のプロセスを装った攻撃を100%防ぐことはできません。その防御をすり抜けて侵入された場合、EPPだけではその後の活動を追跡・把握することは困難です。

そこでEDRが必要になります。EPPが防ぎきれなかった脅威が内部で活動を開始したとしても、EDRがその不審な挙動を検知し、迅速な対応を可能にすることで、被害の発生や拡大を阻止します。

この「EPPによる予防」と「EDRによる検知・対応」を組み合わせた多層防御こそが、現在のエンドポイントセキュリティの最適解とされています。

【イメージ図:多層防御の概念図】

参考文献:https://www.paloaltonetworks.com/cyberpedia/what-is-endpoint-detection-and-response-edr

4. EPPとEDRの具体的なステップ(選定・導入・運用)

EPP/EDRソリューションの効果を最大化するためには、計画的なアプローチが不可欠です。

ここでは「製品選定」「導入」「運用」の3つのフェーズに分けて、実践的なステップを解説します。

Step1. 製品選定のポイント

導入を検討する際は、以下の技術的要件や運用面の適合性を評価することが重要です。

自社環境との適合性

- プラットフォーム対応

オンプレミス、クラウド、ハイブリッドなど、自社のインフラ構成に対応しているかを確認します。

- 既存システムとの連携

SIEMやSOAR、チケット管理システムなどとAPI連携が可能か検証します。連携により、インシデント対応の自動化・効率化が期待できます。

検知エンジンの性能

- 検知技術の多様性

シグネチャ、機械学習、振る舞い検知、サンドボックスなど、複数の検知エンジンを搭載しているかを評価します。

- 第三者評価の活用

MITRE ATT&CK® Evaluationsなどの結果や、ベンダーが提供する検証レポートを参考に、検知精度と誤検知率を客観的に評価します。

運用負荷と自動化機能

- 自動対応機能

アラート発生時の端末自動隔離や、インシデント対応ワークフローの自動実行など、SOCチームや情報システム部門の工数を削減する機能が充実しているかを確認します。

サポート体制

- 対応品質の確認

日本語での24時間365日サポートや、インシデント発生時のオンサイト支援の有無などを確認します。

Step2. 導入ステップとベストプラクティス

要件定義とPoC(Proof of Concept)

まず、守るべき資産とセキュリティ要件を明確にし、関係部署と合意を形成します。

その後、本番環境に近い検証環境でPoCを実施し、実際の攻撃を模したシナリオでテストを行い、有効性や運用負荷を評価します。

段階的な本番展開

PoCの結果を基に、まずは影響範囲の少ない部署や特定のサーバー群からスモールスタートします。

動作の安定性を確認しながら、徐々に対象範囲を拡大していくアプローチが安全です。

ログの保存先となるストレージ容量やネットワーク帯域への影響も事前に評価しておきましょう。

Step3. 運用と最適化

導入して終わりではなく、継続的な運用と改善が不可欠です。

ポリシーのチューニング

業務で利用する正規ツールの挙動が誤検知される場合、それを許容するルールを追加するなど、継続的なチューニングが必要です。

これにより、アラートのノイズを減らし、本当に対応すべき脅威に集中できます。

ダッシュボードの活用と脅威ハンティング

収集されたログやアラートをダッシュボードで俯瞰し、攻撃の予兆がないか定期的にレビューします。

また、能動的に脅威を探す「スレットハンティング」を実践し、潜在的なリスクを早期に発見します。

レポーティング

経営層や監査部門向けに、インシデントの対応状況や検知した脅威の傾向などを定期的に報告し、セキュリティ投資の妥当性を可視化します。

5. EPPとEDRのメリットと比較

EPPとEDRを統合利用することで得られるメリットは多岐にわたりますが、他のセキュリティソリューションとの違いを理解することも重要です。

| 製品カテゴリ | 主な目的 | 防御フェーズ | 検知手法 | 運用 |

|---|---|---|---|---|

| 従来型AV | 既知マルウェアの検知・駆除 | 侵入前 | シグネチャベースが中心 | 比較的容易 |

| NGAV | 未知/ファイルレス攻撃の防御 | 侵入前 | 機械学習、振る舞い検知 | EPPの一部として統合されることが多い |

| EPP | 包括的な侵入防止 | 侵入前 | NGAV機能に加え、デバイス制御、Webフィルタリング等を統合 | ポリシー管理とチューニングが必要 |

| EDR | 侵入後の検知と対応 | 侵入後 | エンドポイント活動の常時監視、ログ分析、脅威ハンティング | 高度な専門知識が必要 (SOC/アナリストによる分析) |

統合ソリューションの主なメリット

- 多層防御によるセキュリティ強化

EPPで大半の脅威を防ぎ、すり抜けたものをEDRで捕捉することで、防御の穴をなくします。

- インシデント対応の迅速化

脅威の検知から端末隔離、原因調査、復旧までを単一のプラットフォームで完結でき、対応時間を大幅に短縮できます。

- 運用の一元化と効率化

EPPとEDRが連携することで、アラートの相関分析が容易になり、状況把握が迅速になります。これにより、セキュリティ担当者の運用負荷を軽減します。

6. 活用シナリオと参考事例

ここでは、EPP/EDRが実際にどのように活用されるか、具体的なシナリオをいくつか紹介します。

活用シナリオ1:ランサムウェア攻撃への対応

- 侵入: 従業員がフィッシングメールの添付ファイルを開き、マルウェア(ダウンローダー)に感染。

- 防御と検知: EPP: 既知のマルウェアであれば、この段階でブロック。 EDR: 未知のマルウェアの場合、EPPをすり抜けて侵入。しかし、EDRが「PowerShellによる不審な暗号化モジュールのダウンロード」「ファイルサーバーへの異常な連続アクセス」といった挙動を検知し、アラートを発報。

- 対応: EDRの管理コンソールから、感染端末をネットワークから即座に隔離。被害の拡大を阻止。 EDRのログをフォレンジック調査し、侵入経路(メール)、実行されたコマンド、アクセスされたサーバーなどを特定。

- 復旧と再発防止: 影響範囲を特定し、バックアップからデータを復旧。 調査結果に基づき、メールフィルタリングの強化や、同様の攻撃手法に対するカスタム検知ルールをEDRに設定。

活用シナリオ2:内部不正の兆候検知

- 兆候: 退職予定の従業員が、業務時間外に自身のPCからファイルサーバー上の大量の設計データにアクセスし、USBメモリにコピー。

- 検知: EPP: ポリシーで許可されていないUSBデバイスであれば、書き込みをブロック。 EDR: EPPの制御対象外のUSBデバイスであっても、「特定のユーザーによる短時間での大量ファイルアクセス」「外部デバイスへの大量データコピー」といった通常とは異なる振る舞いを検知し、アラートを発報。

- 対応: アラートを受けて情報システム部門が本人にヒアリング。EDRが記録した操作ログ(アクセスしたファイル名、コピー先デバイス情報など)を証跡として提示し、不正な持ち出しを特定。

参考となる導入事例

- 製造業: サプライチェーン攻撃対策として、国内外の全拠点にEDRを展開。脅威の可視化とインシデント対応体制をグローバルで統一。

参考文献:https://www.cybereason.co.jp/products/case-studies/

- 情報通信業: リモートワーク環境のセキュリティ強化のため、EPP/EDRを導入。社外に持ち出されたPCのセキュリティレベルを維持し、マルウェア感染時の迅速な初動対応を実現。

参考文献:https://www.lac.co.jp/lacwatch/casestudy/

7. まとめ

本記事では、次世代エンドポイントセキュリティの中核をなすEPPとEDRについて、その基本的な役割から技術的な違い、そして導入・運用における実践的なステップまでを解説しました。

- EPPは「予防」を目的とした防御壁であり、既知・未知の脅威が実行されるのを防ぎます。

- EDRは「検知と対応」を目的とした監視システムであり、侵入後の脅威を可視化し、封じ込めます。

サイバー攻撃が巧妙化し続ける現代において、これら二つのソリューションを統合し、多層的な防御体制を築くことは、もはや不可欠と言えるでしょう。

これからEPP/EDRの導入を検討されるエンジニアの皆さまは、本記事で紹介した選定ポイントや導入ステップを参考に、ぜひ自社の環境と運用体制に最適なソリューションを構築してください。

参考文献

- CrowdStrike – “EDR(Endpoint Detection and Response)とは?”:

https://www.crowdstrike.jp/cybersecurity-101/endpoint-security/endpoint-detection-and-response-edr/

- Trellix – “EPP(Endpoint Protection Platform)とは?”:

https://www.trellix.com/ja-jp/security-awareness/endpoint/what-is-an-endpoint-protection-platform/

- Palo Alto Networks – “EDR(Endpoint Detection and Response)とは”:

https://www.paloaltonetworks.com/cyberpedia/what-is-endpoint-detection-and-response-edr

- サイバーリーズン合同会社 – 導入事例:

https://www.cybereason.co.jp/products/case-studies/

- 株式会社ラック – 導入事例:

https://www.lac.co.jp/lacwatch/casestudy/