はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「AES暗号化」です。

この記事では、AES暗号化の基本的な仕組みから、なぜこれほど広く採用されているのか、そして実際のシステムにどう導入・運用していくのかまで、私の経験も踏まえながら、エンジニアとして知っておくべき知識を体系的に解説します。

AES暗号化とはなにか

AES誕生の背景

AES(Advanced Encryption Standard)は、21世紀の標準暗号として策定された共通鍵暗号方式です 。

かつて広く使われていたDES(Data Encryption Standard)に脆弱性が見つかったため、1997年に米国国立標準技術研究所(NIST)が次世代の暗号方式を公募しました 。

世界中から集まった15の候補の中から、ベルギーの研究者Joan Daemen氏とVincent Rijmen氏が開発した「Rijndael(ラインダール)」アルゴリズムが選定され、2001年に「FIPS 197」として正式にAESとして標準化されました 。

AESは、アルゴリズムが公開されているにもかかわらず、現在に至るまで解読困難な高い安全性を維持しており、まさに「現代暗号のデファクトスタンダード」と言える存在です 。

参考文献:

AESの技術的な特徴(鍵長とラウンド数)

AESは、データを128ビット(16バイト)のブロック単位で暗号化するブロック暗号です 。

その最大の特徴は、使用する鍵の長さ(鍵長)に応じて、暗号化処理の繰り返し回数(ラウンド数)が変わる点にあります 。

| 鍵長 (Key Length) | ラウンド数 (Rounds) |

|---|---|

| AES-128 | 10 ラウンド |

| AES-192 | 12 ラウンド |

| AES-256 | 14 ラウンド |

ラウンド数が多いほど、元のデータ(平文)のビットは複雑に攪拌され、暗号強度が高まります 。

しかし、その分だけ計算コストも増大するため、システムの性能要件と求められるセキュリティレベルを天秤にかけ、適切な鍵長を選択することが重要です 。

なぜAES暗号化が活用されるのか

AESが世界中でデファクトスタンダードとして利用されているのには、明確な理由があります。

高い安全性と解析耐性

AESは、そのアルゴリズムが公開されてから20年以上、世界中の暗号研究者によるあらゆる解析の試みに耐えてきました 。

特に、鍵長が256ビットの「AES-256」は、現在知られているいかなる攻撃手法をもってしても、解読には天文学的な時間と計算リソースを要するため、事実上不可能とされています 。

この揺るぎない安全性が、政府機関や金融システム、そして私たちの身近なサービスに至るまで、幅広く採用される最大の理由です。

ハードウェアアクセラレーションによる高速処理

暗号化処理は、一般的にCPUに高い負荷をかけます。

しかし、AESは主要なCPUに専用の拡張命令セットが組み込まれており、この課題をクリアしています。

代表的なものが、IntelやAMDのCPUに搭載されている「AES-NI(Advanced Encryption Standard New Instructions)」や、ARMプロセッサの「Cryptography Extension」です 。

これらの命令セットを利用することで、ソフトウェアのみで暗号化・復号を行う場合に比べて、処理を劇的に高速化できます 。

これにより、例えばリアルタイムでの大容量データ転送や、ストレージ全体の暗号化といった高スループットが求められる場面でも、性能の劣化を最小限に抑えながら強力なセキュリティを確保できるのです 。

AES暗号化の具体的なステップ

ラウンド処理の4ステップ

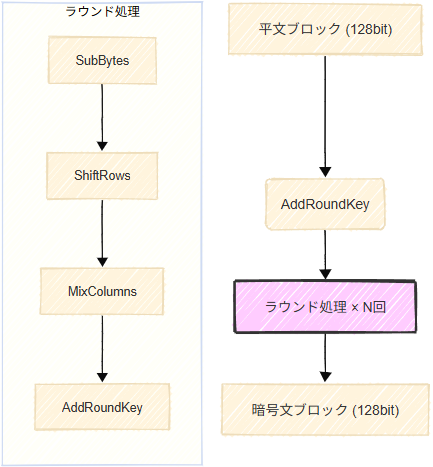

AESの暗号化プロセスは、前述の「ラウンド」を繰り返すことで実行されます。

各ラウンドは、以下の4つの異なる処理ステップで構成されており、データを体系的に攪拌・変換していきます 。

AESラウンド処理の概略図

図の補足

最初のAddRoundKeyの後、鍵長に応じた回数(10, 12, or 14回)のラウンド処理が繰り返されます。

最終ラウンドのみMixColumns処理は行われません。

- SubBytes (バイト置換)

入力データを「S-box」と呼ばれる固定の換字表に基づいて、バイト単位で機械的に置換します。

これにより、元のデータと変換後のデータの相関をなくす非線形変換が行われます 。

- ShiftRows (行シフト)

データを16バイトの行列とみなし、各行を一定のルールで左にシフトさせます。

これにより、縦方向(列)のデータが水平方向に拡散されます 。

- MixColumns (列混合)

各列の4バイトに対して、特定の行列演算を行い、バイト内のビットを混合します。

これにより、ごく一部のビットの変更が、複数のバイトに影響を及ぼすようになります 。

- AddRoundKey (ラウンド鍵加算)

元の鍵から生成された「ラウンド鍵」を、データにXOR演算で合成します 。

これにより、鍵の情報がデータに組み込まれます。

この4つの処理を何度も繰り返すことで、元の平文の統計的・数学的な性質は完全に破壊され、推測が極めて困難な暗号文が生成されるのです 。

参考文献:

実装ライブラリの選定と注意点

自前でAES暗号化を実装するのは非常に危険であり、脆弱性を生む原因となります。

実績があり、広く使われている標準的なライブラリを活用することが鉄則です 。

- Java:

JCA (Java Cryptography Architecture)、Bouncy Castle - .NET:

System.Security.Cryptography - Python:

cryptography - C/C++:

OpenSSL

ライブラリを選定する際は、サポートしている暗号モード(GCMモードなど)やパディング方式、APIの使いやすさ、そしてパフォーマンス特性を十分に比較検討しましょう 。

鍵管理体制の設計

「暗号化システムの強度は、鍵管理の強度で決まる」 と言っても過言ではありません。

暗号鍵が漏洩・紛失すれば、どんなに強力な暗号アルゴリズムも無意味になります。

そのため、鍵の生成、保管、配布、更新、破棄といったライフサイクル全体を安全に管理する体制が不可欠です 。

- HSM (Hardware Security Module): 鍵の生成や暗号演算を物理的に保護された専用ハードウェア内で行う装置。

- クラウドKMS (Key Management Service): AWS KMS, Google Cloud KMS, Azure Key Vaultなど、クラウドプロバイダーが提供する鍵管理サービス。

これらのサービスを利用し、鍵へのアクセス権限を厳格に管理することで、内部不正やオペレーションミスによるリスクを大幅に低減できます 。

AES暗号化のメリット

AESが他の共通鍵暗号方式と比べて、いかにバランスの取れた優れた方式であるかを以下の表にまとめます。

他の共通鍵暗号との比較表

| 方式 | 開発年 | ブロック長 | 鍵長 | 安全性評価 | 特徴 |

|---|---|---|---|---|---|

| AES | 1998年 | 128 bit | 128, 192, 256 bit | 非常に高い | ・現在の標準。 ・安全性と速度のバランスに優れる。 ・ハードウェア支援(AES-NI)も充実。 |

| DES | 1977年 | 64 bit | 56 bit | 低い (脆弱) | ・鍵長が短く、ブルートフォース攻撃により解読可能。 ・現在は使用非推奨。 |

| 3DES (Triple DES) | 1998年 | 64 bit | 112, 168 bit | 中程度 | ・DESを3回繰り返すことで安全性を高めたが、処理速度が遅い。 ・レガシーシステムで利用されることがある。 |

| ChaCha20 | 2008年 | 512 bit (State) | 256 bit | 非常に高い | ・ストリーム暗号。 ・AES-NIがない環境(一部のモバイルCPU等)ではAESより高速な場合がある。 ・TLS 1.3でも採用。 |

活用事例

AESは、その高い安全性と実装のしやすさから、ITインフラの様々なレイヤーで活用されています。

1.通信の暗号化

- TLS/SSL

Webサイトとブラウザ間のHTTPS通信を保護するために、AES-GCMモードが広く使われています。

これにより、通信の機密性(盗聴防止)と完全性(改ざん検知)を同時に確保できます 。 - VPN (Virtual Private Network)

リモートワークなどで安全な通信経路を確保するVPNでも、IPsecやOpenVPNの暗号化プロトコルとしてAESが標準的に利用されています 。 - Wi-Fiセキュリティ

WPA2および最新のWPA3規格において、無線通信を暗号化するためにAESが採用されています。

参考文献:

- AWS Key Management Service (KMS) の仕組み

https://aws.amazon.com/jp/kms/details/

2.ストレージの暗号化

- クラウドストレージ

Amazon S3やGoogle Cloud Storageなどのオブジェクトストレージでは、サーバーサイド暗号化の標準としてAES-256が利用可能です 。 - OSレベルの暗号化

WindowsのBitLockerやmacOSのFileVault、Linuxのdm-cryptは、OSが管理するディスク全体をAESで暗号化し、PCの紛失・盗難時のデータ漏洩を防ぎます。 - データベース暗号化

データベースに保存される特定のカラム(個人情報や決済情報など)を暗号化するTDE (Transparent Data Encryption)機能でも、AESが広く用いられます 。

参考文献:

- Microsoft Learn – TLS/SSL (Schannel SSP) の暗号スイート

https://learn.microsoft.com/ja-jp/windows/win32/secauthn/cipher-suites-in-schannel

まとめ

本記事では、現代暗号の根幹をなすAESについて、その誕生の背景から技術的な仕組み、そして具体的な活用方法までを解説しました。

*概要のおさらい

- AESはDESの後継としてNISTに選定された、信頼性の高い標準暗号方式である 。

- 「高い安全性」とCPUによる「高速な処理性能」を両立している点が最大の強みである 。

- 実装時は実績のあるライブラリを利用し、HSMやKMSで鍵を厳格に管理することが極めて重要である 。

一方で、技術の進歩は止まりません。

将来的に実用化が見込まれる量子コンピュータは、現在の暗号技術を脅かす可能性が指摘されています 。

これに対応するため、NISTではすでに「ポスト量子暗号(PQC)」の標準化が進められています 。

私たちエンジニアは、AESを正しく安全に利用するスキルを身につけると共に、こうした次世代の暗号技術にも常にアンテナを張り、継続的に知識をアップデートしていく必要があります 。

暗号技術は、一度導入すれば終わりではなく、常に改善サイクルを回し続けることで、長期的な安全性を確保できるのです 。

参考文献

- NIST FIPS 197 (Advanced Encryption Standard (AES)):

https://csrc.nist.gov/publications/detail/fips/197/final

- FIPS 197, Advanced Encryption Standard (AES) – (ラウンド処理の参考文献):

https://nvlpubs.nist.gov/nistpubs/FIPS/NIST.FIPS.197-upd1.pdf

- AWS Key Management Service (AWS KMS) の仕組み:

https://aws.amazon.com/jp/kms/details/

- Microsoft Learn – TLS/SSL (Schannel SSP) の暗号スイート:

https://learn.microsoft.com/ja-jp/windows/win32/secauthn/cipher-suites-in-schannel