1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「セキュリティルータ」です。

日々巧妙化・凶悪化するサイバー攻撃、そして内部関係者による意図しない情報漏洩など、企業が向き合うべきリスクは枚挙にいとまがありません。

このような脅威から企業の重要な情報資産を守るため、ネットワークの「境界線」における防御、いわゆる境界型防御は、依然としてセキュリティ対策の基本であり、その中核を担うのがまさにセキュリティルータなのです。

本稿では、このセキュリティルータに焦点を当て、その基礎知識から実践的な選定・導入・運用のステップ、そしてゼロトラストといった新しいセキュリティモデルとの関連性まで、技術的な視点を交えながら詳しく解説していきます。

2. セキュリティルータとはなにか

まず、「セキュリティルータ」がどのようなデバイスなのか、従来型のルータやファイアウォールとの違いを明確にしていきましょう。

従来ルータとの違い – 多機能なセキュリティの番人

セキュリティルータとは、その名の通り、ルータ機能に加えて、高度なセキュリティ機能を統合したネットワーク機器を指します。

従来のブロードバンドルータが主に担うのは、異なるネットワーク間(例えば、インターネットと社内ネットワーク)でデータを中継する「ルーティング」や、一つのグローバルIPアドレスを複数のプライベートIPアドレスに変換する「NAT/NAPT」といった機能です。

一方、セキュリティルータはこれらの基本機能に加え、後述するファイアウォールやVPN、IPS/IDSといった複数のセキュリティ機能を一台で提供します。

UTM(統合脅威管理)としての役割

セキュリティルータは、今日では「UTM (Unified Threat Management)」とほぼ同義で語られることが多くなっています。

UTMは、複数のセキュリティ機能を一つのハードウェアに集約し、統合的に脅威を管理するという概念、またはその製品自体を指します。

一台で提供される主な機能には、以下のようなものがあります。

- ファイアウォール

通信の送信元/宛先IPアドレスやポート番号に基づいて、通信を許可・拒否する基本的な防御壁です。

- VPN (Virtual Private Network):

インターネット上に仮想的な専用線を構築し、通信経路を暗号化します。これにより、安全なリモートアクセスや拠点間通信を実現します。

- IPS/IDS (不正侵入防止/検知システム):

通信パケットの中身を監視し、攻撃パターンに合致する不正な通信を検知・防御します。

- アンチウイルス:

ネットワークを通過するファイルやデータをスキャンし、マルウェアをブロックします。

- Web(URL)フィルタリング:

業務に関係のないサイトや、マルウェア配布の可能性がある危険なサイトへのアクセスをブロックします。

- アプリケーション制御:

“どのアプリケーション(例: Microsoft 365, Dropbox)が通信しているか”を識別し、アプリケーション単位での通信許可・拒否を制御します。

これらの機能を一台に集約することで、管理の一元化とコスト削減を実現できるのが大きな特徴です。

3. なぜセキュリティルータが活用されるのか

では、なぜ多くの企業で個別のセキュリティ機器ではなく、統合型のアプライアンスであるセキュリティルータ(UTM)が選ばれるのでしょうか。

その背景には、現代のビジネス環境と脅威の変化があります。

複雑化するネットワーク環境と巧妙化するサイバー攻撃

クラウドサービス(SaaS/IaaS)の普及、テレワークの常態化、IoTデバイスの増加などにより、企業のネットワークはもはや社内だけに閉じていません。

“守るべき境界”が曖昧になり、攻撃者が侵入を試みるポイント(アタックサーフェス)は拡大し続けています。

このような状況下で、ファイアウォールだけ、アンチウイルスだけといった単一の対策では、多層的かつ執拗な攻撃を防ぎきることは困難です。

セキュリティルータは、複数の防御機能を連携させた「多層防御」を、ネットワークの出入口で効率的に実現できるため、現代のセキュリティ対策の要として活用されています。

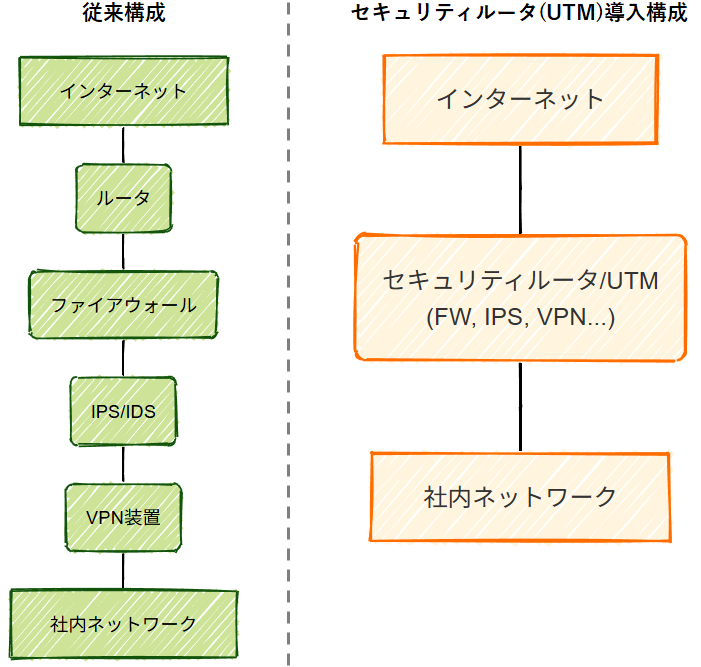

ネットワーク構成のシンプル化と比較

下の図は、従来の個別機器で構成したネットワークと、セキュリティルータ(UTM)を導入したネットワークの構成例です。

【ネットワーク構成の比較イメージ図】

このように、複数の機器をセキュリティルータ一台に集約することで、物理的な構成がシンプルになり、設定や管理の煩雑さ、潜在的な設定ミスのリスクを低減できます。

4. セキュリティルータの具体的なステップ(選定・導入・運用)

セキュリティルータは高機能な反面、そのポテンシャルを最大限に引き出すには、計画的な導入と運用が不可欠です。

ここでは、選定から運用までの具体的なステップと注意点を解説します。

Step1. 選定フェーズ – 自社の要件を正しく把握する

単純な価格やスペック比較だけで選ぶのは失敗のもとです。 まずは以下の点を明確にしましょう。

- ネットワーク規模とトラフィック量利用する従業員数は何人か? 拠点はいくつあるか? 通常時およびピーク時の通信量はどのくらいか? 将来的な拡張計画はあるか? これらの情報から、必要なスループット(特に、セキュリティ機能を有効にした状態でのスループット値)を算出します。

性能が不足すると、業務のボトルネックになりかねません。

- 必要なセキュリティ機能の洗い出しどのような脅威から、何を保護したいのかを具体化します。

例:「外部からの不正アクセス対策(FW, IPS)」「安全なテレワーク環境の実現(VPN)」「マルウェア感染対策(アンチウイルス)」「内部からの情報漏洩対策(アプリケーション制御, DLP)」など。

- 運用性とサポート体制の確認管理画面(GUI)は直感的で分かりやすいか? 日本語でのマニュアルやサポートは充実しているか? ファームウェアのアップデートは頻繁に提供されているか? 情報システム担当者が少ない場合は特に、運用負荷を軽減できるクラウド管理型の製品が有力な選択肢となります。

Step2. 導入フェーズ – 初期設定の罠を回避する

高機能な製品ほど設定項目は多岐にわたります。

初期設定の不備は、セキュリティホールに直結するため、細心の注意が必要です。

- ファイアウォールポリシー

「Any(すべて)許可」のような安易な設定は避け、業務上必要な通信のみを許可する「最小権限の原則」でルールを作成します。

- VPN設定

強力な暗号化アルゴリズムと複雑な事前共有鍵(PSK)を使用し、認証情報を厳格に管理します。

- 段階的な機能有効化

最初からすべての機能を有効にするのではなく、まずはファイアウォールやVPNといった必須機能から安定稼働させ、段階的にIPSやアプリケーション制御などを追加していくアプローチが安全です。

Step3. 運用フェーズ – 継続的なメンテナンスが命

導入して終わりではありません。

セキュリティは「生き物」であり、継続的な運用がその効果を維持します。

- ログの定期的な監視・分析

不正アクセスの兆候や予期せぬ通信ブロックなどがないか、定期的にログを確認する体制を構築します。

- 設定の棚卸し

ネットワーク構成の変更や新しいサービスの導入に伴い、ポリシーが形骸化していないか定期的に見直します。

- ファームウェア・定義ファイルの更新

新たな脆弱性や脅威に対応するため、ベンダーから提供される更新プログラムは速やかに適用します。

5. セキュリティルータのメリット(他製品との比較)

セキュリティルータ(UTM)を導入する最大のメリットは、「コスト」「管理性」「セキュリティレベル」のバランスに優れている点です。

ここでは、セキュリティ機能を個別の専用アプライアンスで揃える場合との比較を表にまとめました。

| 比較項目 | セキュリティルータ (UTM) | 個別アプライアンス構成 |

|---|---|---|

| 導入コスト | ○ (比較的安価) | × (機器ごとにコストが発生) |

| 運用コスト | ◎ (ライセンスが統合されている) | △ (機器ごとに保守・ライセンス費用) |

| 管理性 | ◎ (一元化された管理画面で運用) | × (各機器の管理画面を個別に操作) |

| 設置スペース | ◎ (1台で済むため省スペース) | × (機器の台数分のスペースが必要) |

| パフォーマンス | △ (機能有効化による性能低下の可能性) | ○ (各機能が専用ハードで処理される) |

| 柔軟性/拡張性 | △ (特定機能の高性能化は困難) | ◎ (必要な機器だけ高性能なものに置換可能) |

中小企業など、限られた予算と人員で包括的なセキュリティ対策を実現したい場合には、セキュリティルータ(UTM)が非常に有効なソリューションとなります。

一方で、非常に大規模なネットワークや、特定の通信処理に極めて高いパフォーマンスが求められる環境では、高性能な専用アプライアンスを組み合わせる構成に分がある場合もあります。

6. 活用方法

添付資料の代表的な製品例を参考にしつつ、具体的な活用シナリオをいくつかご紹介します。

活用方法1: コストを抑えたい中小企業の総合セキュリティ基盤として

- 課題: 専任のIT担当者が不足しており、個別のセキュリティ製品を多数導入・運用する予算もリソースもない。

- 活用法:

Sophos XG Firewall や Fortinet FortiGate のエントリー〜ミドルレンジモデルを導入。直感的なUIを活用し、ファイアウォール、Webフィルタリング、アンチウイルスといった基本的な機能を有効化します。

これにより、低コストで基本的なサイバー攻撃対策と内部統制を実現します。クラウド管理機能を使えば、外部のITベンダーに運用を委託しやすくなるメリットもあります。

参考文献:

活用方法2: 多拠点展開企業の拠点間ネットワークとセキュリティの一元管理

- 課題: 本社と複数の支社・店舗があり、それぞれでインターネット接続している。拠点間の安全な通信と、全社で統一されたセキュリティポリシーを適用したい。

- 活用法:

各拠点に FortiGate や WatchGuard Firebox を設置し、IPsec-VPN機能で拠点間をメッシュまたはスター型に接続。本社の管理者がクラウド上の管理コンソールから全拠点の機器を集中管理・監視します。

これにより、全拠点で同じセキュリティレベルを維持し、運用負荷を大幅に削減できます。

参考文献:

活用方法3: テレワーク主体の企業のセキュアなリモートアクセス環境として

- 課題: 全社的にテレワークが中心となり、自宅や外出先から社内リソースへ安全にアクセスさせる必要がある。

- 活用法:

Cisco Firepowerシリーズ などの信頼性が高い機器をセンター拠点に設置し、SSL-VPN機能を提供。従業員はPCにインストールしたVPNクライアントソフトから、多要素認証(MFA)を経て社内ネットワークに接続します。

通信はすべて暗号化され、どのユーザーがいつ、どのリソースにアクセスしたかのログも取得できるため、安全なリモートワーク環境を構築できます。

参考文献:

7. まとめ – ゼロトラスト時代におけるセキュリティルータの進化

本稿では、セキュリティルータの基本から実践的な活用法までを解説しました。

一台で多層防御を実現できるセキュリティルータ(UTM)は、多くの企業にとってコストパフォーマンスに優れた強力なソリューションです。

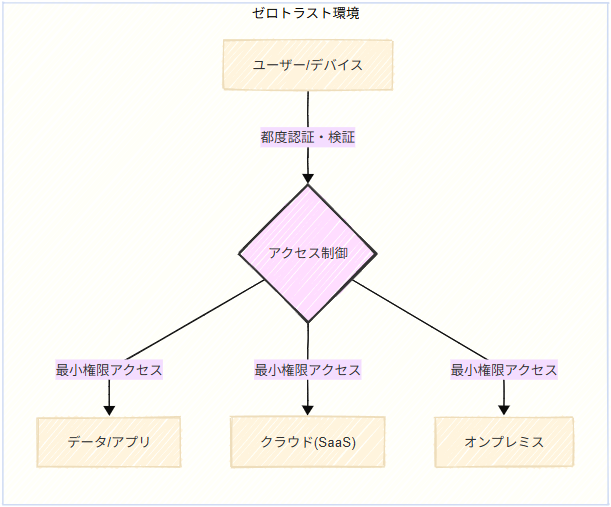

そして今、セキュリティの考え方は新たなステージに進んでいます。

クラウドの利用が当たり前になり、「社内は安全、社外は危険」という従来の境界型防御の前提が崩れ、「すべての通信を信頼しない(Never Trust, Always Verify)」という「ゼロトラスト」の概念が主流になりつつあります。

【ゼロトラスト・セキュリティの概念イメージ図】

このゼロトラストの考え方を実現するアーキテクチャとして、SASE (Secure Access Service Edge) や SD-WAN といった新しい技術が登場しています。

今後のセキュリティルータは、単なる境界を守る箱から、こうしたゼロトラストアーキテクチャを実現するための重要なコンポーネントへと進化していきます。

AIによる脅威分析、クラウドとの親和性、そしてユーザーやデバイス単位でのきめ細かなアクセス制御など、その役割はますます重要になるでしょう。

自社のビジネスとセキュリティ要件を正しく見極め、進化を続けるセキュリティルータの動向をキャッチアップしていくことが、これからの時代を乗り切るための鍵となります。

参考文献

- Sophos – Sophos Firewall:

https://www.sophos.com/ja-jp/products/next-gen-firewall - WatchGuard – Network Security Appliances:

https://www.watchguard.co.jp/products/network-security-appliances - Cisco – Cisco Secure Firewall:

https://www.cisco.com/c/ja_jp/products/security/firewalls/index.html