はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

DX推進の波に乗り、多くの企業でAWS、Microsoft Azure、Google Cloudといったクラウドサービスの利用が当たり前になる中で、「どこまでが自社のセキュリティ責任範囲なのか?」「クラウド特有のリスクにどう対処すればよいのか?」といった課題は、多くのエンジニアや情報システム担当者が直面する共通の悩みではないでしょうか。

そして、このデータ保護と脅威対策を統合的に実現し、クラウド時代のセキュリティ課題を解決する強力な指針となるのが、本稿のテーマであるクラウドサービスに特化した情報セキュリティの国際規格「ISO/IEC 27017」(以下、ISO 27017)です。

本記事では、これまでの経験を踏まえ、ITセキュリティエンジニアの視点からISO 27017の概要、具体的な導入ステップ、活用事例までを分かりやすく解説していきます。

ISO 27017とはなにか

ISO 27017は、一言で言うと「クラウドサービスのための情報セキュリティ管理策に関する実践のための規範」を定めた国際規格です。

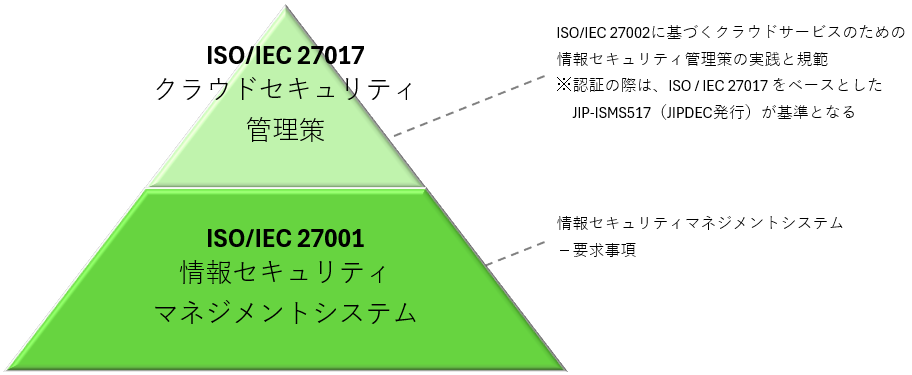

多くの企業が取得している情報セキュリティマネジメントシステム(ISMS)の国際規格「ISO 27001」をベースにしており、そこにクラウドサービス特有の管理策を追加した、いわば「ISO 27001のクラウド拡張版」と位置づけられます。

ISO 27001が組織全体の情報資産を対象とするのに対し、ISO 27017はクラウドサービスの提供者(プロバイダー)と利用者(カスタマー)の両者が実施すべきセキュリティ対策に特化している点が大きな特徴です。

【イメージ図:ISO 27001とISO 27017の関係性】

なぜISO 27017が活用されるのか

ISO 27017が重要視される最大の理由は、クラウド環境における「責任共有モデル(Shared Responsibility Model)」を明確にするためのフレームワークを提供してくれる点にあります。

オンプレミス環境では、物理的なサーバーからアプリケーションまで、すべてを自社で管理していました。

しかしクラウドでは、インフラの一部をサービス提供者に委ねることになります。

この「誰が・どこまで責任を持つのか」という境界線が曖昧だと、セキュリティ対策の漏れや、インシデント発生時の対応の遅れに直結します。

責任共有モデルの明確化

ISO 27017は、この責任分界点をサービスモデル(IaaS/PaaS/SaaS)ごとに定義し、契約やSLA(Service Level Agreement)に反映させることを求めています。

これにより、プロバイダーと利用者が互いの責任範囲を正確に理解し、協調してセキュリティを確保する体制を構築できます。

サービスモデルによって責任範囲は変化します。

例えばIaaSではOSやミドルウェアの管理は利用者責任ですが、PaaSでは提供者責任となります。

参考文献:

クラウド特有のリスクへの対応

ISO 27017は、責任共有モデルの他にも、以下のようなクラウド特有のリスクに対する具体的な管理策を提示しています。

- 仮想化・マルチテナント環境のリスク: テナント間の分離、ハイパーバイザーの管理、仮想マシンイメージの保護など。

- データ保護と暗号化: 通信経路(in-transit)と保管データ(at-rest)の暗号化、鍵管理の徹底など。

- ID/アクセス管理: 多要素認証の利用、最小権限の原則、特権IDの監視など。

- 継続的モニタリング: ログの一元的な収集・分析、インシデント対応体制の確立など。

ISO 27017の具体的なステップ(使い方や導入方法など)

ISO 27017の認証を取得する、あるいはその考え方を自社のセキュリティ対策に導入するプロセスは、一般的にPDCAサイクルに沿って進められます。

Step 1: 【Plan】適用範囲の決定とギャップ分析

まず、どのクラウドサービス、どの部署をISO 27017の管理対象とするか「適用範囲」を定義します。

その後、ISO 27017が要求する管理策と、自社の現状の対策を比較する「ギャップ分析」を実施します。

これにより、取り組むべき課題が明確になります。

Step 2: 【Do】管理策の整備と実装

ギャップ分析で見つかった課題を解決するための具体的な計画を立て、実行に移します。

- 技術的対策: アクセス制御の強化、データの暗号化、ログ監視システムの導入など。

- 組織的対策: クラウド利用に関する規程の策定、インシデント対応手順の見直し、従業員への教育など。

このフェーズでは、Infrastructure as Code (IaC) を用いて環境構築をコード化し、設定ミスを防止したり、レビュー可能な状態にしたりといったプラクティスも有効です。

Step 3: 【Check】内部監査と有効性評価

実装した管理策が意図通りに機能しているか、形骸化していないかを評価するために「内部監査」を実施します。

監査結果をもとに、対策の有効性を客観的に評価します。

Step 4: 【Act】是正処置と継続的改善

内部監査で見つかった不備や改善点を修正(是正処置)し、セキュリティ体制をさらに強化します。

このPDCAサイクルを定期的に回し続けることで、セキュリティレベルを継続的に向上させていくことが重要です。

認証取得を目指す場合は、この後、第三者審査機関による外部審査へと進みます。

ISO 27017のメリット

ISO 27017を導入・準拠することには、多くのメリットがあります。

ここでは、他の代表的なセキュリティ保証の仕組みと比較しながら見ていきましょう。

| 比較項目 | ISO 27017 | ISO 27001 (ISMS) | SOC 2 | CSマーク (クラウドセキュリティマーク) |

|---|---|---|---|---|

| 対象領域 | クラウドサービスの提供と利用 | 組織全体の情報セキュリティ | 受託業務に係る内部統制 | 日本国内のクラウドサービス |

| 焦点/目的 | クラウド特有のリスクと責任共有モデル | 情報セキュリティマネジメントシステムの構築・運用 | セキュリティ、可用性、処理のインテグリティ、機密保持、プライバシーの5原則に基づく統制 | 日本の法令やガイドラインへの準拠 |

| 保証の形式 | 認証 (要求事項への適合) | 認証 (要求事項への適合) | 報告書 (監査人による意見表明) | 認証 (要求事項への適合) |

| 地域性/汎用性 | 国際標準 (グローバル) | 国際標準 (グローバル) | 主に米国基準だが国際的にも認知 | 日本国内 |

ISO 27017を取得する具体的なメリットは以下の通りです。

- クラウドリスクの可視化と統制強化

自社の対策の過不足が明確になり、効果的なセキュリティ投資が可能になります。 - 顧客・取引先への信頼性向上

国際規格への準拠は、特にBtoBサービスにおいて、セキュリティレベルの高さを客観的に証明する強力な武器となります。 - ビジネス機会の拡大

大企業や官公庁の調達要件としてISO認証が求められるケースも多く、入札参加や契約獲得で有利に働きます。 - グローバル対応力の強化

国際標準であるため、海外展開時にも統一されたセキュリティ基盤として活用できます。

活用事例

国内外の多くのクラウドサービス事業者が、自社サービスの信頼性を証明するためにISO 27017認証を取得・公開しています。

事例1:Google Cloud Platform (GCP)

Googleは主要なプロダクトにおいてISO 27017認証を取得しています。

利用者は、Googleが責任を持つインフラ部分のセキュリティが国際基準に準拠しているという安心感のもと、サービスを利用できます。

参考文献:

事例2:Microsoft Azure

MicrosoftもAzureの多くのサービスでISO 27017認証を取得しています。

認証範囲の詳細なリストを公開しており、利用者が自社のコンプライアンス要件と照らし合わせやすくなっています。

参考文献:

事例3:freee株式会社

クラウド会計ソフトなどを提供するfreeeは、サービス提供者としてISMS認証をはじめとする複数の認証を取得し、高いレベルのセキュリティ体制を構築・維持しています。

参考文献:

これらの事例のように、ISO 27017は「クラウドサービスを選定する際の客観的な評価基準」として、また「自社サービスの信頼性をアピールするためのマーケティングツール」として、幅広く活用されています。

まとめ

本記事では、クラウドセキュリティの国際規格であるISO 27017について、その概要から具体的な活用方法までを解説しました。

ISO 27017は、単なる「認証取得」がゴールではありません。

その本質は、責任共有モデルを深く理解し、クラウドプロバイダーと利用者が一体となってセキュリティを維持・向上させていくための継続的なフレームワークにあります。

クラウド活用がビジネスの成否を分ける現代において、ISO 27017という羅針盤を手にすることは、安全な航海を続けるための必須要件と言えるでしょう。

まずは自社が利用しているクラウドサービスの責任共有モデルを確認し、セキュリティ対策の棚卸しから始めてみてはいかがでしょうか。

参考文献

- AWS – 責任共有モデルを GxP ソリューションに適用する:

https://aws.amazon.com/jp/blogs/news/applying-the-aws-shared-responsibility-model-to-your-gxp-solution/

- Google Cloud Platform (GCP) – ISO/IEC 27017:

https://cloud.google.com/security/compliance/iso-27017

- Microsoft Azure – ISO/IEC 27017:2015:

https://learn.microsoft.com/ja-jp/azure/compliance/offerings/offering-iso-27017

- freee株式会社 – freeeのセキュリティ対策:

https://www.freee.co.jp/security/