1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「SIEM(Security Information and Event Management)」です。

近年、サイバー攻撃はますます高度化・巧妙化し、企業や組織にとって深刻な経営リスクとなっています。 また、内部不正による情報漏洩も後を絶ちません。

このような状況下で、従来の境界型防御だけでは脅威を防ぎきれず、インシデント発生を前提とした「事後対応(Detection and Response)」の重要性が高まっています。

SIEMは、組織内のIT機器からログ情報を集約・分析し、脅威の早期発見と迅速な対応を支援する、まさにその中核を担う仕組みです。

本稿では、このSIEMについて、基本的な概念から具体的な導入ステップ、類似ソリューションとの比較、そして実際の活用事例に至るまで、セキュリティエンジニアの視点から網羅的に解説します。

2. SIEMとはなにか

SIEM(シーム)とは、組織内に散在する様々なIT機器やアプリケーションのログを一元的に集約し、それらを相関的に分析することで、サイバー攻撃の兆候や内部不正の予兆をリアルタイムに検知・通知する仕組みです。

従来、セキュリティインシデントの調査では、ファイアウォール、サーバー、PCなど、それぞれの機器のログを個別に確認する必要があり、膨大な時間と高度なスキルが求められました。

SIEMは、このプロセスを自動化・効率化し、セキュリティ運用の負荷を大幅に軽減します。

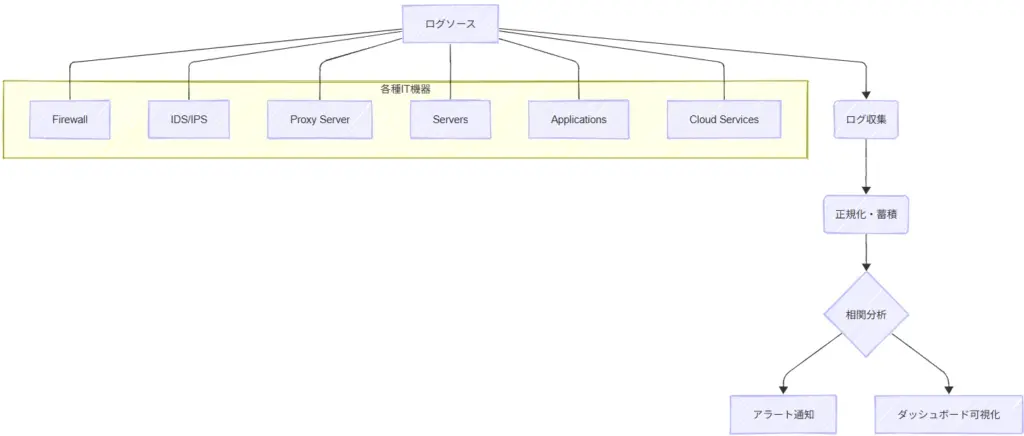

SIEMの基本的なワークフロー

SIEMの基本的な処理の流れは、以下のように「収集」「正規化」「分析」「可視化・通知」のステップで構成されます。

- ログ収集

ファイアウォールやサーバー、各種アプリケーションなど、組織内のあらゆる機器からログを一元的に収集します。

- 正規化・蓄積

収集した異なるフォーマットのログを、分析しやすいように共通の形式(正規化)に整え、データベースに蓄積します。

- 相関分析

複数のログを時系列や関連性で突き合わせ(相関分析)、単一のログだけでは見つけられない脅威の兆候を検知します。

例えば、「深夜のサーバーへのログイン失敗」と「その直後の大量データ転送」といったイベントを組み合わせ、不正アクセスの可能性を判断します。

- アラート通知・可視化

異常を検知すると、セキュリティ担当者にアラートで通知し、ダッシュボードで状況をグラフィカルに表示します。

参考文献:

簡易イメージ図

3. なぜSIEMが活用されるのか

SIEMが多くの企業で導入されている背景には、以下の3つの理由があります。

- 巧妙化・複雑化するサイバー攻撃への対抗

特定の企業を狙う標的型攻撃や、複数の手法を組み合わせた高度な攻撃が増加しており、単一のセキュリティ製品では検知が困難です。

様々なログを横断的に分析できるSIEMは、こうした巧妙な攻撃の兆候を発見するために不可欠です。

- 内部不正の早期発見

従業員や元従業員による情報持ち出しなどの内部不正は、外部からの攻撃と異なり、従来のセキュリティ対策では検知が難しいとされています。

SIEMは「誰が」「いつ」「何に」アクセスしたかを監視し、通常とは異なる振る舞いを検知することで、内部不正の早期発見に繋がります。

- コンプライアンスと監査対応

PCI DSSやGDPR、医療情報システムの安全管理に関するガイドラインなど、多くの規制やガイドラインでログの取得・保管・監視が義務付けられています。

SIEMは、これらの要件を満たすためのログの長期保存と、監査時に必要な情報を迅速に提出するレポート機能を提供します。

4. SIEMの具体的なステップ(導入から運用まで)

SIEMは導入して終わりではなく、継続的な運用がその効果を最大化する鍵となります。ここでは、導入から運用までの具体的なステップを解説します。

Step1. 要件定義と製品選定

まず、自社のネットワーク構成、保護すべき情報資産、インシデント対応の体制を整理します。

その上で、「どの機器のログを収集するか」「どのような脅威シナリオを検知したいか」といった要件を定義します。

製品選定では、以下の点を比較検討することが重要です。

- ログの対応範囲と拡張性: 自社のシステムや将来導入予定の機器に対応できるか。

- 分析機能: 脅威インテリジェンスや機械学習を活用した高度な分析が可能か。

- 運用サポート体制: ベンダーによるサポートやSOC(Security Operation Center)サービスが充実しているか。

Step2. PoC(概念実証)の実施

本格導入の前に、小規模な環境でPoC(Proof of Concept)を実施し、実際の環境でログ収集からアラート通知までの一連のプロセスを検証します。

これにより、導入後のギャップを減らし、自社に適した製品かを最終判断します。

Step3. 導入とチューニング

製品を導入し、定義した要件に基づいて設定を行います。

導入初期は、正常な通信を異常と判断してしまう「誤検知(False Positive)」が多く発生する傾向があります。

そのため、自社の環境に合わせて検知ルールを継続的に調整(チューニング)し、アラートの精度を高めていく作業が不可欠です。

Step4. 継続的な運用と改善

定期的にアラートをレビューし、新たな脅威に対応するための検知ルールを追加・更新していきます。

また、インシデント発生時の対応記録をナレッジとして蓄積し、対応フローやマニュアルを改善していくPDCAサイクルを回すことで、組織全体のセキュリティレベルを向上させることができます。

5. SIEMのメリット

メリットと関連ソリューションの比較

SIEM導入による主なメリットは「脅威の早期検知」「インシデント調査の効率化」「コンプライアンス対応の強化」の3点です。

近年、SIEMと合わせて語られることが多いEDRやXDRといったソリューションとの違いを理解しておくことも重要です。

| ソリューション | 主な目的 | 監視対象 | 対応 |

|---|---|---|---|

| SIEM | ログ収集・相関分析による脅威検知 | ネットワーク機器、サーバー、アプリなど広範囲 | アラート通知、分析・調査支援 |

| EDR | エンドポイント(PC/サーバー)の脅威検知と対応 | エンドポイント(PC、サーバー) | 脅威の隔離、プロセスの停止など自動対応も |

| XDR | EDRを拡張し、複数レイヤーを統合した脅威検知・対応 | エンドポイント、クラウド、メール、ネットワークなど | SIEMとEDRの機能を統合し、より自動化された対応を実現 |

簡単に言えば、SIEMは「広く浅く」全体を監視する司令塔、EDRは「狭く深く」エンドポイントを守る兵士、XDRは両者を統合し、より広範な自動対応を目指す進化形と位置づけられます。

6. 活用事例

SIEMは様々な業界で、それぞれが抱えるセキュリティ課題の解決に活用されています。

ここでは具体的な活用事例を3つご紹介します。

金融機関における不正アクセス監視

【課題】

金融機関として、不正送金に繋がるサイバー攻撃や内部犯行のリスクは常に存在します。

24時間365日、膨大な量の金融取引データやシステムログの中から、脅威の兆候をリアルタイムに発見し、被害を未然に防ぐための高度な監視体制が求められていました。

【活用内容】

IBM社の「QRadar SIEM」を導入しました。

AI(人工知能)を活用したリアルタイム分析機能を用いて、システム全体のログを常時監視。通常とは異なるパターンや既知の攻撃手法に合致する挙動を自動で検知するルールを設定しました。

【効果】

不正送金に繋がる可能性のある異常なアクセスを即座に検知し、自動でアラートを発報、場合によってはアクセスを遮断する体制を構築しました。

これにより、インシデントへの対応速度が飛躍的に向上し、金融資産をサイバー脅威から保護する能力が大幅に強化されました。

参考文献:

製造業における内部不正対策と情報漏洩防止

【課題】

重要な技術情報や顧客情報を保有する製造業にとって、外部からの攻撃だけでなく、従業員や関係者による内部不正・情報漏洩も大きな経営リスクです。

誰が、いつ、どの重要データにアクセスしたかを正確に把握し、不審な行動を早期に検知する仕組みが必要でした。

【活用内容】

Exabeam社の次世代SIEMを導入し、特にUEBA(User and Entity Behavior Analytics)機能を活用しました。

AIが全従業員の平常時のITシステム利用状況を学習し、一人ひとりの「行動ベースライン」を作成。そこから逸脱する行動(例:深夜の大量データダウンロード、退職予定者による機密情報へのアクセス)を検知しました。

【効果】

従来は見過ごされがちだった内部関係者による不審なデータアクセスや持ち出しのリスクを可視化できるようになりました。

これにより、情報漏洩の予兆を早期に掴んで対策を講じることが可能となり、企業の知的財産を守るためのセキュリティ体制が強化されました。

参考文献:

小売業における脅威対応の迅速化

【課題】

多数の店舗、ECサイト、物流システムなど、広範囲にわたるITインフラを抱える小売業では、ログの発生源が膨大かつ多様です。

セキュリティインシデントが発生した際、原因究明のために各システムのログを個別に調査する必要があり、対応に時間がかかってしまう点が課題でした。

【活用内容】

Splunk Cloud Platformを導入し、オンプレミス・クラウド問わず、社内に散在するあらゆるログデータを一元的に収集・分析する基盤を構築。

インシデント発生時には、横断的な検索機能を用いて関連するログを瞬時に抽出し、攻撃の全体像を迅速に把握できるようにしました。

【効果】

インシデントの根本原因を特定するまでの時間が大幅に短縮され、セキュリティ脅威への対応速度が従来の3分の1になりました。

迅速な対応が可能になったことで、被害の拡大を防ぎ、事業への影響を最小限に抑えることができるようになりました。

参考文献:

7. まとめ

本稿では、SIEMの基本概念から仕組み、導入メリット、そして具体的な活用事例までを解説しました。

SIEMは、巧妙化するサイバー攻撃や見えにくい内部不正のリスクに対抗し、企業の情報資産を守るための強力なソリューションです。

しかし、導入すれば全ての課題が解決するわけではありません。

その効果を最大限に引き出すためには、自社の環境に合わせた継続的なチューニングと、インシデント発生時の対応プロセスを確立し訓練することが不可欠です。

日々進化する脅威に対応するため、SIEMを中心としたプロアクティブなセキュリティ運用体制の構築を、ぜひご検討ください。

参考文献

- 野村総合研究所 – NRIセキュア ブログ:

https://www.nri-secure.co.jp/blog/security-operation-center

- IBM お客様事例(Askari Bank):

https://www.ibm.com/jp-ja/qradar/case-studies

- GSX 導入事例(サワイグループホールディングス株式会社):

https://www.gsx.co.jp/casestudy/sawaigroup_holdings.html

- Splunk お客様事例(Carrefour社):

https://www.splunk.com/ja_jp/customers/success-stories/carrefour.html