はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

情報システム部門やセキュリティエンジニアの皆様にとって、中小規模組織のネットワークセキュリティ強化は日々の重要な課題です。限られた予算と人的リソースの中で、効果的なセキュリティ対策を実現する必要があります。

特に、複数のセキュリティ製品を個別に管理する従来のアプローチでは、運用負荷の増大とコストの肥大化という問題に直面することが多いのが現実です。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 50E」を代表とする統合脅威管理(UTM)アプライアンスです。

本記事では、セキュリティエンジニアとしての実務経験を基に、FortiGate 50Eの技術的特徴、導入プロセス、運用ノウハウまでを実践的に解説します。

-

UTM(Unified Threat Management)

複数のセキュリティ機能を1台の機器に集約し、ネットワーク全体の脅威を管理するシステムのことです。

ファイアウォール、アンチウイルス、IDS/IPS、アンチスパム、Webフィルタリングなど、様々なセキュリティ機能を統合することで、効率的かつ包括的なセキュリティ対策を実現します。

FortiGate 50Eとはなにか

製品概要と技術仕様

FortiGate 50Eは、Fortinet社が開発した中小規模ネットワーク向けの次世代ファイアウォール(NGFW)兼UTMアプライアンスです。エントリーレベルの価格帯でありながら、エンタープライズクラスのセキュリティ機能を提供します。

主要な技術仕様は以下の通りです。

- ファイアウォールスループット: 最大2.5Gbps

- VPNスループット: 最大90Mbps(IPSec)

- 脅威保護スループット: 最大350Mbps

- インターフェース: 5ポート(GE RJ45)

- 同時セッション数: 最大200,000セッション

- プロセッサ: Fortinet独自SOC(System on Chip)

FortiOSによる統合管理

FortiGate 50EにはFortinet独自のセキュリティOS「FortiOS」が搭載されており、統一されたインターフェースですべてのセキュリティ機能を管理できます。Web GUIとCLIの両方に対応しているため、管理者のスキルレベルに応じた柔軟な運用が可能です。

-

次世代ファイアウォール(NGFW:Next Generation Firewall)

従来のファイアウォール機能を拡張し、より高度なセキュリティ機能を追加したネットワークセキュリティデバイスのことです。

従来のファイアウォールがIPアドレスやポート番号といった情報に基づいて通信を制御するのに対し、NGFWはアプリケーションの種類や内容まで識別し、よりきめ細かな制御を可能にします。

これにより、高度化するサイバー攻撃や不正アクセスからネットワークを保護します。 -

Web GUI(Graphical User Interface)

ウェブサイトやウェブアプリケーションを、ユーザーが視覚的な要素(アイコンやボタンなど)を使って直感的に操作できるインターフェースのことです。

マウスやタッチパネルで操作でき、キーボード入力に頼らずに済むため、より使いやすいのが特徴です。

具体的には、Webサイトのメニューやボタン、入力フォームなどがWeb GUIの例として挙げられます。

これらの要素をマウスでクリックしたり、タッチ操作で選択したりすることで、ウェブサイトのコンテンツを閲覧したり、情報を入力したりできます。 -

CLI(Command Line Interface)

コンピュータを操作するためのテキストベースのインターフェースのことです。

ユーザーはコマンドと呼ばれるテキストを入力することで、ソフトウェアやオペレーティングシステムを操作します。

GUI (Graphical User Interface) とは異なり、マウス操作ではなくキーボードで直接指示を出す形式です。

なぜFortiGate 50Eが活用されるのか

包括的なセキュリティ機能の提供

FortiGate 50Eが中小企業に選ばれる理由は、その包括的なセキュリティ機能にあります。従来であれば複数の製品を組み合わせる必要があった機能を、1台で実現できます。

主要なセキュリティ機能

- ファイアウォール: ステートフルパケットインスペクション

- 侵入防止システム(IPS): シグネチャベースおよび異常検知

- アンチウイルス: リアルタイムマルウェア検出

- Webフィルタリング: カテゴリベースのアクセス制御

- アプリケーション制御: アプリケーション単位でのトラフィック制御

- SSL インスペクション: 暗号化通信内のマルウェア検出

FortiGuard Labsとの連携

FortiGate 50Eの大きな強みは、Fortinet社のセキュリティ研究機関「FortiGuard Labs」との連携です。グローバルなセキュリティインテリジェンスをリアルタイムで活用し、新たな脅威に対して迅速な対応が可能です。

コストパフォーマンスの優秀性

中小企業にとって重要な要素であるコストパフォーマンスにおいて、FortiGate 50Eは優れたバランスを提供します。複数のセキュリティ製品を個別に導入するよりも、総所有コスト(TCO)を大幅に削減できます。

-

TCO(Total Cost of Ownership)

企業がITシステムを導入する際に必要となる、ソフト・ハードの購入や維持管理にかかわるすべての費用の総額を指します。

TCOを整理し削減することで、企業の利益アップに直接的につながる可能性が高くなります。

FortiGate 50Eの具体的な導入ステップ

事前準備とネットワーク設計

FortiGate 50Eの導入を成功させるためには、事前の準備が重要です。

まず、現在のネットワーク構成を詳細に把握し、セキュリティポリシーを明確に定義します。

導入前チェックリスト

- ネットワーク要件の整理:帯域幅、同時接続数、VPN接続数の把握

- セキュリティポリシーの策定:アクセス制御ルール、フィルタリング対象の明確化

- 既存システムとの連携検討:ADサーバー、メールサーバーとの認証統合

- 冗長化要件の確認:可用性要件に応じたHA構成の検討

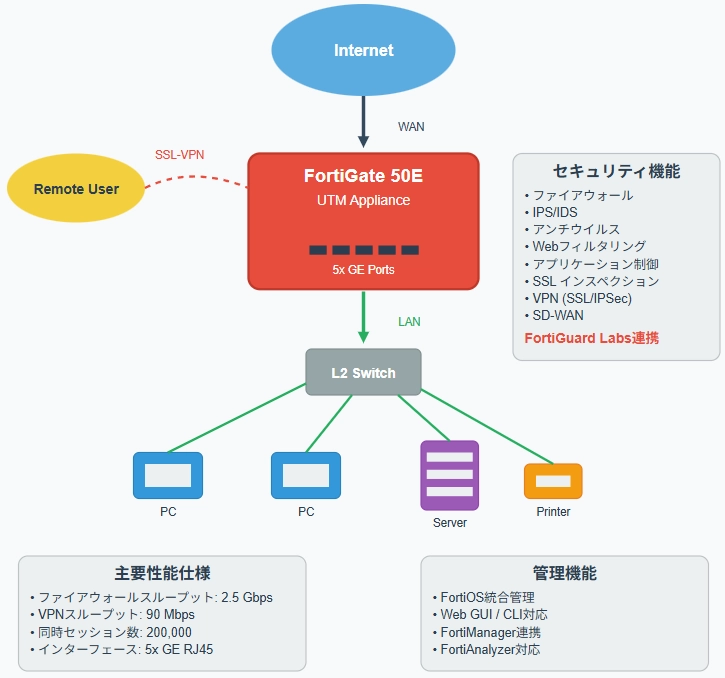

【イメージ図:FortiGate 50Eのネットワーク構成図】

初期設定プロセス

FortiGate 50Eの初期設定は、以下の手順で進めます。

- ステップ1:基本ネットワーク設定

初期アクセス用のIPアドレス設定から開始し、WAN/LANインターフェースの設定を行います。デフォルトのIPアドレス(192.168.1.99)からWebコンソールにアクセスし、Setup Wizardを実行します。

- ステップ2:ファームウェア更新

セキュリティを確保するため、最新のファームウェアに更新します。FortiGuardサービスのライセンス認証も合わせて実施します。

- ステップ3:セキュリティポリシー設定

事前に策定したセキュリティポリシーに基づき、ファイアウォールルール、IPS設定、Webフィルタリング設定を構成します。

- ステップ4:VPN設定

リモートアクセス用のSSL-VPNまたは拠点間接続用のIPSec VPNを設定します。証明書の設定や認証方式の選択も含まれます。

運用開始に向けた検証

設定完了後は、本格運用前に十分な検証を実施します。

トラフィックフローの確認、セキュリティポリシーの動作確認、VPN接続テストなどを段階的に実施し、想定通りの動作を確認します。

-

ADサーバー(Active Directory)

Windows Serverに搭載されているディレクトリサービスで、組織内のユーザー、コンピューター、プリンターなどのリソースを一元管理するためのシステムです。

ネットワーク上の様々なリソースをまとめて管理し、セキュリティポリシーを効率的に適用することができます。 -

HA構成(High Availability)

システム障害が発生してもサービスを継続して利用できるように、冗長化や自動復旧の仕組みを組み込んだ構成のことです。

これにより、システムの停止時間を最小限に抑え、可用性を高めることができます。

FortiGate 50Eのメリット

統合管理による運用効率化

FortiGate 50Eの最大のメリットは、複数のセキュリティ機能を単一のプラットフォームで管理できることです。これにより、運用負荷を大幅に軽減できます。

高度な脅威検出機能

SOCアーキテクチャにより、複数のセキュリティ機能を同時に有効化しても性能劣化が少なく、実環境でのストレスない運用が可能です。特にSSLインスペクション機能は、現代の暗号化通信環境において重要な役割を果たします。

柔軟なネットワーク構成対応

5つのGigabit Ethernetポートにより、様々なネットワーク構成に対応できます。

DMZの構築や、複数のVLANセグメントの管理も容易です。

-

DMZ(DeMilitarized Zone)

ネットワークセキュリティにおいて、外部ネットワーク(インターネットなど)と内部ネットワーク(社内LANなど)の間に設けられる緩衝領域のことです。

外部からの攻撃や不正アクセスから内部ネットワークを保護するために、外部と通信する必要のあるサービス(Webサーバーやメールサーバーなど)を配置します。 -

VLAN(Virtual Local Area Network)

物理的なネットワーク構成に依存せず、仮想的にネットワークを分割する技術のことです。

これにより、1つの物理的なネットワークを複数の論理的なネットワークに分割したり、逆に複数の物理ネットワークを1つの論理的なネットワークに見せたりすることができます。

競合製品との比較表

上記比較表からわかるように、FortiGate 50Eは性能面で優位性を持ちながら、コストパフォーマンスにも優れています。特に、Fortinet独自のSOCアーキテクチャにより、複数のセキュリティ機能を同時実行した際の性能劣化が少ない点が大きなアドバンテージです。

活用方法

シナリオ1.製造業での拠点間VPN構築

導入前の課題

ある中堅製造業では、本社と3つの工場拠点間でのデータ共有において、セキュリティリスクが懸念されていました。従来のインターネットVPNは暗号化が不十分で、重要な設計図面や生産データの漏洩リスクがありました。また、各拠点で異なるセキュリティ製品を使用しており、管理負荷が増大していました。

導入内容

各拠点にFortiGate 50Eを配置し、IPSec VPNで拠点間を接続する構成を採用しました。

本社には上位モデルのFortiGate 100Eを設置し、FortiManagerによる統合管理を実現しました。

また、各拠点のインターネットアクセスにWebフィルタリングとIPS機能を適用し、マルウェア感染リスクを軽減しました。

導入後の効果

拠点間通信の暗号化により、データ漏洩リスクが大幅に軽減されました。

FortiManagerによる統合管理により、4拠点のセキュリティポリシー管理が一元化され、管理工数が約60%削減されました。

また、統一されたログ管理により、セキュリティインシデントの早期発見と対応が可能になりました。

シナリオ2.医療機関でのセキュリティ強化

導入前の課題

地域の総合病院では、電子カルテシステムの導入に伴い、患者情報保護のためのセキュリティ強化が急務でした。HIPAAやPIMSなどの医療情報保護規制への対応も必要で、既存のファイアウォールだけでは不十分でした。

導入内容

FortiGate 50Eを導入し、医事システムネットワークと一般業務ネットワークを論理的に分離しました。SSL インスペクション機能により、暗号化通信内のマルウェア検出を強化し、Webフィルタリングで不適切なサイトへのアクセスを制限しました。

導入後の効果

医療情報の適切な分離により、情報漏洩リスクが大幅に軽減されました。

FortiGuard Labs のリアルタイム脅威情報により、新種のマルウェアに対する防御力が向上し、システムダウンタイムがゼロを達成しています。

-

HIPAA(Health Insurance Portability and Accountability Act)

アメリカ合衆国で1996年に制定された法律で、電子化された医療情報のプライバシーとセキュリティを保護することを目的としています。

日本語では「医療保険の相互運用性と説明責任に関する法律」と訳されます。 -

PIMS(Personal Information Management System)

組織が個人情報を適切に管理し、保護するためのシステムや枠組みのことです。

JIS Q 15001という基準に基づいて、個人情報の取り扱いを体系的に整備します。

PMSは、個人情報の収集、利用、保管、廃棄に関するプロセスを統制し、情報漏洩や不正利用を防ぐことを目的としています。

まとめ

FortiGate 50Eは、中小規模組織におけるネットワークセキュリティの課題を包括的に解決する優秀なUTMアプライアンスです。SOCアーキテクチャによる高性能処理、FortiGuard Labsとの連携による最新脅威対応、統合管理による運用効率化など、多くのメリットを提供します。

ただし、FortiGate 50Eは2021年11月8日をもって販売終了しており、サポート終了日は2026年11月14日となっています。現在検討中の組織では、後継機種であるFortiGate 40FまたはFortiGate 60Fへの移行を検討することをお勧めします。

セキュリティ投資は長期的な視点での判断が重要です。

FortiGateシリーズの導入により、組織のセキュリティレベル向上と運用効率化を同時に実現し、ビジネスの安定的な成長を支援できるでしょう。

参考文献

- Fortinet公式サイト – FortiGate製品情報:

https://www.fortinet.com/

- 日立ソリューションズ – Fortinet製品サポート情報:

https://csps.hitachi-solutions.co.jp/fortinet/end_of_support.html

- FGショップ – FortiGate販売終了情報:

https://www.fgshop.jp/info/fortigate-50e-end2/

- C&S ENGINEER VOICE – FortiGate Fシリーズ技術解説:

https://licensecounter.jp/engineer-voice/blog/articles/20200814_3fortinet12fortigate_f.html