はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 60F US」です。

企業におけるサイバーセキュリティの脅威は年々巧妙化し、従来の個別セキュリティ製品を組み合わせたアプローチでは、管理の複雑化と運用コストの増大が課題となっています。特に中小規模の拠点や支社では、限られたIT人材とリソースで本社と同等レベルのセキュリティを確保することは非常に困難です。

私自身も数多くの企業でセキュリティ基盤の構築に携わってきましたが、こうした課題に対して、Fortinet社の「FortiGate 60F US」は統合型セキュリティソリューションとして非常に優れた選択肢だと考えています。

本記事では、実際の導入経験を踏まえながら、セキュリティエンジニアや情報システム部門の担当者が製品導入を検討する際に必要な情報を、技術的な観点から詳しく解説します。

FortiGate 60F USとはなにか

Fortinetの次世代ファイアウォール技術

FortiGateは、Fortinet Security Fabric platformの基盤として、FortiGuard AI-Powered Security Servicesとシームレスに連携し、リアルタイムでの自動化された統合脅威対策を提供します。

FortiGate 60F US(FortiGate 60F:FG-60F-US)は、このプラットフォームの中でも中小規模企業向けに最適化されたモデルです。

技術仕様と性能指標

FortiGate 60F US(FortiGate 60F:FG-60F-US)の主要スペックは以下の通りです。

- ファイアウォールスループット:最大10Gbps

- 脅威対策スループット:最大700Mbps(UTM有効時)

- インターフェース:10×GE RJ45ポート(WAN×2、DMZ×1、Internal×7ポート構成)

- VPN接続性能:IPSec 6.5Gbps、SSL VPN 900Mbps

- 同時セッション数:1,300,000セッション

- 新規セッション処理能力:30,000 CPS(Connections Per Second)

❖ 参考文献:Fortinet公式 – FortiGate FortiWiFi 60F Series Data Sheet

専用チップによる高速処理

FortiGate 60Fシリーズは、System-on-Chip(SoC)アクセラレーション技術により、ファンレス設計でありながら高性能を実現しています。専用のセキュリティプロセッサ(SPU)により、CPU負荷を軽減しながら高速な脅威検知と通信処理を両立しています。

-

SPU(Security Processing Unit)

ネットワーク機器に搭載されたチップの一種で、CPUの負荷を軽減し、セキュリティ処理を高速化する役割を担います。

具体的には、ネットワークやセキュリティ関連の処理をCPUから切り離し、専用のハードウェアで行うことで、機器全体のパフォーマンスを向上させます。

なぜFortiGate 60F USが活用されるのか

オールインワン統合セキュリティ

従来のセキュリティアーキテクチャでは、ファイアウォール、IPS、アンチウイルス、Webフィルタリングなどを個別の製品で構成する必要がありました。FortiGate 60F USは、これらすべての機能を単一のアプライアンスに統合することで、管理の複雑さを大幅に軽減します。

SD-WAN機能による通信最適化

FortiGate 60Fシリーズは、ファイアウォール、SD-WAN、セキュリティ機能を一つのアプライアンスに統合しており、分散企業サイトでのセキュアなネットワーク構築に最適です。SD-WAN機能により、複数の回線を効率的に活用し、アプリケーションに応じた最適な経路選択が可能になります。

FortiGuard Labsによる脅威インテリジェンス

Fortinet独自の脅威研究機関であるFortiGuard Labsから提供される最新の脅威情報により、未知の攻撃に対しても迅速な対応が可能です。これにより、セキュリティ担当者の負荷を軽減しながら、高いセキュリティレベルを維持できます。

-

IPS(Intrusion Prevention System)

ネットワークを通過する通信を監視し、不正アクセスや攻撃を検知・遮断するセキュリティシステムのことです。

ファイアウォールのようにポート番号やIPアドレスで通信を制御するだけでなく、通信内容を詳細に分析し、より高度な攻撃を検知・防御します。 -

SD-WAN(Software-Defined Wide Area Network)

ソフトウェアでネットワークを制御するSDN (Software Defined Networking) の技術をWAN (広域ネットワーク) に適用したものです。

これにより、企業の拠点間接続やクラウド接続を柔軟に構成し、トラフィックコントロールを効率的に行うことができます。

従来のWANよりも設定変更が容易で、コスト削減やパフォーマンス向上、セキュリティ強化が期待できます。

FortiGate 60F USの具体的な導入ステップ

Phase 1: 要件定義と設計

導入前の要件分析では、以下の項目を明確にする必要があります。

- ネットワーク要件

既存のネットワークトポロジ、VLAN構成、IPアドレス設計の確認と、FortiGate導入による変更点の洗い出しを行います。特に、既存のルーティング設定やNATルールとの整合性を事前に検証することが重要です。

- セキュリティポリシー

業務要件に基づいたアクセス制御ルール、アプリケーション制御ポリシー、脅威対策レベルの設定方針を決定します。

- 運用要件

ログ管理、監視体制、バックアップ戦略、障害時の対応手順を含む運用フレームワークを設計します。

Phase 2: 物理的な設置と初期設定

- ハードウェア設置

デスクトップ型のファンレス設計により、サーバールーム以外の一般的なオフィス環境にも設置可能です。電源要件は100-240V AC対応で、消費電力は最大28Wと省電力設計になっています。

- 初期ネットワーク設定

管理用IPアドレスの設定、管理者アカウントの作成、HTTPS管理インターフェースの有効化を行います。CLIアクセスも可能なため、スクリプト化した設定変更にも対応できます。

Phase 3: セキュリティポリシーの実装

- ファイアウォールルール設定

送信元、宛先、サービス、アクション、ログ設定を含む詳細なルールを作成します。FortiGateでは、ポリシールーティング機能により、特定の通信を異なる経路で転送することも可能です。

- UTM機能の有効化

アンチウイルス、IPS、Webフィルタリング、アプリケーション制御の各機能を段階的に有効化し、業務への影響を確認しながら調整します。

Phase 4: 監視・管理体制の構築

- FortiAnalyzer連携

ログの一元管理とレポート生成のため、FortiAnalyzerとの連携を設定します。これにより、セキュリティイベントの可視化と長期保存が可能になります。

- FortiManager統合

複数拠点がある場合は、FortiManagerによる中央管理を導入し、ポリシーの一括配信と監視を実現します。

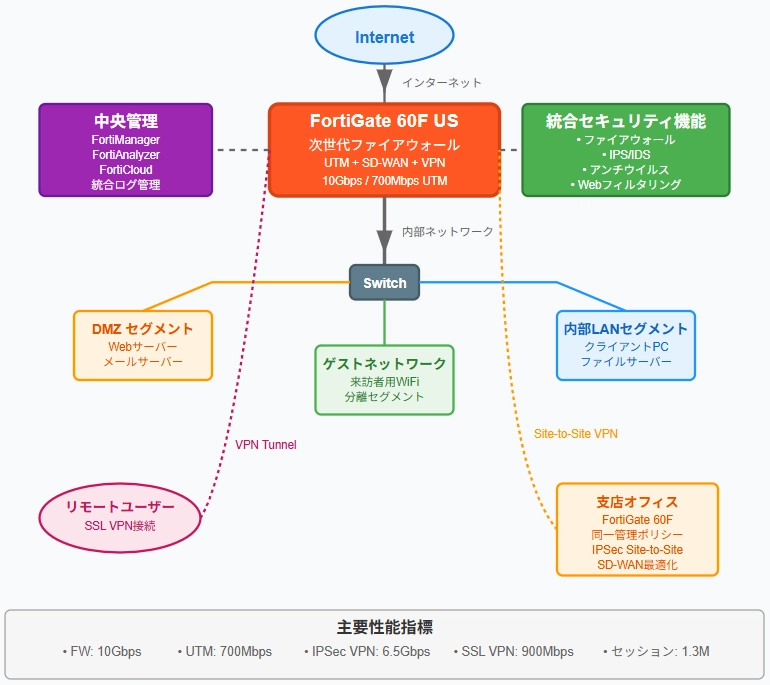

【イメージ図:FortiGate 60F USのネットワーク統合セキュリティ構成】

-

NAT(Network Address Translation)

IPパケットのIPアドレスを別のIPアドレスに変換する技術のことです。

主に、プライベートIPアドレスをグローバルIPアドレスに変換し、インターネットに接続する際に利用されます。 -

CLI(Command Line Interface)

コンピュータを操作するためのテキストベースのインターフェースのことです。

ユーザーはコマンドと呼ばれるテキストを入力することで、ソフトウェアやオペレーティングシステムを操作します。

GUI (Graphical User Interface) とは異なり、マウス操作ではなくキーボードで直接指示を出す形式です。

FortiGate 60F USのメリット

統合管理による運用効率化

単一のWebインターフェースから、ファイアウォール、VPN、UTM機能のすべてを管理できるため、セキュリティ運用の習熟期間を短縮できます。また、一元化されたログにより、インシデント対応時の調査工数も大幅に削減されます。

高いコストパフォーマンス

初期投資を抑えながら、エンタープライズクラスのセキュリティ機能を導入できます。特に、複数の個別製品を統合することで、ライセンス費用とハードウェア費用の両方を最適化できる点が評価されています。

他製品との比較

以下の比較表は、同クラスの製品との機能・性能比較です。

この比較からも分かるように、FortiGate 60Fは同価格帯の競合製品と比較して、統合された機能と高いスループット性能を提供している点で優位性があります。

特に、SD-WAN機能が標準搭載されている点は、現代の分散型ネットワーク環境において大きなメリットとなります。

活用事例

製造業での分散拠点セキュリティ統合

導入前の課題

自動車部品製造業のA社では、本社と12の工場拠点でそれぞれ異なるセキュリティ製品を使用していました。各拠点のセキュリティレベルが統一されておらず、管理工数の増大とセキュリティホールの発生が問題となっていました。また、工場のIoT機器とオフィスネットワークの分離も不十分で、セキュリティリスクが懸念されていました。

導入内容

各拠点にFortiGate 60Fを配置し、FortiManagerによる中央管理体制を構築しました。工場ネットワークとオフィスネットワークをVLANで分離し、IoT機器専用のセキュリティポリシーを適用しました。また、本社との通信はIPSec VPNで暗号化し、FortiAnalyzerによる統合ログ管理を実現しました。

導入後の効果

セキュリティポリシーの統一により、全拠点で同等のセキュリティレベルを実現できました。FortiManagerの一括管理により、従来の管理工数を60%削減し、セキュリティインシデントの検知から対応までの時間も大幅に短縮されました。また、SD-WAN機能により、拠点間通信の最適化と冗長化も同時に実現しています。

活用方法

FortiGate 60F USは、以下のような環境での活用が特に効果的です。

支店・営業所でのセキュリティ強化

本社と同等のセキュリティレベルを少ない管理工数で実現できます。ファンレス設計により、専用のサーバールームが不要で、一般的なオフィス環境に設置可能です。

リモートワーク環境の VPN ゲートウェイ

SSL VPN機能により、リモートワーカーのセキュアなアクセスを提供できます。多要素認証との連携により、なりすましアクセスのリスクも軽減できます。

クラウドサービスへの最適化された接続

SD-WAN機能により、Microsoft 365やGoogle Workspaceなどのクラウドサービスへの通信を最適化し、ユーザー体験を向上させることができます。

-

IoT機器(Internet of Things 機器)

モノがインターネットに接続され、データ送受信や遠隔操作を可能にする機器のことです。

具体的には、センサー、カメラ、GPS、AIなどを搭載した、家電、産業機器、医療機器など多岐にわたるものが含まれます。 -

多要素認証

IDやパスワードといった「知識情報」、スマホやICカードなどの「所持情報」、指紋や顔認証などの「生体情報」といった、異なる種類の認証要素を2つ以上組み合わせて本人確認を行うセキュリティ対策のことです。

これにより、パスワードが漏洩した場合でも、他の認証要素がなければ不正アクセスを防ぐことができ、セキュリティ強度を高めることができます。

英語ではMulti-Factor Authentication (MFA) と呼ばれます。

まとめ

FortiGate 60F USは、中小規模企業や分散拠点において、統合セキュリティソリューションの決定版として位置づけられる製品です。単一のアプライアンスでファイアウォール、UTM、SD-WAN、VPN機能を提供し、専用チップによる高性能処理と一元管理機能により、セキュリティの向上と運用効率化を同時に実現します。

特に、限られたIT人材で高いセキュリティレベルを維持する必要がある組織において、FortiGate 60F USの統合アプローチは大きな価値を提供します。導入を検討される際は、既存環境との整合性確認と段階的な展開計画により、安全で効果的な移行を実現することをお勧めします。

現代のサイバーセキュリティ脅威に対抗するため、技術的な優位性と運用効率を両立したFortiGate 60F USは、企業のデジタル変革を支える重要な基盤インフラとしての役割を果たしていくでしょう。

参考文献

- Fortinet公式 – FortiGate FortiWiFi 60F Series Data Sheet:

https://www.fortinet.com/resources/data-sheets/fortigate-fortiwifi-60f-series

- AVFirewalls.com – Fortinet FortiGate 60F 製品情報:

https://www.avfirewalls.com/FortiGate-60F.asp

- SHI – Fortinet FortiGate 60F 製品仕様:

https://www.shi.com/product/38622413/Fortinet-FortiGate-60F

- Xceltra – FortiGate FortiWiFi 60F Series 技術仕様:

https://xceltra.com/ot-security/ot-security-ot-security/fortigate-fortiwifi-60f-series/