1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からデータベース設計、サーバー構築まで、幅広いプロジェクトで技術と経験を積み重ねてきました。最近では、システムの安定稼働やデータ保護、そして現代のサイバー脅威からビジネスを守る技術に特に力を入れています。

私の経験から言えることは、ビジネスをサイバー脅威から守る基本は「認証」にあるということです。

しかし、その管理は多くの企業にとって大きな課題となっています。

「誰が、何にアクセスできるのか」を管理するこの課題は、クラウドサービスの普及やリモートワークの定着により、より深刻さを増しています。

従来の「社内は安全、社外は危険」という境界型セキュリティモデルでは、現代のビジネス環境を十分に守ることができなくなっているのが現実です。

このような状況で注目を集めているのが、すべてのアクセスを信頼せずに検証する「ゼロトラスト」という考え方です。

そして、その実現に欠かせない中核技術が、本記事で解説するIAM(Identity and Access Management)です。

本稿では、IAMの基礎知識から具体的な活用ステップまでを包括的に解説し、読者の皆様が自社のセキュリティ基盤を次のレベルへ押し上げるお手伝いをしたいと考えています。

2. IAMとはなにか

IDとアクセスを包括的に管理する仕組み

IAMとは、「適切な人(モノ)が、適切な権限で、適切な情報資産に、適切なタイミングでアクセスできる」ように管理・制御するための仕組みや考え方の総称です。

Identity and Access Management の略称であり、日本語では「アイデンティティおよびアクセス管理」と訳されます。

単なるIDとパスワードの管理に留まらず、ユーザーのライフサイクル管理から、アクセス制御、監査証跡の取得までを包括的に担い、企業のセキュリティポリシーを技術的に実現する基盤となります。

IAMを構成する5つの基本要素

IAMは、主に以下の5つの要素が連携して機能します。

- アイデンティティ管理

ユーザーアカウントの作成、更新、削除といったライフサイクル全体を管理します。

従業員の入社から退職まで、ID情報を一元的に扱います。

- 認証 (Authentication)

「あなた(や、そのデバイス)は誰か?」を検証するプロセスです。

ID/パスワードのほか、多要素認証(MFA)などが用いられます。

- 認可 (Authorization)

認証されたユーザーが「何をして良いか?」を決定し、権限を付与するプロセスです。

例えば、「AさんはファイルXの閲覧はできるが、編集はできない」といった制御を行います。

- アクセス管理

認証と認可に基づき、実際にリソースへのアクセスを制御します。

ロールベース(RBAC)や属性ベース(ABAC)といった、より動的な制御も含まれます。

- 監査とログ管理

「いつ、誰が、何に、どうアクセスしたか」を記録し、追跡可能にします。

インシデント発生時の原因究明や、コンプライアンス準拠の証明に不可欠です。

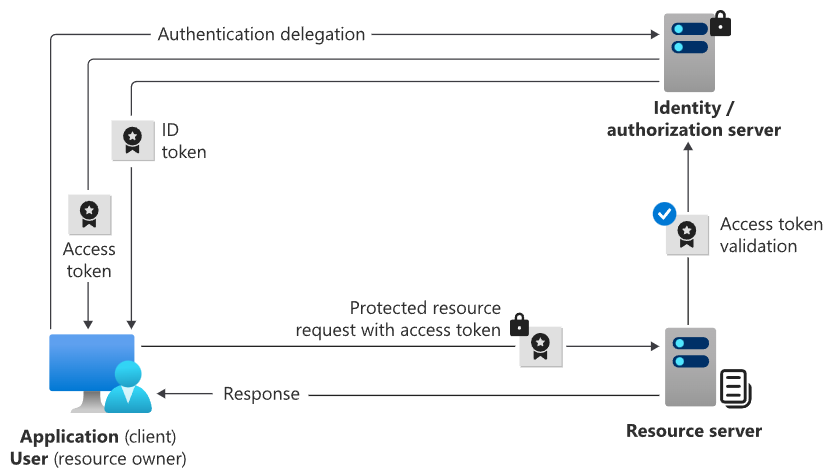

【IAMの簡易概要図】※参考文献から抜粋

参考文献:

3. なぜIAMが活用されるのか

IAMの重要性が叫ばれる背景には、現代のIT環境が抱える複数の課題があります。

境界型セキュリティの限界とゼロトラストの実現

従来のセキュリティは、ファイアウォールなどで社内ネットワークの「境界」を固めることに重点を置いていました。

しかし、クラウドサービス(SaaS, IaaS)の利用拡大やリモートワークの普及により、守るべき情報資産やアクセスするユーザーが境界の内外に分散し、このモデルは機能しなくなりました。

IAMは、アクセス要求があるたびにIDを検証し、適切な権限を付与することで、場所を問わない一貫したセキュリティ制御を可能にし、ゼロトラストアーキテクチャの根幹を支えます。

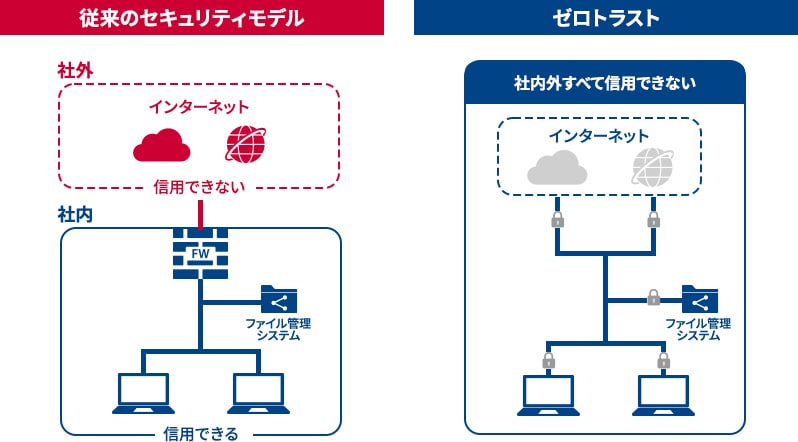

境界型モデル(従来のセキュリティモデル)

社内ネットワーク(信頼)とインターネット(信頼しない)を明確に分離したモデルであり、一度内部に入るとアクセスは比較的自由のセキュリティモデルです。

ゼロトラストモデル

「信頼しない、常に検証する(Never Trust, Always Verify)」が原則です。

すべてのアクセス要求に対して、ユーザー、デバイス、場所などを検証し、IAMがIDの検証と最小権限の付与を実行します。

【簡易概要図】※参考文献から抜粋

参考文献:

DX推進とコンプライアンス対応の強化

デジタルトランスフォーメーション(DX)を推進する上で、複数のクラウドサービスやアプリケーションを連携させることは必須です。

IAMを導入することで、SSO(シングルサインオン)によりユーザーの利便性を高め、業務効率を向上させることができます。

また、GDPR、ISMS、FISC安全対策基準といった国内外の法規制や業界標準では、厳格なアクセス管理と監査証跡の保持が求められます。

IAMはこれらの要求に的確に応え、コンプライアンス遵守とガバナンス強化を実現します。

4. IAMの具体的なステップ(使い方や導入方法など)

IAMの導入は、単なるツール導入ではなく、全社的なプロジェクトとして捉える必要があります。ここでは、導入の一般的なステップを紹介します。

Step 1: 現状分析と要件定義

- 目的の明確化

なぜIAMを導入するのか(セキュリティ強化、業務効率化、コンプライアンス対応など)を明確にします。

- 対象範囲の決定

どのシステム、どのユーザー(従業員、委託先、顧客など)を対象にするか定義します。

- 現状の棚卸し

既存のID管理方法、業務フロー、アクセス権限の付与ルールを洗い出します。

Step 2: ソリューションの選定

- 提供形態の選択

自社の環境や要件に合わせ、オンプレミス型か、クラウドベースのIDaaS(Identity as a Service)かを選択します。

近年は導入の容易さや拡張性からIDaaSが主流です。

- 機能比較

SSO, MFA, ライフサイクル管理、連携可能なアプリケーションなどの機能を比較検討します。

Step 3: 設計と実装

- ID管理ポリシーの設計

命名規則、パスワードポリシー、権限付与のルールなどを定義します。

- ロール設計

職務や役割に基づいてアクセス権限をまとめた「ロール」を設計します(RBAC)。

- PoC(概念実証)

スモールスタートで一部の部署やシステムを対象に導入し、効果や課題を検証します。

Step 4: 運用と継続的改善

- 権限の定期的な棚卸し

ユーザーに付与された権限が過剰になっていないか、定期的にレビューし、最小権限の原則を維持します。

- 従業員への教育

セキュリティポリシーの重要性やツールの使い方について、継続的に啓蒙活動を行います。

- ログの監視と分析

不審なアクセスがないかログを監視し、インシデントの早期発見に努めます。

5. IAMのメリット

IAM導入によるメリットは、セキュリティ強化に留まらず、多岐にわたります。

セキュリティ・業務効率・ガバナンスへの貢献

- セキュリティとリスク軽減

MFAや動的なアクセス制御により不正アクセスを防ぎ、情報漏洩リスクを大幅に低減します。

- 業務効率の向上

SSOによるログイン作業の簡略化や、入退社・異動に伴うアカウント管理の自動化により、ユーザーとIT部門双方の生産性が向上します。

- コンプライアンスとガバナンス強化

アクセスログの一元管理により監査対応が容易になり、IT統制の強化につながります。

- ユーザー体験の向上

セルフサービスのパスワードリセット機能などを提供し、IT部門への問い合わせを削減しつつ、ユーザーの利便性を高めます。

主要IDaaSソリューション比較表

市場には様々なIAMソリューション(特にIDaaS)が存在します。

ここでは代表的なサービスと比較します。

| 機能/項目 | Microsoft Entra ID (旧Azure AD) | Okta | Google Cloud Identity |

|---|---|---|---|

| 強み | ・Microsoft 365との親和性が非常に高い。 ・Windows環境に強み。 |

・豊富なSaaS連携(7,000以上)。 ・独立系ベンダーとしての中立性。 |

・Google Workspaceとのシームレスな連携。 ・シンプルなUI。 |

| SSO | ◎ (SAML, OIDC対応) | ◎ (SAML, OIDC対応) | ◎ (SAML, OIDC対応) |

| MFA | ◎ (Authenticator, SMS, FIDO2等) | ◎ (Okta Verify, SMS, FIDO2等) | ◎ (Google認証システム, Titan等) |

| ライフサイクル管理 | ◎ (SCIM対応) | ◎ (SCIM対応) | ○ |

| 価格帯 | 機能に応じた多段階のプラン (Free, P1, P2) | ユーザー数ベース。機能ごとのアドオン。 | 機能に応じたプラン (Free, Premium) |

| 公式サイト | https://www.microsoft.com/ja-jp/security/business/microsoft-entra | https://www.okta.com/jp/ | https://cloud.google.com/identity?hl=ja |

※上記は2025年6月時点の情報に基づく一般的な比較であり、詳細は各公式サイトでご確認ください。

6. 活用方法

IAMは具体的にどのように活用されるのでしょうか。

ここでは典型的な活用方法をいくつか紹介します。

活用方法1: SSO/MFAによるセキュアなリモートワーク環境の実現

- 課題:リモートワーク環境では、自宅のネットワークなど、安全性が担保されない環境から社内リソースやクラウドサービスにアクセスする必要がある。

- 解決策

IAMを導入し、一度の認証で複数のサービスにログインできるSSOと、MFAを必須化。

これにより、ID/パスワードの漏洩だけでは不正アクセスを許さず、利便性とセキュリティを両立したリモートアクセス環境を構築できます。

活用方法2: ライフサイクル管理の自動化による情シス部門の負荷軽減

- 課題:従業員の入社、異動、退職のたびに、人事システムの情報をもとに手作業で各種システムのアカウント発行や権限変更、削除を行っており、手間と時間がかかり、ミスや対応漏れのリスクがある。

- 解決策

人事システムとIAMを連携。入社手続きが完了すると、IAMが自動的にアカウントを作成し、部署や役職に応じたロール(権限セット)を割り当てます。

退職時には、関連する全アカウントを即座に停止・削除し、セキュリティリスクを排除します。

活用方法3: 属性ベースアクセス制御(ABAC)による動的な権限制御

- 課題:特定の機密情報へのアクセスを「役職が部長以上」かつ「国内の事業所からのアクセス」かつ「業務時間内」のみに制限したい。

- 解決策

ABACに対応したIAMを導入。ユーザーの属性(役職、所属)、環境の属性(IPアドレス、時間帯)、リソースの属性(機密度)を組み合わせた、きめ細やかで動的なアクセスポリシーを定義し、ゼロトラストの原則をより高度に実現します。

7. まとめ

本稿では、ゼロトラスト時代に不可欠なセキュリティ基盤であるIAMについて、その基本概念から具体的な導入ステップ、活用方法までを解説しました。

クラウドとリモートワークが前提となった現代のビジネス環境において、IAMはもはや単なるコストではなく、事業の継続性を支え、生産性を向上させ、企業の信頼を守るための戦略的投資です。

IAMの導入は、技術的な側面だけでなく、組織全体の業務プロセスやセキュリティ文化の見直しを伴う大きな取り組みです。

しかし、その先には、よりセキュアで、より効率的で、より競争力のあるIT環境が待っています。

この記事が、皆様のIAM導入・運用の検討の一助となれば幸いです。

参考文献

- Microsoft Learn – ID およびアクセス管理 (IAM) とは:

https://learn.microsoft.com/ja-jp/entra/fundamentals/introduction-identity-access-management - docomo business Watch – ゼロトラストとは:

https://www.ntt.com/bizon/glossary/j-s/zero-trust.html - Microsoft Entra ID:

https://www.microsoft.com/ja-jp/security/business/microsoft-entra - Okta:

https://www.okta.com/jp/ - Google Cloud Identity:

https://cloud.google.com/identity