はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。

そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

実際、情報セキュリティの確保は事業継続を左右する極めて重要な課題です。

日々巧妙化・複雑化するサイバー攻撃に対処するため、多くの企業ではSIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)といった様々なセキュリティ製品を導入しています。

しかし、その結果としてセキュリティ担当者の前には、毎日おびただしい量のアラートが通知されることになります。いわゆる「アラート疲れ」に陥り、本当に危険な脅威を見逃すリスクが高まっています。

加えて、インシデント発生時の対応は属人化しがちで、担当者のスキルによって対応の質やスピードにばらつきが出てしまうという課題も少なくありません。

さらに、深刻なセキュリティ人材の不足も、これらの問題に拍車をかけています。

このような課題を解決するアプローチとして、「SOAR(Security Orchestration, Automation and Response)」が大きな注目を集めています。

本記事では、SOARがどのようにしてこれらの課題を解決するのか、その仕組みから具体的な導入ステップ、さらには活用事例まで、エンジニアの視点から深く掘り下げて解説します。

SOARとはなにか

概要

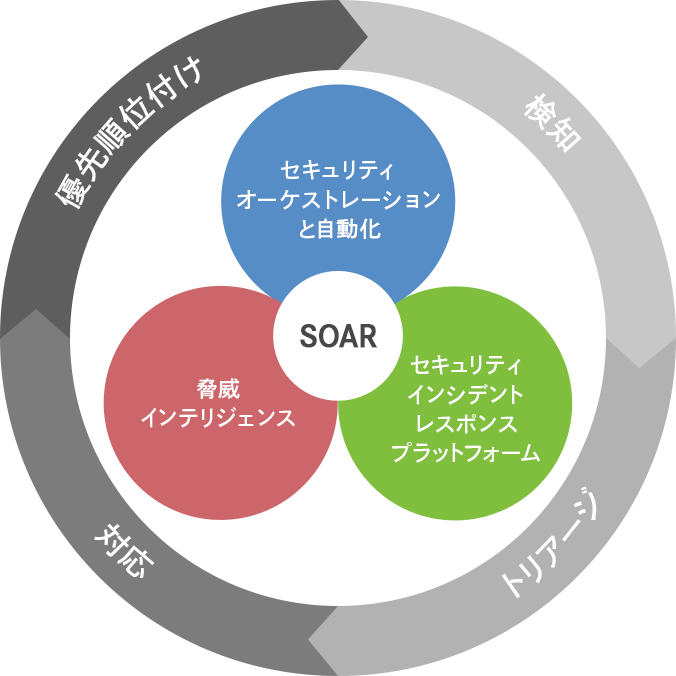

SOARとは、「Security Orchestration, Automation and Response」の頭文字を取ったもので、セキュリティ運用における一連のプロセスを自動化し、効率化するためのプラットフォームです。

- Orchestration(オーケストレーション): 複数の異なるセキュリティツールやITシステムを連携させ、一連のワークフローとして協調動作させること。

- Automation(オートメーション): 定型的なタスクやプロセスを人の手を介さずに自動で実行すること。

- Response(レスポンス): セキュリティインシデントに対して、分析、封じ込め、根絶、復旧といった対応を行うこと。

つまりSOARは、様々なツールから上がってくるアラート情報を集約し、あらかじめ定義された手順書(プレイブック)に基づいて、対応プロセスを自動で実行してくれる、いわば「セキュリティ運用の司令塔」のような存在です。

SOARの役割

SOARは、SIEMやEDRなどが「脅威を検知」するツールであるのに対し、検知後の「対応」を迅速化・効率化する役割を担います。

【概念図】以下の図は、参考文献から抜粋しています。

参考文献:

なぜSOARが活用されるのか

SOARが登場する以前のインシデント対応は、多くの課題を抱えていました。

従来のインシデント対応の課題

従来の対応では、インシデントが発生すると、担当者がSIEMやEDRなど複数のツールの管理画面を個別に確認し、手動で情報を突き合わせ、対応策を判断・実行していました。

しかし、この方法には主に以下のような問題点がありました。

- 対応の遅延

手動での調査や操作には時間がかかり、特に夜間や休日に発生したインシデントへの初動が遅れがちでした。

- 人的ミスと属人化

複雑な手順の中で操作ミスが発生するリスクや、対応品質が担当者の知識や経験に大きく依存してしまう「属人化」が課題でした。

- 膨大な作業負荷

大量のアラートを捌くだけで手一杯になり、より高度な脅威分析や対策の改善といったプロアクティブな活動に時間を割けない状況でした。

SOARによる課題解決

SOARは「自動化」と「オーケストレーション」の力で、従来のインシデント対応における課題を解決します。

従来の手動対応では、アラート発生から対応完了まで多くの時間と人的リソースを要していました。

しかし、SOARを導入することで、インシデント対応プロセスが劇的に改善されます。

具体的には、以下の工程が自動化されます。

- アラートの収集・集約

- 脅威情報の分析・判定

- 初動対応の実行(端末隔離、通信遮断など)

この自動化により、人的負荷の大幅軽減と迅速かつ一貫した対応が実現します。

結果として、セキュリティ担当者は以下のような、より価値の高い業務に集中できるようになります。

- 自動対応結果の検証・確認

- AIでも判断困難な高度な脅威の詳細分析

- セキュリティ戦略の立案・改善

このように、SOARは単なる作業の自動化を超え、セキュリティチーム全体の生産性向上を実現するソリューションです。

SOARの具体的なステップ(使い方や導入方法など)

SOARの導入効果を最大化するためには、計画的なアプローチが不可欠です。

ここでは、導入の主要なステップを解説します。

Step 1: 目的の明確化と業務フローの整理

まず最も重要なのは、「何を自動化したいのか」という目的を明確にすることです。

例えば、「フィッシングメール受信時の対応」「マルウェア感染端末の初動対応」など、具体的で頻度の高いシナリオから着手するのが良いでしょう。

その上で、対象とするインシデント対応の現在の業務フローを詳細に洗い出し、「誰が」「何を」「どのツールを使って」「どのように判断し」「どう対応しているか」を可視化します。

この作業が、次のプレイブック設計の基礎となります。

Step 2: プレイブックの設計と実装

プレイブックは、SOAR運用の心臓部です。

Step 1で整理した業務フローを基に、インシデント対応の手順をSOAR上で実行可能なルールとして定義します。

(例)マルウェア検出時のプレイブック設計

- トリガー: EDRが「高リスク」のマルウェアを検知。

- 情報収集: EDRから該当端末のプロセス情報、通信先IPアドレスを取得。 資産管理台帳から端末の使用者、部署情報を取得。 脅威インテリジェンスサービスにIPアドレスを照会し、危険度を評価。

- 判断: 脅威インテリジェンスの評価が「悪意あり」の場合、次のアクションを自動実行。

- 自動アクション: EDRに指示を出し、該当端末をネットワークから隔離。ITSMツール(ServiceNowなど)にインシデントチケットを自動起票。 セキュリティ担当者と該当端末の利用者にチャットツール(Slack, Teamsなど)で状況を通知。

- レポート: 上記の実行結果をインシデントレポートとして自動生成。

Step 3: 製品選定とPoC(概念実証)

プレイブックの要件がある程度固まったら、SOAR製品の選定に入ります。選定時には、以下のポイントを評価することが重要です。

- 既存環境との連携性: 自社で利用しているSIEM, EDR, Firewallなどとの連携(API連携)がスムーズに行えるか。

- プレイブック作成の柔軟性: GUIベースで直感的に作成できるか、あるいはスクリプトで複雑なロジックを組めるか。

- UI/UX: 日々の運用で使う管理画面が分かりやすいか。

- 提供形態: クラウド(SaaS)かオンプレミスか。

机上での比較だけでなく、必ずPoC(Proof of Concept: 概念実証)を実施し、実際の環境で想定したプレイブックが問題なく動作するかを検証することが、導入後の失敗を避ける鍵となります。

Step 4: 段階的な導入とチューニング

最初から全てのインシデント対応を自動化しようとせず、まずは特定のシナリオに絞ってスモールスタートを切ることが成功の秘訣です。

導入後は、プレイブックの動作を監視し、期待通りに機能しているか、誤検知や過剰な対応が発生していないかなどを継続的に評価し、チューニングを繰り返していくことが求められます。

SOARのメリット

SOARを導入することで、企業は多くのメリットを享受できます。

- インシデント対応の迅速化と標準化

24時間365日、人手を介さずにインシデントへの初動対応が可能になり、対応時間を劇的に短縮できます。

例えば、ある金融機関では、SOAR導入により1日数百件発生するアラートへの対応時間を平均80%以上短縮したという事例もあります。

また、プレイブックにより対応手順が標準化されるため、担当者のスキルレベルに依存しない一貫した対応品質が保たれます。

- セキュリティ人材不足への対応

定型的な一次対応を自動化することで、限られた人数のセキュリティ専門家が、より高度な分析や戦略的な業務に集中できるようになります。

- セキュリティ成熟度の向上

インシデント対応プロセスが可視化・標準化されることで、組織全体のセキュリティ運用レベルが向上します。 プレイブックの蓄積は、組織にとっての貴重なナレッジとなります。

主要SOAR製品比較

現在、様々なベンダーから特徴あるSOAR製品が提供されています。

以下に代表的な製品をまとめましたので、自社の環境や目的に合った製品を選ぶ際の参考にしてください。

※製品情報やURLは変更される可能性があるため、最新の情報は各社の公式サイトでご確認ください。

| 製品名 | 特徴 | 参考URL |

|---|---|---|

| Splunk SOAR (旧 Phantom) | 幅広いセキュリティ製品との連携、プレイブックによるインシデント対応の自動化、ケース管理機能などを提供し、SOCの効率化を支援します。 | https://www.splunk.com/ja_jp/software/splunk-security-orchestration-and-automation.html |

| IBM Security QRadar SOAR | インシデント対応計画の策定から脅威インテリジェンスの統合、プレイブックによる対応の自動化までを包括的に支援し、迅速化と標準化を実現します。 | https://www.ibm.com/jp-ja/products/qradar-soar |

| Palo Alto Networks Cortex XSOAR | セキュリティオーケストレーション、インシデント管理、脅威インテリジェンス管理を単一プラットフォームで提供。 多数の連携製品とカスタマイズ性が高い点が特徴です。 | https://www.paloaltonetworks.jp/cortex/cortex-xsoar |

| Rapid7 InsightConnect | クラウドベースのSOARプラットフォーム。 豊富なプラグインと視覚的なワークフロービルダーで、既存ツールと容易に連携し自動化を実現します。 | https://www.rapid7.com/products/insightconnect/ |

| Microsoft Sentinel (SOAR機能含む) | クラウドネイティブなSIEM兼SOARソリューション。 Azure環境との親和性が高く、AIを活用した脅威分析や自動化された対応プレイブックが特徴です。 | https://azure.microsoft.com/ja-jp/products/microsoft-sentinel |

| Fortinet FortiSOAR | Fortinet製品群とのシームレスな連携に加え、他社製品との連携もサポート。 セキュリティ運用全体の可視性と制御を向上させます。 | https://www.fortinet.com/jp/products/fortisoar |

| Google Cloud Chronicle SOAR | Googleの強力な脅威インテリジェンスとAIを活用し、脅威の検知、調査、対応を迅速化する、Chronicle Security Operationsの一部として提供されます。 | https://cloud.google.com/chronicle/docs/soar/overview-and-introduction/soar-overview |

活用事例

SOAR (Security Orchestration, Automation and Response) は、巧妙化するサイバー攻撃とセキュリティ人材不足という課題に対応するため、多くの企業で導入が進んでいます。

ここでは、具体的な数値を交えながら、SOARがどのように活用され、どのような成果を上げているのかを実例とともに紹介します。

事例1:東洋紡株式会社 – グローバルな脅威対応体制の構築

化学メーカーである東洋紡株式会社は、国内外のグループ会社を含めたグローバルレベルでのセキュリティガバナンス強化を課題としていました。

各拠点でセキュリティ対策のレベルが異なり、インシデント発生時の情報共有や対応に時間がかかっていたためです。

【課題】

- グローバル全体での統一されたセキュリティ運用の欠如

- インシデント情報の集約と対応の遅れ

- 24時間365日の監視体制におけるセキュリティ人材の負荷

【SOARによる解決策と成果】

AIとSOAR機能を備えたマネージドセキュリティサービスを導入。これにより、世界中の拠点から集まる膨大なアラートをAIが自動で分析・相関解析し、危険度が高いと判断されたインシデントのみをSOARがセキュリティ担当者に通知する仕組みを構築しました。

- インシデント検知・通知の自動化

プレイブック(対応手順の自動化ルール)を活用し、インシデントのトリアージと一次対応を自動化しました。

- グローバルでの情報共有の迅速化

インシデント情報が一元的に集約され、国内外の担当者がリアルタイムに状況を把握可能になりました。

- アナリストの負荷軽減

対応が必要なアラートが絞り込まれることで、アナリストは本来注力すべき高度な脅威分析に専念できるようになりました。

この取り組みにより、同社はグローバル全体で均質かつ高度なセキュリティ運用体制を確立し、脅威への対応速度と精度を大幅に向上させました。

参考文献:

事例2:PayPay銀行株式会社(旧ジャパンネット銀行) – 不正送金対策と調査時間の劇的短縮

インターネット専業銀行であるPayPay銀行は、オンラインバンキングにおける不正送金のリスクに常時晒されており、サイバー攻撃への迅速な対応が経営の最重要課題の一つでした。

【課題】

- 日々発生する大量のログデータからの脅威の早期発見

- セキュリティインシデント調査に要する時間と人的コスト

- 不正送金を未然に防ぐためのプロアクティブな対策

【SOARによる解決策と成果】

SIEM(Splunk)を基盤とし、その運用を高度化するためにSOARの概念を取り入れた自動化を推進しました。

セキュリティインシデントに関連するログをリアルタイムで収集・分析し、異常を検知した際には自動で調査プロセスが実行される仕組みを構築しました。

- 調査時間の大幅な短縮

これまで半日~1日かかっていたセキュリティ調査が、数分レベルにまで劇的に短縮されました。

- 不正送金の未然防止

金融犯罪に関する情報共有を行う「金融ISAC」からの脅威情報を活用し、関連する不審な挙動をシステムが自動で検知・警告することで、被害を未然に防ぐ体制を強化しました。

- 運用負荷の軽減

ログの収集から集計、調査までが自動化されたことで、担当者の手作業が大幅に削減され、運用効率が向上しました。

この事例は、SOARによる自動化が、金融機関に求められる極めて高いレベルのセキュリティ要件に応え、ビジネスの安全性を確保する上で強力な武器となることを示しています。

参考文献:

まとめ

SOARは、単なる業務効率化ツールではありません。

多様なセキュリティソリューションを連携させ、定型業務を自動化し、インシデント対応能力を飛躍的に向上させることで、組織のセキュリティ運用のアプローチそのものを進化させる可能性を秘めています。

もちろん、SOARは「導入すれば全てが解決する魔法の杖」ではなく、その効果を最大限に引き出すには、自社の運用体制を正確に把握し、綿密な計画と段階的な導入アプローチが不可欠です。

しかし、アラート疲れ、人材不足、対応の属人化といった多くの組織が抱える課題を乗り越え、より強靭で効率的なセキュリティ運用体制を構築する上で、SOARが強力な武器となることは間違いありません。

今後、SOARはますます重要性を増し、セキュリティ運用のスタンダードとして定着していくでしょう。

本記事が、日々のセキュリティ業務における課題解決の一助となれば幸いです。

参考文献

- Splunk SOAR:

https://www.splunk.com/ja_jp/software/splunk-security-orchestration-and-automation.html

- IBM Security QRadar SOAR:

https://www.ibm.com/jp-ja/products/qradar-soar

- Palo Alto Networks Cortex XSOAR:

https://www.paloaltonetworks.jp/cortex/cortex-xsoar

- Rapid7 InsightConnect:

https://www.rapid7.com/products/insightconnect/

- Microsoft Sentinel:

https://azure.microsoft.com/ja-jp/products/microsoft-sentinel

- Fortinet FortiSOAR:

https://www.fortinet.com/jp/products/fortisoar

- Google Cloud Chronicle SOAR:

https://cloud.google.com/chronicle/docs/soar/overview-and-introduction/soar-overview

- 活用事例

*東洋紡株式会社 事例 (NTTコミュニケーションズ) https://www.ntt.com/content/dam/nttcom/hq/jp/business/case-studies/toyobo/pdf/case_toyobo.pdf

*PayPay銀行株式会社 事例 (Splunk)

https://www.splunk.com/en_us/customers/success-stories/japan-net-bank.html