導入のAtoZ【エンジニア向け徹底解説】-1024x568.png)

はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。

そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

特に、システムの根幹に関わる管理者権限、いわゆる「特権アカウント」の保護は、データ保護と安定稼働を実現する上で最も重要な課題の一つです。

サイバー攻撃がますます高度化・巧妙化する現代において、この特権アカウントが攻撃の起点として狙われやすく、一度侵害されるとシステム全体に甚大な被害が及ぶ可能性があります。

このような背景から、特権アカウントへのアクセスを適切に管理・監視する特権アクセス管理(PAM: Privileged Access Management)は、もはや情報システム部門やセキュリティエンジニアにとって不可欠なソリューションとなっています。

この記事では、PAMの基本概念から、具体的な導入ステップ、さらには効果を最大化するための活用方法まで、エンジニアの皆様が製品導入を検討する際に必要となる情報を網羅的に解説します。

PAM(特権アクセス管理)とはなにか

PAMとは、システムやアプリケーションにおける特権アカウント(WindowsのAdministrator、Linuxのrootなど)の利用を一元的に管理し、監視することで、不正利用や情報漏えいのリスクを低減するためのセキュリティソリューションです。

従来、これらの強力な権限を持つアカウントは、担当者ごとに個別で管理され、パスワードの使い回しや定期的な棚卸しの不備といった課題を抱えているケースが多く見られました。

PAMは、こうした属人的な管理から脱却し、組織的なガバナンスを効かせるための仕組みを提供します。

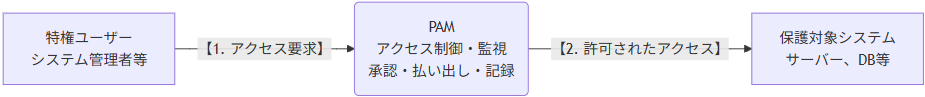

PAMの役割

PAMは、ユーザーと保護対象システムの中間に位置し、特権アクセスの「門番」として機能します。

全ての特権アクセスはPAMを経由することで、厳格な制御と監視下に置かれます。

なぜ今、PAMが重要視されるのか

PAMが現代のセキュリティ戦略において中心的な役割を担うようになった背景には、いくつかの重要な要因があります。

内部統制とコンプライアンス要件の強化

企業のガバナンス強化の流れを受け、誰が・いつ・どのシステムに・何をしたのか、といった操作の透明性と追跡可能性が厳しく求められるようになりました。

特に金融庁の安全対策基準(FISC)や個人情報保護法、PCI DSSといった規制・ガイドラインでは、特権アクセスの厳格な管理とログ監査が要求されます。

ハイブリッドクラウド環境の複雑化

AWS、Azure、GCPといったパブリッククラウドの利用が一般化し、オンプレミスと組み合わせたハイブリッド環境が主流となる中で、管理すべき特権アカウントは爆発的に増加し、その管理は複雑化しています。

PAMはこれらの分散した環境に存在する特権アカウントを一元的に管理するハブとなります。

ゼロトラストセキュリティ実現の要

「信頼せず、常に検証する(Never Trust, Always Verify)」というゼロトラストの原則において、最も強力な権限を持つ特権アクセスの管理は、その根幹をなす要素です。

PAMは、ゼロトラストアーキテクチャにおける「最小権限の原則」や「継続的な認証・認可」を実現するための重要なコンポーネントとして位置づけられています。

ゼロトラストアーキテクチャにおけるPAM

ゼロトラストモデルでは、全てのアクセス要求は信頼できないものとして扱われます。

PAMは、特にリスクの高い特権アクセスに対して、動的な制御と継続的な監視を提供し、ポリシーを強制します。

PAM導入の具体的なステップ

PAMの導入を成功させるためには、計画的かつ段階的なアプローチが不可欠です。

ここでは、6つのフェーズに分けて具体的なステップを解説します。

フェーズ1:現状分析とアカウント棚卸し

まず、組織内に存在する全ての特権アカウントを洗い出し、可視化することから始めます。

- 調査対象

サーバー(Windows/Linux)、データベース、ネットワーク機器、クラウド基盤(AWS/Azure/GCP)、各種アプリケーション等の管理者アカウントが対象です。

- リスク評価

洗い出したアカウントに対し、「アクセス可能なデータの機密性」や「業務への影響度」といった基準でリスクを評価し、導入の優先順位を決定します。

フェーズ2:要件定義とポリシー設計

次に、自社のセキュリティポリシーに基づき、PAMで実現すべきルールを定義します。

- ポリシー策定

アクセス承認フロー、パスワードの更新頻度、監査ログの保持期間などを具体的に設計します。

- 技術要件定義

対象システムの範囲、同時接続数といった機能要件や、可用性(例: 99.9%)、性能(例: 応答時間2秒以内)などの非機能要件を明確にします。

フェーズ3:製品選定と環境構築

定義した要件を基に、最適なPAM製品を選定します。

- 製品比較

CyberArk、BeyondTrust、Delinea (ThycoticCentrify)などの主要製品について、機能、導入実績、サポート体制、TCO(総所有コスト)の観点から比較検討します。

- PoC (Proof of Concept) の実施

本格導入前に小規模な検証環境を構築し、主要機能の動作確認や既存システムとの連携テストを実施して、実現性を評価します。

フェーズ4:パイロット運用と改善

リスクが比較的小さく、協力的な部門やシステムを対象に限定的な試行運用を開始します。

このフェーズで「承認フローが複雑で遅延する」「UIが直感的でない」といった現場の課題を抽出し、ポリシーや設定の改善を行います。

フェーズ5:全社展開と運用定着

パイロット運用で得た知見を反映し、重要システムや他部門へと段階的に対象範囲を拡大していきます。

同時に、操作マニュアルの整備や研修会を実施し、円滑な運用が組織に定着するよう推進します。

フェーズ6:継続的なレビューと改善

PAMは導入して終わりではありません。

定期的にアクセスログを分析して不審な挙動がないかを確認したり、新たな脅威動向に合わせてポリシーをチューニングしたりと、継続的な運用改善が重要となります。

PAMのメリット

PAMを導入することで、セキュリティ強化と業務効率化の両面で大きなメリットが期待できます。

PAM・IAM・IDaaS の比較表

PAMは、しばしばIAM(IDおよびアクセス管理)と比較されます。それぞれの役割の違いを理解することが重要です。

| 比較項目 | PAM (特権アクセス管理) | IAM (IDおよびアクセス管理) | IDaaS (Identity as a Service) |

|---|---|---|---|

| 主な対象 | システム管理者、DB管理者など特権アカウント | 従業員、パートナーなど組織内の全ユーザー | 主にクラウドサービスを利用する全ユーザー |

| 主な目的 | 特権アクセスの厳格な制御、監視、監査 | IDライフサイクル管理、適切な権限の割り当て | クラウドサービスへのSSO(シングルサインオン)とID連携 |

| 権限レベル | 強力な権限(root, Admin等)の管理。最小権限の原則を適用 | 通常の業務に必要な権限の管理(RBACなど) | 各クラウドサービスで定義されたユーザー権限の管理 |

| 監視レベル | 操作内容のセッション録画など、詳細かつ厳格な監視 | ログイン履歴など、一般的なアクティビティ監視 | 認証ログやアプリケーション利用状況の監視 |

| 位置づけ | IAM基盤の上に成り立つ、特権に特化した専門的なセキュリティ強化策 | 組織のID管理全体の基盤となるソリューション | クラウド利用を前提としたIAMのSaaS提供形態 |

活用方法

PAMは様々な業界で、その特性を活かした導入が進んでいます。

ここでは具体的な活用方法をいくつかご紹介します。

金融業界における活用方法

課題

- 厳格な金融庁ガイドラインやPCI DSSへの準拠、および監査対応の工数増大。

活用

- アクセス経路の一元化とセッション録画

全ての特権アクセスをPAM経由に限定し、操作内容を全て録画・記録します。

これにより、監査時には正確な証跡を迅速に提出可能となり、対応工数を大幅に削減します(例: 70%削減)。

- 動的パスワード発行

データベースメンテナンス等の作業時のみ、ワンタイムパスワードを発行。作業完了後はパスワードを無効化し、不正アクセスのリスクを極小化します。

製造業における活用方法

課題

- 国内外の工場やサプライヤーが利用する生産管理システムへのセキュアなリモートアクセスと、マルチクラウド環境(AWS/Azure等)のID管理の複雑化。

活用

- ゼロトラスト・リモートアクセス

外部の保守ベンダーや海外拠点の担当者が、VPNを使わずにセキュアに特定のシステムへアクセスできる環境を提供します。

アクセスは承認ワークフローを経由し、許可された操作のみ実行可能です。

- マルチクラウド環境の一元管理

オンプレミスのActive Directoryと連携し、AWSのIAMロールやAzureの特権IDロールへのアクセスをPAMで一元的に制御・監査します。

これにより、クラウドごとにバラバラだった管理体制を統一し、ガバナンスを強化します。

まとめ

PAMは、巧妙化するサイバー攻撃から組織の最も重要な情報資産を守るための、極めて重要なセキュリティソリューションです。

特権アカウントのアクセス経路を一元化し、厳格な統制と可視化を実現することで、セキュリティインシデントのリスクを大幅に低減させるだけでなく、監査対応の効率化やIT部門の生産性向上にも大きく貢献します。

本記事でご紹介した導入ステップや活用方法を参考に、ぜひ自社のセキュリティ体制を見直し、ゼロトラスト時代に対応した堅牢なインフラの実現にお役立てください。

参考文献

- CyberArk – What is Privileged Access Management:

https://www.cyberark.com/what-is/privileged-access-management/

- NIST SP 800-207 Zero Trust Architecture:

https://csrc.nist.gov/publications/detail/sp/800-207/final

- CyberArk – 製造業におけるセキュリティ対策のポイント:

https://www.google.com/search?q=https://www.cyberark.com/ja/resources/blog/manufacturing-cyber-security&authuser=1