1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。

そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

近年は情報技術の進化に伴い、企業が扱うデータ量は爆発的に増加しています 。

これらの情報資産はビジネスの根幹を成す一方で、常に情報漏洩のリスクと隣り合わせです 。

特に、顧客情報や独自技術といった機密データが一度流出すれば、金銭的なダメージだけでなく、企業の社会的信用も大きく損なわれかねません 。

このような背景から、情報漏洩対策の重要性はますます高まっています 。

そこで本記事では、情報漏洩対策の強力なソリューションであるDLP(Data Loss Prevention)に焦点を当て、その技術的な仕組みから導入・運用の勘所、そして今後の展望までを詳しく解説していきます 。

2. DLPとはなにか

DLP(Data Loss Prevention)とは、その名の通り「情報漏洩防止」を目的としたセキュリティソリューションです 。組織内の重要データが、外部へ不正に送信されたり、意図せず持ち出されたりするのを防ぐ役割を担います。

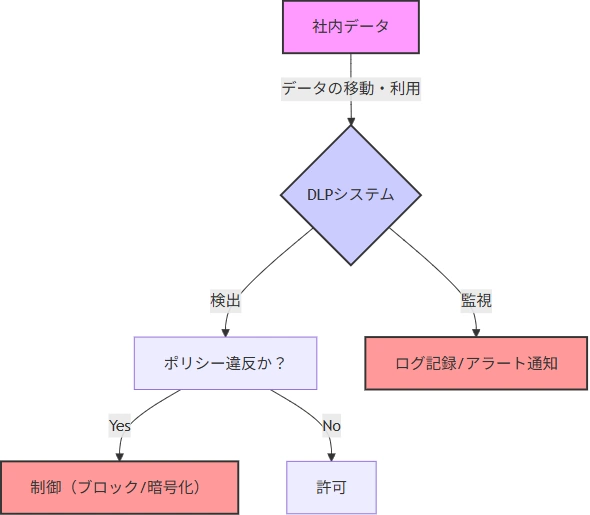

DLPの機能は、大きく分けて「検出」「監視」「制御」の3つの要素で構成されています 。

DLPの主要機能

- 検出 (Detection)

まず、保護すべき機密情報が何であるかを特定し、DLPポリシーとしてルールを定義します 。そしてキーワード、正規表現によるパターンマッチング、ファイル形式、メタデータなどを基に機密情報を識別します 。

- 監視 (Monitoring)

次に、定義したポリシーに基づき、組織内のデータの動きを常時監視します 。

例えば、機密ファイルがUSBメモリにコピーされたり、メールに添付されて外部に送信されようとしたりする操作をログに記録し、管理者にアラートを通知します 。

- 制御 (Control)

ポリシーに違反する操作を検知した際に、そのアクションを強制的にブロックしたり、ファイルを自動的に暗号化したりします 。

単に禁止するだけでなく、「暗号化した場合のみ外部送信を許可する」といった柔軟な制御も可能です 。

【簡易イメージ図】

DLPの実装形態

DLPは、保護対象の領域に応じて、主に以下の3つの形態で実装されます 。

自社の環境やセキュリティ要件に合わせて、最適な方式を選択することが重要です 。

- ネットワークDLP

社内ネットワークの出口(ゲートウェイ)に設置し、メールやWeb通信など、ネットワークを流れるデータを監視・制御します 。

- エンドポイントDLP

PCやサーバーといった各端末(エンドポイント)にエージェントを導入し、USBメモリへの書き込み、印刷、クリップボードの操作など、端末内でのデータ操作を監視・制御します 。

- クラウドDLP

Microsoft 365やGoogle Workspace、AWSといったクラウドサービス上のデータを監視・制御します。CASB(Cloud Access Security Broker)と連携する製品も多くあります 。

3. なぜDLPが活用されるのか

DLPが注目される背景には、いくつかの重要な理由があります。

- 内部からの情報漏洩リスクへの対応

情報漏洩の原因は、外部からのサイバー攻撃だけでなく、従業員の意図的な不正行為や、「うっかりミス」といった過失によるものが多くを占めます 。

DLPは、こうした内部要因による漏洩を未然に防ぐ上で極めて効果的です 。

- コンプライアンス遵守の強化

個人情報保護法やGDPRなど、国内外の法規制では、組織に対して厳格なデータ管理体制を求めています 。DLPは、データの所在やアクセス履歴を記録・管理することで、監査対応や規制遵守の証明に役立ちます 。

- 多様化する働き方への適応

テレワークやクラウドサービスの利用が一般化し、従来の「境界型防御」だけではデータを守りきれなくなりました 。

DLPは、ゼロトラストセキュリティの考え方にも合致し、データがどこにあってもその動きを追跡・保護することで、新しい働き方に適応したセキュリティを実現します 。

4. DLPの具体的なステップ(使い方や導入方法など)

DLPの導入を成功させるためには、計画的なステップを踏むことが不可欠です。

Step 1: 保護対象と優先順位の定義

まず、自社にとって守るべき情報資産は何かを明確に定義します 。

個人情報、技術情報、財務データ、営業秘密など、保護対象を具体的にリストアップし、漏洩した際のリスク評価に基づいて保護の優先順位を付けます 。

すべての情報を一度に保護しようとせず、最重要データからスモールスタートするのが現実的です 。

Step 2: 実装形態とソリューションの選定

次に、自社のIT環境(オンプレミス中心か、クラウド利用が多いかなど)や働き方を考慮し、ネットワーク型、エンドポイント型、クラウド型のどれが最適かを選択します 。

その上で、複数のベンダー製品を比較検討します。

Step 3: ポリシーの設計と段階的な適用

導入初期から厳格すぎるポリシーを適用すると、業務効率を著しく低下させる恐れがあります 。

最初は「監視モード」で運用を開始し、どのような操作でアラートが発生するかを分析します。

その後、影響範囲の少ない部門からブロック機能を有効にするなど、段階的にポリシーを厳格化していくアプローチが推奨されます 。

Step 4: 継続的な運用とチューニング

DLPは導入して終わりではありません 。

定期的にログを分析してインシデントの傾向を把握し、ビジネスの変化に合わせてポリシーを常に見直す(チューニングする)必要があります 。

また、従業員への教育を通じて、なぜDLPが必要なのかを周知し、組織全体のセキュリティ意識を高めることも成功の鍵です 。

5. DLPのメリット

DLPを導入するメリットは情報漏洩リスクの低減にありますが 、他のセキュリティシステムとどう違うのでしょうか。以下の表で比較します。

| 製品カテゴリ | 主な目的 | 保護対象 | メリット | デメリット |

|---|---|---|---|---|

| DLP | 情報(データ)そのものの漏洩防止 | ファイル内のコンテンツ、機密データ | 「誰が」「何を」「どうしようとしたか」を可視化・制御できる。内部不正や過失に強い。 | ポリシー設計・運用に工数がかかる。誤検知の可能性がある。 |

| ファイアウォール/UTM | 外部からの不正な通信のブロック | ネットワーク通信(ポート/IPアドレス) | ネットワークの境界を防御する基本的なセキュリティ。 | 通信の内容(データの中身)までは詳細に検査しない。暗号化通信は通過させてしまう。 |

| WAF | Webアプリケーションの脆弱性を悪用した攻撃の防御 | WebアプリケーションへのHTTP/HTTPS通信 | SQLインジェクションやXSSなどの攻撃を防ぐ。 | Web以外の経路(メール、USB等)からの情報漏洩は防げない。 |

| CASB | クラウドサービスの利用状況の可視化と制御 | クラウドサービス(SaaS/IaaS) | 「シャドーIT」の発見や、クラウド上のデータ保護に有効。 | オンプレミス環境やエンドポイントのデータ移動は対象外。 |

| EDR | エンドポイントへのサイバー攻撃の検知と対応 | PC、サーバーなどのエンドポイント | マルウェア感染後の振る舞いを検知し、迅速なインシデント対応を支援する。 | 情報の「持ち出し」そのものを防ぐ目的ではない。 |

このように、DLPは他のソリューションがカバーしきれない「データの中身」に着目し、内部・外部への意図しない流出を防ぐ点でユニークな価値を持っています。

6. 活用方法と製品紹介

ここでは、具体的なDLPソリューションと、その活用方法を紹介します。

Microsoft Purview Data Loss Prevention

- 製品説明

Microsoft 365(旧Office 365)のライセンスに含まれるDLP機能です。

Exchange Online(メール)、SharePoint Online(ファイル共有)、OneDrive for Business(オンラインストレージ)、Teams(チャット・会議)といったMicrosoftのクラウドサービス群に深く統合されており、統一されたポリシーでシームレスにデータを保護できるのが最大の特長です。

追加のエージェント導入なしで、使い慣れた環境のまま情報漏洩対策を始められます。

- 活用方法

*シナリオ: 従業員が、顧客の個人情報(マイナンバーやクレジットカード番号など)を含むExcelファイルを、誤って外部の取引先にメールで送信しようとする。

*アクション:

– 検知

DLPポリシーが、添付ファイルの内容をスキャンし、事前に定義された「マイナンバー」や「クレジットカード番号」のパターンを検知します。

– 制御

メールの送信を自動的にブロックします。

– 通知

送信者には「機密情報が含まれているため、このメールは送信できません」という警告ポップアップが表示され、同時に情報システム部の管理者にもアラートが通知されます。

- 事例

金融機関におけるコンプライアンス強化

ある金融機関では、複数のクラウド環境とオンプレミスシステムに顧客データが分散し、データガバナンスの徹底が課題でした。

そこでMicrosoft Purviewを導入し、データ資産を一元的に可視化。DLP機能を活用して、顧客の個人情報や財務データといった機密情報に対する統一された保護ポリシーを適用しました。

これにより、情報漏洩リスクを低減するとともに、国内外の厳格な金融規制へのコンプライアンスを強化することに成功しました。

参考文献:

- Microsoft Purview データ損失防止:

https://www.microsoft.com/ja-jp/security/business/information-protection/microsoft-purview-data-loss-prevention

- 事例関連:

https://www.microsoft.com/en/customers/story/1551557514622597336-rabobank-banking-capital-markets-microsoft-purview-data-loss-prevention

Symantec DLP (Broadcom)

- 製品説明

業界で長年の実績を持つ、エンタープライズ向けのDLPソリューションです。

ネットワーク、エンドポイント(PC)、クラウドストレージ、メールなど、企業のあらゆるデータ経路を包括的にカバーする「多層防御」が可能です。

キーワードや正規表現だけでなく、機密文書の“指紋”を登録して検知するフィンガープリント技術や、機械学習を活用した高度な検出能力に定評があります。

- 活用方法

*シナリオ: 設計部門の従業員が、新製品の機密CADデータを、会社が許可していない個人のUSBメモリにコピーして持ち帰ろうとする。

*アクション:

– 検知

エンドポイントに導入されたDLPエージェントが、USBメモリへのファイル書き込みを監視。ファイルが「機密CADデータ」のフィンガープリントと一致することを検知します。

– 制御

ファイルのコピー操作を即座にブロックします。

– 監査

「誰が、いつ、どのPCから、どのファイルを持ち出そうとしたか」という操作ログが管理サーバーに記録され、不正行為の証跡として保全されます。

- 事例

株式会社良品計画における顧客情報保護

「無印良品」を展開する株式会社良品計画では、クラウドストレージ「Box」の利用拡大に伴い、そこに保管される膨大な顧客情報の保護が課題でした。

そこで、すでに導入していたSymantec DLPとBoxを連携。

これにより、Box上のファイルに対しても社内の他システムと同一のDLPポリシーを適用できるようになり、クレジットカード番号などの機密情報が不適切に扱われることを防ぐ体制を構築しました。

BoxとDLPの連携により、安全性を担保しながらクラウド活用のメリットを享受することに成功しています。

参考文献:

- Symantec Data Loss Prevention:

https://jp.broadcom.com/products/cybersecurity/information-protection/data-loss-prevention

- 事例関連:

https://www.boxsquare.jp/case/ryohin-keikaku

Forcepoint DLP

- 製品説明

ユーザーの行動分析(UBA: User Behavior Analytics)を取り入れた、次世代型のDLPソリューションです。

従来のルールベースの検知に加えて、個々のユーザーの平常時の行動を学習し、「いつもと違う怪しい振る舞い」をリスクとして検知します。

リスクスコアに応じて、警告、ブロック、暗号化といったアクションを動的に変更する「リスク適応型保護」が最大の特徴です。

- 活用方法

*シナリオ: 退職予定の営業担当者が、退職日の直前に、普段はアクセスしない顧客リストのデータベースから、大量の情報を一括でエクスポートしようとする。

*アクション:

– 検知

Forcepoint DLPが、「退職予定者であること」「深夜のアクセス」「普段アクセスしない情報へのアクセス」「大量ダウンロード」といった複数の要素から、この行動のリスクスコアが極めて高いと判断します。

– 制御

通常の業務では許可されている操作であっても、リスクスコアが閾値を超えたため、エクスポート処理を自動的にブロックします。

– 通知

セキュリティ管理者に最高レベルのアラートを送信し、即時のインシデント調査を促します。

- 事例

京阪ホールディングス株式会社様における情報漏洩防止

京阪ホールディングスグループでは、オンラインストアの運営にあたり、顧客の個人情報保護が重要な要件でした。

Forcepointのソリューション(CASB連携)を導入し、「顧客情報を扱える担当者の限定」「万一の操作ミスが発生しても情報が漏洩しない仕組み」「インシデント発生時の追跡可能性」を確保しました。

これにより、特定のクラウドサービスからのファイルダウンロードを制限するなど、厳格なデータ管理を実現し、安全なオンラインビジネスの基盤を構築しています。

参考文献:

- Forcepoint DLP:

https://www.forcepoint.com/ja/product/dlp-data-loss-prevention

- 事例関連:

https://www.hitachi-solutions.co.jp/bitglass/case01/

7. まとめ

本稿では、DLPの基本から実践的な導入ステップ、そして具体的なソリューションまでを解説しました。

情報漏洩のリスクは、もはやどの企業にとっても無視できない経営課題です 。

DLPは、そのリスクを低減するための極めて強力な技術的対策です 。

しかし、ツールを導入するだけでは不十分であり、自社の状況に合わせた適切な製品選定とポリシー設計、そして継続的な運用と従業員教育が伴って初めて、その真価を発揮します 。

今後は、AI技術との融合による検知精度の向上や、あらゆるクラウドサービスに対応するための適用範囲の拡大など、DLPはますます進化していくでしょう 。

変化し続ける脅威に対抗するため、技術と組織の両面から情報セキュリティ体制を強化していくことが、これからの時代に不可欠です。

参考文献

- Microsoft Purview データ損失防止:

https://www.microsoft.com/ja-jp/security/business/information-protection/microsoft-purview-data-loss-prevention

- Symantec Data Loss Prevention:

https://jp.broadcom.com/products/cybersecurity/information-protection/data-loss-prevention