はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私はこれまで10年以上にわたり、ウェブアプリケーション開発からデータベース、サーバー構築まで多岐にわたるプロジェクトで技術を培ってまいりました。その中で近年は特に、システムの安定稼働やデータ保護、そして現代のサイバー脅威からいかにビジネスを守るかというセキュリティ技術に注力しています。

こうした経験から、多くの企業が直面するIDとパスワード管理の課題が、セキュリティ全体の根幹を揺るがす重要な問題であると痛感しています。

近年のクラウドサービス(SaaS)の爆発的な普及やリモートワークの常態化により、私たちエンジニアが管理すべきIDやパスワードは増大し、その管理はますます複雑化しています。

例えば以下の3つの課題があげられるでしょう。

- ユーザーの利便性の低下: サービスごとにログインが必要で、パスワードを覚えきれない。

- 管理者の運用負荷増大: 入社・異動・退職に伴うアカウント管理が煩雑。

- セキュリティリスクの増大: パスワードの使い回しや退職者アカウントの放置による不正アクセスリスク。

これらの課題は、多くの組織で深刻な問題となっています。

この課題を解決するソリューションとして注目されているのが、IDaaS (Identity as a Service) です。

そして、その中でもデファクトスタンダードとしての地位を確立しているのが、今回ご紹介する「Okta(オクタ)」です。

本記事では、Oktaが持つ強力な機能と、それがもたらす価値について、エンジニアの視点から深く掘り下げていきます。

Okta とはなにか

Okta(オクタ)は、クラウドベースで提供されるID・アクセス管理サービス(IDaaS)です。

一言で表すなら、「あらゆるアプリケーションやサービスへのアクセスを、安全かつシンプルに一元管理するためのプラットフォーム」と言えるでしょう。

IDaaS市場のリーダーとしての評価

エンタープライズ向けのITソリューションを選定する際、その製品が市場でどのように評価されているかを知ることは極めて重要です。

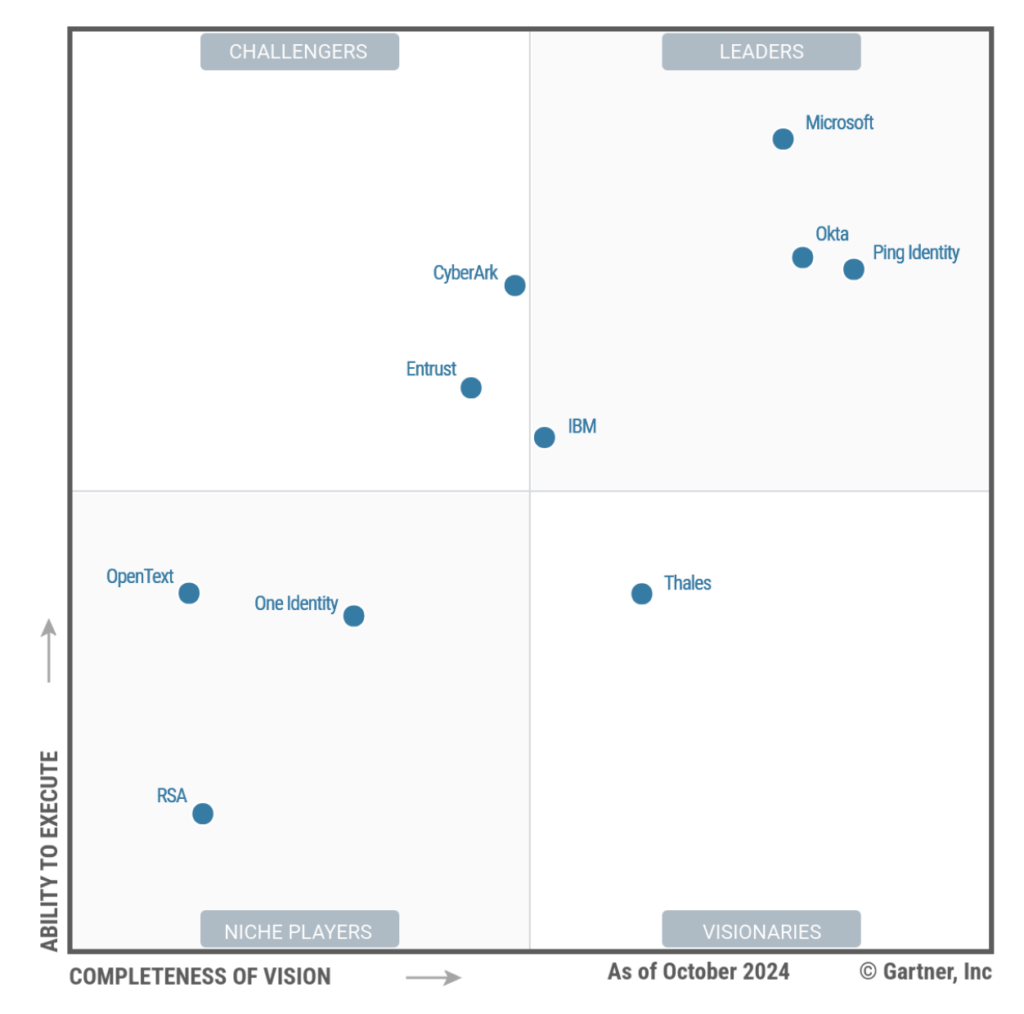

特に、米国の調査会社Gartner社が発表する「Magic Quadrant」は、特定のIT市場における各ベンダーの位置付けを可視化した、世界的に信頼性の高い評価レポートとして知られています。

※下図は「2024 Gartner Magic Quadrant for Access Management」から抜粋

このレポートは、横軸に「ビジョンの完全性(Completeness of Vision)」、縦軸に「実行能力(Ability to Execute)」を取り、各ベンダーを評価します。

そして、右上の「リーダー」クアドラントに位置付けられることは、市場を牽引する高い実行能力と、将来の市場ニーズを見据えた優れたビジョンを両立していることの証となります。

Oktaは、この「Magic Quadrant for Access Management」分野において、長年にわたりリーダーとして評価され続けています。

これは、Oktaが以下のような点で市場から高く評価されていることを示唆しています。

- 優れた実行能力

7,500を超えるアプリケーションとの連携実績(OIN)、グローバルに展開されたインフラによる高い可用性とパフォーマンス、大規模な組織での豊富な導入実績などがこれにあたります。

- 卓越したビジョン

ゼロトラストセキュリティ思想の推進、パスワードレス認証(Passkeys対応)への先進的な取り組み、従業員ID(Workforce Identity)だけでなく顧客ID(Customer Identity/CIAM)領域への拡張性など、ID管理の未来を見据えた製品開発を行っています。

Gartnerだけでなく、Forrester Wave™といった他の主要な評価レポートにおいても、Oktaは一貫してリーダーとして評価されています。

これらの客観的な評価は、Oktaが単なる流行のソリューションではなく、長期的かつ戦略的な視点で信頼できるID管理基盤であることを裏付けています。

参考文献:

- https://www.gartner.co.jp/ja/research/methodologies/magic-quadrants-research

- https://www.okta.com/resources/gartner-magic-quadrant-access-management/

- https://www.okta.com/

Oktaが提供する主要機能

Oktaは、ID管理に関する包括的な機能を提供しています。

- シングルサインオン (SSO)

一度の認証で、連携する複数のクラウドサービスやオンプレミスシステムにログインできます。

- 多要素認証 (MFA)

パスワードに加え、スマートフォンアプリ(Okta Verify)やSMS、物理キーなど複数の要素を組み合わせることで、不正アクセスを強力に防ぎます。

- ユーザーライフサイクル管理

Active Directory(AD)や人事システムと連携し、入社から退職までの一連のID管理(プロビジョニング・デプロビジョニング)を自動化します。

- ユニバーサルディレクトリ

AD、LDAP、SaaSなど、社内外に散在するID情報をOktaのクラウドディレクトリに統合し、一元的に管理します。

※下図はOkta公式サイトから抜粋

なぜOktaが活用されるのか

数あるIDaaSの中で、なぜOktaはこれほどまでに多くの企業に選ばれているのでしょうか。その理由は、「ゼロトラストセキュリティ」の実現と「圧倒的な連携力」にあります。

ゼロトラストセキュリティ実現の要

従来の境界型防御モデルでは、社内ネットワークは安全、社外は危険という考え方が基本でした。

しかし、クラウドやモバイルの利用が当たり前になった現在、このモデルは通用しません。

ゼロトラストは、「何も信頼せず、すべてのアクセスを検証する(Never Trust, Always Verify)」という考え方に基づいたセキュリティモデルです。

Oktaは、まさにこのゼロトラストを実現するための中核を担います。

ユーザーがどのデバイスから、どのネットワークを経由して、どのアプリケーションにアクセスしようとも、その都度「本当に本人か?」「アクセス権限はあるか?」「安全なデバイスか?」を検証し、アクセスを制御します。

これにより、場所や環境に依存しない堅牢なセキュリティを実現できるのです。

7,000以上のアプリケーションとの事前連携

Oktaのもう一つの強みは、その圧倒的な連携力です。Okta Integration Network (OIN) と呼ばれるカタログには、Microsoft 365, Google Workspace, AWS, Salesforce, Slackなど、7,000を超えるSaaSやアプリケーションとの連携設定がプリセットで用意されています。

これにより、通常はSAMLやOpenID Connect(OIDC)の設定に手間がかかるアプリケーション連携も、数クリックで完了させることが可能です。

この導入の容易さと拡張性の高さが、多くのIT部門から支持される理由です。

Oktaの具体的なステップ(導入と設定の流れ)

ここでは、Oktaを導入し、基本的なSSOとMFAを設定するまでの流れをステップごとに解説します。

Step 1: Okta環境の準備とディレクトリ連携

まずはOktaのフリートライアル環境を申し込みます。その後、組織のID情報を集約するために、既存のディレクトリと連携させます。

多くの企業ではオンプレミスのActive Directory(AD)が利用されているため、Oktaが提供する「Okta AD Agent」をドメインコントローラーサーバー等にインストールし、ADのユーザー情報をOktaへ同期させます。

Step 2: アプリケーションの追加とSSO設定

次に、SSOの対象としたいアプリケーションをOktaに追加します。

例えば、Microsoft 365を追加する場合、Oktaの管理画面から「Applications」を選択し、カタログ(OIN)から「Microsoft Office 365」を検索して追加します。

その後は画面の指示に従い、テナント情報などを入力するだけでSAML認証の設定が完了します。

- ユーザーがアプリケーション(例: Microsoft 365)にアクセス。

- アプリケーションは認証要求をOktaにリダイレクト(SAMLリクエスト)。

- ユーザーはOktaのログイン画面でID/パスワードを入力して認証。

- (MFAポリシーに基づき)多要素認証を要求。

- 認証成功後、OktaはSAMLアサーション(認証情報)をブラウザ経由でアプリケーションに送信。

- アプリケーションはSAMLアサーションを検証し、ユーザーにログインを許可。

SAML認証の参考文献:

Step 3: MFA(多要素認証)ポリシーの設定

セキュリティを強化するため、MFAポリシーを設定します。

例えば、「すべてのユーザーがOktaにログインする際は、パスワード認証に加えてOkta Verifyによるプッシュ通知を必須とする」といったポリシーを定義できます。

また、「社内ネットワークからのアクセスの場合はMFAを免除する」「特定の管理者権限を持つユーザーには必ずMFAを要求する」など、コンテキストに応じた柔軟なポリシー設定が可能です。

Okta導入によるメリット

セキュリティの強化

Oktaを導入することで得られるメリットは非常に多岐にわたります。

まず第一に、企業全体のセキュリティレベルが飛躍的に向上します。

多要素認証(MFA)やアダプティブアクセス制御により、不正アクセスを強力にブロックし、フィッシング攻撃やアカウント乗っ取りのリスクを大幅に低減。企業の重要な情報資産を保護します。

運用負荷の軽減

IT部門の運用負荷を大幅に軽減できる点も大きなメリットです。

煩雑なパスワードリセット対応や、手動でのアカウント作成・削除作業が自動化され、ヘルプデスクの負担が軽減。コア業務へリソースを集中できます。

ユーザー体験の向上

ユーザーエクスペリエンスの向上も見逃せないポイントです。シングルサインオンの導入により、ユーザーは複数のアプリケーションを煩雑なログインなしで利用できるようになります。

これにより、業務の生産性が向上するだけでなく、場所やデバイスを選ばない柔軟な働き方をサポートし、従業員満足度の向上にも繋がります。

他の類似製品との比較

| 比較項目 | Okta | Microsoft Entra ID (旧 Azure AD) | Ping Identity |

|---|---|---|---|

| 提供ベンダー | Okta, Inc. | Microsoft Corporation | Ping Identity Corporation |

| 主な機能 |

|

|

|

| 特徴・強み |

|

|

|

| 提供形態 | クラウドベース (SaaS) | クラウドベース (SaaS) (オンプレミスADとの連携機能あり) |

クラウドベース (SaaS) オンプレミス ハイブリッド |

| 製品URL | https://www.okta.com/jp/ | https://www.microsoft.com/ja-jp/security/business/identity-access/microsoft-entra-id | https://www.pingidentity.com/ |

活用事例

1.株式会社NTTドコモ様

国内最大手の通信キャリアである株式会社NTTドコモ様は、全社的なデジタルトランスフォーメーション(DX)推進の一環として、ID管理基盤にOktaを採用しました。

課題

- オンプレミスとクラウドにIDが散在し、管理が煩雑化。

- 多数の業務システムへのログインがユーザーの負担に。

- 新しい働き方に合わせたセキュアなアクセス環境の構築が急務。

解決策

- Oktaを導入し、約500のシステムにシングルサインオンを展開。

- ID情報をOktaに集約し、ライフサイクル管理を自動化。

- MFAやデバイス情報を活用したコンテキストベースのアクセス制御で、ゼロトラストセキュリティを強化。

成果

- 年間約40,000時間のID管理工数を削減。

- ユーザーの利便性が大幅に向上し、生産性がアップ。

- 堅牢なセキュリティ基盤を構築し、DX推進を加速。

参考文献:

2.株式会社 日立製作所様

グローバルに事業を展開する株式会社 日立製作所様は、グループ全体のDXとセキュリティガバナンス強化のため、Oktaを中核とするID管理基盤を構築しました。

課題

- グローバルに37万人以上の従業員を抱え、M&A(Mergers and Acquisitions:合併と買収)も多いためID基盤がサイロ化。

- 迅速な事業展開の足かせとなっていました。

解決策

- Oktaを導入し、クラウド中心の「第3世代ID基盤」を構築。

- Okta Integration Network(OIN)を活用し、約1,500のアプリケーションへのSSOとプロビジョニングを迅速に実現。

成果

- M&A後の統合作業(PMI)期間を劇的に短縮。

- グローバルで統一されたIDガバナンスとゼロトラストセキュリティを実現し、DX推進を加速。

- オンプレミスサーバーの削減により、年間約41トンのCO2排出量削減も見込める状況に改善。

参考文献:

まとめ

本記事では、IDaaSのデファクトスタンダードである「Okta」について、その基本概念から具体的な導入ステップ、メリット、そして活用事例までを解説しました。

Oktaは、単なるシングルサインオンツールではありません。

それは、複雑化した現代のIT環境において、セキュリティ、利便性、運用効率のすべてを向上させ、企業のゼロトラストセキュリティとDXを根幹から支える戦略的プラットフォームです。

日々のID管理業務に追われているエンジニアの方、自社のセキュリティレベルを次のステージへ引き上げたいと考えている方にとって、Oktaは間違いなく検討すべき強力なソリューションと言えるでしょう。

参考文献

- Okta Japan公式サイト:

https://www.okta.com/jp/

- Okta Integration Network (OIN):

https://www.okta.com/integrations/

- Okta Developer Documentation:

https://developer.okta.com/docs/

- 2024 Gartner Magic Quadrant for Access Management:

https://www.okta.com/resources/gartner-magic-quadrant-access-management/

- Okta 顧客事例:

https://www.okta.com/ja-jp/customers/