はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 50E」です。

企業のネットワークセキュリティにおいて、UTM(Unified Threat Management)製品の選定は経営に直結する重要な判断となります。特に中小企業や企業の支社・営業所では、限られた予算と人的リソースの中で、コストパフォーマンスと高いセキュリティ機能を両立する製品が求められます。

本記事では、Fortinet社のFortiGate 50Eについて、セキュリティエンジニアや情報システム部門の担当者が製品導入を検討する際に必要な情報を、実際の導入・運用経験をもとに技術的な観点から詳しく解説します。

FortiGate 50Eとは何か

製品概要と位置付け

FortiGate 50Eは、Fortinet社が提供するエントリーレベルの次世代ファイアウォール(NGFW: Next-Generation Firewall)製品です。

1つのコンパクトなプラットフォームに、ファイアウォール、IPSec/SSL VPN、ウイルス対策、スパムメール対策、不正侵入検知/防御(IPS)、Webフィルタリング、無線LANコントローラー機能などを統合し、巧妙化する複合脅威に対して卓越したプロテクションを実現します。

技術仕様と性能

FortiGate 50Eの主要スペックは以下の通りです。

- 最大スループット: 2.5 Gbps

- ファイアウォール処理能力: 900 Mbps

- IPSec VPNスループット: 90 Mbps

- VPN同時接続数: 200セッション

- SSL-VPNユーザー数: 10ユーザー(ライセンス依存)

これらの性能は、従業員数10~100名程度の企業ネットワークに適したスペックとなっています。

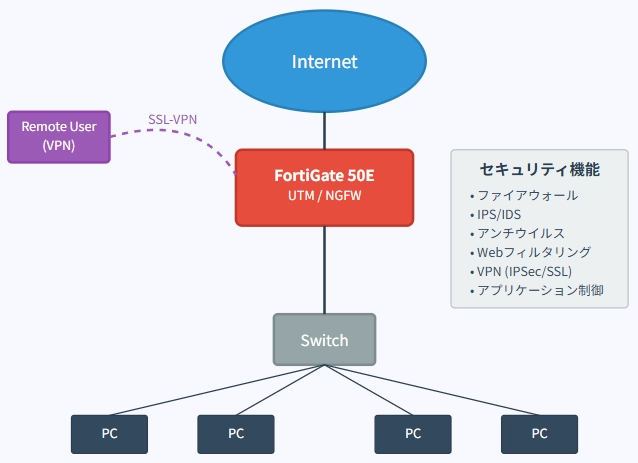

【イメージ図:FortiGate 50E ネットワーク構成例】

なぜFortiGate 50Eが活用されるのか

統合セキュリティアプライアンスとしての優位性

FortiGate 50Eが多くの企業で選ばれる理由は、複数のセキュリティ機能を一台のアプライアンスに統合していることです。

従来のネットワーク構成では、ファイアウォール、IPS(Intrusion Prevention System)、アンチウイルスゲートウェイ、VPN装置などを個別に導入する必要がありましたが、FortiGate 50Eではこれらを統合管理できます。

FortiGuardセキュリティサービスとの連携

FortiGate 50Eの大きな特徴の一つは、Fortinet社が提供するFortiGuardセキュリティサービスとの連携です。これにより、以下の脅威インテリジェンスが自動更新されます。

- アンチウイルス定義: 最新のマルウェアシグネチャ

- IPSシグネチャ: 新しい攻撃パターンの検出ルール

- Webフィルタリングカテゴリ: 不適切なWebサイトのデータベース

- アプリケーション制御: 企業ネットワークで使用されるアプリケーションの識別情報

中小企業における運用負荷の軽減

設置後すぐに使用でき、ITの専門家なしでも容易に管理できるため、TCO(総所有コスト)を最小限に抑えることができます。これは、専任のセキュリティエンジニアを配置することが難しい中小企業にとって重要な要素です。

ネットワークやサーバーへの不正アクセスを検知し、遮断するセキュリティシステムのことです。

IDS (Intrusion Detection System) が不正アクセスを検知するだけで通知するのに対し、IPSは検知した不正アクセスを自動的にブロックする機能を持っています。これにより、被害の発生や拡大を防ぐことができます。

FortiGate 50Eの具体的な導入ステップ

事前準備と要件定義

導入前に以下の要件を明確にする必要があります。

- ネットワーク要件: 予想される最大スループット 同時接続ユーザー数 VPN接続の必要性(拠点間接続、リモートアクセス)

- セキュリティ要件: 必要なセキュリティ機能の特定 コンプライアンス要件(ISO27001、PCI DSS等) ログ保存期間の要件

物理的な導入手順

Step 1: ハードウェア設置

FortiGate 50Eの物理的な設置は比較的簡単です。

19インチラックマウントに対応しており、標準的な1Uサイズで設置できます。

Step 2: 初期ネットワーク設定

# 初期アクセス(デフォルト設定)

IP Address: 192.168.1.99

Username: admin

Password: (初期パスワードなし)Step 3: 基本セキュリティ設定

初期設定で重要なのは、以下のセキュリティ設定の実装です。

- 管理者パスワードの設定

- 管理インターフェースのアクセス制限

- デフォルト拒否ポリシーの設定

- 不要なサービスの無効化

ソフトウェア設定プロセス

ファイアウォールポリシーの設定

FortiGate 50Eでは、トラフィックを制御するためのファイアウォールポリシーを設定します。

基本的なポリシー設定例

# 基本的なLAN to WANポリシー

Source: LAN Subnet (192.168.1.0/24)

Destination: WAN (any)

Service: HTTP, HTTPS, DNS

Action: ACCEPT

Security Profiles: Antivirus, Web Filter, IPSVPN設定の実装

企業でよく利用される設定パターンを以下に示します。

拠点間VPN(Site-to-Site)の設定

- Phase 1設定: IKEv2, AES-256暗号化

- Phase 2設定: ESP, PFS(Perfect Forward Secrecy)有効

- 事前共有鍵またはデジタル証明書による認証

リモートアクセスVPN(SSL-VPN)の設定

- ユーザー認証方式の選択(ローカル認証、LDAP連携、RADIUS連携)

- クライアント証明書の配布

- アクセス可能なリソースの制限

監視とログ設定

ログの出力設定

FortiGate 50Eでは、以下の種類のログを出力できます。

- トラフィックログ: 通信の詳細情報

- イベントログ: システムの動作状況

- セキュリティログ: 脅威の検出情報

- 管理者ログ: 管理者の操作履歴

外部Syslogサーバーとの連携

企業のコンプライアンス要件に応じて、外部のSyslogサーバーやSIEM(Security Information and Event Management)システムとの連携を設定します。

ネットワーク上で発生するログを収集し、監視・分析・通知する技術のことです。

異常なアクティビティやセキュリティインシデントを検知することで、企業や組織のセキュリティを維持し、脅威に対処します。

FortiGate 50Eのメリット

性能面でのメリット

FortiGate 50Eは、エントリーレベルの製品でありながら、高いスループット性能を実現しています。特に注目すべきは、セキュリティ機能を有効にした状態でのスループット性能です。

多くの競合製品では、UTM機能を有効にすると性能が大幅に低下しますが、FortiGate 50Eでは専用のセキュリティプロセッサー(SPU: Security Processing Unit)により、高いパフォーマンスを維持できます。

管理の容易さ

FortiOSによる統合管理画面は、直感的な操作性を提供します。

FortiView機能により、ネットワークトラフィックの可視化が容易に行え、以下の情報をリアルタイムで確認できます。

- 帯域使用率のトップユーザー

- アプリケーション別の通信量

- 脅威の検出状況

- VPN接続の状態

コストパフォーマンス

初期導入コストに加え、運用コストも含めたTCO(Total Cost of Ownership)の観点から、FortiGate 50Eは優れたコストパフォーマンスを提供します。

他製品との比較

| 製品 | FortiGate 50E | Cisco Meraki MX68 | SonicWall TZ570 | WatchGuard T35 |

|---|---|---|---|---|

| 最大スループット | 2.5 Gbps | 1.8 Gbps | 1.5 Gbps | 1.2 Gbps |

| VPN同時接続数 | 200 | 100 | 150 | 80 |

| IPS機能 | ○ | ○ | ○ | ○ |

| アプリケーション制御 | 4000+ | 1000+ | 2000+ | 1500+ |

| 管理方式 | オンプレミス | クラウド管理 | オンプレミス | オンプレミス |

| 価格帯(概算) | 10-15万円 | 15-20万円 | 12-18万円 | 8-12万円 |

この比較表から、FortiGate 50Eは性能面で競合製品を上回る仕様を持ちながら、コストパフォーマンスに優れていることがわかります。

活用方法

中小企業でのセキュリティ統合基盤として

FortiGate 50Eは、中小企業において複数のセキュリティ機能を統合する基盤として活用できます。

従来は個別に導入していたセキュリティ製品を一台に集約することで、運用コストの削減と管理の簡素化を実現できます。

具体的な活用方法として、以下のようなシナリオが考えられます。

シナリオ1: 本社-支店間のセキュアな通信

本社と地方支店を結ぶVPN接続において、FortiGate 50Eを支店側のゲートウェイとして配置し、本社との間でIPSec VPNを構築します。これにより、支店からの通信は本社のセキュリティポリシーに従って制御され、一貫したセキュリティレベルを維持できます。

シナリオ2: リモートワーク環境のセキュリティ強化

コロナ禍のためテレワーク環境が必須となりました。

セキュリティ面も不安がありましたが、FortiGateを導入することにより解決しました。

SSL-VPN機能を活用し、リモートワーカーが安全に社内リソースにアクセスできる環境を構築できます。

シナリオ3: クラウドサービス利用時のセキュリティ制御

Microsoft 365やGoogle Workspaceなどのクラウドサービスを利用する際に、FortiGate 50Eのアプリケーション制御機能により、業務に必要な機能のみを許可し、不要な機能やシャドーITを制限できます。

製造業における産業制御システムの保護

製造業では、OT(Operational Technology)ネットワークとITネットワークの分離が重要です。

FortiGate 50Eは、この境界でのセキュリティゲートウェイとして機能し、産業制御システムへの不正アクセスを防止できます。

医療・教育機関でのコンプライアンス対応

医療機関では個人情報保護、教育機関では青少年インターネット環境整備法への対応が求められます。

FortiGate 50EのWebフィルタリング機能とログ管理機能により、これらの法規制に対応したネットワーク環境を構築できます。

工場やプラント、社会インフラなどの物理的なシステムや設備を制御・運用するための技術の総称です。

具体的には、センサー、制御システム、産業機械などを指します。

IT (Information Technology) が情報を取り扱うのに対し、OTは物理的な現象を制御することを目的としています。

まとめ

FortiGate 50Eは、中小企業や企業の支社・営業所において、高いセキュリティ機能と優れたコストパフォーマンスを提供する次世代ファイアウォールです。統合されたUTM機能により、複数のセキュリティ製品を導入する必要がなく、管理の簡素化とTCOの削減を実現できます。

特に、以下のような特徴により、多くの企業で採用されています。

- 高い性能: 2.5Gbpsの最大スループットと専用セキュリティプロセッサーによる安定した性能

- 統合管理: FortiOSによる直感的な管理画面とFortiViewでの可視化

- 柔軟なVPN: IPSecとSSL-VPNの両方に対応し、多様な接続要件に対応

- 最新の脅威対策: FortiGuardサービスによる自動更新とリアルタイムな脅威対策

セキュリティエンジニアや情報システム部門の担当者が次世代ファイアウォールの導入を検討する際は、FortiGate 50Eの技術仕様と導入事例を参考に、自社の要件に最適な製品選定を行うことが重要です。

参考文献

- Fortinet公式サイト – FortiGate製品情報:

https://www.fortinet.com/jp/products/next-generation-firewall

- Fortinet公式サイト – 導入事例:

https://www.fortinet.com/jp/customers

- コスモエア株式会社 – FortiGate製品紹介:

https://www.cosmoair.co.jp/products/nw-security/fortigate/fortigate-40-60

- FGShop – FortiGate導入事例集:

https://www.fgshop.jp/product/case/

- ネットワールド – FortiGate製品情報:

https://www.networld.co.jp/product/fortinet/pro_info/fgate/