はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「UTM(統合脅威管理)」です。

特に、ハイブリッドワークの定着とクラウドサービスの利用拡大は、企業の生産性を向上させる一方で、従来の境界型防御だけでは守りきれない新たなセキュリティリスクを生み出しています。

巧妙化・悪質化するランサムウェアや標的型攻撃から企業の重要資産を守るためには、あらゆる通信を監視・防御する仕組みがこれまで以上に求められているのです。

このような背景から、数あるUTM製品の中でも、Fortinet社の「FortiGate 60F」は、その圧倒的なコストパフォーマンスとエンタープライズレベルの機能性から、多くのセキュリティエンジニアや情報システム部門の担当者から高い評価を得ています。

本記事では、FortiGate 60Fの導入を検討されている担当者様が、製品選定に必要な情報を網羅的に得られるよう、技術的な観点からその実力を深掘りしていきます。

FortiGate 60Fとはなにか

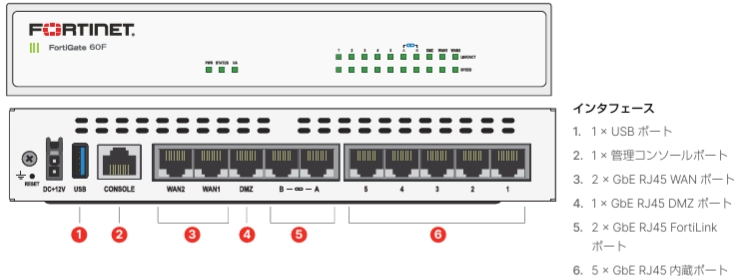

FortiGate 60Fは、世界的なサイバーセキュリティ企業であるフォーティネットが提供する、次世代ファイアウォール(NGFW)機能を備えたUTMアプライアンスです。

主に、従業員数25名程度までの中小企業、あるいは大企業の拠点や店舗など、小規模なネットワーク環境をターゲットとして設計されています。

しかし、そのコンパクトな筐体には、企業のセキュリティを支えるための強力な機能が凝縮されています。

- 高さ × 幅 × 奥行:38.5 × 216 × 160 mm

- 重量:1.01 kg

参考文献:Fortinet – FortiGate 60F Series データシート

独自開発プロセッサ「SOC4」による圧倒的パフォーマンス

FortiGate 60Fの最大の特徴は、心臓部に搭載された独自開発の専用プロセッサ「SOC4(System on a Chip 4)」です。一般的なUTMでは、複数のセキュリティ機能を有効化するとCPUに高い負荷がかかり、通信速度が大幅に低下する「性能劣化」が課題でした。

しかし、FortiGate 60Fは、ファイアウォールやVPNといった通信処理をSOC4がハードウェアレベルで高速に処理(アクセラレーション)します。

これにより、複数のセキュリティ機能を有効にした状態でも、ビジネスの要求する通信速度を維持することが可能です。

統合脅威管理と訳されます。

ファイアウォール、VPN、アンチウイルス、侵入防止システム(IPS)、Webフィルタリングといった、多様なセキュリティ機能を一つのハードウェアに集約した製品のことです。

導入・運用コストを抑制しつつ、多層的な防御を実現できるため、特にリソースの限られる中小企業で広く活用されています。

なぜFortiGate 60Fが活用されるのか

FortiGate 60Fが多くの企業で選ばれる理由は、単に高性能だからというだけではありません。

「パフォーマンス」「機能性」「管理性」の3つの側面から、現代のビジネス環境が抱える課題に対する明確なソリューションを提供している点にあります。

1. セキュアSD-WANによる快適なクラウド利用

近年の業務では、Microsoft 365やSalesforceといったSaaSの利用が当たり前になりました。

これらのクラウド向け通信がデータセンター経由の従来型ネットワーク(MPLS網)に集中すると、回線の逼迫による通信遅延が発生し、業務効率の低下を招きます。

FortiGate 60Fは、この課題を解決するセキュアSD-WAN機能を標準で搭載しています。

ソフトウェアでネットワークを制御するSD-WAN(Software-Defined Wide Area Network)技術に、UTMの堅牢なセキュリティ機能を統合したソリューションです。

例えば、「Microsoft 365宛ての通信はインターネット回線から直接接続(ローカルブレイクアウト)し、基幹システムへの通信は本社のデータセンターへVPNで接続する」といったように、アプリケーション単位で通信経路を動的に制御できます。

これにより、通信を最適化し、ユーザーの体感を向上させると同時に、全ての通信経路で一貫したセキュリティポリシーを適用できます。

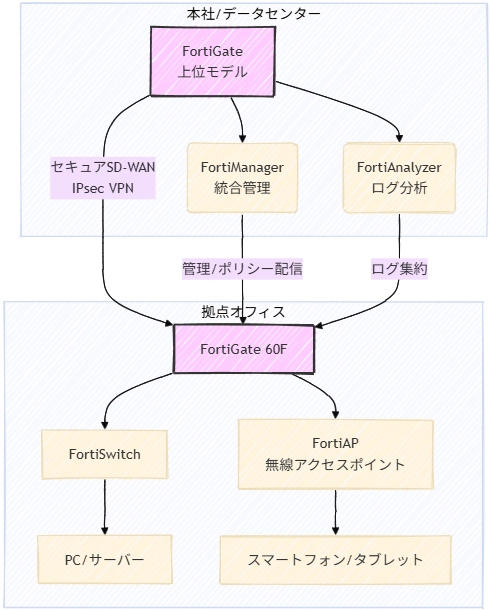

2. Fortinetセキュリティファブリックによる統合管理

FortiGateは、単体でも強力なUTMですが、他のFortinet製品(無線LANアクセスポント「FortiAP」、スイッチ「FortiSwitch」など)と連携させることで、「Fortinetセキュリティファブリック」と呼ばれる統合的なセキュリティ基盤を構築できます。

これにより、ファイアウォールからスイッチ、無線APまで、ネットワーク全体のセキュリティ状態を単一の管理画面から可視化し、一元的に管理・運用することが可能になります。

これは、セキュリティインシデントの迅速な検知と対応、そして運用負荷の大幅な軽減に直結します。

このアーキテクチャは、「何も信頼しない」を前提に全てのアクセスを検証する「ゼロトラスト」セキュリティモデルを実現するための重要な基盤となります。

【イメージ図:Fortinetセキュリティファブリックの概念図】

FortiGate 60Fの具体的なステップ(使い方や導入方法など)

FortiGate 60Fの導入は、計画的に進めることでスムーズに実施できます。

ここでは、基本的な導入ステップの概要を解説します。

Step 1: 導入計画とサイジング

まず、現状のネットワーク構成(IPアドレス体系、利用中のアプリケーション、サーバー構成など)を正確に把握します。

その上で、必要なスループット、VPNの同時接続数、将来的な拡張性などを考慮し、FortiGate 60Fが要件を満たしているかを確認(サイジング)します。

この段階で、どのようなセキュリティポリシー(Webフィルタリングのルール、アプリケーション制御の対象など)を適用するかの基本方針を固めておくと、後の設定がスムーズです。

Step 2: 初期セットアップと基本設定

- 物理的な設置と接続

本体をラックなどに設置し、WAN側(インターネット側)とLAN側(内部ネットワーク側)のケーブルを対応するポートに接続します。

- 管理PCからのアクセス

PCとFortiGateの管理ポートをLANケーブルで接続し、ブラウザからデフォルトのIPアドレス(例:https://192.168.1.99)にアクセスします。

- 初期設定ウィザード

初回ログイン後、ウィザードに従い管理者パスワードの変更、タイムゾーンの設定、ホスト名の設定など基本的な項目を構成します。

- ネットワーク設定

WANインターフェースにプロバイダから提供されたIPアドレスやDNSサーバー情報を設定し、LANインターフェースに社内のネットワークアドレスを設定します。

Step 3: セキュリティポリシーの設定

FortiGateのセキュリティ機能は、ファイアウォールポリシーをベースに適用されます。

ポリシーは、「誰が(送信元)」「どこへ(宛先)」「何を使って(サービス/プロトコル)」「どうする(許可/拒否)」を定義するルールです。

例えば、「内部LANからインターネットへのHTTP/HTTPS通信を許可する」というポリシーを作成し、そのポリシーに対してアンチウイルス、Webフィルタリング、アプリケーション制御などのセキュリティプロファイルを適用することで、許可された通信の中身を検査できます。

Step 4: 運用と監視

導入後は、継続的な運用・監視が重要です。

FortiGateのログを定期的に確認し、不審な通信やブロックされた脅威を把握します。

より効率的なログ管理と分析、レポーティングのためには、FortiAnalyzerやクラウドベースのFortiGate Cloudとの連携を強く推奨します。

また、FortiGuard Labsから提供される最新の脅威定義や、脆弱性を修正するファームウェアを定期的に適用し、セキュリティレベルを常に最新の状態に保つことが不可欠です。

FortiGate 60Fのメリット

FortiGate 60Fを導入することで、企業は具体的にどのようなメリットを享受できるのでしょうか。

他社製品との比較を交えながら解説します。

高いコストパフォーマンス

最大のメリットは、エンタープライズレベルのセキュリティ機能を、中小企業でも導入しやすい価格帯で利用できる点です。特に、SD-WAN機能が追加ライセンスなしで利用できる点は、他社製品と比較して大きなアドバンテージとなります。

直感的でわかりやすい管理画面

GUI(グラフィカルユーザーインターフェース)は直感的で分かりやすく設計されており、日本語にも完全対応しています。

ネットワークトポロジーを視覚的に表示する機能などもあり、専門的な知識が深くない担当者でも、ネットワークの状態を把握しやすくなっています。

他社製品との比較

UTM市場には多くの競合製品が存在します。

ここでは、代表的な競合製品とFortiGate 60Fを比較します。

| 比較項目 | Fortinet FortiGate 60F | Palo Alto Networks PA-410 | YAMAHA UTX100 | Cisco Meraki MX67 |

|---|---|---|---|---|

| ターゲット市場 | 中小企業・拠点 | 中小企業・拠点 | 中小企業 | 中小企業・拠点(クラウド管理特化) |

| ファイアウォールスループット | 10 Gbps | 5.0 Gbps | 2.4 Gbps | 450 Mbps |

| 脅威保護スループット | 700 Mbps | 2.0 Gbps | 740 Mbps | 300 Mbps |

| セキュアSD-WAN機能 | 標準搭載(追加費用なし) | 有り(ライセンス必要) | 無し(VPN機能のみ) | 有り(ライセンス必須) |

| 管理コンソール | ・オンプレミスGUI ・FortiGate Cloud ・FortiManager |

・オンプレミスGUI ・Panorama |

オンプレミスGUI | Merakiクラウドダッシュボード(必須) |

| 特徴 | 専用ASICによる高性能と高コスパ。セキュリティファブリックによる拡張性。 | 高精度のアプリケーション識別能力(App-ID)。 | ルーターとしての信頼性と安定性。国内での高い実績。 | 100%クラウド管理による導入・運用の容易さ。 |

※各スループット値はメーカー公称の最大値であり、実環境での性能を保証するものではありません。

この表からわかるように、FortiGate 60Fは特にスループット性能とSD-WAN機能のコストパフォーマンスにおいて際立った優位性を持っています。

活用方法

ここでは、FortiGate 60Fが実際にどのような場で活用されるのか、実際に想定し得る具体的なシナリオを紹介します。

シナリオ1.多拠点展開する小売・飲食チェーン

課題:各店舗にインターネット回線を導入しているが、セキュリティ対策は市販のブロードバンドルーターのみ。本部から各店舗のPOSデータや販売管理データへ安全にアクセスしたい。また、お客様向けのフリーWi-Fiも安全に提供したい。

ソリューション

全店舗にFortiGate 60Fを導入し、本部との間をセキュアSD-WAN(IPsec-VPN)で接続します。

これにより、全ての通信が暗号化され、安全なデータ連携が実現します。

本部に設置したFortiManager/FortiAnalyzerで全店舗のFortiGateを一元管理し、セキュリティポリシーの統一やログの集中監視を行うことで、運用負荷を大幅に削減します。

また、従業員が利用する「業務Wi-Fi」とお客様向けの「ゲストWi-Fi」でネットワークを完全に分離(セグメンテーション)。ゲストWi-FiにはWebフィルタリングを適用し、不適切なサイトへのアクセスをブロックすることで、安全なWi-Fi環境を提供します。

シナリオ2.ハイブリッドワークを推進する中小IT企業

課題:リモートワーク主体へ移行したが、自宅や外出先から社内ファイルサーバーや開発環境へアクセスする際のセキュリティに不安がある。従業員の利用するPCのセキュリティレベルもまちまちで、マルウェア感染のリスクが懸念される。

ソリューション

本社に設置したFortiGate 60Fで、SSL-VPN機能を提供。従業員は専用クライアントソフト「FortiClient」を用いて、安全に社内ネットワークへアクセスします。

FortiClientは、PCのウイルス対策ソフトの状況やOSのパッチ適用状況をチェックし、セキュリティ要件を満たさないPCの接続をブロックする検疫機能も備えています。

これにより、ゼロトラストの考え方に基づき、接続元のデバイスの信頼性を確認した上でアクセスを許可する、より強固なリモートアクセス環境を構築できます。

まとめ

FortiGate 60Fは、単なるUTMという枠を超え、現代のビジネス環境が求めるセキュリティとネットワークの要求に応えるための多機能なプラットフォームです。

主な特徴

- 独自プロセッサ「SOC4」による、性能劣化の少ない高いパフォーマンス

- 追加費用なしで利用できる、高品質なセキュアSD-WAN機能

- Fortinetセキュリティファブリックによる、拡張性と統合管理の実現

- 競合製品と比較して際立つ、優れたコストパフォーマンス

これらの特徴から FortiGate 60F は、特にセキュリティ対策にかけられる予算や人的リソースが限られている中小企業、そして多拠点のセキュリティレベルを統一したい大企業の拠点オフィスにとって、極めて有力な選択肢であると言えます。

サイバー攻撃の脅威は、もはや他人事ではありません。

本記事が、貴社のセキュリティインフラを見直し、その中核としてFortiGate 60Fを検討する一助となれば幸いです。導入を具体的に進める際は、実際のネットワーク環境で性能や機能を評価するPoC(概念実証)の実施をお勧めします。

参考文献

- Fortinet – FortiGate 60F Series データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT60FDS.pdf

- Fortinet – Fortinet Security Fabric:

https://www.fortinet.com/jp/solutions/enterprise-midsize-business/security-fabric

- 株式会社大塚商会 – FortiGate導入事例:

https://www.otsuka-shokai.co.jp/products/security/internet/firewall-utm/fortigate/

- Palo Alto Networks – PA-400 Series:

https://www.paloaltonetworks.jp/resources/datasheets/pa-400-series

- ヤマハ株式会社 – UTX100 ファイアウォール:

https://network.yamaha.com/products/firewalls/utx100

- Cisco Meraki – MX67/MX68 Security & SD-WAN Appliance :

https://meraki.cisco.com/product/security-sd-wan/small-branch/mx67/