はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「クラウドセキュリティ」です。

デジタル変革が加速する現在、グローバルクラウドセキュリティ市場の規模は、2023年に378億7,000万ドルと評価され、2024年の437億4,000万ドルから2032年までに156.25億ドルに成長すると予測されています。この急速な成長の背景には、クラウド導入の普及と共に高まるセキュリティへの懸念があります。

従来のオンプレミス環境とは根本的に異なるクラウド環境において、企業の情報資産を適切に保護するためには、新たなセキュリティアプローチが必要です。総務省より「クラウドサービス提供における情報セキュリティ対策ガイドライン(クラウドセキュリティガイドライン)」が発行されており、2025年8月現在では第3版が公開されています。

本記事では、私自身の現場経験も踏まえながら、セキュリティエンジニアや情報システム部門の担当者が抱える「どのようにしてクラウドを活用しながらセキュリティを確保するか」という課題に対し、実践的で包括的なソリューションを提供いたします。

クラウドセキュリティとはなにか

クラウドセキュリティの定義と重要性

クラウドセキュリティとは、クラウド環境に展開されたデータ、アプリケーション、インフラストラクチャを保護するための包括的なセキュリティフレームワークです。従来の境界型防御とは異なり、分散された環境における動的なセキュリティ管理が求められます。

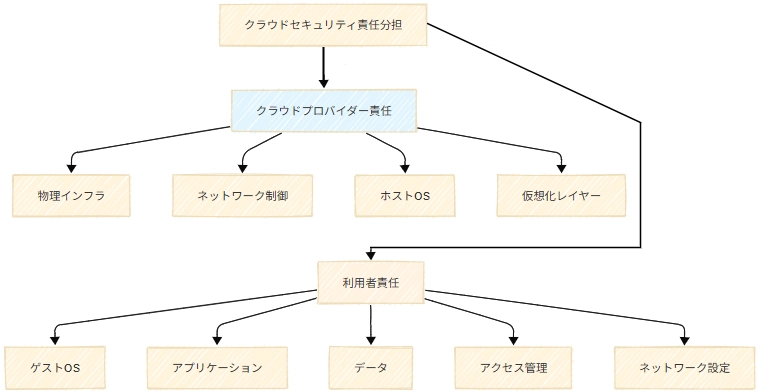

責任共有モデルの理解

クラウドセキュリティの核心は「責任共有モデル」にあります。

このモデルでは、セキュリティ責任がクラウドプロバイダーと利用者で分担されます。

【イメージ図】

-

境界型防御

企業ネットワークを外部と内部に分け、外部からの攻撃を防ぐことを目的としたセキュリティモデルです。

ファイアウォールやVPNなどの技術を用いて、社内ネットワークへの不正アクセスを制限します。

しかし、クラウドやモバイルの普及により、このモデルだけでは十分なセキュリティを確保することが難しくなってきています。

なぜクラウドセキュリティが活用されるのか

デジタル変革による環境変化

日本はセキュリティエンジニアの数が圧倒的に少なく、セキュリティリスクを病気に例えるとするならば、その病気を治せる医師がほとんどいない状況です。この人材不足を背景に、企業は効率的なセキュリティ運用を実現するクラウドセキュリティソリューションに注目しています。

従来セキュリティの限界

物理的な境界線が曖昧になったクラウド環境では、従来の境界型防御では対応できない脅威が増加しています。特に以下の課題が顕著です。

- 拡張性の問題: オンプレミス機器の増設には時間とコストがかかる

- 管理複雑性: 複数のクラウドサービス利用による管理工数の増大

- 可視性の欠如: 分散環境でのアクセス状況や脅威の把握困難

ゼロトラストモデルの必要性

ゼロトラストモデルと呼ばれ、企業内部からであれクラウドサービスからであれ、すべてのアクセス要求を慎重に検証することを意味します。この考え方により、場所や デバイスに依存しない包括的なセキュリティが実現できます。

クラウドセキュリティの具体的な導入ステップ

フェーズ1: 現状分析と要件定義

1. アセット棚卸し

既存のITアセット、データフロー、アクセスパターンを詳細に分析します。

クラウド移行対象の優先順位付けとリスク評価を実施し、移行ロードマップを策定します。

2. リスクアセスメント

NIST フレームワークやISO27001などの標準に基づき、現在のセキュリティポスチャーを評価します。特に注意すべき領域として、データ分類、コンプライアンス要件、業界固有の規制要件を精査します。

フェーズ2: アーキテクチャ設計

1. セキュリティアーキテクチャの策定

ゼロトラストアーキテクチャを基盤とした設計を行います。

特に重要な要素

- Identity and Access Management(IAM)の統合設計

- データ暗号化戦略(保存時・転送時・処理時)

- ネットワークセグメンテーションの実装

2. クラウドプロバイダー選定

主要クラウドプロバイダー(AWS、Microsoft Azure、Google Cloud Platform)のセキュリティ機能を比較評価し、要件に最適なプラットフォームを選定します。

フェーズ3: セキュリティツール実装

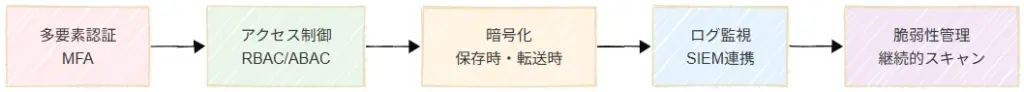

1. 基本的なセキュリティ対策の実装

【イメージ図】

2. 高度なセキュリティ機能の導入

- CASB(Cloud Access Security Broker): シャドーITの可視化と制御

- CWPP(Cloud Workload Protection Platform): コンテナとサーバーレス環境の保護

- CSPM(Cloud Security Posture Management): 設定ミスの自動検知と修正

フェーズ4: 運用体制構築

1. セキュリティ運用センター(SOC)設立

24時間365日の監視体制を確立し、インシデント対応手順を明文化します。MSSP(Managed Security Service Provider)の活用も検討します。

2. 定期的な評価と改善

月次でのセキュリティ評価、四半期でのリスクアセスメント更新、年次でのセキュリティ戦略見直しを実施します。

-

NISTフレームワーク(NISTサイバーセキュリティフレームワーク:NIST CSF)

米国国立標準技術研究所(NIST)が策定した、組織がサイバーセキュリティリスクを管理するためのフレームワークです。

「特定」「保護(防御)」「検知」「対応」「復旧」の5つのコア機能から構成されています。

重要インフラのサイバーセキュリティを向上させるためのガイドラインとして始まりましたが、現在では業種や組織の規模を問わず、幅広い組織で利用されています。 -

IAM(Identity and Access Management)

企業や組織におけるシステムやサービスへのアクセスを管理するための仕組みです。

具体的には、ユーザーの識別情報(ID)を管理し、誰がどのリソースにアクセスできるかを制御する役割を担います。

これにより、不正アクセスや情報漏洩のリスクを低減し、セキュリティを向上させることができます。 -

ネットワークセグメンテーション

大規模なネットワークを複数の小さなネットワーク(セグメントまたはサブネット)に分割し、それぞれに異なるセキュリティポリシーを適用するネットワークセキュリティ手法です。

これにより、不正アクセスやマルウェアの拡散を制限し、ネットワーク全体のセキュリティを向上させることができます。 -

シャドーIT

企業が公式に許可していない、あるいは従業員が利用していることを企業側が把握していないIT資産(デバイスやサービス)のことです。

具体的には、従業員が個人所有のスマートフォンやパソコン、クラウドサービスなどを、企業の許可なく業務に使用している状態を指します。

クラウドセキュリティのメリット

運用効率性の向上

自動化による工数削減

従来手動で行っていたセキュリティパッチ適用、ログ分析、脅威検知などが自動化され、運用工数を大幅に削減できます。AWS GuardDutyやAzure Security Centerなどのマネージドサービスにより、専門知識がなくても高度なセキュリティ監視が可能です。

スケーラビリティの確保

クラウドネイティブなセキュリティソリューションは、ビジネスの成長に合わせて柔軟にスケールできます。トラフィック増加や新規システム追加に対しても、迅速な対応が可能です。

コスト効率性の実現

初期投資の削減

オンプレミス環境で必要だった高額なセキュリティ機器の購入が不要になり、初期投資を大幅に抑制できます。

運用コストの最適化

従量課金制により、実際の利用量に応じたコスト管理が可能です。

また、ハードウェア保守費用や更新費用も削減されます。

他製品との比較

セキュリティレベルの向上

最新脅威情報の活用

2024年、企業や組織の多くがハイブリッドやマルチクラウドの構成を採用するにつれ、セキュリティ上の課題はさらに増加する中、クラウドセキュリティプロバイダーは グローバルな脅威インテリジェンスを活用し、最新の攻撃パターンに対する防御を提供します。

AI/ML による高度な分析

機械学習を活用した異常検知により、従来では発見困難だった高度な持続的脅威(APT)の早期発見が可能になります。

-

APT(Advanced Persistent Threat)

特定の組織や個人を標的とし、高度な技術と持続的な手法で攻撃を仕掛けるサイバー攻撃のことです。

標的型攻撃の一種で、長期間にわたって情報を窃取したり、システムを破壊したりすることを目的とします。

活用事例

清水建設株式会社のクラウドセキュリティ導入事例

導入前の課題

業界として、働き手不足が大きな課題になっています。

そうした中で、DXを推進し、少ない働き手で業務を遂行する方向に業界全体が進んでいます。

導入したシステムは社員だけでなく、協力会社など現場で働く人にも使ってもらいます。それにより業務効率化が進む半面、情報漏えいなどセキュリティへの懸念も高まっています。

具体的な課題として以下が挙げられていました。

- 複数のWebサイト・システムのセキュリティレベルがバラバラ

- 外部委託開発システムの安全性確保が困難

- セキュリティ診断だけでは対応できない脆弱性への迅速な対応が必要

- 現場作業員も含む大規模なユーザー管理の複雑化

導入内容

清水建設では複数のクラウドセキュリティソリューションを段階的に導入しました。

- クラウド型WAF「攻撃遮断くん」の導入: DNSの切り替えやサーバへのアクセス制御によるWebサイトのセキュリティレベル統一を実現

- 大容量ファイル送受信サービス「クリプト便」: 月間4万件のデータ送受信を担うクリプト便 国内外2万人超へ、1.5カ月で導入できた理由により、セキュアなファイル共有環境を構築

- 統合ID管理システム: 協力会社を含む多様なユーザーのアクセス制御を一元管理

導入後の効果

「攻撃遮断くん」導入後に、例年通りセキュリティ診断を実施すると、WAFを導入したサーバは軒並み評価が向上という成果が得られました。具体的には以下の通りです。

- セキュリティレベルの統一: 全Webサイト・システムで統一されたセキュリティ基準を実現

- 運用工数の削減: 契約帯域内での可用性の高さによる、予算管理工数の削減を達成

- 迅速な導入: 大規模システムでありながら1.5カ月という短期間での導入を実現

- コスト効率の向上: 従来の個別対応から統合管理によるコスト最適化

参考文献:

まとめ

クラウドセキュリティは、単なる技術的な対策ではなく、企業のデジタル変革を支える戦略的な基盤です。従来のセキュリティアプローチでは対応困難な現代の脅威に対して、包括的かつ効率的なソリューションを提供します。

成功する クラウドセキュリティ導入のポイントは以下の通りです。

- 段階的なアプローチの採用

現状分析から始まり、要件定義、設計、実装、運用まで計画的に進めることで、リスクを最小化しながら効果を最大化できます。

- 責任共有モデルの理解

クラウドプロバイダーと利用者の責任範囲を明確にし、適切な役割分担のもとでセキュリティを実現することが重要です。

- 継続的な改善体制

セキュリティ戦略をより統合的で、自動化され、慎重なものに変えていく必要があります。一度の導入で終わるのではなく、継続的な評価と改善により、変化する脅威に対応できる体制を構築します。

- 組織文化の変革

技術的な対策だけでなく、従業員のセキュリティ意識向上とトレーニングにより、人的要因によるリスクを最小化します。

クラウドセキュリティの導入により、企業は効率的で堅牢なセキュリティ体制を構築し、安心してデジタル変革を推進できるようになります。適切な計画と実装により、セキュリティとビジネス成長の両立を実現しましょう。

参考文献

- wiz LANSCOPE – クラウドセキュリティとは?利用時のリスクと8つの対策を解説:

https://www.lanscope.jp/blogs/cloud_security_sca_blog/20220729_2919/

- トレンドマイクロ – 2024年のクラウドセキュリティ脅威予測:

https://www.trendmicro.com/ja_jp/research/24/b/building-resilience-2024-security-predictions-for-the-cloud.html

- IPA – 情報セキュリティ10大脅威 2025:

https://www.ipa.go.jp/security/10threats/10threats2025.html

- IIJ – 清水建設株式会社様の導入事例:

https://www.iij.ad.jp/svcsol/case/shimz.html

- 株式会社サイバーセキュリティクラウド – 大手総合建設会社、清水建設へクラウド型WAF「攻撃遮断くん」を納入:

https://prtimes.jp/main/html/rd/p/000000090.000009107.html

- NRIセキュア – クラウドセキュリティ導入事例:

https://www.nri-secure.co.jp/service/case/tag/%E3%82%AF%E3%83%A9%E3%82%A6%E3%83%89%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3

- 日立ソリューションズ – クラウドセキュリティ対策:

https://www.hitachi-solutions.co.jp/security/sp/solution/task/cloud.html

- 株式会社サイバーセキュリティクラウド 公式サイト:

https://www.cscloud.co.jp/