はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような実務経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「セキュリティネットワーク」です。

企業や組織において、サイバー攻撃の高度化や内部不正の増加を背景に、ネットワークのセキュリティ強化は喫緊の課題となっています。従来のファイアウォールやウイルス対策ソフトだけでは、巧妙化した標的型攻撃やゼロデイ攻撃に対応できないのが現状です。

本記事では、セキュリティエンジニアや情報システム部門のご担当者が製品導入を検討する際に必要な情報を体系的に整理し、実践的な導入プロセスから運用後の効果測定まで、具体的な手順とポイントをご紹介します。私自身の現場経験も交えながら、SASEやゼロトラストネットワークアクセス(ZTNA)などの最新技術動向も踏まえ、多層防御の構築に向けた実用的なガイドラインを提供します。

-

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性が発見された直後に、開発元がその脆弱性に対応する修正プログラム(パッチ)を公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

「ゼロデイ」とは、修正パッチが提供される前の「0日目」を意味し、攻撃者はこの隙を突いて攻撃を仕掛けます。 -

SASE(Secure Access Service Edge)

ガートナー社が提唱した、ネットワークとセキュリティ機能をクラウド上で統合して提供する概念です。

従来のネットワークセキュリティは、社内ネットワークとインターネットの境界にセキュリティ機器を設置する境界型セキュリティが主流でしたが、クラウドサービスの利用やリモートワークの増加に伴い、その限界が露呈しました。

SASEは、ネットワーク機能 (SD-WANなど) とセキュリティ機能 (CASB、SWG、ZTNA、FWaaSなど) をクラウド上で統合し、場所やデバイスを問わず、統一されたセキュリティポリシーを適用できるため、柔軟で安全なアクセス環境を実現します。 -

ZTNA(Zero Trust Network Access)

ゼロトラストセキュリティの概念に基づいたネットワークアクセス技術で、「何も信頼しない」という原則を基に、ユーザーやデバイスのアクセスを厳格に制御するものです。

従来のVPNのように一度認証されたら無条件に信頼するのではなく、アクセスするリソースごとに認証と認可を繰り返し行うことで、より安全なアクセスを可能にします。

セキュリティネットワークとはなにか

多層防御の基本概念

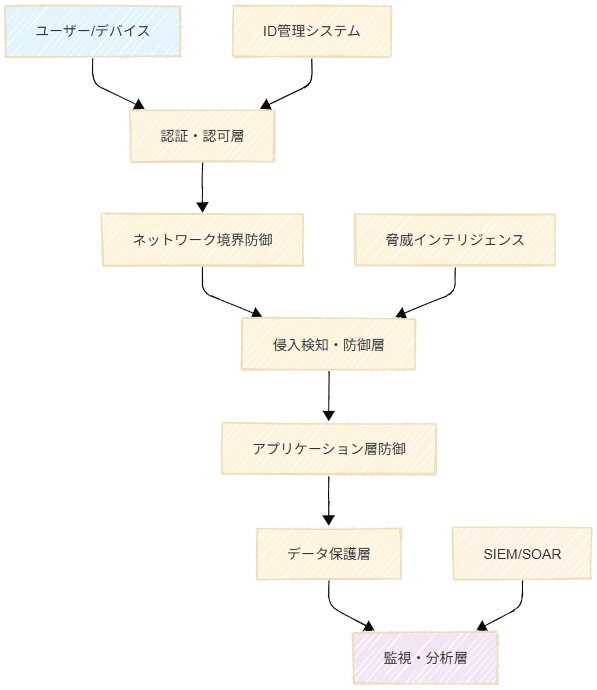

セキュリティネットワークとは、ネットワーク上のコンピューターやシステム、情報資産をサイバー攻撃などの脅威から守り安全に運用するための包括的な対策を指します。

単一のセキュリティ製品に依存するのではなく、複数のセキュリティ層を組み合わせることで、攻撃者が一つの防御を突破しても、次の防御層で阻止できる仕組みを構築します。

セキュリティネットワークの構成要素

セキュリティネットワークを構成する主要な要素は以下のとおりです。

ネットワーク境界防御層

ファイアウォールによるパケットフィルタリングやアプリケーション層制御、次世代ファイアウォール(NGFW)による深度パケット検査が行われます。この層では、不正な通信の入口での遮断が主要な役割となります。

侵入検知・防御層

IDS(侵入検知システム)/IPS(侵入防御システム)による通信解析とリアルタイムブロックが実装されます。この層では、境界を突破した攻撃の検知と自動対処が重要な機能となります。

アクセス制御層

VPNやゼロトラストネットワークアクセスポリシーによる境界管理、多要素認証(MFA)による厳格な本人確認が行われます。

エンドポイント保護層

エンドポイントセキュリティとの連携により、各デバイスの状態監視と脅威検知が実装されます。

アーキテクチャの現代化

従来の境界型セキュリティモデルから、クラウド時代に適応したゼロトラストアーキテクチャへの移行が進んでいます。この変化により、ネットワークの内外を問わず、全ての通信を検査・検証することが標準的なアプローチとなりつつあります。

【イメージ図】

-

NGFW(Next Generation Firewall)

従来のファイアウォール機能を拡張し、アプリケーションの識別や制御、侵入検知・防止(IPS/IDS)、Webフィルタリング、アンチウイルスなど、より高度なセキュリティ機能を統合したファイアウォール製品のことです。

従来のファイアウォールが主にIPアドレスやポート番号で通信を制御するのに対し、NGFWはアプリケーションの種類や内容を識別し、より詳細な制御を可能にします。

これにより、高度化するサイバー攻撃からネットワークを保護することができます。 -

IDS/IPS

IDS (Intrusion Detection System) と IPS (Intrusion Prevention System) は、どちらもネットワークセキュリティシステムですが、不正アクセスを検知・防御する機能に違いがあります。

IDSは不正アクセスを検知して管理者へ通知するのみですが、IPSは検知した不正アクセスを遮断する機能も持ちます。 -

MFA(Multi-Factor Authentication)

ウェブサイトやアプリケーションなどにログインする際に、IDとパスワードだけでなく、別の認証要素を組み合わせることで、セキュリティを強化する認証方式のことです。

複数の認証要素を組み合わせることで、不正アクセスやなりすましのリスクを低減できます。

なぜセキュリティネットワークが活用されるのか

サイバー脅威の高度化と多様化

近年のサイバー攻撃は複雑化・巧妙化しており、企業や組織を狙った攻撃が後を絶ちません。特に注目すべき脅威の変化として、以下の点が挙げられます。

標的型攻撃の巧妙化

特定の組織や個人を狙った長期間にわたる攻撃(APT攻撃)が増加しています。これらの攻撃は、通常のセキュリティソリューションでは検知が困難な手法を用いることが多く、平均的な滞留期間は200日以上とされています。

ランサムウェア攻撃の急増

これにより、データを暗号化して身代金を要求する攻撃が深刻化しています。2023年には前年比で18%増加し、平均的な復旧期間は24日、平均身代金額は約5億円に達しています。

サプライチェーン攻撃の拡大

信頼できる第三者企業を経由した間接的な攻撃が増加しています。

これにより、自社のセキュリティが万全でも、取引先経由で攻撃を受けるリスクが高まっています。

ワークスタイル変革による新たなリスク

リモートワークなどの働き方が定着したことで、社員が社外からもインターネットを使って企業ITシステムを利用することが多くなりました。この変化により、従来の境界型セキュリティモデルでは対応が困難な新たなリスクが顕在化しています。

境界の曖昧化により、従来の「内部は安全、外部は危険」という前提が成り立たなくなりました。リモートワーカーのデバイスやクラウドサービスの利用により、セキュリティ境界が拡散しています。

シャドーITの増加では、IT部門が把握していないクラウドサービスやアプリケーションの利用が拡大し、管理の盲点となっています。

BYOD環境のセキュリティリスクでは、個人デバイスの業務利用により、企業のセキュリティポリシーが適用されないデバイスからのアクセスが増加しています。

規制・コンプライアンス要求の強化

個人情報保護法の改正やGDPRなどの国際的な規制により、企業のデータ保護責任が強化されています。違反時の制裁金は売上高の4%または2,000万ユーロの高い方が適用されるなど、コンプライアンス違反のビジネスインパクトが極めて大きくなっています。

-

APT攻撃(Advanced Persistent Threat)

特定の組織や個人を標的とし、高度な技術を駆使して長期間にわたり持続的に攻撃を仕掛けるサイバー攻撃のことです。

高度で持続的な脅威があり、2020年のSolarWinds攻撃では、ソフトウェアのアップデートプロセスに攻撃コードを仕込み、18,000以上の顧客企業に影響を与えました。 -

シャドーIT

企業が公式に許可していない、あるいは従業員が利用していることを企業側が把握していないIT資産(デバイスやサービス)のことです。

具体的には、従業員が個人所有のスマートフォンやパソコン、クラウドサービスなどを、企業の許可なく業務に使用している状態を指します。 -

BYOD(Bring Your Own Device)

従業員が個人所有のスマートフォンやパソコンなどの端末を、業務で使用することを指します。 -

GDPR(General Data Protection Regulation)

EU(欧州連合)が2018年5月に施行した、個人データの保護とプライバシーに関する規則のことです。

NRIセキュアによると、EU域内の個人データを扱う全ての企業に適用され、日本企業もEU域内の個人データを扱う場合は、GDPRを遵守する必要があります。

セキュリティネットワークの具体的な導入ステップ

フェーズ1:現状把握と要件定義

セキュリティ診断の実施では、現在のシステムや保有している情報財産など、現状や問題点を把握しないまま新たなシステムを導入しても、効果的とは言えません。まず、セキュリティ成熟度評価を実施し、組織の現在のセキュリティレベルを客観的に測定します。

具体的な評価項目として、ネットワークトポロジーの可視化、既存セキュリティツールの棚卸し、脅威分析とリスクアセスメント、コンプライアンス要件の整理を行います。

業務要件の明確化では、保護すべき重要データの特定、アクセスパターンの分析、パフォーマンス要件の定義、災害復旧要件の策定を実施します。

技術要件の策定では、自社の運用体制や技術的リソースを正確に把握し、レガシーシステムとの互換性、スケーラビリティ要件、統合要件を検討します。

フェーズ2:アーキテクチャ設計と製品選定

セキュリティアーキテクチャの設計では、多層防御の設計原則に基づき、各層の役割と連携方法を明確に定義します。特に重要なのは、Single Point of Failureを排除した冗長性の確保です。

製品評価と選定では、必要なセキュリティシステムが見えてきますので、要件に基づいた製品比較を実施します。評価項目として、機能要件の適合度、性能要件の確認、運用性・管理性、ベンダーサポート体制、TCO(Total Cost of Ownership)を総合的に検討します。

フェーズ3:導入計画の策定と実装

段階的導入計画の策定では、リスクを最小化するため、パイロット導入、段階的展開、全面展開の3段階に分けた導入計画を立案します。

パイロット導入(1-2ヶ月)では、限定された範囲で実証実験を行い、設定の最適化と課題の抽出を実施します。

段階的展開(3-6ヶ月)では、部門別またはサイト別に順次展開し、運用プロセスの確立と改善を行います。

全面展開(6-12ヶ月)では、全社への展開完了と運用の標準化を実現します。

フェーズ4:運用プロセスの確立

セキュリティオペレーションセンター(SOC)の構築では、24時間365日の監視体制を確立します。内製、外部委託、ハイブリッド型のいずれかを選択し、組織のリソースと要件に応じた最適な運用体制を構築します。

インシデント対応プロセスの整備では、NIST SP 800-61に基づいたインシデント対応計画を策定し、準備、検知・分析、封じ込め・根絶・復旧、事後対応の各フェーズを明確に定義します。

-

セキュリティ成熟度評価

組織の情報セキュリティ対策のレベルを評価し、改善点を明確にするための活動です。

組織のセキュリティ対策が、脅威や脆弱性に対してどの程度効果的に機能しているかを、段階的なレベルで評価します。

これにより、組織は自社のセキュリティ状況を把握し、具体的な対策を立てるための指針を得ることができます。 -

SPOF(Single Point of Failure)

システムを構成する要素(ハードウェア、ソフトウェア、ネットワーク、電源など)のうち、一つが故障するとシステム全体が停止してしまうような脆弱な箇所のことです。 -

TCO(Total Cost of Ownership)

企業がITシステムを導入する際に必要となる、ソフト・ハードの購入や維持管理にかかわるすべての費用の総額を指します。

TCOを整理し削減することで、企業の利益アップに直接的につながる可能性が高くなります。 -

SOC(Security Operations Center)

サイバー攻撃などのセキュリティ脅威を24時間365日体制で監視・分析し、インシデント発生時に対応する専門組織または施設のことです。

組織や企業はセキュリティ対策の一環としてSOCを設置します。 -

NIST SP 800-61

米国国立標準技術研究所(NIST)が発行する、コンピュータセキュリティインシデント対応に関するガイドラインです。

組織がインシデントを検知、分析、封じ込め、根絶、復旧し、事後活動を行うための包括的なフレームワークを提供します。

セキュリティネットワークのメリット

多層防御による高い防御効果

セキュリティネットワークの最大のメリットは、単一の防御機構に依存しない多層防御による高い防御効果です。攻撃者が一つの防御層を突破しても、次の防御層で阻止できるため、システム全体のセキュリティレベルが大幅に向上します。

統計的には、多層防御を実装した組織では、セキュリティインシデントの発生率が平均60%減少し、攻撃の検知時間も従来の200日から10日以下に短縮されています。

包括的な脅威可視化と迅速な対応

AI・機械学習を活用した異常検知により、従来のシグネチャベースでは捉えられなかった未知の脅威や内部不正を検出できます。SIEM/SOARとの連携により、セキュリティイベントの一元管理と自動対応が可能となり、平均的な対応時間を従来の数時間から数分に短縮できます。

規制遵守とリスク管理の最適化

国際的なセキュリティ標準(ISO27001、SOC2など)への準拠を効率的に実現し、監査対応の負荷を大幅に軽減できます。また、詳細なログ管理とレポート機能により、規制当局への報告義務も円滑に対応できます。

他製品との比較分析

-

SOAR(Security Orchestration, Automation and Response)

セキュリティ運用の自動化と効率化を実現するための技術やソリューションの総称です。

インシデント対応の自動化、セキュリティツールの連携、脅威インテリジェンスの活用などを通して、セキュリティ担当者の負担を軽減し、より高度な業務に集中できる環境を構築することを目的としています。 -

SOC2(Service Organization Control 2)

米国公認会計士協会(AICPA)が定めた、サービス組織の情報セキュリティや可用性、処理のインテグリティ、機密保持、プライバシーに関する内部統制の有効性を評価するためのフレームワークです。

特に、クラウドサービス事業者やデータセンター事業者など、顧客のデータを預かる企業が取得するケースが多く、顧客はSOC2認証を取得しているサービスプロバイダーを選ぶことで、自社のデータが安全に管理されていることを確認できます。

活用事例

大手製造業A社:グローバル拠点のセキュリティ統合

導入前の課題

A社は世界15カ国に製造拠点を持つ大手企業でしたが、各拠点が独自にセキュリティ対策を実施していたため、セキュリティレベルの標準化が困難でした。特に深刻だったのは、本社から各拠点のセキュリティ状況を一元的に監視できず、インシデント発生時の対応が拠点任せになってしまう問題でした。

また、各拠点で異なるセキュリティベンダーを利用していたため、ライセンス管理が複雑で、年間のセキュリティ関連費用が予算を大幅に超過していました。

導入内容

A社は2023年4月から段階的にSASEベースのセキュリティネットワーク統合プロジェクトを開始しました。まず日本の主要3拠点でパイロット導入を実施し、クラウドベースの統合セキュリティプラットフォームを展開。その後、アジア太平洋地域、欧州、米州の順に展開し、2024年3月に全15拠点での導入を完了しました。

導入したソリューションには、統合ファイアウォール、AI駆動の異常検知システム、ゼロトラストネットワークアクセス、統合SIEM/SOARプラットフォームが含まれています。

導入後の効果

導入完了後、セキュリティインシデントの検知時間が平均200時間から15分に短縮され、誤検知率も従来の30%から5%以下に改善しました。

運用面では、各拠点のセキュリティ管理工数が60%削減され、本社のSOCチームが全拠点を一元監視できるようになりました。

コスト面では、ライセンス統合とクラウド化により年間セキュリティ関連費用が25%削減されました。さらに、国際的なセキュリティ規制への対応も効率化され、監査準備時間が従来の8週間から2週間に短縮されています。

➤ 参考文献:https://www.intec.co.jp/service/solution/security.html

金融機関B社:ゼロトラスト移行による内部脅威対策

導入前の課題

地域金融機関B社では、従来の境界型セキュリティモデルで運用していましたが、内部不正による情報漏えいリスクへの対応が急務となっていました。特に、特権アカウントの管理が不十分で、退職者のアカウント削除漏れや、過剰な権限付与が常態化していました。また、リモートワークの拡大により、VPN接続の負荷増大とセキュリティホールが問題となっていました。

導入内容

B社は2023年8月からゼロトラストアーキテクチャへの移行プロジェクトを開始。まず既存システムの詳細な権限棚卸しを実施し、最小権限の原則に基づいたアクセス制御ポリシーを再設計しました。その後、統合ID管理システム、多要素認証、特権アクセス管理(PAM)、リアルタイムユーザー行動分析システムを段階的に導入しました。

導入後の効果

導入完了後、内部不正リスクの可視化が実現し、異常なアクセスパターンの検知時間が大幅に短縮されました。特権アカウントの利用状況が100%可視化され、コンプライアンス監査での指摘事項がゼロになりました。また、リモートワーク時のセキュリティレベルが向上し、VPN負荷も70%削減されました。従業員満足度調査では、「セキュリティに配慮しながら業務効率が向上した」との評価が85%を超えました。

➤ 参考文献:https://gmo-cybersecurity.com/case/

-

PAM(Privileged Access Management)

組織のシステムやデータへの高い権限を持つ「特権アカウント」へのアクセスを制御・監視するセキュリティ対策のことです。

これにより、不正アクセスや内部不正による情報漏洩などのリスクを軽減し、セキュリティレベルを向上させることができます。

まとめ

セキュリティネットワークは、現代企業が直面する高度化したサイバー脅威に対抗するための必須の取り組みです。従来の境界型セキュリティでは対応できない標的型攻撃、ランサムウェア、内部不正などの多様化した脅威に対し、多層防御による包括的なアプローチが効果的であることが実証されています。

特に重要なのは、セキュリティネットワークの導入は技術的な課題だけでなく、組織全体の取り組みとして位置づけることです。経営層のコミットメント、従業員のセキュリティ意識向上、継続的な改善プロセスの確立など、人的・組織的な要素も含めた総合的なアプローチが成功の鍵となります。

今後のセキュリティネットワークは、AI・機械学習技術の進歩により、さらに高度な脅威検知と自動対応が可能になると予想されます。また、量子コンピューティング時代に向けた耐量子暗号の実装や、IoT機器の急速な普及に対応したエッジセキュリティの強化なども重要な技術トレンドとなるでしょう。

セキュリティエンジニアや情報システム部門の皆様には、単に製品を導入するだけでなく、組織のビジネス要件と技術的制約を総合的に考慮し、長期的な視点でセキュリティ戦略を策定していただくことをお勧めします。そのためには、最新の脅威動向とテクノロジートレンドを継続的にキャッチアップし、実践的な知識とスキルを蓄積していくことが不可欠です。

参考文献

- NIST Special Publication 800-207 – “Zero Trust Architecture” (2020) ゼロトラストアーキテクチャの標準ガイドライン:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf

- Microsoft – “Digital Defense Report 2024” (2024) グローバルサイバー脅威の最新動向:

https://www.microsoft.com/en-us/security/business/security-insider/reports/digital-defense-report-2024

- Cybersecurity & Infrastructure Security Agency (CISA) – “Zero Trust Maturity Model” (2023) ゼロトラスト成熟度モデルのガイダンス:

https://www.cisa.gov/zero-trust-maturity-model

- Ponemon Institute – “Cost of a Data Breach Report 2024” (2024) データ侵害のコストに関する詳細分析:

https://www.ibm.com/reports/data-breach

- インテック – “セキュリティソリューション” 企業向けセキュリティ導入事例解説:

https://www.intec.co.jp/service/solution/security.html

- GMOサイバーセキュリティ byイエラエ – “脆弱性診断・セキュリティ対策” 世界トップレベルのセキュリティ診断サービス:

https://gmo-cybersecurity.com/

- GMOセキュリティ24 – “総合ネットセキュリティサービス” 24時間無料セキュリティ診断サービス:

https://group.gmo/news/article/9372/