はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「SSO(Single Sign-On)」です。

現代企業における情報システム環境は急速に複雑化しており、従業員が日常的に利用するアプリケーションやクラウドサービスの数は増加の一途をたどっています。リモートワークの普及やDXの推進に伴い、社内システム、クラウドサービス、外部APIなど多様なシステムへのアクセスが日常的に必要となっています。

この状況下で、各システムごとに異なるユーザーIDとパスワードを管理することは、セキュリティエンジニアや情報システム部門にとって大きな負荷となっています。パスワードの使い回し、複雑なパスワードポリシーの管理、退職者のアカウント削除漏れなど、認証管理に関する課題は多岐にわたります。

私自身も企業のセキュリティ基盤設計において、認証システムの統合がいかに重要かを実感してきました。特に、セキュリティと利便性のバランスを取りながら、運用コストを削減し、かつコンプライアンス要件を満たすソリューションとして、SSOの価値は計り知れません。

本記事では、セキュリティエンジニアや情報システム部門の担当者が製品導入を検討する際に必要な、SSOの基本概念から具体的な導入プロセス、実際の事例まで詳細に解説します。

SSO(Single Sign-On)とはなにか

SSOの基本定義

SSO(Single Sign-On:シングルサインオン)とは、一度ユーザー認証(ログイン)を行うと、以後そのユーザー認証に紐づけられているシステム・サービスを、追加の認証なしで利用できる機能を指します。

これにより、ユーザーは複数のアプリケーションやサービスに対して一度の認証で継続的にアクセスできるようになります。

SSOの技術的仕組み

SSOシステムは主に「アイデンティティプロバイダー」と「サービスプロバイダー」の2つのコンポーネントで構成されます。

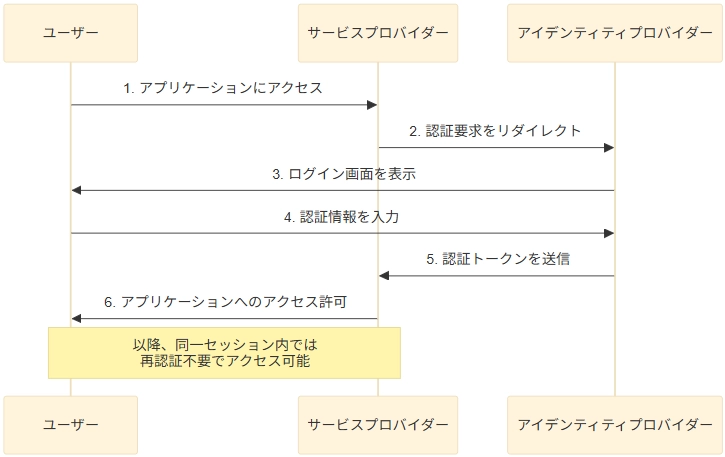

認証フローの詳細

【イメージ図】

主要なSSOプロトコル

現在のSSO実装では、主に以下の3つのプロトコルが使用されています。

SAML(Security Assertion Markup Language)2.0

- 認証と認可の両方に対応するXMLベースの標準プロトコル

- エンタープライズ環境で広く採用されており、特に大企業や公的機関で利用される

- レガシーシステムとの統合に優れている

OAuth 2.0

- 主に認可を扱うフレームワーク

- APIアクセスの制御に特化しており、モバイルアプリケーションとの相性が良い

- トークンベースの認証で、RESTful APIとの統合が容易

OpenID Connect(OIDC)

- OAuth 2.0を拡張したもので、SSOを実現するフェデレーション方式の仕組みの一つ

- JSONベースのJWT(JSON Web Token)を使用

- モダンなWebアプリケーションやクラウドネイティブ環境に適している

-

アイデンティティプロバイダー(IdP:Identity Provider)

ユーザーのIDや認証情報を管理し、他のサービスに認証情報を提供するシステムやサービスのことです。

ユーザーがサービスを利用する際に、IdPが本人確認を行い、その結果をサービス提供者に伝えます。

これにより、一度のログインで複数のサービスを利用できるシングルサインオン(SSO)が実現できます。 -

サービスプロバイダー(SP:Service Provider)

ユーザーにサービスを提供する事業者のことです。

SAML認証におけるSPは、ユーザーが実際にログインして利用するアプリケーションを指します。

この場合、IdP(Identity Provider)と連携して認証を行います。

なぜSSOが活用されるのか

業務効率化による生産性向上

従来の認証方式では、従業員が1日に複数回のログイン操作を行う必要がありました。

調査によると、一般的なオフィスワーカーは1日平均11回のログイン操作を行っており、これが業務効率の阻害要因となっています。SSOの導入により、これらの認証操作が大幅に削減され、本来の業務に集中できる時間が増加します。

セキュリティリスクの低減

パスワードの使い回しは、企業にとって深刻なセキュリティリスクです。

複数のシステムで同一のパスワードを使用することで、一つのシステムが漏洩した場合に他のシステムへの不正アクセスが可能になってしまいます。SSOでは認証を一元化することで、パスワードの使い回しを根本的に防ぐことができます。

運用コストの削減

IT部門にとって、パスワードリセット対応は大きな負荷となっています。

ヘルプデスクへの問い合わせの約30-40%がパスワード関連であるという統計もあります。SSOにより認証を一元化することで、これらの運用コストを大幅に削減できます。

コンプライアンス要件への対応

GDPR、SOX法、ISO27001などの各種コンプライアンス要件では、アクセス制御とログ管理の厳格な実装が求められています。SSOシステムでは、全ての認証とアクセスのログを一元的に収集・管理できるため、監査対応が効率化されます。

SSOの具体的な導入ステップ

Phase 1: 現状分析と要件定義(2-4週間)

システム棚卸しの実施

- 社内で利用されている全アプリケーションとサービスのリストアップ

- 各システムの認証方式(AD連携、LDAP、独自認証など)の調査

- ユーザー数、アクセス頻度、重要度による優先順位付け

セキュリティ要件の策定

- 多要素認証(MFA)の適用範囲

- アクセス制御ポリシー(IP制限、時間制限、デバイス制限)

- ログ保存期間と監査要件

Phase 2: プロトコル選定とアーキテクチャ設計(3-6週間)

プロトコル選定の考慮事項

- 既存システムのサポート状況

- セキュリティ要件との適合性

- 将来的な拡張性

高可用性設計

- 冗長化構成の検討

- フェイルオーバー機構の実装

- ディザスタリカバリ計画

Phase 3: パイロット導入(4-8週間)

段階的展開戦略

- 低リスクなシステムから開始

- 限定されたユーザーグループでのテスト

- 問題発生時のロールバック計画

テスト項目

- 各プロトコルでの認証フロー確認

- エラーハンドリングの検証

- パフォーマンステスト

- セキュリティテスト(ペネトレーションテスト含む)

Phase 4: 本格展開(8-12週間)

ユーザートレーニング

- エンドユーザー向けの操作研修

- IT管理者向けの運用手順書作成

- トラブルシューティングガイドの整備

監視体制の構築

- リアルタイム監視ダッシュボードの設定

- アラート設定とエスカレーション手順

- 定期的なセキュリティレビュー

-

多要素認証(MFA:Multi-Factor Authentication)

IDやパスワードといった「知識情報」、スマホやICカードなどの「所持情報」、指紋や顔認証などの「生体情報」といった、異なる種類の認証要素を2つ以上組み合わせて本人確認を行うセキュリティ対策のことです。

これにより、パスワードが漏洩した場合でも、他の認証要素がなければ不正アクセスを防ぐことができ、セキュリティ強度を高めることができます。

英語ではMulti-Factor Authentication (MFA) と呼ばれます。 -

フェイルオーバー

システムやサーバーに障害が発生した際に、自動的に待機系のシステムやサーバーに切り替わる仕組みのことです。これにより、サービスの中断を最小限に抑え、可用性(継続して利用できる状態)を高めることができます。

SSOのメリット

セキュリティ面でのメリット

SSOの導入により、従来の分散認証方式と比較して以下のセキュリティ上の優位性があります。

- パスワード品質の向上: 一つの強固なパスワードの管理に集中できる

- 不正アクセスの早期検知: 一元化されたログ監視により異常なアクセスパターンの検出が容易

- アカウントライフサイクル管理: 入退社時のアカウント管理が確実に実行される

運用効率面でのメリット

IT運用の観点から、SSOは以下の効率化をもたらします。

- ヘルプデスク負荷軽減: パスワードリセット対応の大幅削減

- プロビジョニング自動化: 新入社員のアカウント設定作業の効率化

- 監査対応の簡素化: 統合されたアクセスログによる監査証跡の提供

従来の認証との比較

この比較表からわかるように、SSOは初期導入コストは発生するものの、長期的な運用効率とセキュリティ向上の観点で大きなメリットを提供します。特に、従業員数が100名を超える企業では、1-2年でのROI達成が期待できます。

代表的なSSO製品比較

市場における代表的なSSO製品として、Microsoft Entra ID(旧Azure AD)、Okta、Auth0の3製品を比較します。これらは企業向けSSO市場において高いシェアを持つソリューションです。

活用事例

株式会社講談社様 – 出版業界における大規模SSO導入事例

導入前の課題

事業の発展と共に複雑化するシステム環境の中で、認証環境の統合管理を実現するためのシングルサインオン環境を構築される必要に迫られていました。出版業界特有の課題として、編集部門、営業部門、制作部門など多様な部門が異なるシステムを利用しており、以下の問題が発生していました。

- クラウドサービスと複数の社内システムの認証が分散

- 部門ごとに異なる認証方式による管理負荷

- セキュリティポリシーの統一が困難

導入内容

講談社様では、OpenAMベースのThemiStruct-WAMを採用し、以下のシステム統合を実現しました。

- 社内業務システムとクラウドサービスのSSO連携

- SAML 2.0プロトコルによる認証統合

- 部門横断的なアクセス制御ポリシーの実装

導入後の効果

クラウドサービスと複数の社内システム対象にSSO連携を実現 – シームレスにシステム間を接続し、業務効率化を達成しました。具体的な効果として、以下が報告されています。

- ログイン操作の大幅な簡素化

- IT部門の運用負荷軽減

- セキュリティ監視の一元化

参考文献:https://www.ogis-ri.co.jp/casestudy/1206164_7541.html

百貨店・小売業界でのクラウド統合事例

導入前の課題

小売業界のある企業では、GoogleAppsの導入を検討していましたが、社外からのアクセスができてしまうというセキュリティ面での懸念がありました。

導入内容

クラウドアクセスセキュリティサービス「Cloud Gate Single Sign On Light」を導入し、以下の機能を実装しました。

- 接続制限機能による安全なモバイル運用

- GoogleAppsとの統合による使いやすさの向上

- セキュリティポリシーに準拠したアクセス制御

導入後の効果

導入が決定してから運用開始までの期間はわずか3か月程度とスムーズな導入ができたことが報告されています。

参考文献:https://news.mynavi.jp/article/isr-2/

まとめ

SSOは現代企業のIT戦略において必要不可欠な技術となっています。

セキュリティの強化と業務効率の向上を同時に実現できる点で、投資対効果の高いソリューションです。

導入成功のポイントは以下の通りです。

技術的観点

- 既存システムとの相互運用性を事前に検証

- 適切なプロトコル(SAML、OAuth、OpenID Connect)の選択

- 高可用性設計とフェイルオーバー機構の実装

運用的観点

- 段階的な導入アプローチの採用

- ユーザートレーニングと変更管理の徹底

- 継続的な監視と改善体制の構築

セキュリティ観点

- 多要素認証との組み合わせ

- リスクベース認証の活用

- 定期的なセキュリティ監査の実施

今後のSSO技術は、ゼロトラストセキュリティ、API連携の拡充、分散型ID(DID)などの新技術との統合が進むことが予想されます。これらの動向を踏まえ、長期的な視点でのSSO戦略策定が重要です。

セキュリティエンジニアと情報システム部門の皆様には、自社の要件に最適なSSO戦略の策定と段階的な導入をお勧めします。

-

ゼロトラストセキュリティ

従来の「社内ネットワークは安全、社外は危険」という境界型セキュリティの考え方とは異なり、「常に検証し、決して信頼しない」という前提でセキュリティ対策を行う概念です。

ネットワークの内外を問わず、すべてのアクセスを疑い、認証・認可を徹底することで、より強固なセキュリティを実現します。 -

分散型ID(DID:Decentralized Identifiers)

ユーザーが自身のデジタルアイデンティティを管理し、サービス提供者に依存せずに利用できる新しいIDの仕組みです。

従来のIDのように特定の企業や団体が管理するのではなく、ユーザー自身が自分のIDをコントロールし、必要な情報だけを選択して共有できます。これにより、プライバシー保護やセキュリティの向上が期待されています。

参考文献

- オージス総研 – 株式会社講談社様の導入事例:

https://www.ogis-ri.co.jp/casestudy/1206164_7541.html

- TECH+ – 百貨店・スーパーにおけるシングルサインオンの導入事例:

https://news.mynavi.jp/article/isr-2/

- Okta – OpenID Connect、OAuth、SAMLの違いと用途とは?:

https://www.okta.com/ja-jp/identity-101/whats-the-difference-between-oauth-openid-connect-and-saml/

- サイバーセキュリティ情報局 – SAML認証とは?:

https://eset-info.canon-its.jp/malware_info/special/detail/240227.html

- クラウドセキュリティチャネル – SSOで使うSAML認証の仕組み:

https://www.cloud-security.jp/blog/what-is-saml

- Wallarm – SAML対OAuth対OpenID 比較と違い:

https://www.wallarm.com/jp/what/how-oauth-differs-from-saml-and-openid-learn-it-all