1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Zscaler」です。

企業のデジタルトランスフォーメーション(DX)が加速し、クラウドサービスの利用やリモートワークが当たり前となった今、私たちの働き方は大きな転換期を迎えています。

この変化はビジネスに柔軟性をもたらす一方、従来の「社内は安全、社外は危険」という境界型セキュリティモデルでは対応できない、新たな脅威を生み出しています。

特に、ファイアウォールやVPNに依存した旧来のアーキテクチャは、クラウドへの直接通信や社外デバイスからのアクセスといった現代的なトラフィックを想定しておらず、セキュリティの脆弱性や通信の遅延といった課題が顕在化しています。

本稿では、こうした課題を解決するソリューションとして注目を集める「Zscaler(ゼットスケーラー)」について、その技術的な仕組みから具体的な導入ステップ、他製品との比較、そして実際の活用事例まで、ITセキュリティエンジニアの視点で深く掘り下げて解説します。

2. Zscalerとはなにか

クラウドネイティブなセキュリティプラットフォーム

Zscalerは、特定のネットワーク拠点に依存しない、100%クラウドネイティブなセキュリティプラットフォームです。

従来のように、データセンターにプロキシやファイアウォールといった物理的・仮想的なアプライアンスを設置するのではなく、世界中に分散配置されたZscalerのクラウド(データプレーン)がユーザーのトラフィックを処理します。

これにより、ユーザーがどこから(オフィス、自宅、外出先)、どのデバイスを使ってアクセスしても、一貫したセキュリティポリシーを適用できるのが最大の特徴です。

「ゼロトラスト」を実現するアーキテクチャ

Zscalerは「信頼しない、常に検証する(Never Trust, Always Verify)」を原則とする「ゼロトラスト」セキュリティモデルを体現したソリューションです。

従来のVPNが一度認証すれば社内ネットワークへ広範なアクセスを許可してしまうのに対し、Zscalerはユーザー、デバイス、場所、アプリケーションといったコンテキストに基づいて、アクセス要求ごとに認証・認可を行います。

これにより、万が一デバイスがマルウェアに感染しても、被害を最小限に食い止める「最小権限アクセス」を実現します。

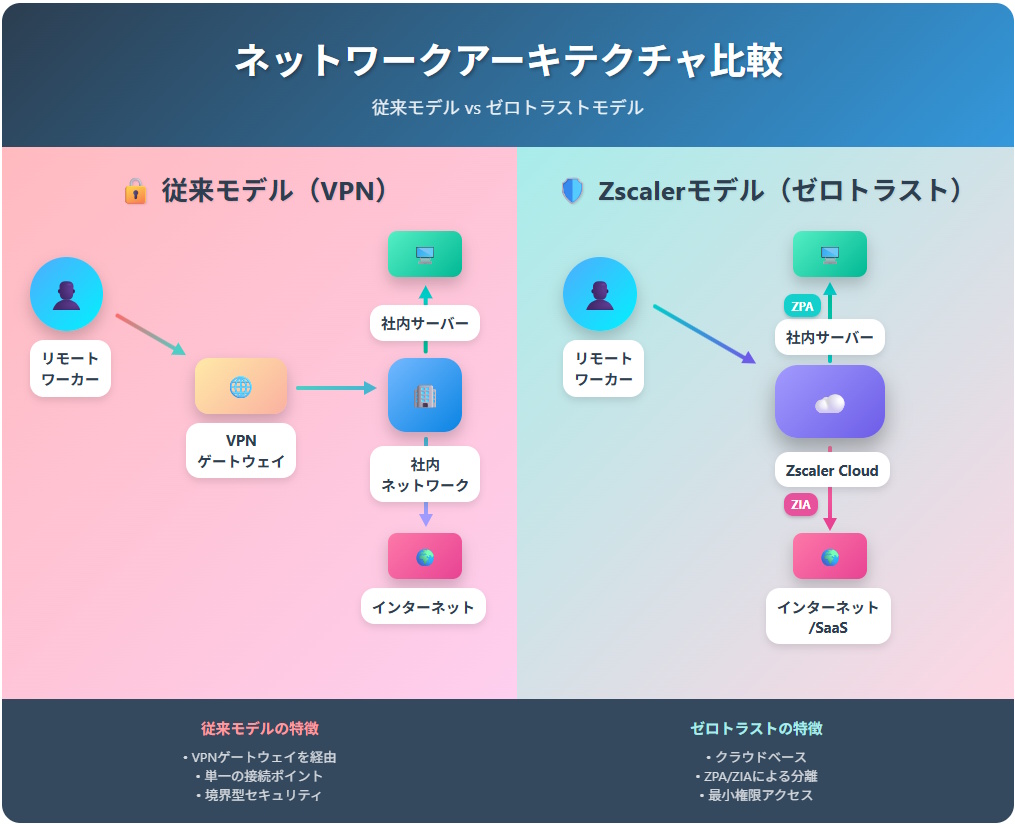

【イメージ図:従来の境界型モデルとZscalerのゼロトラストモデル】

補足

- 従来モデル

VPNを経由して一度社内ネットワークに入ると、内部のサーバーや他のリソースにアクセスしやすくなります。

- Zscalerモデル

ユーザーからZscaler Cloudへトラフィックが送られ、そこでポリシーに基づいた検査と制御が行われます。

社内アプリへのアクセス(ZPA)とインターネットアクセス(ZIA)が分離され、直接的なネットワーク接続を許可しません。

参考文献:

3. なぜZscalerが活用されるのか

Zscalerがこれほどまでに注目を集める背景には、現代企業が直面する3つの大きな課題があります。

サイバー攻撃の高度化と多様化

ランサムウェアや標的型攻撃、フィッシングなどのサイバー攻撃は年々巧妙化しており、暗号化されたトラフィック(SSL/TLS)に紛れ込ませる手口も一般的です。

従来の境界型セキュリティ機器では、増大するトラフィックのSSLインスペクション(復号して検査すること)が性能的なボトルネックとなり、十分な検査ができないケースがありました。

Zscalerはクラウドの潤沢なリソースで全トラフィックを検査し、リアルタイムの脅威インテリジェンスと連携して最新の攻撃にも迅速に対応します。

境界型セキュリティモデルの限界

クラウドサービス(SaaS)の利用が当たり前になり、業務データがデータセンターの外に置かれるようになりました。

また、リモートワークの普及により、ユーザーは社内ネットワークを経由せずに直接インターネットへアクセスする機会が増えています。

このような「脱・境界」の動きにより、従来のデータセンター中心のセキュリティアーキテクチャでは、トラフィックの可視性を失い、ガバナンスを効かせることが困難になっています。

クラウド/リモートワークへのシフトによるユーザー体験の悪化

リモートワーカーがSaaSを利用する際に、一度社内のデータセンターを経由する「ヘアピン通信(バックホール)」を行うと、通信遅延が発生しユーザー体験が著しく低下します。

Zscalerを導入すると、ユーザーは最寄りのZscalerのデータプレーンを経由して直接インターネットにアクセスできるため(ローカルブレイクアウト)、快適な通信速度を維持できます。

4. Zscaler導入の具体的な4ステップ

Zscalerの導入は、一般的に以下の4つのステップで進められます。

Step1: 要件定義とPoC(概念実証)計画

まずは自社の課題を整理し、Zscalerで何を実現したいのか(セキュリティ強化、ネットワークコスト削減、ユーザー体験向上など)を明確にします。

その上で、効果を測定するためのPoC(概念実証)を計画します。

小規模なチームや特定のアプリケーションを対象に、実際の環境でテスト導入を行うことが一般的です。

Step2: トラフィック転送設定

ユーザーのトラフィックをZscaler Cloudに転送する方法を決定・設定します。

主な方法には以下があります。

- Zscaler Client Connector

PCやスマートフォンに専用エージェントを導入する方法。最もきめ細やかな制御が可能です。

- GRE/IPsecトンネル

オフィスのルーターやファイアウォールからZscalerへトンネルを構築する方法。エージェントレスで拠点単位のトラフィックを保護できます。

- PACファイル

ブラウザに設定ファイルを読み込ませ、WebトラフィックをZscalerに転送する方法です。

Step3: ポリシー設定とテスト

管理ポータルから、URLフィルタリング、アンチウイルス、サンドボックス、DLP(情報漏洩対策)といったセキュリティポリシーを設定します。

PoC対象のユーザーで通信テストを行い、業務影響がないか、意図した通りにポリシーが適用されているかを確認し、チューニングを繰り返します。

Step4: 本格導入と運用

PoCで得られた知見を元に、全社展開の計画を立てます。

ユーザーへの展開が完了した後は、ダッシュボードやログで通信状況や検知した脅威を可視化し、継続的な運用・改善を行います。

多くの企業が、日々の運用を支援するマネージドサービスも活用しています。

5. Zscalerのメリット

Zscalerがもたらす5つのメリット(特徴)

- 強固なセキュリティとゼロトラストの実現

全ての通信を検査し、最小権限のアクセス制御を行うことで、セキュリティレベルを飛躍的に向上させます。

- ネットワーク構成のシンプル化とコスト削減

各拠点に設置していたプロキシやファイアウォールといった複数のセキュリティアプライアンスをZscalerに集約できます。

また、高価な閉域網(MPLS)を安価なインターネット回線に置き換えることで、ネットワークコストを大幅に削減可能です。

- ユーザー体験の向上

ローカルブレイクアウトにより、リモート環境でも遅延の少ない快適な通信を実現します。

- 運用負荷の軽減と可視性の向上

クラウドサービスであるため、ハードウェアのメンテナンスやアップデートは不要です。

管理ポータルで全てのログを一元管理でき、インシデント対応の迅速化に繋がります。

- スケーラビリティと将来性

ユーザー数やトラフィック量の増減にも柔軟に対応できます。

Zscaler vs Netskope vs Prisma Access 徹底比較

Zscalerと同様のSASE(Secure Access Service Edge)ソリューションとして、NetskopeやPalo Alto Networks社のPrisma Accessが挙げられます。

下表にて、それぞれの特徴を比較してみましょう。

| 項目 | Zscaler | Netskope | Prisma Access (Palo Alto) |

|---|---|---|---|

| アーキテクチャ | 100%クラウドネイティブのプロキシアーキテクチャ。世界最大級のセキュリティクラウド。 | クラウドネイティブ。CASB(キャスビー)から発展したきめ細かなデータセキュリティに強み。 | 次世代ファイアウォールをクラウドサービスとして提供。オンプレミスのPalo Alto製品との親和性が高い。 |

| 主要機能 | ZIA (Secure Internet Access), ZPA (Secure Private Access), ZDX (Digital Experience Monitoring) | SWG, CASB, ZTNA, DLP。特にクラウドアプリの可視化と制御(CASB)に定評がある。 | FWaaS, SWG, CASB, ZTNA。脅威検知エンジンなど、同社のファイアウォール技術を継承。 |

| 強み・特徴 | インターネット向けの脅威対策(SWG)で市場をリード。圧倒的な処理性能と安定性。 | クラウドサービスの利用状況やデータ保護(DLP)に関する詳細な制御を得意とする。 | オンプレミスのファイアウォールと一貫したポリシー管理が可能。既存のPalo Altoユーザーにメリットが大きい。 |

| 公式サイト | https://www.zscaler.jp/ | https://www.netskope.com/jp/ | https://www.paloaltonetworks.jp/sase/prisma-access-vs-zscaler |

6. 活用事例と参考URL

添付資料の事例に加え、多くの企業がZscalerの導入効果を公開しています。

事例1:株式会社アイネス総合研究所様

- 課題:リモートからのアクセス制限、外部クラウド利用のセキュリティ統制。

- 効果:VPNなしで全社システムへのアクセスを実現。クラウド利用のセキュリティレベルが向上し、短期間での導入も達成。

- 参考文献:日立ソリューションズ 導入事例

事例2:オープンハウスグループ様

- 課題:M&Aによるグループ会社の急増に伴う、迅速なIT統合とガバナンス強化。

- 効果:PoCによる比較検討を経て導入を決定。ネットワーク移行期間を大幅に短縮し、ユーザーエクスペリエンスも向上。

- 参考文献:ソフトバンク 導入事例

事例3:静岡ガス株式会社様:

- 課題:VPNの同時接続ユーザー数の上限(100名)により、全社的なリモートワークが困難。

- 効果:ZscalerとID管理サービス(HENNGE One)を連携させることで、約1,900人の全従業員がセキュアにリモートアクセス可能に。

- 参考文献:HENNGE 導入事例

7. まとめ

本稿では、クラウド時代の新たなセキュリティの標準となりつつあるZscalerについて、その技術的な背景から具体的な導入メリット、活用事例までを解説しました。

サイバー攻撃が巧妙化し、私たちの働き方が多様化し続ける中で、従来の境界型セキュリティモデルの限界は明らかです。

Zscalerのようなクラウドネイティブなゼロトラストセキュリティへの移行は、もはや単なるコスト削減や運用効率化の手段ではなく、企業の事業継続性を支え、競争力を強化するための不可欠な戦略的投資と言えるでしょう。

導入を検討される際には、本稿で触れたPoC(概念実証)を積極的に活用し、自社の環境で具体的な効果を検証することをお勧めします。

Zscalerを通じて、より堅牢で柔軟なセキュリティ基盤を構築し、ビジネスの成長を加速させて頂ければ幸いです。

参考文献

- Zscaler公式サイト:

https://www.zscaler.jp/

- 日立ソリューションズ – Zscaler導入事例 株式会社アイネス総合研究所様:

https://www.hitachi-solutions.co.jp/zscaler/case01/

- ソフトバンク – オープンハウスグループ様Zscaler導入事例:

https://www.softbank.jp/biz/customer-success-stories/202308/openhouse-group/

- HENNGE株式会社 -「Zscaler × HENNGE One」の導入事例を公開:

https://hennge.com/jp/info/news/20210721_zscaler/

- Palo Alto Networks – Prisma Access vs. Zscaler:

https://www.paloaltonetworks.jp/sase/prisma-access-vs-zscaler

- Netskope – Zscaler社との比較:

https://www.netskope.com/jp/why-netskope/netskope-vs-zscaler-web-security