はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 1000D」です。

企業のネットワークセキュリティは年々複雑化し、従来の単機能ファイアウォールでは多様化するサイバー脅威への対応が困難になっています。特に私が多くのプロジェクトで目の当たりにしてきた大規模企業やデータセンター環境では、高いスループット性能と包括的なセキュリティ機能を両立させることが最も重要な課題となっています。

本記事では、これまでの実務経験を活かし、Fortinet社が提供するハイエンドモデル「FortiGate 1000D」について、セキュリティエンジニアや情報システム部門の担当者向けに、製品の特徴から導入ステップ、実際の活用事例まで詳しくご説明いたします。エンタープライズ環境でのセキュリティ強化をご検討の方々に、実践的かつ具体的な情報をお届けします。

FortiGate 1000Dとはなにか

ネットワーク構成図と基本アーキテクチャ

【イメージ図】

ハイエンド次世代ファイアウォールの位置づけ

FortiGate 1000Dは、Fortinet社のFortiGateシリーズにおけるハイエンドモデルに分類される次世代ファイアウォール(NGFW)です。大規模企業のデータセンターや本社基幹ネットワークでの使用を想定して設計されており、高いスループット性能と豊富なセキュリティ機能を統合したUTM機能を提供します。

技術仕様と性能特性

FortiGate 1000Dの主要な技術仕様は以下の通りです。

- ファイアウォールスループット: 最大52Gbps

- IPSスループット: 最大8Gbps

- アンチウイルススループット: 最大2.5Gbps

- インターフェース: 10GbE×2ポート、GbE×32ポート

- 同時セッション数: 最大800万セッション

- 新規セッション/秒: 最大40万セッション/秒

これらの性能は、FortinetのカスタムASIC「FortiASIC」によるハードウェアアクセラレーションにより実現されています。

FortiOSによる統合管理

FortiGate 1000DはFortiOS上で動作し、単一の管理インターフェースから全てのセキュリティ機能を統合管理できます。これにより、ポリシーの一元化や運用の効率化が可能になります。

-

次世代ファイアウォール(NGFW)

従来のファイアウォールに加えて、アプリケーションの識別・制御、侵入検知・防止(IPS)機能などを統合したセキュリティソリューションです。

サイバー攻撃の高度化に対応するため、より詳細なパケット検査や、アプリケーション単位でのアクセス制御が可能になっています。 -

UTM(Unified Threat Management)

複数のセキュリティ機能を1台の機器に集約し、ネットワーク全体の脅威を管理するシステムのことです。

ファイアウォール、アンチウイルス、IDS/IPS、アンチスパム、Webフィルタリングなど、様々なセキュリティ機能を統合することで、効率的かつ包括的なセキュリティ対策を実現します。 -

ハードウェアアクセラレーション

特定の処理をCPUではなく、専用のハードウェア(例えばGPUや特定のチップ)を使って行うことで、処理速度を向上させる技術のことです。

これにより、システム全体のパフォーマンスが向上します。

特に、グラフィック処理や動画再生など、高い処理能力を要求するタスクにおいて効果を発揮します。 -

FortiOS

フォーティネット社が開発した、ネットワークセキュリティアプライアンス「FortiGate」を動かすための専用のオペレーティングシステムです。

セキュリティとネットワーク機能を統合し、一元的な管理を可能にします。

なぜFortiGate 1000Dが活用されるのか

高性能と統合セキュリティの両立

現代の企業ネットワークでは、セキュリティ機能を有効にしながらも高いネットワークパフォーマンスを維持することが求められます。FortiGate 1000Dは、FortiASICによるハードウェア処理により、全てのセキュリティ機能を有効にした状態でも高いスループット性能を発揮します。

従来のソフトウェアベースのソリューションでは、複数のセキュリティ機能を同時に有効にすると性能が大幅に低下する課題がありましたが、FortiGate 1000Dはこの問題を解決しています。

TCO削減効果

FortiGate 1000Dは複数のセキュリティ機能を1台に統合することで、以下のコスト削減効果をもたらします。

- 機器調達コスト: 個別アプライアンス導入と比較して初期コストを削減

- 運用管理コスト: 単一管理インターフェースによる運用効率化

- 設置スペース: データセンターラック使用量の最適化

- 電力消費: 統合によるトータル消費電力の削減

スケーラビリティと将来性

FortiGate 1000Dは、将来的なトラフィック増加やセキュリティ要件の変化にも対応できる拡張性を備えています。FortiOSの継続的なアップデートにより、新たな脅威への対応や機能拡張が可能です。

FortiGate 1000Dの具体的な導入ステップ

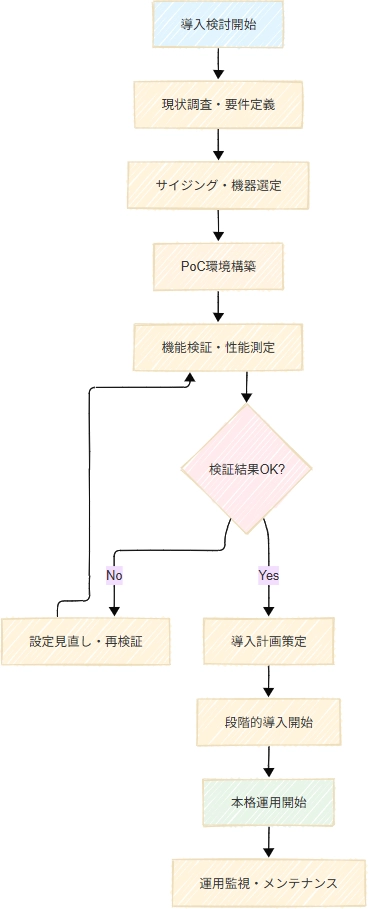

導入ステップのフローチャート

【イメージ図】

事前調査とサイジング

導入前の詳細な現状調査は成功の鍵となります。

以下の項目について精査することが重要です。

ネットワークトラフィック調査

現在のピーク時トラフィック量、平均的な通信パターン、将来予測される増加率を把握し、適切なサイジングを行います。特に10GbE環境では、バーストトラフィックへの対応能力も考慮する必要があります。

アプリケーション分析

業務で使用されているアプリケーションの種類と通信特性を調査し、アプリケーション制御ポリシーの設計に活用します。クラウドサービスの利用状況も重要な調査項目です。

セキュリティ要件定義

組織のセキュリティポリシーに基づき、必要なセキュリティ機能と適用レベルを定義します。コンプライアンス要件についても考慮する必要があります。

ネットワーク設計と構成計画

物理配置設計

FortiGate 1000Dをネットワークのどの位置に配置するかを決定します。

一般的には、インターネット接続点やコアネットワークの境界に設置されます。冗長構成を検討する場合は、アクティブ・パッシブ構成やアクティブ・アクティブ構成の選択も重要です。

VLAN設計とポリシー策定

セグメント化されたネットワーク環境では、VLANごとのセキュリティポリシーを詳細に設計します。DMZの構成や内部ネットワークの分離についても検討が必要です。

PoC実施による検証

機能検証フェーズ

本格導入前に、実際のネットワーク環境でのPoC(Proof of Concept)実施を強く推奨します。

特に以下の項目について詳細な検証を行います。

- スループット性能の実測値確認

- 既存アプリケーションへの影響調査

- SSLインスペクションの動作確認

- 管理インターフェースの操作性評価

運用手順確立

PoCを通じて、日常的な運用手順、アラート対応フロー、定期メンテナンス手順を確立します。

本格導入と移行作業

段階的移行の実施

リスクを最小化するため、段階的な移行を計画します。重要度の低いネットワークセグメントから開始し、段階的にカバー範囲を拡大していく手法が一般的です。

監視体制の構築

FortiAnalyzerとの連携により、リアルタイム監視とログ分析体制を構築します。SOCがある場合は、アラート連携の設定も重要です。

-

DMZ(DeMilitarized Zone)

ネットワークセキュリティにおける「非武装地帯」を意味する言葉で、外部ネットワーク(インターネットなど)と内部ネットワーク(社内ネットワークなど)の間に設けられる緩衝領域のことです。

具体的には、外部からのアクセスが必要なWebサーバーやメールサーバーなどをDMZに配置することで、万が一それらのサーバーが攻撃を受けても、内部ネットワークへの被害を最小限に抑えることができます。 -

SSLインスペクション

SSL/TLSで暗号化された通信を復号(解読)し、その内容を検査するセキュリティ機能のことです。

これにより、暗号化された通信に隠れたマルウェアや不正なWebコンテンツを検出し、セキュリティを強化することができます。 -

FortiAnalyzer

Fortinet社のセキュリティ製品群であるFortiGateなどのログを一元的に収集・分析し、ネットワークの脅威やセキュリティ状況を可視化するアプライアンス製品です。 -

SOC(Security Operation Center)

サイバー攻撃などのセキュリティ脅威を24時間365日体制で監視・分析し、インシデント発生時に対応する専門組織または施設のことです。

組織や企業はセキュリティ対策の一環としてSOCを設置する。

FortiGate 1000Dのメリット

技術的メリット

FortiGate 1000Dは、以下の技術的優位性により、大規模企業のセキュリティ要件を満たします。

高性能処理能力

FortiASICによるハードウェア処理により、全セキュリティ機能を有効にした状態でも高いスループットを維持します。特に暗号化通信が主流となった現在、SSLインスペクション機能を有効にしても性能劣化が最小限に抑えられる点は大きなメリットです。

包括的脅威対策

IPS、アンチウイルス、アプリケーション制御、Webフィルタリング、サンドボックス連携など、多層防御を単一機器で実現できます。これにより、脅威の見落としリスクを大幅に削減できます。

柔軟なネットワーク構成対応

豊富なインターフェース(10GbE×2、GbE×32)により、様々なネットワーク構成に対応可能です。また、VRRPやクラスタリング機能による冗長化も容易に実現できます。

運用面でのメリット

統合管理による効率化

従来、個別に管理していた複数のセキュリティ機器を統合することで、運用管理工数を大幅に削減できます。ポリシー設定の統一化により、設定ミスのリスクも低減されます。

可視化と分析機能

リアルタイムでのトラフィック可視化、詳細なログ分析、直感的なレポート機能により、セキュリティ状況の把握が容易になります。

他製品との比較

上記比較表からもわかるように、FortiGate 1000Dは性能、機能、拡張性の全ての面で優位性を持っています。特に、専用ハードウェアによる処理能力と統合セキュリティ機能の充実度は、エンタープライズ環境での選択理由として重要な要素となります。

-

VRRP(Virtual Router Redundancy Protocol)

ネットワーク上で複数のルーターをグループ化し、あたかも1台のルーターのように見せかけることで、ネットワークの冗長性を高めるプロトコルです。

これにより、ルーターに障害が発生した場合でも、別のルーターが自動的に切り替わり、通信を継続できます。

活用事例

JR東日本情報システムでの大規模導入事例

JR東日本グループの情報子会社である株式会社JR東日本情報システム(JEIS)では、鉄道運行やSuicaなどのシステム基盤を支える次世代データセンターのセキュリティ対策として、FortiGate 3200D、FortiGate 1000D、FortiManager、FortiAnalyzerを導入しました。

導入前の課題

- 鉄道という重要インフラを支えるシステムのセキュリティ強化が急務

- デジタルトランスフォーメーション推進に伴うネットワークトラフィック増加への対応

- 複数のセキュリティ機器による管理負荷の増大

- 24時間365日の安定運用が求められる厳しいサービスレベル

導入内容

- データセンターの基幹部分にFortiGate 1000Dを配置

- FortiManagerによる統合管理環境の構築

- FortiAnalyzerによるログ分析・監視体制の確立

- 段階的な移行により、サービス停止リスクを最小化

導入後の効果

- 高いスループット性能により、DX推進に必要なネットワーク性能を確保

- 統合セキュリティ機能により、多層防御体制を実現

- 管理負荷の大幅な軽減と運用効率の向上

- セキュリティインシデントへの迅速な対応体制を構築

➤ 参考文献:Fortinet – JR東日本情報システム導入事例

セプテーニ・ホールディングスでの10GbE環境での活用

国内トップクラスのインターネット広告事業を展開するセプテーニ・ホールディングスでは、動画をはじめとするリッチコンテンツのニーズの高まりから、社内ネットワークインフラを10GbEに増強し、併せてUTMアプライアンスとして「FortiGate-1000D」を採用しました。

導入前の課題

- リッチコンテンツ配信に伴うネットワーク帯域の大幅な増加

- 10GbEの高速ネットワークに対応できるセキュリティ機器の必要性

- コストを抑えつつセキュリティを強化したいというニーズ

導入内容

- 最適なサイジングによる「FortiGate-1000D」の導入で、10GbEのネットワークを逼迫せず、安定稼働を実現

- オールインワンのUTM機能によるセキュリティ強化

- 既存ネットワーク環境への最適化された導入

導入後の効果

- 10GbEの高速ネットワーク環境でもボトルネックなく動作

- コストを抑えつつ、サイバー攻撃など増え続ける脅威に対してセキュリティを強化

- 運用負荷の軽減とコストパフォーマンスの向上

➤ 参考文献:日立ソリューションズ – セプテーニ・ホールディングス導入事例

まとめ

FortiGate 1000Dは、大規模企業やデータセンター環境において、高いネットワークパフォーマンスと包括的なセキュリティ機能を両立させる優れたソリューションです。FortiASICによるハードウェアアクセラレーション、豊富な統合セキュリティ機能、そして柔軟な拡張性により、現在の複雑な脅威環境に対応しながら、将来的な要件変化にも対応できる基盤を提供します。

特に、10GbE以上の高速ネットワーク環境や、ゼロトラストセキュリティの実装を検討している企業にとって、FortiGate 1000Dは非常に有力な選択肢となります。導入に際しては、事前の詳細な調査とPoC実施により、最適な構成と運用手順を確立することが成功の鍵となります。

エンタープライズセキュリティの強化をご検討の際は、FortiGate 1000Dの導入を具体的にご検討いただくことをお勧めいたします。

参考文献

- フォーティネット公式サイト – FortiGate製品情報:

https://www.fortinet.com/jp/products/next-generation-firewall

- フォーティネット – JR東日本情報システム導入事例:

https://www.fortinet.com/jp/corporate/about-us/newsroom/press-releases/2019/0919

- 日立ソリューションズ – セプテーニ・ホールディングス導入事例:

https://www.hitachi-solutions.co.jp/fortinet/case01/

- クラウドセキュリティチャネル – FortiGate解説記事:

https://www.cloud-security.jp/blog/what-is-fortigate