完全導入ガイド:中小企業のセキュリティ強化に最適な次世代ファイアウォール.webp)

はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール」です。

特にサイバー攻撃の手口が年々巧妙化する中、中小企業においても企業レベルのセキュリティ対策が不可欠となっています。

しかし、限られた予算と人的リソースの中で、効果的なセキュリティソリューションを選択することは容易ではありません。実際に、多くの中小企業のIT担当者様から「どの製品を選んでよいかわからない」「導入後の運用が不安」といったご相談をいただいてまいりました。

FortiGate 30E(FG-30E)は、このような課題を抱える中小企業や支店、リモートオフィス向けに設計された次世代ファイアウォール(NGFW)です。私自身、数多くの導入プロジェクトに携わる中で、その優れたコストパフォーマンスと運用性の高さを実感しています。

本記事では、情報システム部門やセキュリティエンジニアの方々がFortiGate 30Eの導入を検討する際に必要な情報を、実際の導入事例や運用ノウハウも交えながら包括的に解説いたします。

-

次世代ファイアウォール(NGFW)

従来のファイアウォールに加えて、アプリケーションレベルの制御、侵入防止システム(IPS)、脅威インテリジェンス、マルウェア対策などの高度なセキュリティ機能を統合したセキュリティソリューションです。

従来のファイアウォールがポートやプロトコルを基準に通信を制御するのに対し、NGFWはアプリケーションやユーザー、コンテンツなどのコンテキストを考慮してより詳細な制御を行います。

FortiGate 30Eとはなにか

製品概要と基本仕様

FortiGate 30Eは、Fortinet社が提供するセキュリティファブリックの中核を担う次世代ファイアウォール製品です。小規模ネットワーク向けながら、エンタープライズレベルのセキュリティ機能を凝縮して搭載している点が特徴です。

主要仕様:

- ファイアウォールスループット:最大950Mbps

- 脅威防御スループット:最大85Mbps

- 最大同時セッション数:200,000セッション

- VPNスループット(IPSec):最大200Mbps

- インターフェース:5ポート(内部×4、WAN×1)ギガビットイーサネット

◆ 参考文献:FortiGate 30E データシート

搭載されている主要セキュリティ機能

FortiGate 30Eには、包括的なセキュリティ対策を実現する以下の機能が統合されています。

不正侵入防止システム(IPS)

5,000以上のシグネチャを搭載し、既知の脆弱性攻撃やゼロデイ攻撃を検知・遮断します。

FortiGuard Labsが提供するリアルタイムの脅威インテリジェンスにより、最新の攻撃パターンにも対応可能です。

アプリケーション制御

2,000種類以上のアプリケーションを識別し、業務に不要なアプリケーションの利用を制限できます。例えば、動画ストリーミングサービスやP2Pソフトウェアの利用を制御し、帯域の適切な配分が可能です。

Webフィルタリング

100以上のカテゴリでWebサイトを分類し、アクセス制御を実行します。

マルウェア配布サイトやフィッシングサイトからの保護はもちろん、業務効率の観点からSNSやゲームサイトへのアクセス制限も設定できます。

SSL/TLSインスペクション

暗号化通信内に潜むマルウェアやデータ漏洩を検知します。

証明書の検証とディープパケットインスペクションを組み合わせることで、従来の手法では発見困難な脅威も捕捉可能です。

FortiOS管理システム

FortiGate 30EにはFortiOSが搭載されており、直感的なWeb GUIから各種設定や監視が可能です。ダッシュボードではトラフィック状況、脅威検知状況、システムリソース使用率などを一目で把握できます。

CLI(コマンドラインインターフェース)も提供されており、スクリプトを使用した自動化や細かな設定変更も行えます。これにより、セキュリティエンジニアによる高度なチューニングにも対応しています。

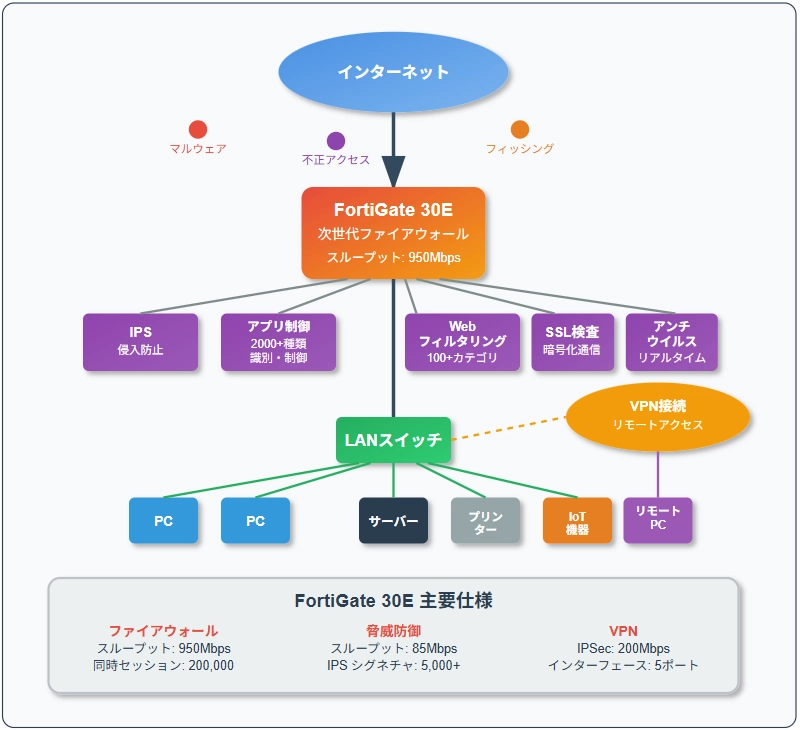

【イメージ図:FortiGate 30Eのセキュリティアーキテクチャ】

-

セキュリティファブリック

複数のセキュリティ製品や機能を連携・統合し、ネットワーク全体を包括的に保護するセキュリティアーキテクチャのことです。

ネットワールドによると、Fortinet社はセキュリティファブリックを、ネットワーク全体を「布」で覆うように包括的なセキュリティを提供するものと説明しています。 -

ゼロデイ攻撃

ソフトウェアやシステムに存在する脆弱性(セキュリティホール)が、開発元によってまだ認識されていなかったり、修正プログラム(パッチ)が提供される前に、攻撃者がその脆弱性を悪用して攻撃を行うことです。

修正パッチが公開される前の「0日目」を狙うため、この名で呼ばれます。 -

ディープパケットインスペクション(DPI)

ネットワークを流れるパケットのヘッダー情報だけでなく、データ部分(ペイロード)も詳細に検査する技術です。

これにより、従来のパケット検査では見抜けなかった不正な通信やアプリケーションを識別し、セキュリティ強化やネットワーク管理の効率化に役立てることができます。 -

Web GUI(Web Graphical User Interface)

Webブラウザ上で動作するユーザーインターフェースのことです。

Webブラウザを通して、アイコンやボタンなどのグラフィック要素を使って、ソフトウェアやシステムを操作できます。 -

CLI(コマンドラインインターフェース)

コンピュータを操作するためのテキストベースのインターフェースのことです。

ユーザーがキーボードからコマンドを入力することで、ファイル操作やアプリケーションの実行など、様々な操作を行うことができます。

なぜFortiGate 30Eが活用されるのか

中小企業が直面するセキュリティ課題

現代の中小企業が直面するサイバーセキュリティの課題は多岐にわたります。

従来のファイアウォールでは対応困難な暗号化攻撃や標的型攻撃の増加、リモートワーク環境の拡大に伴うセキュリティ境界の曖昧化、そして限られた予算と人的リソースでの対策実施が求められています。

コストパフォーマンスの優位性

FortiGate 30Eは、初期導入コスト15-20万円程度、年間保守費用3-5万円という価格設定で、エンタープライズレベルのセキュリティ機能を提供します。競合他社製品と比較して、特にスループット性能とセキュリティ機能の組み合わせで優位性を発揮します。

※価格は構成や代理店により変動します(UTMバンドルライセンス込みの参考価格です)。

運用効率の向上

FortiGate 30Eの導入により、複数のセキュリティ製品を統合管理できるため、運用負荷が大幅に軽減されます。従来のように個別製品ごとに管理コンソールを切り替える必要がなく、単一インターフェースから包括的なセキュリティ状況を把握できます。

FortiAnalyzerやFortiManagerとの連携により、ログ分析の自動化や複数拠点の一元管理も実現可能です。これにより、少人数のIT部門でも効率的なセキュリティ運用が実現します。

-

標的型攻撃

特定の企業や組織、個人を狙って行われるサイバー攻撃のことです。

不特定多数を対象とする攻撃とは異なり、特定のターゲットの情報を盗み出したり、システムを破壊したりすることを目的としています。 -

FortiAnalyzer

Fortinet(フォーティネット)社が提供する、ネットワークセキュリティ機器のログを集中管理・分析するためのアプライアンス製品です。

ログの収集、分析、レポート作成を一つのプラットフォームで行うことで、セキュリティインシデントの早期発見や原因究明を支援します。 -

FortiManager

Fortinet社が提供するネットワークセキュリティ製品で、複数のFortiGate (フォーティゲート) を一元的に管理するためのアプライアンス製品です。これにより、設定、監視、保守などの管理業務の効率化と負担軽減が可能です。

FortiGate 30Eの具体的な導入ステップ

導入前の要件定義

ネットワーク環境の調査

導入前には、現在のネットワーク構成、通信トラフィック量、利用アプリケーション、セキュリティポリシーの確認が必要です。特に、ピーク時のトラフィック量がFortiGate 30Eの処理能力(950Mbps)を超えないことを確認してください。

ライセンス選択の検討

FortiGate 30Eでは、用途に応じて以下のライセンスプランを選択できます。

- UTM Bundle: IPS、アンチウイルス、Webフィルタリング、アプリケーション制御を含む基本パッケージ

- Enterprise Bundle: UTM機能に加え、Advanced Threat ProtectionやFortiSandbox連携を含む上位パッケージ

物理的な導入作業

ハードウェア設置

1U筐体サイズ(280×220×44mm)のコンパクトな筐体は、標準的なネットワークラックへの設置が可能です。電源は外部アダプタ(12V/1.5A)を使用し、ファンレス設計により静音動作を実現しています。

基本接続設定

WAN1ポートをインターネット回線に、Internal1-4ポートをLANスイッチまたは直接PCに接続します。管理用IPアドレス(デフォルト:192.168.1.99)へのHTTPS接続により、初期設定画面にアクセス可能です。

セキュリティポリシーの設定

アクセス制御ポリシーの作成

FortiGateのポリシー設定では、送信元・宛先・サービス・アクション・セキュリティプロファイルを組み合わせて制御ルールを定義します。

例)営業部門の制御ポリシー

送信元:営業部VLAN(192.168.10.0/24)

宛先:Any

サービス:HTTP、HTTPS

アクション:許可

セキュリティプロファイル:Web_Filter_Business、AntiVirus_Defaultセキュリティプロファイルの設定

各セキュリティ機能に対して、組織の要件に応じたプロファイル設定を行います。

例えば、Webフィルタリングでは業種や企業文化に応じてカテゴリの許可/遮断を設定します。

VPN接続の設定

IPSec VPNの設定

支店間接続やリモートアクセス用にIPSec VPNを設定します。

FortiGate 30Eは複数のVPNトンネルを同時にサポートし、サイト間VPNとクライアントVPNの両方に対応しています。

SSL-VPNの設定

Webブラウザベースでのリモートアクセスが可能なSSL-VPNも設定できます。

FortiClientソフトウェアを使用することで、より高度な認証やエンドポイント制御も実現可能です。

ログ管理と監視の設定

ログ設定の最適化

セキュリティイベント、トラフィックログ、システムログの出力設定を行います。

ストレージ容量とログ保存期間のバランスを考慮し、重要度に応じてログレベルを調整します。

ダッシュボードとアラートの設定

管理者が日常的に監視すべき項目をダッシュボードに表示し、重要なセキュリティイベント発生時の通知設定を行います。E-mailアラートやSNMPトラップによる外部システム連携も可能です。

-

ATP(Advanced Threat Protection)

高度なサイバー攻撃やマルウェアから組織の機密データを保護するためのセキュリティソリューションです。

従来のセキュリティ対策では防ぎきれない、標的型攻撃やゼロデイ攻撃などの高度な脅威に対処するために開発されました。

ATPは、多層的な防御とリアルタイム分析を組み合わせ、攻撃の早期発見と封じ込めに重点を置いています。

具体的には、サンドボックス解析、AI・機械学習を活用したリアルタイム検知、インシデントレスポンス支援などの機能が含まれます。 -

IPSec VPN

インターネット上で安全な通信を実現するためのVPN接続方式の一つで、IPsecというプロトコルを使ってデータの暗号化や認証、トンネリングを行う仕組みです。 -

IPSec(IP Security Architecture)

インターネットプロトコル (IP) のセキュリティを強化するためのプロトコルスイートです。 -

VPN(Virtual Private Network)

インターネット上に仮想的な専用線を構築し、安全な通信を可能にする技術です。 -

サイト間VPN

異なる拠点(例えば、本社と支社、データセンターとクラウド環境など)をインターネット経由で接続し、あたかも一つのネットワークのように安全に通信できるようにする技術です。

IPsecなどの暗号化技術を使い、インターネット上でも安全な通信を確保します。 -

クライアントVPN

個々のユーザーの端末(クライアント)から、VPNサーバーを介して特定のネットワーク(例えば、会社のネットワークやクラウド環境)に安全に接続するための技術です。

これにより、リモートワークや外出先からでも、社内ネットワークやクラウド上のリソースに安全にアクセスできるようになります。 -

SSL-VPN(Secure Sockets Layer-VPN)

インターネット上で安全に通信を行うための技術で、SSL/TLSという暗号化技術を利用したVPNの一種です。

具体的には、自宅などの学外から、大学のネットワークに接続して学内限定のWebサイトやサービスを利用する際に、通信内容を暗号化して安全にアクセスできるようにするものです。 -

エンドポイント制御

企業や組織が保有するパソコンやスマートフォンなどの端末(エンドポイント)を集中管理し、セキュリティポリシーを適用することで、不正アクセスやマルウェア感染などの脅威から保護する取り組みのことです。

エンドポイントのセキュリティを強化し、情報漏洩やシステム障害のリスクを低減することを目的としています。 -

SNMPトラップ

ネットワーク機器やサーバなどの監視対象デバイスが、異常やイベント発生時に、監視ソフトウェア(SNMPマネージャー)に自動的に通知する仕組みです。

ポーリングとは異なり、定期的な問い合わせを待たずに、デバイス側から能動的に情報を送信するため、リアルタイムな状況把握に役立ちます。 -

SNMP(Simple Network Management Protocol)

ネットワーク機器を監視・管理するためのプロトコルです。

ルーター、スイッチ、サーバーなどのネットワークデバイスの状態を、ネットワーク経由でリモートから監視したり、設定を変更したりするために使用されます。

FortiGate 30Eのメリット

包括的なセキュリティ機能の統合

FortiGate 30Eの最大のメリットは、複数のセキュリティ機能を単一製品に統合している点です。従来のように個別製品を組み合わせる必要がなく、ファイアウォール、IPS、アンチウイルス、Webフィルタリング、アプリケーション制御を統一管理できます。

高いパフォーマンス

950MbpsのファイアウォールスループットとSSL検査を有効にした状態でも85Mbpsの脅威防御性能を実現しています。これは、中小企業の一般的なインターネット接続環境(100Mbps-1Gbps)において十分な性能マージンを提供します。

スケーラビリティとアップグレードパス

FortiGate 30Eで培ったセキュリティポリシーや運用ノウハウは、組織の成長に合わせて上位機種(FortiGate 60F、100Fなど)へスムーズに移行できます。ライセンス体系も統一されており、段階的な機能拡張が可能です。

豊富な導入実績とサポート体制

Fortinetは国内の中小企業向けファイアウォール市場でトップシェアを誇り、豊富な導入実績とナレッジが蓄積されています。技術サポートは24時間365日体制で日本語対応しており、緊急時の迅速なサポートが期待できます。

競合製品比較

| 比較項目 | FortiGate 30E (FG-30E) |

SonicWall TZ370 | Cisco ASA 5506-X | WatchGuard T35 | Palo Alto PA-220 |

|---|---|---|---|---|---|

| ファイアウォールスループット | 950 Mbps | 750 Mbps | 300 Mbps | 500 Mbps | 650 Mbps |

| 脅威防御スループット | 85 Mbps | 75 Mbps | 55 Mbps | 65 Mbps | 90 Mbps |

| VPNスループット(IPSec) | 200 Mbps | 130 Mbps | 100 Mbps | 120 Mbps | 115 Mbps |

| 最大同時セッション数 | 200,000 | 150,000 | 100,000 | 120,000 | 128,000 |

| 物理インターフェース | 5ポート (GbE) |

5ポート (GbE) |

8ポート (GbE) |

6ポート (GbE) |

8ポート (GbE) |

| IPS/IPSシグネチャ数 | 5,000+ (FortiGuard) |

3,500+ (SonicAlert) |

2,800+ (Sourcefire) |

4,200+ (IntelligentAV) |

4,800+ (Threat Prevention) |

| アプリケーション識別数 | 2,000+ | 1,800+ | 1,200+ | 1,500+ | 2,100+ |

| Webフィルタリング カテゴリ数 |

100+ | 85+ | 70+ | 90+ | 95+ |

| SSL/TLSインスペクション | ○ (標準搭載) |

○ (標準搭載) |

○ (別ライセンス) |

○ (標準搭載) |

○ (標準搭載) |

| SSL-VPN同時接続数 | 10ユーザー (標準) |

2ユーザー (標準) |

2ユーザー (標準) |

5ユーザー (標準) |

5ユーザー (標準) |

| ハイアベイラビリティ(HA) | ○ (アクティブ/パッシブ) |

○ (アクティブ/パッシブ) |

○ (アクティブ/スタンバイ) |

○ (アクティブ/パッシブ) |

○ (アクティブ/パッシブ) |

| 初期導入価格 (UTMライセンス込) |

15-20万円 | 18-25万円 | 25-35万円 | 20-28万円 | 30-40万円 |

| 年間保守費用 | 3-5万円 | 4-6万円 | 6-8万円 | 4-7万円 | 7-10万円 |

| 管理インターフェース | Web GUI / CLI (FortiOS) |

Web GUI / CLI (SonicOS) |

ASDM / CLI (ASA OS) |

Web GUI / CLI (Fireware) |

Web GUI / CLI (PAN-OS) |

| 統合管理ツール | FortiManager FortiAnalyzer |

SonicWall Management |

Cisco FMC (別製品) |

WatchGuard Cloud |

Panorama (別製品) |

| サポート体制 | 24時間365日 日本語対応 |

平日9-18時 日本語対応 |

24時間365日 (英語メイン) |

平日9-17時 日本語対応 |

24時間365日 (英語メイン) |

| 総合評価 (中小企業向け) |

★★★★★ 最適 |

★★★★☆ 良好 |

★★★☆☆ 要検討 |

★★★★☆ 良好 |

★★★☆☆ 要検討 |

※注記:

- 価格は構成や販売代理店により変動します(2025年1月時点の参考価格)

- スループット値はメーカー公表値です(実際の環境では変動する場合があります)

- 総合評価は中小企業(従業員50名以下)での利用を想定した評価です

- FortiGate 30Eの優位点:高いスループット性能、豊富なセキュリティ機能、コストパフォーマンス

FortiGate 30Eの活用事例

製造業における導入事例

導入前の課題

従業員約50名の製造業A社では、複数の地方工場でのセキュリティ管理に課題を抱えていました。

各拠点では単純なブロードバンドルーターのみを使用しており、マルウェア感染や不正アクセスへの対策が不十分な状況でした。

特に、工場のIoT機器が増加する中で、セキュリティリスクの拡大が懸念されていました。

導入内容

本社および3つの地方工場にFortiGate 30Eを導入し、以下の設定を実施しました。

- アプリケーション制御: 業務に不要なP2Pソフトウェアやファイル共有アプリケーションの遮断

- IoTセグメンテーション: IoT機器専用VLANを作成し、基幹ネットワークから分離

- Webフィルタリング: マルウェア配布サイトやフィッシングサイトからの保護

- VPN接続: 各工場と本社間でのセキュアな通信路確立

導入後の効果

導入後6ヶ月の運用で以下の効果を確認しました。

- マルウェア検知件数:月平均15件の脅威を自動遮断

- 不正通信の遮断:IoT機器からの不審な外部通信を月平均8件検知・遮断

- 運用工数の削減:統一管理により、セキュリティ運用工数を60%削減

- インシデント対応時間:FortiAnalyzerとの連携により、平均対応時間を70%短縮

サービス業での導入事例

導入前の課題

従業員約30名のコンサルティング企業B社では、リモートワークの拡大により、従来の境界型セキュリティでは対応が困難な状況でした。従業員が社外から機密性の高い顧客情報にアクセスする際のセキュリティ確保が課題となっていました。

導入内容

FortiGate 30EにSSL-VPN機能を活用したセキュアなリモートアクセス環境を構築しました。

- 多要素認証: FortiTokenによる2要素認証の導入

- エンドポイント制御: 接続端末のセキュリティ状態検証

- きめ細かなアクセス制御: 役職や部門に応じた資源アクセス権限の設定

導入後の効果

- リモートアクセスのセキュリティ強化:認証突破の試行を月平均12件検知・遮断

- 生産性の向上:セキュアな環境でのリモートワークにより、顧客対応時間を25%短縮

- コンプライアンス強化:詳細なアクセスログにより、監査対応が大幅に効率化

参考文献:

- Fortinet導入事例集 – https://www.fortinet.com/jp/customers

- 中小企業向けセキュリティ対策事例 – https://www.fgshop.jp/product/case/

まとめ

FortiGate 30E(FG-30E)は、中小企業やリモートオフィスにおけるセキュリティ強化のための最適解として、多くの組織で採用されています。単一製品で包括的なセキュリティ機能を提供し、限られたリソースでも効果的な脅威対策を実現できる点が最大の魅力です。

導入にあたっては、ネットワーク環境の事前調査、適切なライセンス選択、段階的な機能有効化といったベストプラクティスに従うことで、スムーズな導入と継続的な運用が可能となります。

サイバー脅威の高度化が進む現在において、FortiGate 30Eは中小企業のデジタルトランスフォーメーションを支える重要なセキュリティインフラとして、今後もその重要性は増していくと考えられます。

セキュリティ担当者の方々におかれましては、本記事を参考に、自組織に最適なセキュリティソリューションの検討を進めていただければと思います。

参考文献

- Fortinet公式サイト – FortiGate製品情報:

https://www.fortinet.com/jp/products/next-generation-firewall

- FortiGuard Labs – 脅威インテリジェンス:

https://www.fortiguard.com/

- Fortinet Security Fabric アーキテクチャガイド:

https://docs.fortinet.com/document/fortigate/7.0.0/administration-guide

- IPA(情報処理推進機構)- 中小企業の情報セキュリティ対策:

https://www.ipa.go.jp/security/keihatsu/sme/

- JPCERT/CC – インシデント対応ガイドライン:

https://www.jpcert.or.jp/csirt_material/

- FortiGate 30E データシート(Fortinet公式):

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT30EDS.pdf