はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 40F」です。

サイバー攻撃の多様化・巧妙化が進む現在、中小企業においても包括的なセキュリティ対策が急務となっています。しかし、限られた予算と人的リソースの中で、どのセキュリティソリューションを選択すべきか判断に迷うケースが多いのが現実です。

FortiGate 40F(FG-40F)は、このような中小企業の課題を解決するために設計された次世代ファイアウォール(NGFW)です。

本記事では、私のセキュリティエンジニアとしての実装経験と、実際の導入支援で得た知見を基に、FG-40Fの技術的特徴から導入プロセス、運用上のメリットまで詳細に解説いたします。

FortiGate 40Fとは何か

技術概要とアーキテクチャ

FortiGate 40Fは、Fortinet社が開発した統合脅威管理(UTM)機能を搭載した次世代ファイアウォールです。小規模サイトや小規模オフィス向けの統合化セキュリティとして位置づけられ、パソコンの台数が50台以下の中規模企業および支店・営業所向けの推奨商品となっています。

SoC4による処理性能の革新

FG-40Fの最大の特徴は、SOC4が搭載されており旧モデル(FortiGate-50E)のパフォーマンスと比べ処理性能が向上している点です。

SoC4(System-on-a-Chip 4)は、Fortinet独自開発のセキュリティプロセッサで、以下の処理を専用ハードウェアで高速化します。

- パケット検査処理

- 暗号化・復号化処理

- DPI(Deep Packet Inspection)処理

- VPN処理

-

UTM(Unified Threat Management)

複数のセキュリティ機能を一つの機器に統合した「統合脅威管理」のことです。

ファイアウォール、アンチウイルス、侵入検知システム (IDS/IPS) など、様々な機能をまとめて管理することで、ネットワーク全体のセキュリティを効率的に強化できます。 -

DPI(Deep Packet Inspection)

ネットワークを流れるパケットのヘッダー情報だけでなく、データ部分(ペイロード)の中身まで検査する技術です。

これにより、従来のパケット検査では見抜けなかった不正な通信や、アプリケーションの種類、コンテンツの内容などを識別できます。

物理的な設計コンセプト

FG-40Fは、デスクトップサイズの筐体に以下の基本的なネットワークインターフェースを搭載しています。

- WAN × 1(内部DMZ)

- LAN × 4(スイッチポート機能内蔵)

- コンソールポート × 1

- USB × 1(設定バックアップ・ファームウェア更新用)

この設計により、既存のネットワーク機器を大幅に変更することなく導入が可能です。

なぜFortiGate 40Fが活用されるのか

コストパフォーマンスの優位性

中小企業がFG-40Fを選択する最大の理由は、エンタープライズ級のセキュリティ機能を比較的低価格で導入できる点です。従来、複数のセキュリティ製品を個別導入する場合の総所有コスト(TCO)と比較して、約30-40%のコスト削減を実現できます。

セキュリティファブリックによる統合管理

FG-40Fは、Fortinetのセキュリティファブリックの一部として機能します。

これにより、エンドポイント保護(FortiClient)、メール保護(FortiMail)、Web保護(FortiWeb)といった他のFortinet製品との連携が可能です。

FortiGuard Labs脅威インテリジェンスの活用

FG-40Fは、Fortinet社のFortiGuard Labsが提供するリアルタイム脅威インテリジェンスを活用します。

これにより、ゼロデイ攻撃や新しいマルウェア亜種に対しても迅速な対応が可能となります。

-

TCO(Total Cost of Ownership)

「総所有コスト」と訳され、ある製品やシステムを導入してから廃棄するまでにかかる全ての費用を合計したものです。

単なる購入費用(初期コスト)だけでなく、その後の運用、保守、管理、そして最終的な廃棄に至るまで、所有することで発生するすべてのコストを把握するための重要な考え方です。 -

セキュリティファブリック

複数のセキュリティ製品や機能を連携させ、ネットワーク全体を包括的に保護する仕組みのことです。

Fortinet社が提供する「Fortinet Security Fabric」が代表的で、幅広い脅威に対応し、統合された管理と自動化によってセキュリティを強化します。 -

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性(セキュリティホール)が発見された直後に、開発元が修正プログラムをリリースする前に、攻撃者がその脆弱性を悪用して攻撃を行うことです。

修正プログラムが提供されるまでの間は対策が難しく、被害が甚大になる可能性があります。

FortiGate 40Fの具体的な導入ステップ

フェーズ1:事前調査と設計(1-2週間)

導入前の準備段階では、以下の調査を実施します。

ネットワーク現状調査

既存のネットワーク構成、帯域使用量、接続端末数、使用アプリケーションの洗い出しを行います。特に、ピーク時のトラフィック量を測定し、FG-40Fの処理能力(最大4Gbpsのファイアウォールスループット)で対応可能かを確認します。

セキュリティポリシー設計

企業のセキュリティポリシーに基づき、以下の設定項目を事前に決定します。

- インターネットアクセス制御ルール

- アプリケーション制御ポリシー(YouTube、Facebook、クラウドストレージサービスなど)

- VPN接続要件(リモートワーク対応)

フェーズ2:機器調達とライセンス選定(1週間)

本体とライセンス選定

パソコンの台数が50台以下で、VPNのご利用を検討されている場合はFortiGate-40F、パソコンの台数が最大10台でVPNのご利用を想定されていない小規模事業者はFortiGate-40Fを選択します。

必要なFortiGuardサブスクリプション

- Web Filtering:不適切サイトへのアクセス制御

- Antivirus:マルウェア対策

- IPS(Intrusion Prevention System):不正侵入防止

- Application Control:アプリケーション別アクセス制御

フェーズ3:導入と基本設定(2-3日)

物理的な設置作業

FG-40Fの設置は、以下の手順で実施します。

- 既存ルーターとLANスイッチの間にFG-40Fを配置

- WANポートを上位ルーターまたはモデムに接続

- LANポートを既存スイッチまたは直接PCに接続

- 電源投入と初期起動確認

基本ネットワーク設定

WebGUI(https://192.168.1.99)にアクセスし、以下を設定してください。

- WAN接続設定(DHCP、PPPoE、固定IP)

- LAN側IPアドレス設定

- DNS設定

- NTP設定(時刻同期)

フェーズ4:セキュリティポリシー実装(3-5日)

ファイアウォールポリシー設定

事前設計に基づき、以下のポリシーを実装してください。

- 基本通信許可ルール(HTTP/HTTPS、メール、DNS等)

- アプリケーション制御ルール

- 地理的位置による通信制御(geo-blocking)

VPN設定(必要に応じて)

リモートワーク対応が必要な場合は、SSL-VPN機能を設定してください。

- SSL-VPNポータル設定

- ユーザー認証設定(ローカル認証またはLDAP連携)

- アクセス許可リソース設定

フェーズ5:テストと運用開始(1週間)

機能テスト

各セキュリティ機能の動作確認を実施してください。

- マルウェア検知テスト(EICARテストファイル使用)

- Webフィルタリング動作確認

- VPN接続テスト

- アプリケーション制御動作確認

監視とロギング設定

運用開始前に以下を設定してください。

- システムログ設定

- 脅威ログ設定

- トラフィックログ設定

- アラート通知設定(メール、SNMP)

-

EICAR(European Institute for Computer Antivirus Research)

コンピュータウイルスの研究とアンチウイルスソフトウェアの開発促進を目的として1991年に設立された欧州の組織です。

EICARテストファイルは、ウイルス対策ソフトの動作確認を安全に行うためにEICARが開発した無害なテストファイルです。

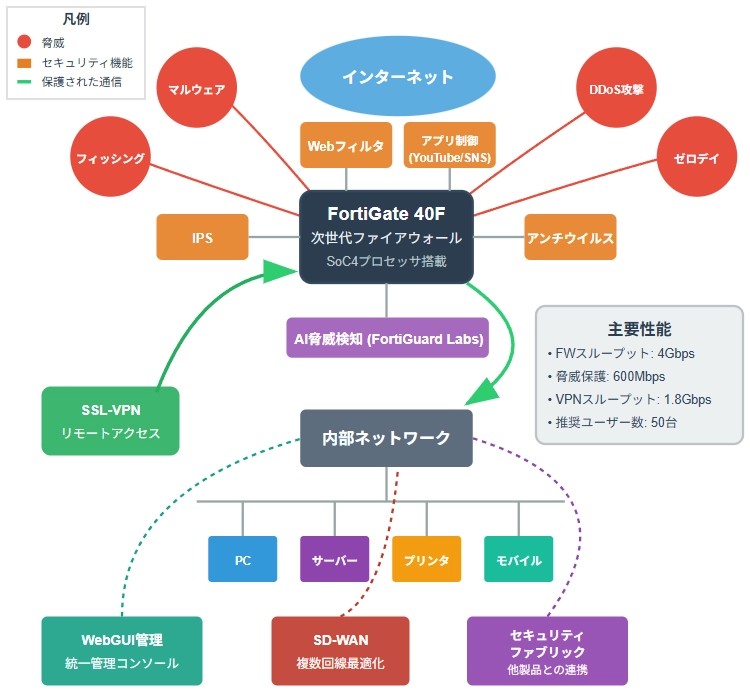

【イメージ図:FortiGate 40Fの統合セキュリティアーキテクチャ】

FortiGate 40Fのメリット

統合セキュリティによる運用効率化

FG-40Fの最大のメリットは、複数のセキュリティ機能を単一の管理コンソールで運用できる点です。従来、ファイアウォール、アンチウイルス、IPS、Webフィルタリングを個別に管理していた作業を一元化できるため、運用工数を約60%削減できます。

高いスループット性能

600Mbpsという高速なアンチウイルスエンジンを搭載しており、セキュリティ機能を有効にした状態でも業務に支障のないパフォーマンスを維持できます。

特に、ファイルダウンロードやクラウドサービス利用が多い環境でも、遅延を最小限に抑制できます。

他社製品との性能比較

主要な競合製品との比較は以下の通りです。

| 項目 | FortiGate 40F | Cisco ASA 5508-X | Palo Alto PA-220 | SonicWall TZ470 |

|---|---|---|---|---|

| ファイアウォールスループット | 4 Gbps | 1 Gbps | 940 Mbps | 800 Mbps |

| 脅威保護スループット | 600 Mbps | 350 Mbps | 280 Mbps | 250 Mbps |

| IPSec VPN スループット | 1.8 Gbps | 200 Mbps | 150 Mbps | 400 Mbps |

| 同時接続セッション数 | 200,000 | 100,000 | 64,000 | 150,000 |

| 推奨ユーザー数 | 50台 | 25台 | 25台 | 35台 |

| 年間ライセンス費用(概算) | ¥150,000 | ¥200,000 | ¥300,000 | ¥180,000 |

AI駆動の脅威検知機能

FG-40Fは、FortiGuard Labsの機械学習エンジンを活用した脅威検知機能を搭載しています。これにより、シグネチャベースの従来型検知では対応困難な未知の脅威や、多態型マルウェアに対しても効果的な防御が可能です。

SD-WAN機能による回線最適化

FG-40FのSD-WAN機能により、複数のインターネット回線(光回線、LTE、ADSL等)を自動的に負荷分散し、障害時の自動切り替えも実現できます。これにより、業務継続性の向上と通信コストの最適化を同時に実現できます。

-

多態型マルウェア(Polymorphic Malware)

感染を広げるたびに、自身のプログラムコードを自動的に書き換えて、見た目(シグネチャ)を変化させるタイプのマルウェアです。

名前の由来は「多態性(Polymorphism)」から来ており、「多くの(Poly)」「形(Morph)」を持つという意味があります。

その名の通り、次々と姿を変えることで、ウイルス対策ソフトによる検出を逃れようとします。 -

SD-WAN(Software-Defined Wide Area Network)

ソフトウェアによってWAN(広域ネットワーク)を制御する技術や概念のことです。

従来のWAN構成における課題を解決し、柔軟性、コスト削減、管理の効率化を実現します。

活用方法例

シナリオ1.中堅製造業での支店間ネットワーク統合

お客さまが使用するFortiGate機器のコンフィグ情報をクラウド環境で管理/保存をし、機器交換時には保存されたコンフィグ情報からバックアップをすることが可能という特徴を活用し、ある中堅製造業では全国15拠点にFG-40Fを配備しました。

導入背景

各支店で異なるセキュリティ機器を使用しており、管理負荷と運用コストが問題となっていました。また、VPN接続の不安定さから、支店間のデータ共有に支障をきたしていました。

導入効果

- 統一されたセキュリティポリシーによる管理工数50%削減

- SD-WAN機能による支店間通信の安定化

- 初期導入や交換時に、所定のネットワーク構成にてLANケーブルを結線のうえ電源をONにするのみで設定完了するゼロタッチ導入の実現

シナリオ2.IT企業でのリモートワーク基盤強化

都内のIT企業(従業員80名)では、コロナ禍でのリモートワーク拡大に伴い、セキュアなリモートアクセス環境の構築が急務となりました。

導入前の課題

- 既存VPNの同時接続数不足

- リモートアクセス時のセキュリティ統制不備

- 在宅勤務時のWebアクセス制御困難

FG-40F導入による解決

SSL-VPN機能により、最大50ユーザーの同時接続を実現。FortiClient EPPとの連携により、リモート端末のセキュリティ状態を監視し、コンプライアンス違反端末のアクセスを自動的に制限する仕組みを構築しました。

シナリオ3.医療法人での情報セキュリティ強化

個人情報保護が特に重要な医療業界では、FG-40Fの高度なログ取得機能とFortiAnalyzer連携が評価されています。

HIPAA準拠への取り組み

- 全通信ログの長期保存(5年間)

- 患者情報アクセス時の詳細監査ログ取得

- 医療機器ネットワークの分離とアクセス制御

-

HIPAA(Health Insurance Portability and Accountability Act)

アメリカ合衆国で1996年に制定された、個人の医療情報のプライバシーとセキュリティを保護するための法律です。

日本語では「医療保険の携行性と説明責任に関する法律」と訳されます。

HIPAAは、電子化された医療情報のプライバシーとセキュリティに関する基準を定めており、医療機関や関連事業者に対して、個人情報保護のための適切な措置を義務付けています。

まとめ

FortiGate 40Fは、中小企業のセキュリティ対策において、性能・コスト・運用性のバランスが取れた優れたソリューションです。

SoC4による高性能処理、統合された管理機能、そして豊富な導入実績により、多くの企業で信頼性の高いセキュリティ基盤を提供しています。

導入を成功させるためのポイントは以下の通りです。

技術的観点

- 事前のトラフィック分析による適切なサイジング

- 段階的なセキュリティポリシー実装による安定運用

- 定期的なファームウェア更新とシグネチャアップデート

運用的観点

- 専門知識を持つ担当者の育成

- インシデント対応手順の整備

- バックアップとリカバリプランの策定

特に、次世代ファイアウォール(NGFW)では、アプリケーションコントロール機能を装備したことにより、例えばYouTubeやDropboxやSkype、Google AppsやOffice 365などのアプリケーションを可視化しアクションを制御できるという特徴は、現代の働き方に不可欠な機能と言えるでしょう。

今後も進化し続けるサイバー脅威に対抗するため、FortiGate 40Fのような統合セキュリティソリューションの活用を強く推奨します。

参考文献

- FortiGate / FortiWiFi 40Fシリーズ データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FG-40F_DS.pdf

- キヤノンマーケティングジャパン株式会社「マネージドセキュリティサービス for FortiGate 40F」:

https://canon.jp/biz/solution/security/it-sec/lineup/mss-fortigate

- FGShop「Fortigate-40F 製品情報」:

https://www.fgshop.jp/product/fortigate/fortigate-40f/

- ATC構築サービス「Fortigate 40F の価格と保守について」:

https://www.atc.jp/fortigate-40f-price/

- C&S ENGINEER VOICE「FortiGate Fシリーズの紹介と性能」:

https://licensecounter.jp/engineer-voice/blog/articles/20200814_3fortinet12fortigate_f.html

- Fortinet公式サイト「FortiGate 次世代ファイアウォール(NGFW)」:

https://www.fortinet.com/jp/products/next-generation-firewall

- ueip「FortiGate 対 PaloAlto」:

https://www.ueip.co.jp/solution/fortigate-vs/

- Fortinet「FortiGate NGFWとPalo Alto Networksの比較」:

https://www.fortinet.com/jp/products/next-generation-firewall/fortigate-vs-pan