はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Cisco ASA 5506」です。

近年のサイバー攻撃の高度化により、企業のネットワークセキュリティ対策は喫緊の課題となっています。特に中小企業では、限られた予算と人材の中で効果的なセキュリティ対策を講じる必要があります。

私自身も現場で様々なセキュリティ機器を導入・運用してきた経験から、ASA 5506の持つ実践的な価値を実感しています。

本記事では、情報システム部門の担当者やセキュリティエンジニアの方に向けて、ASA 5506の特徴、導入プロセス、そして実際の活用方法について、現場での経験を交えながら詳しく解説します。

ASA 5506とはなにか

次世代ファイアウォールの代表製品

Cisco ASA 5506は、シスコシステムズが開発した企業向けの次世代ファイアウォール(NGFW:Next-Generation Firewall)です。

従来のファイアウォール機能に加えて、IPS(侵入防止システム)、VPN(仮想専用線)、そして脅威インテリジェンスを統合した統合型セキュリティアプライアンスとして設計されています。

ネットワークやサーバーへの不正アクセスを検知・遮断するセキュリティシステムのことです。

複数の情報サイトで説明されています。ファイアウォールが基本的な通信を制御するのに対し、IPSは通信内容を詳細に分析し、より高度な攻撃を検知・防御します。

インターネット上に仮想的な専用の通信経路を作り、安全にデータを送受信するための技術です。

VPNを利用することで、公共のインターネット回線を利用しながらも、あたかもプライベートネットワークに接続しているかのように、データの送受信を暗号化し、セキュリティを確保することができます。

ASA 5506-XとFirePOWERの統合

ASA 5506-Xは単体でも優れたファイアウォール機能を提供していますが、真の実力を発揮するのはFirePOWERサービスを追加してからです。

FirePOWERサービスは、Cisco Talosの脅威インテリジェンスを活用した高度な脅威防御機能を提供します。

シスコシステムズが運営する世界最大級の脅威インテリジェンス組織です。

250人以上のセキュリティ専門家が所属し、ビッグデータを解析して得られた脅威情報を、Ciscoのセキュリティ製品やサービスにフィードバックすることで、サイバー攻撃からの防御を強化しています。

毎日数十億のメール、ウェブリクエスト、ファイルサンプルを分析し、リアルタイムで脅威情報を更新しています。

技術仕様とハードウェア特性

ASA 5506は、小規模から中規模のネットワーク環境に適したスペックを持っています。

最大100ユーザーまでのVPN接続をサポートし、ギガビットイーサネット(GbE)ポートを8つ搭載しています。

コンパクトなデスクトップ型筐体でありながら、エンタープライズレベルのセキュリティ機能を提供する点が特徴です。

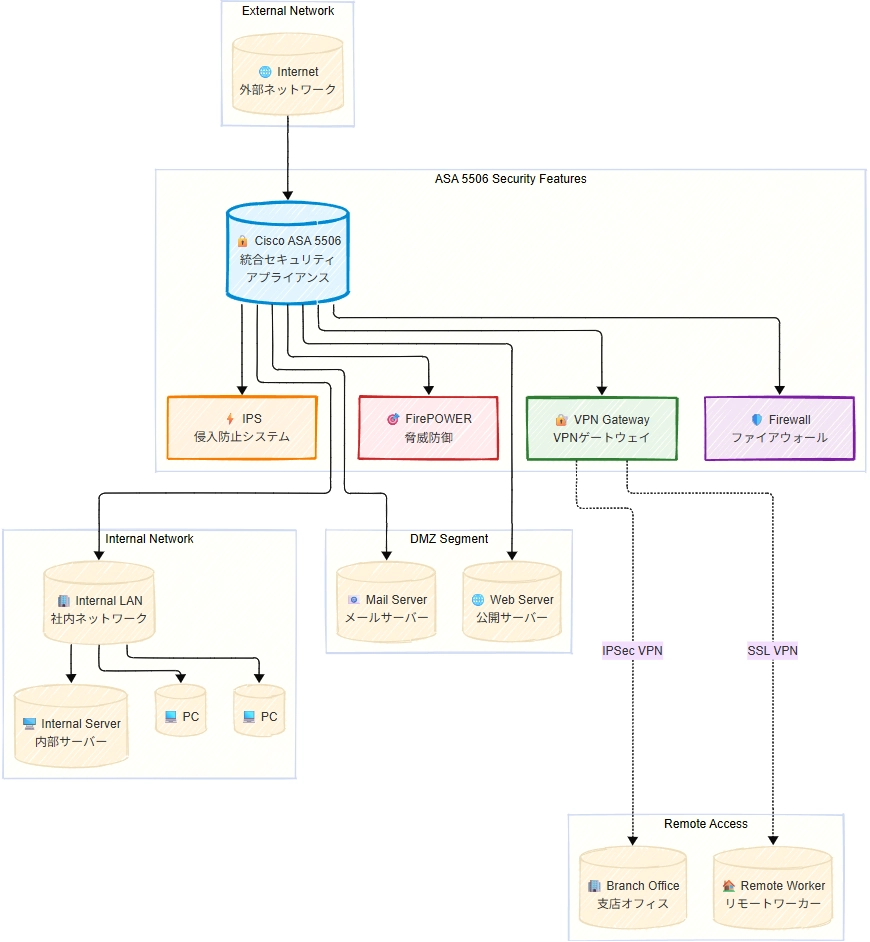

イメージ図:ネットワーク構成図

なぜASA 5506が活用されるのか

統合型セキュリティによるコスト効率

従来のセキュリティ対策では、ファイアウォール、IPS、VPNゲートウェイ、マルウェア対策をそれぞれ個別の機器で導入する必要がありました。

ASA 5506はこれらの機能を一つのアプライアンスに統合することで、機器コストや運用コストを大幅に削減できます。

管理の一元化によるメリット

複数のセキュリティ機器を個別に管理する場合、設定の不整合や運用ミスが発生しやすくなります。ASA 5506では、ASDM(Adaptive Security Device Manager)により、すべてのセキュリティ機能を一つのWebベースの管理画面から設定・監視できます。

Cisco ASAシリーズ専用のGUI管理ツールです。

CLI操作に慣れていない管理者でも、直感的な操作でファイアウォール設定やポリシー管理が可能です。

実績のある信頼性

Cisco ASA 5506-X シリーズは、脆弱性を突く攻撃への素早い対応と、膨大なマルウェア情報に基づく対策を組み合わせた多層防御で、PC、サーバ、スマート デバイスを深刻化する脅威から守ります。

世界中の企業での導入実績があり、セキュリティ業界において高い信頼性を誇っています。

ASA 5506の具体的な導入ステップ

1. 事前準備と要件定義

導入前に、現在のネットワーク構成を詳細に把握し、セキュリティポリシーを明確化する必要があります。

具体的には以下の項目を検討します。

- ネットワークセグメントの定義(内部、DMZ、外部)

- ユーザーアクセス権限の整理

- 必要なVPN接続数の算出

- 帯域幅要件の確認

2. 初期設定とネットワーク構成

ASA 5506の初期設定では、まずインターフェースの設定から開始します。

一般的な構成例は以下の通りです。

Outside(外部)インターフェース:インターネット接続

Inside(内部)インターフェース:社内LAN接続

DMZ(非武装地帯)インターフェース:公開サーバー配置3. セキュリティポリシーの設定

次に、アクセス制御リスト(ACL)を設定してトラフィック制御を行います。

例えば、内部ネットワークからインターネットへのアクセスは許可し、外部からの不正アクセスは拒否するルールを設定します。

システムやネットワーク上のリソースに対するアクセス権を管理するためのリストのことです。

具体的には、誰が、どのリソースに対して、どのような操作を許可または拒否するかを定義します。

4. VPN設定とリモートアクセス

リモートワーク環境をサポートするため、SSL VPNまたはIPSec VPNを設定します。

認証方式として、Active Directory連携やRADIUS認証を構成することで、既存のユーザー管理システムとの統合が可能です。

インターネット上の通信を暗号化するSSL技術を利用したVPN(仮想プライベートネットワーク)の一種で、学外から学内ネットワークに安全にアクセスするための仕組みです。

特別なソフトウェアを必要とせず、Webブラウザだけで利用できる手軽さから、テレワークやリモートアクセスで広く利用されています。

IPsecというプロトコルスイートを用いて、データの暗号化、認証、トンネリングを行い、盗聴や改ざんのリスクを軽減します。

特に、拠点間のネットワークを安全に接続するのに適しており、企業などが安全にデータをやり取りするために利用されます。

5. 監視と運用体制の構築

導入後は、継続的な監視と運用が重要です。

ASA 5506では、以下の監視項目を定期的にチェックします。

- トラフィック状況の監視

- セキュリティイベントの確認

- システムリソースの使用状況

- ファームウェアアップデート状況

6. イメージ図:機能構成図

ASA 5506のメリット

包括的なセキュリティ機能

ASA 5506は、従来のファイアウォール機能に加えて、マルウェア対策、URLフィルタリング、アプリケーション制御を統合しています。これにより、多層防御によるセキュリティ強化が実現できます。

運用コストの削減

統合型アプライアンスの採用により、個別機器の導入・保守に比べて運用コストを大幅に削減できます。

また、一元管理による運用効率化も期待できます。

競合製品との比較

主要な競合製品との機能比較は以下の通りです。

| 製品名 | 最大スループット | VPN接続数 | 管理方式 | 価格帯 |

|---|---|---|---|---|

| Cisco ASA 5506-X | 750 Mbps | 100 | ASDM/CLI | 中位 |

| FortiGate 60F | 600 Mbps | 120 | Web GUI | 中位 |

| SonicWall TZ470 | 750 Mbps | 50 | SonicOS | 低位 |

| Palo Alto PA-220 | 500 Mbps | 100 | Panorama | 高位 |

スケーラビリティと将来性

Cisco ASA 5506-Xは既に販売終了(End of Sale)となっており、後継機として「Firepower 1010」がラインナップされています。

既存のASA 5506ユーザーは、スムーズな移行パスが用意されており、投資保護が図られています。

活用方法

ここでは、具体的な活用方法をご紹介いたします。

中小企業でのリモートワーク環境構築

従業員100名規模の製造業では、ASA 5506-XとFirePOWERサービスを組み合わせてリモートワーク環境を構築しました。

SSL VPN機能を活用することで、従業員が自宅から安全に社内システムにアクセスできる環境を実現しています。

支店オフィスのセキュリティ強化

全国に支店を持つサービス業では、各支店にASA 5506を配置し、本社との間でIPSec VPNを構築しています。これにより、支店から本社システムへの安全な接続と、統一されたセキュリティポリシーの適用を実現しています。

DMZセグメントでの公開サーバー保護

Webサイトを運営する企業では、ASA 5506のDMZ機能を活用してWebサーバーを外部公開しています。内部ネットワークとは分離されたDMZにWebサーバーを配置することで、万が一の侵害時にも内部システムへの影響を最小限に抑えています。

まとめ

Cisco ASA 5506は、中小企業のセキュリティ要件に適した統合型セキュリティアプライアンスとして、多くの企業で導入されてきました。統合された機能により、運用コストの削減と管理の効率化を実現できる点が大きなメリットです。

販売終了となった現在でも、既存ユーザーにはFirepower 1010への移行パスが提供されており、投資保護が図られています。セキュリティ担当者にとって、ASA 5506で培ったノウハウは次世代製品でも活用できる貴重な経験となるでしょう。

今後のセキュリティ戦略を検討する際には、ASA 5506の実績と信頼性を踏まえ、自社のネットワーク環境に最適なソリューションを選択することが重要です。

参考文献

- Cisco ASA 5500 シリーズ データシート:

https://www.cisco.com/c/ja_jp/products/collateral/security/asa-firepower-services/datasheet-c78-742475.html

- DIS×Cisco Designed ポータル – 統合型セキュリティ アプライアンス解説:

https://cisco-start.dis-info.jp/product/cisco-asa-5506-x.html

- アイティープロダクト – ASA 5500-Xシリーズ紹介:

https://www.itproduct.jp/column/introduce/580/

- TrustRadius – Cisco ASA vs FortiGate比較レポート:

https://www.trustradius.com/compare-products/cisco-adaptive-security-appliance-asa-software-vs-fortinet-fortigate

- PeteNetLive – Firepower移行ガイド:

https://www.petenetlive.com/kb/article/0001705