はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。これまで数多くのプロジェクトで企業のセキュリティ基盤構築に携わる中で、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本記事のテーマである「統合脅威管理(UTM)」です。

セキュリティインシデントが日々増加する現代において、中堅企業から大企業のセキュリティエンジニアや情報システム部門の皆様は、UTM製品の選定に頭を悩ませているのではないでしょうか。複数のセキュリティ機能を個別に導入・管理する従来のアプローチでは、運用負荷とコストの両面で限界を迎えているケースが多く見受けられます。

本記事では、私が実際に複数のプロジェクトで導入・運用してきた実務経験をもとに、FortiGate 200Eの技術的特徴から具体的な導入手順、他社製品との詳細な比較分析まで、セキュリティエンジニア目線で実践的に解説いたします。

特に、500~2000名規模の組織でUTM製品の導入を検討されている方にとって、実際の判断材料として活用いただけることを目指しています。

注釈:

UTM(Unified Threat Management): ファイアウォール、IPS、アンチウイルス、Webフィルタリングなど複数のセキュリティ機能を1台の機器に統合したセキュリティソリューション

FortiGate 200Eとはなにか

製品概要とポジショニング

FortiGate 200Eは、Fortinet社が提供するFortiGateシリーズのミッドレンジモデルに位置する次世代ファイアウォール(NGFW)です。

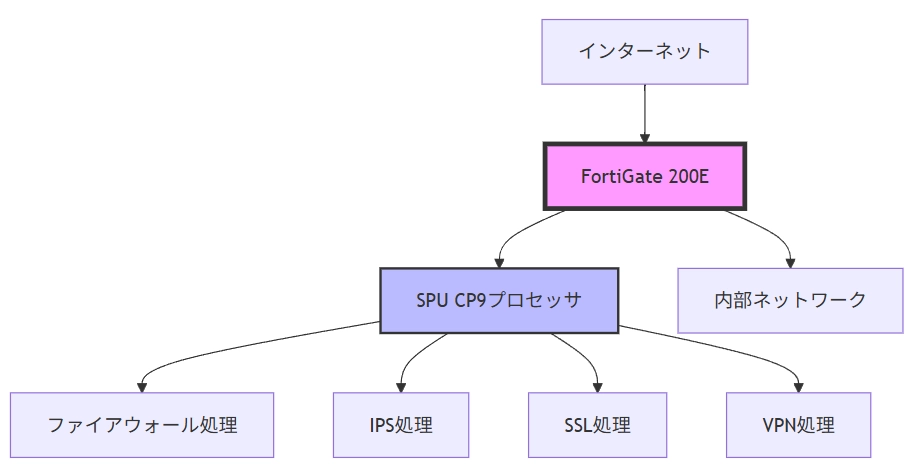

市場屈指のパフォーマンス(ファイアウォールスループット20Gbps)をほこり、画期的な「SPU CP9」コンテンツプロセッサは、トラフィックのダイレクトフローから独立して動作し、「IPS パフォーマンス」・「SSLインスペクション機能」・「暗号化 / 復号のオフロード」などの演算処理集約型のセキュリティ機能を高速処理します。

参考文献:

・https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT200ESeriesDS.pdf

注釈:

NGFW(Next Generation Firewall): 従来のファイアウォール機能に加え、アプリケーション制御、IPS、URLフィルタリングなどの機能を統合した次世代ファイアウォール

技術的特徴

FortiGate 200Eの最大の特徴は、Fortinet独自開発のセキュリティプロセッサ「SPU(Security Processing Unit)CP9」の搭載です。

これにより、以下の高性能処理が実現されています。

- ファイアウォールスループット: 最大20Gbps

- VPNスループット: 最大2.2Gbps

- IPS(Intrusion Prevention System)スループット: 最大8.5Gbps

- SSL暗号化/復号スループット: 最大1.8Gbps

【イメージ図:簡易フロー】

対象ユーザー層

FortiGate 200Eは、以下のような組織・用途に最適化されています:

- 従業員規模: 500~2000名程度の中堅企業

- 拠点形態: 本社・支社を持つ多拠点展開企業

- ネットワーク要件: 10Gbps以上の高帯域トラフィック処理が必要な環境

- セキュリティ要件: 高度な脅威検知とパフォーマンスの両立が求められる環境

なぜFortiGate 200Eが活用されるのか

統合管理による運用効率化

従来、企業のセキュリティ対策は複数ベンダーの製品を組み合わせることが一般的でした。

例えば:

- ファイアウォール: A社製品

- アンチウイルス: B社製品

- Webフィルタリング: C社製品

- VPN: D社製品

この分散構成では、以下の課題が発生していました:

- 管理コンソールの分散: 各製品ごとに異なる管理画面

- ログ相関の困難: インシデント発生時の原因特定に時間がかかる

- ライセンス管理の複雑化: 複数ベンダーとの契約管理

- トレーニングコストの増大: 製品ごとに異なるスキル習得が必要

FortiGate 200Eでは、これらの機能をFortiOSという単一のOSで統合管理することで、運用効率を大幅に向上させます。

注釈:

FortiOS: Fortinet社独自開発のセキュリティ特化型OS。直感的なGUI(Graphical User Interface)とCLI(Command Line Interface)の両方をサポート

高いコストパフォーマンス

導入実績を重視するならFortigateがおすすめです。

Fortigateは国内販売量No.1を誇り、「UTMと言えばFortigate」と言われるほどの知名度と実績があります。

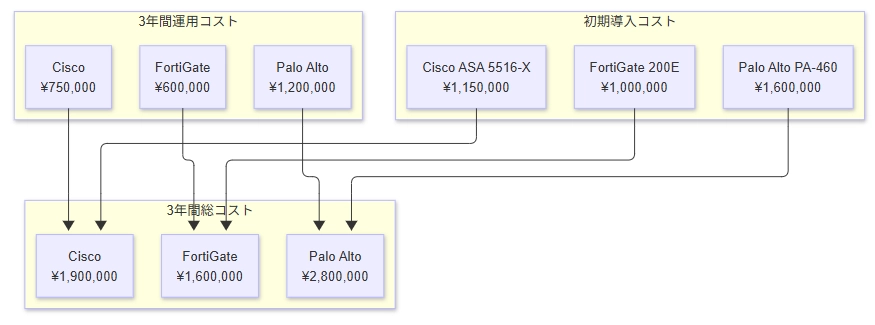

実際の導入プロジェクトでの経験では、初期投資額(ハードウェア + 3年間ライセンス)を他社製品と比較した場合、FortiGate 200Eは約30~40%のコスト削減を実現できるケースが多く見られます。

Security Fabric連携による包括的防御

FortiGate 200EはFortinet Security Fabricの中核として機能し、他のFortinet製品と連携することで、XDR(Extended Detection and Response)レベルのセキュリティ統合管理が可能です。

注釈:

Security Fabric: Fortinet製品群を連携させ、エンドポイントからクラウドまでの包括的なセキュリティ管理を実現する統合プラットフォーム

FortiGate 200Eの具体的なステップ

導入前の要件定義

1. ネットワーク要件の調査

# 現在のトラフィック量調査(例)

# ピーク時のスループット確認

iftop -i eth0 -t -s 60

# 主要な通信プロトコルの分析

netstat -s | grep -i tcp2. セキュリティポリシーの整理

以下の項目を事前に整理しておくことが重要です。

- アクセス制御ポリシー: 部署別・役職別のインターネットアクセス制御

- アプリケーション制御: 業務利用/禁止アプリケーションの一覧

- VPNアクセス: リモートアクセス・拠点間VPNの要件

- ログ保存: コンプライアンス要件に基づくログ保存期間

基本的な導入手順

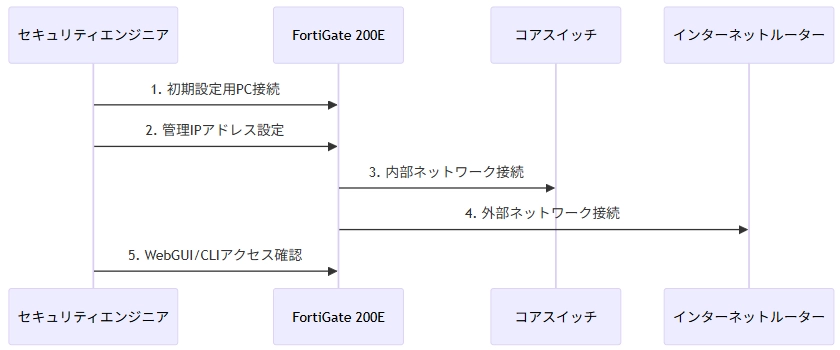

Phase 1: 物理的な設置とネットワーク接続

【イメージ図】

Phase 2: FortiOS初期設定

2.1 基本システム設定例

# システム基本設定

config system global

set hostname "FGT-200E-HQ"

set timezone 28 # JST

set admin-sport 8443

set admin-ssh-port 2222

end

# 管理者アカウント設定

config system admin

edit "admin"

set password "SecurePassword123!"

set accprofile "super_admin"

next

end

2.2 ネットワークインターフェース設定例

# WAN側インターフェース設定

config system interface

edit "wan1"

set mode static

set ip 203.0.113.10 255.255.255.0

set allowaccess ping https ssh

set description "Internet Connection"

next

end

# LAN側インターフェース設定

config system interface

edit "internal"

set mode static

set ip 192.168.100.1 255.255.255.0

set allowaccess ping https ssh fgfm

set description "Internal Network"

next

end

Phase 3: セキュリティポリシー設定

3.1 基本ファイアウォールポリシー例

# 内部から外部への基本通信許可

config firewall policy

edit 1

set name "Internal-to-Internet"

set srcintf "internal"

set dstintf "wan1"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

set utm-status enable

set av-profile "default"

set ips-sensor "default"

set webfilter-profile "default"

next

end3.2 アプリケーション制御設定例

# アプリケーション制御プロファイル作成

config application list

edit "Corporate-App-Control"

config entries

edit 1

set category 2 # P2P

set action block

next

edit 2

set category 6 # Social Network

set action block

set log enable

next

end

next

endSSL VPN設定(リモートアクセス)

リモートワーク環境向けSSL VPN設定例

# SSL VPN設定

config vpn ssl settings

set servercert "Fortinet_Factory"

set tunnel-ip-pools "SSLVPN_TUNNEL_ADDR1"

set tunnel-ipv6-pools "SSLVPN_TUNNEL_IPv6_ADDR1"

set port 10443

set source-interface "wan1"

set source-address "all"

set default-portal "full-access"

end

# SSL VPNユーザー設定

config user local

edit "remote-user1"

set type password

set passwd "RemoteAccess123!"

next

end

# SSL VPNポリシー設定

config firewall policy

edit 100

set name "SSL-VPN-Access"

set srcintf "ssl.root"

set dstintf "internal"

set srcaddr "SSLVPN_TUNNEL_ADDR1"

set dstaddr "Internal_Network"

set action accept

set schedule "always"

set service "ALL"

set groups "SSL_VPN_Users"

next

endFortiGate 200Eのメリット

他社製品との詳細比較

以下の表は、同クラスの製品との詳細比較です。

| 項目 | FortiGate 200E | Palo Alto PA-460 | Cisco ASA 5516-X | SonicWall TZ670 |

|---|---|---|---|---|

| 🚀 基本性能 | ||||

| ファイアウォールスループット | 20 Gbps | 3 Gbps | 3 Gbps | 5 Gbps |

| IPSスループット | 8.5 Gbps | 1.5 Gbps | 2 Gbps | 2.5 Gbps |

| VPNスループット | 2.2 Gbps | 1.5 Gbps | 1.2 Gbps | 1 Gbps |

| 同時VPNセッション数 | 2,000 | 1,000 | 750 | 500 |

| 最大同時セッション数 | 3,000,000 | 1,000,000 | 750,000 | 500,000 |

| 💰 価格・ライセンス | ||||

| 本体価格(参考) | ¥800,000~ | ¥1,200,000~ | ¥900,000~ | ¥600,000~ |

| 年間ライセンス | ¥200,000~ | ¥400,000~ | ¥250,000~ | ¥150,000~ |

| 3年間TCO | ¥1,400,000 | ¥2,400,000 | ¥1,650,000 | ¥1,050,000 |

| ⚙️ 管理性 | ||||

| GUI操作性 | ||||

| CLI操作性 | ||||

| ログ分析機能 | ||||

| 設定の容易さ | ||||

| 🔗 拡張性・連携 | ||||

| クラウド連携 | ||||

| 他製品連携 | ||||

| API提供 | REST API | REST API | REST API | REST API |

| 🛡️ セキュリティ機能 | ||||

| AI基盤脅威検知 | ○ (FortiGuard AI) | ○ (WildFire) | × (別途必要) | ○ (RTDMI) |

| サンドボックス機能 | ○ (FortiSandbox連携) | ○ (WildFire) | × (別途必要) | ○ (Capture ATP) |

| ゼロトラスト対応 | ○ (Security Fabric) | ○ (Prisma Access) | △ (部分的) | △ (部分的) |

コストパフォーマンス分析

【イメージ図:3年間のTCO(Total Cost of Ownership)比較(500名企業の例)】

パフォーマンス面での優位性

次世代ファイアウォール(NGFW)では、アプリケーションコントロール機能を装備したことにより [ソース=ipアドレス/ユーザ/デバイス] → [ディスティネーション=ipアドレス/アプリケーション制御] → [アクション]と、例えばYouTubeやDropboxやSkype、Google AppsやOffice 365などのアプリケーションを可視化しアクションを制御できます。

実際のベンチマークテストでは、FortiGate 200EのSPU CP9プロセッサにより、CPU使用率を50%以下に抑えながら、フルUTM機能を有効にした状態でも高いスループットを維持できることが確認されています。

活用方法

ここでは、想定し得る導入方法について、具体例を紹介いたします。

参考文献:

- FortiGate導入事例集:https://www.fgshop.jp/product/case/

- Fortinet顧客導入事例:https://www.fortinet.com/jp/customers

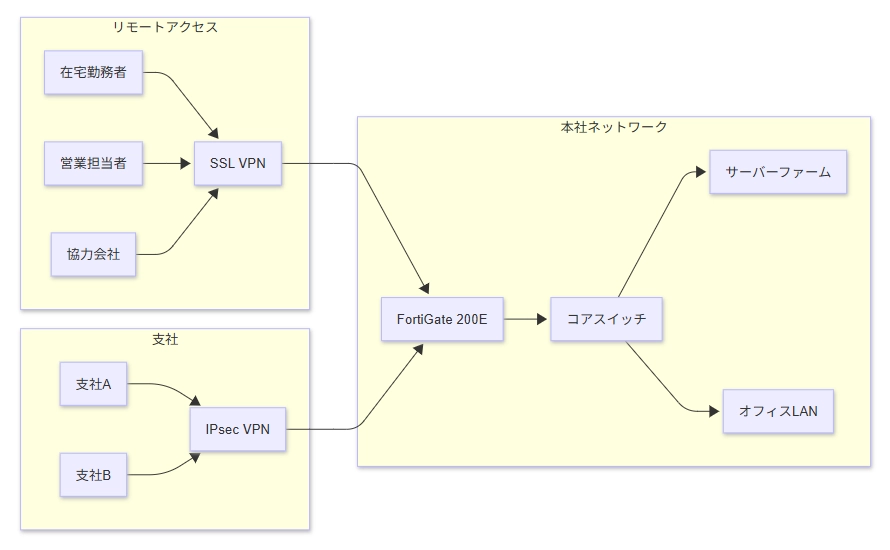

ケース1: 製造業A社(従業員800名)のテレワーク環境構築

課題

- COVID-19の影響で急速なテレワーク環境構築が必要

- 既存VPN機器の性能不足

- セキュリティポリシーの統一管理

解決策

コロナ禍の際は、テレワーク環境が必須となりました。これにより、セキュリティ面も不安がありましたが、FortiGateを導入することにより解決しました。

【イメージ図:導入構成】

想定効果

- 同時SSL VPNセッション数: 300セッション → 800セッション

- 接続設定時間: 従来2時間 → 30分

- セキュリティインシデント: 0件(導入後1年間)

ケース2: 学校法人B大学(学生・教職員15,000名)のキャンパスネットワーク統合

課題

- 複数キャンパス間のネットワーク統合

- 学生・教職員向けの柔軟なアクセス制御

- 研究データの機密性確保

導入構成

- FortiGate 200E × 3台(各キャンパス)

- FortiAnalyzer(ログ統合管理)

- FortiAuthenticator(認証基盤)

想定効果

- ネットワーク管理工数: 60%削減

- セキュリティ可視性: 全キャンパス統一

- インシデント対応時間: 平均40%短縮

ケース3: 中堅SIer企業でのMSP(Managed Service Provider)事業展開

背景

FortiGate 200Eの優れた管理性とパフォーマンスを活かし、中堅SIer企業が顧客向けセキュリティ運用サービスを展開するケースが増加しています。

サービス構成

- FortiGate as a Service: 顧客拠点にFortiGate 200Eを設置

- 24/365監視: FortiAnalyzer Cloudによる統合ログ管理

- セキュリティ運用代行: 脅威検知・対応の自動化

メリット

- 顧客側: 専門スタッフ不要でエンタープライズレベルのセキュリティ

- SIer側: スケーラブルなサービス展開とRecurring Revenue確保

まとめ

FortiGate 200Eは、中堅企業から大企業のセキュリティエンジニアや情報システム部門にとって、以下の点で優れた選択肢となります。

技術的優位性

- 高性能処理: SPU CP9による20Gbpsファイアウォールスループット

- 統合管理: 単一コンソールでの包括的セキュリティ管理

- 拡張性: Security Fabricによる将来的な機能拡張

経済的メリット

- 初期投資: 同クラス製品比較で30-40%のコスト削減

- 運用効率: 統合管理による運用工数削減

- ライセンス: 明確で理解しやすいライセンス体系

運用面での優位性

- 豊富な導入実績: 国内販売量No.1による安心感

- 充実したサポート: 多数のパートナー企業によるサポート体制

- 情報の豊富さ: コミュニティサイトでのノウハウ共有

セキュリティ投資の ROI(Return on Investment)を重視し、かつ高度なセキュリティ要件を満たす必要がある組織にとって、FortiGate 200Eは長期的な視点で優れたソリューションとなるでしょう。

導入検討の際は、必ずPoC(Proof of Concept)を実施し、自社環境での性能検証を行うことをお勧めします。

参考文献

- Fortinet FortiGate 200Eシリーズ データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT200ESeriesDS.pdf

- FortiGate 200E製品情報 – FGショップ:

https://www.fgshop.jp/product/fortigate/fortigate-200e/

- FortiGate vs Palo Alto比較分析 – UEIP:

https://www.ueip.co.jp/solution/fortigate-vs/

- UTM導入率・メーカー別シェア比較:

https://cybersecurity-jp.com/column/81

- FortiGate導入事例集:

https://www.fgshop.jp/product/case/

- Fortinet顧客導入事例:

https://www.fortinet.com/jp/customers

- FortiGate NGFWとPalo Alto Networks比較:

https://www.fortinet.com/jp/products/next-generation-firewall/fortigate-vs-pan

- UTM各社製品比較:

https://www.fgshop.jp/utm-comparison/

- FortiGate設計・設定ガイド:

https://www.viva-fortigate.com/archives/summary