1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール(NGFW)」です。

ビジネスのデジタル化が加速する一方、サイバー攻撃は日々巧妙化し、企業規模を問わず深刻な経営リスクとなっています。特に、専任のセキュリティ担当者を確保するのが難しい中小企業にとって、「限られた予算と人員で、いかにして高度なセキュリティを実現するか」は喫緊の課題ではないでしょうか。

このような背景の中、私が多くの企業様にご提案し、高く評価されているソリューションが、Fortinet社のNGFW「FortiGate 80F」です。

本記事では、このFortiGate 80Fがなぜ多くの中小企業に選ばれるのか、その理由を私の実務経験に基づいた技術的な視点から深掘りします。

製品の基本性能から、エンジニアが注目すべき機能、具体的な導入・運用のステップ、そして気になるコストパフォーマンスまで、網羅的に解説していきます。

この記事が、貴社のセキュリティ対策を一段階引き上げるための、確かな指針となれば幸いです。

2. FortiGate 80Fとはなにか

まずは、「FortiGate 80F」がどのような製品なのか、その概要と位置付けから見ていきましょう。

- 重量:2.4 kg

- 高さ × 幅 × 奥行:38.5 x 216 x 160 mm

参考文献:

中小企業向けに最適化された次世代ファイアウォール(NGFW)

FortiGate 80Fは、Fortinet社が提供するNGFW製品群の中で、中小企業や支社・拠点向けに設計されたモデルです 。

単なるファイアウォール機能だけでなく、IPS(不正侵入防御)、アンチウイルス、Webフィルタリング、アプリケーション制御といった複数のセキュリティ機能を一台に統合した、いわゆるUTM(統合脅威管理)製品として機能します 。

これにより、従来は個別の機器が必要だったセキュリティ対策をFortiGate一台に集約でき、コスト削減と運用負荷の軽減を実現します。

高性能の心臓部「SoC4」プロセッサ

FortiGate 80Fのパフォーマンスを支えているのが、Fortinetが独自開発したプロセッサ「SoC4(System on a Chip 4)」です 。

一般的なCPUに処理を依存する他社製品と異なり、SoC4はネットワーク処理やセキュリティ処理に特化したASIC(特定用途向け集積回路)を統合しています。

これにより、複数のセキュリティ機能(UTM機能)を有効にしても、スループットの低下を最小限に抑え、高速な通信を維持できるのが大きな強みです 。

3. なぜFortiGate 80Fが活用されるのか

数あるNGFW製品の中で、なぜ特にFortiGate 80Fが注目されるのでしょうか。

エンジニア視点で特に重要と考える3つの理由を解説します。

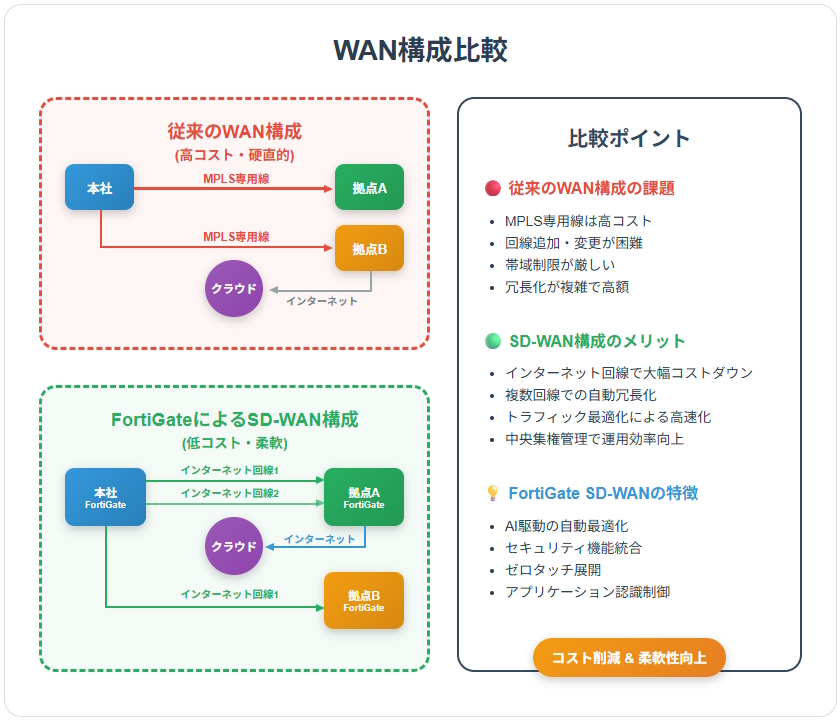

理由1. SD-WAN機能による通信の最適化とコスト削減

FortiGate 80Fは、NGFW機能に加えてセキュアSD-WAN機能を標準で搭載しています 。

従来の拠点間通信は、高価な専用線(MPLS網など)を利用するのが一般的でしたが、SD-WANを活用することで、比較的安価なインターネット回線を仮想的に束ね、通信品質の確保とコスト削減を両立できます 。

【イメージ図:従来のWANとSD-WANのイメージ】

参考文献:

上図のように、特定のアプリケーション(例: Microsoft 365)は拠点から直接インターネットに抜ける(ローカルブレイクアウト)といった柔軟な経路制御も可能になり、本社へのトラフィック集中を防ぎ、ユーザーの体感速度を向上させます。

理由2. 暗号化通信の「中身」まで検査するSSLインスペクション

現代のWebトラフィックの多くはSSL/TLSによって暗号化されています。

これは通信の盗聴を防ぐ上で重要ですが、攻撃者にとってはマルウェアを隠蔽する格好の隠れ蓑となります 。

FortiGate 80Fは、このSSL暗号化通信を一度復号し、セキュリティスキャンを行った上で再度暗号化して宛先へ届ける「SSLインスペクション」機能の処理能力が高いのが特徴です 。

これにより、暗号化通信に潜む脅威も見逃さず、ネットワークのセキュリティレベルを大幅に向上させることができます。

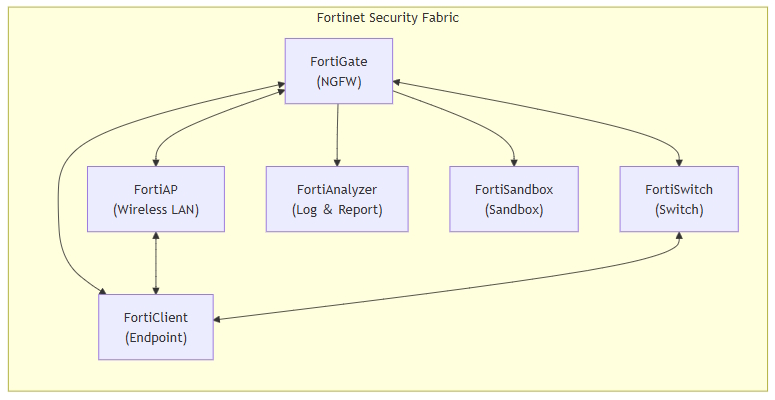

理由3. Fortinetセキュリティファブリックによる統合管理

FortiGateは、Fortinetが提唱する「セキュリティファブリック」の中核を担う製品です 。

これは、ファイアウォールだけでなく、無線LANアクセスポイント(FortiAP)、スイッチ(FortiSwitch)、エンドポイントセキュリティ(FortiClient)といった様々なセキュリティ製品群が相互に連携し、単一のコンソールから統合的に管理・運用できるという考え方です 。

【イメージ図:Fortinetセキュリティファブリックの概念フロー】

参考文献:

例えば、FortiClientがエンドポイントで脅威を検知すると、その情報が即座にFortiGateに共有され、該当端末のネットワーク通信を自動的に遮断するといった連携が可能です。

これにより、脅威の早期発見と迅速な対応(インシデントレスポンス)が実現します。

4. FortiGate 80Fの具体的なステップ(導入から運用まで)

FortiGate 80Fを導入し、効果的に活用するための基本的なステップをご紹介します。

Step1. 計画フェーズ:サイジングとライセンス選定

導入の最初のステップは、自社の環境に適したサイジングです。

- トラフィック量の把握

現在のインターネット利用帯域や、将来的な増加予測を立てます 。

- 機能要件の定義

SSLインスペクションやIPSなど、どのセキュリティ機能を利用するかを明確にします 。

これらの機能を有効にすると処理負荷が増加するため、データシートの「脅威保護スループット」などの数値を参考に、余裕を持ったモデルを選定することが重要です 。

- ライセンスの選定

利用したい機能に応じて、適切なライセンスバンドル(例: UTP Bundle)を選択します 。

Step2. 設計・構築フェーズ:セットアップとポリシー設定

機器が届いたら、ネットワーク設計に基づき設定を行います。

- 初期セットアップ

FortiGateはWebベースのGUIが非常に分かりやすく、初期設定ウィザードも用意されています 。

また、ゼロタッチプロビジョニング(ZTP)に対応しており、FortiCloudに事前登録しておくことで、現地では機器を結線するだけで自動的に設定が読み込まれるため、多拠点展開の際に非常に効率的です 。

- ポリシー設定

ファイアウォールポリシー、Webフィルター、アプリケーション制御など、企業のセキュリティポリシーに合わせて各種設定をGUIから直感的に行えます 。

Step3. 運用フェーズ:監視と脅威インテリジェンスの活用

運用を開始した後は、継続的な監視とメンテナンスが重要です。

- 監視と分析

管理画面や「FortiView」で、ネットワークの通信状況や検知した脅威をリアルタイムに可視化できます。

より詳細なログ分析やレポート作成には、FortiAnalyzerやクラウドサービスのFortiCloudが役立ちます 。

- 脅威インテリジェンス

FortiGuard Labsから最新の脅威情報(シグネチャなど)が自動的に配信され、FortiGateに適用されます 。

これにより、管理者が常に脅威情報を追いかけなくても、最新の防御状態を維持できます 。

5. FortiGate 80Fのメリット(他機種との比較)

FortiGate 80Fのメリットを「性能」「コスト」「運用性」の観点から整理し、近接モデルである60F、100Fと比較してみましょう。

FortiGate 80Fの優位性

- コストパフォーマンス

中小企業のニーズに十分な性能を持ちながら、導入コストを抑えることが可能です 。

- 運用性

直感的なGUIやFortiCloudによるリモート管理機能により、専任のセキュリティエンジニアがいない環境でも運用しやすい設計になっています 。

- 高いセキュリティ

SD-WAN、SSLインスペクション、セキュリティファブリック連携といった先進的な機能をコンパクトな筐体で実現します 。

FortiGate 60F/80F/100F スペック比較表

| スペック項目 | FortiGate 60F | FortiGate 80F | FortiGate 100F |

|---|---|---|---|

| ファイアウォールスループット | 10 Gbps | 10 Gbps | 20 Gbps |

| 脅威保護スループット | 700 Mbps | 1 Gbps | 1.6 Gbps |

| IPSスループット | 1.4 Gbps | 1.4 Gbps | 2.6 Gbps |

| SSLインスペクションスループット | 630 Mbps | 900 Mbps | 1 Gbps |

| インターフェース | GE RJ45 x 10 | GE RJ45 x 10 | GE RJ45 x 12, SFP x 2, … |

| 推奨ユーザー数(目安) | ~50名 | 50~100名 | 100~300名 |

(注)上記のスループット値は利用機能や環境により変動します。最新の公式データシートをご参照ください。

[補足] 80Fを選ぶべき企業

60Fと比較して、特にSSLインスペクションの性能と脅威保護スループットが強化されています。

そのため、クラウドサービスの利用が多く、暗号化通信の検査をしっかり行いたい、あるいはユーザー数が50名を超えるような環境では80Fが最適な選択肢となります 。

100Fはより大規模向けのため、中小企業にとっては80Fが性能と価格のバランスに最も優れたモデルと言えるでしょう 。

参考文献:

6. FortiGate 80Fの活用方法

ここでは、具体的な設定例を交えながら、FortiGate 80Fの実践的な活用方法を3つ紹介します。

活用方法1. 内部セグメント化によるランサムウェア対策

万が一、社内ネットワークにマルウェアが侵入した場合、被害を最小限に食い止めるには、脅威が内部で横展開(ラテラルムーブメント)するのを防ぐことが重要です。

FortiGate 80Fを内部セグメンテーションファイアウォール(ISFW)として活用し、部署間やサーバーセグメント間の通信を監視・制御します 。

- 設定例

VLANを用いて、「総務部セグメント」「開発部セグメント」「サーバーセグメント」などにネットワークを分割します。 FortiGateのポリシーで、通常業務で必要な通信(例: 総務部からファイルサーバーへのSMB通信)のみを許可します。

許可する通信に対してもIPSやアンチウイルスを適用し、不審な振る舞いを検知・ブロックします。

これにより、仮に総務部のPCがランサムウェアに感染しても、開発部やサーバー群への被害拡大を食い止めることができます 。

参考文献:

活用方法2. アプリケーション制御によるシャドーIT対策

従業員が会社の許可なく利用するクラウドサービス(シャドーIT)は、情報漏洩のリスク要因となります。

FortiGateのアプリケーション制御機能を使えば、数千種類以上のアプリケーションを識別し、利用を可視化・制御できます 。

- 設定例

アプリケーションコントロールのプロファイルを作成します。

業務で利用を許可するファイル共有サービス(例: OneDrive, Google Drive)は「許可」。

会社が許可していないサービス(例: WeTransfer, Dropbox)は「ブロック」または「監視」に設定します。 このプロファイルをインターネット向けのファイアウォールポリシーに適用します。

これにより、シャドーITのリスクを低減し、企業のデータガバナンスを強化できます。

参考文献:

活用方法3. リモートワーク環境のセキュアなアクセス確保

リモートワークの普及に伴い、自宅や外出先から社内リソースへの安全なアクセスが不可欠です。FortiGate 80Fは、SSL-VPNおよびIPsec-VPN機能を標準でサポートしており、セキュアなリモートアクセス環境を容易に構築できます 。

- 設定例

SSL-VPNポータルとユーザーグループを設定します。

多要素認証(MFA)として、無償で利用できる「FortiToken Mobile」を組み合わせ、認証を強化します。

VPN接続後の通信を許可するファイアウォールポリシーを作成し、アクセス可能なサーバーやリソースを限定します。

これにより、なりすましによる不正アクセスを防ぎ、安全なリモートワーク環境を提供します。

7. まとめ

本記事では、FortiGate 80Fについて、その技術的な特徴から具体的な活用方法までをエンジニアの視点で解説しました。

FortiGate 80Fは、単なるファイアウォールではありません。

SoC4による高いパフォーマンスを基盤に、SD-WAN、SSLインスペクション、アプリケーション制御といった先進的な機能を統合し、セキュリティファブリックによる拡張性も備えています。

それでいて、直感的な管理画面と柔軟なライセンス体系により、専門知識を持つ担当者が限られる中小企業でも導入・運用しやすいように設計されています。

- 性能、コスト、運用性のバランスが取れたNGFWを求めている

- 複数拠点のネットワークを最適化・セキュアにしたい

- クラウド利用とリモートワークを前提としたセキュリティを構築したい

もし貴社がこのような課題を抱えているのであれば、FortiGate 80Fは間違いなく検討に値する、強力なソリューションとなるでしょう 。

今後、ゼロトラストやSASEといった新しいセキュリティパラダイムへの移行を見据える上でも、その第一歩としてFortiGate 80Fの導入を検討してみてはいかがでしょうか 。

参考文献

- Fortinet – FortiGate 80F Data Sheet:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FG-80F_DS.pdf

- Fortinet – FortiGate 製品機能一覧:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/fortinet-ProductMatrix.pdf

- Fortinet – Fortinet Security Fabric:

https://www.fortinet.com/jp/solutions/enterprise-midsize-business/security-fabric

- Fortinet – Secure SD-WAN:

https://www.fortinet.com/jp/products/sd-wan