はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマであるUTM(統合脅威管理)/次世代ファイアウォール(NGFW)です。

現代のビジネス環境において、ランサムウェアや標的型攻撃といったサイバー攻撃はますます高度化・巧妙化しており、情報セキュリティ対策は企業規模を問わず最優先課題となっています。

特に、IT専任の担当者が不足しがちな中小企業や支社・支店では、「限られた予算と人員で、いかにして効果的なセキュリティを確保するか」という大きな課題に直面しています。

この記事では、そうした課題に対する強力なソリューションとなるFortinet社の次世代ファイアウォール、「FortiGate 60E」に焦点を当てます。

なぜ多くの企業でFortiGateが選ばれるのか、その技術的な強みから具体的な導入・運用ステップ、そして他製品との違いまでを、私のこれまでの経験も踏まえながら、セキュリティエンジニアの視点から深く掘り下げて解説します。

FortiGate 60Eとはなにか

UTM(統合脅威管理)と次世代ファイアウォール(NGFW)

FortiGate 60Eは、一言で表すと「中小規模ネットワーク向けに設計された、高性能なUTM(統合脅威管理)アプライアンス」です 。

従来のファイアウォールが通信の許可/拒否を判断するだけだったのに対し、UTMはそれに加えて以下の様な複数のセキュリティ機能を1台の機器に統合しています。

- アンチウイルス・アンチスパム

- Webフィルタリング

- アプリケーション制御

- IPS(侵入防止システム)

- VPN(IPsec/SSL)

これにより、個別のセキュリティ製品を導入するよりもコストを抑え、シンプルな運用管理を実現します。

FortiGate 60EはこれらのUTM機能に加え、より高度な脅威検知やアプリケーションの可視化が可能な「次世代ファイアウォール(NGFW)」としての機能も兼ね備えています 。

FortiGate 60Eのスペック概要

FortiGate 60Eはコンパクトなデスクトップ型の筐体ですが、その性能は小規模オフィスから中規模の拠点までを十分にカバーします。

| 項目 | スペック |

|---|---|

| ファイアウォールスループット | 3 Gbps |

| IPSスループット | 400 Mbps |

| NGFWスループット | 250 Mbps |

| 脅威保護スループット | 200 Mbps |

| インターフェース | 10 x GE RJ45 ports (7 x Internal, 2 x WAN, 1 x DMZ) |

- 重量:0.9 kg

- 高さ × 幅 × 奥行:38 x 216 x 160 mm

参考文献:

なぜFortiGate 60Eが活用されるのか

FortiGate 60Eが市場で高く評価されている理由は、主にその独自のハードウェア設計と、リアルタイムの脅威インテリジェンスにあります。

独自プロセッサ「SPU」による圧倒的なパフォーマンス

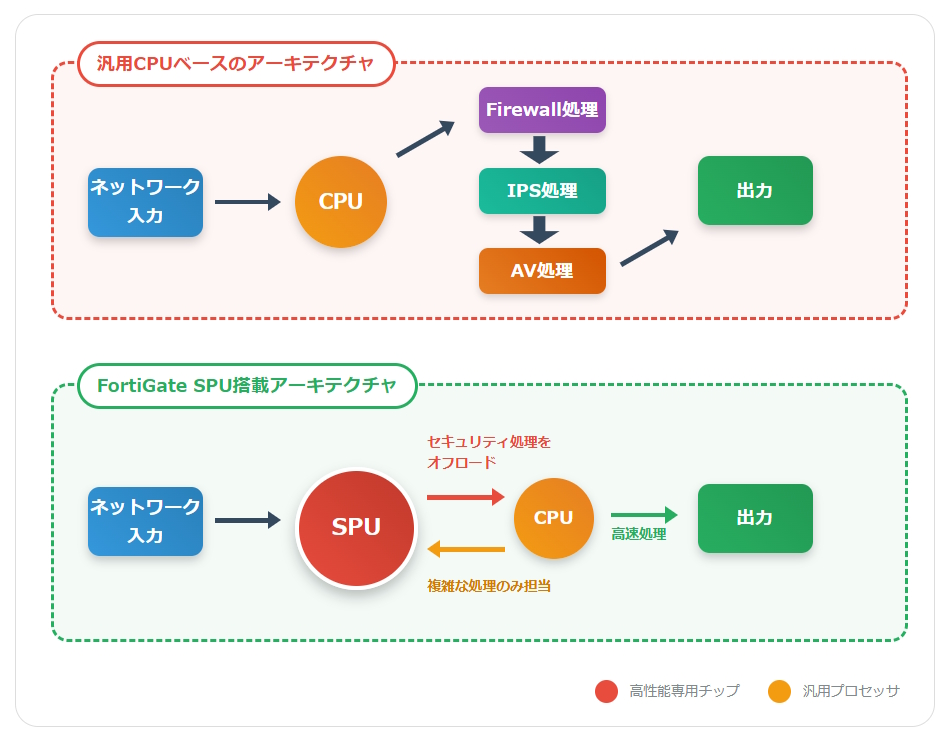

FortiGateシリーズの最大の技術的優位性は、Fortinetが独自に開発したプロセッサ「SPU(Security Processing Unit)」の搭載です 。

これは、セキュリティ処理に特化したASIC(特定用途向け集積回路)であり、汎用のCPUでソフトウェア処理する他社製品とは一線を画します 。

SPUは、ファイアウォール、VPN、IPSなどの負荷が高い処理をハードウェアレベルで高速に実行します。

これにより、複数のセキュリティ機能を有効にしてもスループットの低下を最小限に抑え、快適なネットワークパフォーマンスを維持します 。

【イメージ図:CPUベースとSPU搭載アーキテクチャの比較】

SPUがセキュリティ処理をオフロードすることで、CPUの負荷を軽減し、全体のパフォーマンスを向上させます。

FortiGuardとの連携による最新の脅威対策

FortiGateは、Fortinetの脅威リサーチチーム「FortiGuard Labs」が提供するセキュリティサービスと連携することで、その真価を発揮します 。

FortiGuardは、世界中から収集した脅威情報をリアルタイムで分析し、最新のマルウェア定義ファイル、不正なWebサイトのリスト、攻撃シグネチャなどを生成します。

FortiGateはこれらの情報を自動で受信・適用することで、ゼロデイ攻撃や未知の脅威に対しても迅速に対応できる体制を構築します 。

FortiGate 60Eの具体的なステップ(使い方や導入方法など)

FortiGate 60Eの導入は、計画的に進めることでスムーズに完了します。

ここでは、基本的な導入ステップを解説します。

ステップ1:導入計画とパートナー選定

まず、自社のネットワーク環境、守るべき情報資産、必要なセキュリティレベルを明確にします。

その上で、Fortinet製品の取り扱い経験が豊富な販売代理店やSIer(システムインテグレータ)に相談することをお勧めします 。

専門パートナーは、最適な構成の提案から、複雑なポリシー設計、導入後のサポートまでを支援してくれます 。

ステップ2:初期設定とネットワーク接続

FortiGateは、WebベースのGUI(グラフィカル・ユーザー・インターフェース)を備えており、直感的な操作が可能です 。

PCとFortiGateを直接LANケーブルで接続し、ブラウザから指定のIPアドレス(デフォルトは https://192.168.1.99)にアクセスして初期設定ウィザードを開始します。

管理者パスワードの変更、WAN/LANポートの設定などを行います。

ステップ3:セキュリティポリシーの設定

ファイアウォールの核となるのがセキュリティポリシーです。

これは、「誰が(送信元)」「どこへ(宛先)」「何を(サービス/アプリケーション)」「どのように(許可/拒否)」通信できるかを定義するルールセットです。

例えば、「社員用ネットワークから、業務に関係のない動画サイトへのアクセスをブロックする」といったポリシーを作成します。

ステップ4:ライセンス(FortiGuard)のアクティベーション

アンチウイルスやWebフィルタリングなどのセキュリティ機能を有効にするには、FortiGuardのサブスクリプションライセンスを適用する必要があります 。

購入したライセンスをFortiGateに登録し、各機能を有効化することで、FortiGateは最新の脅威からネットワークを保護できるようになります 。

FortiGate 60Eのメリット

コストパフォーマンスと運用効率

FortiGate 60Eを導入する最大のメリットは、その優れたコストパフォーマンスです 。

複数のセキュリティ機能を1台に集約しているため、機器の購入コストだけでなく、設置スペース、消費電力、運用管理にかかる工数を大幅に削減できます 。

特にIT管理者が限られる環境では、この「オールインワン」のシンプルさが大きな強みとなります。

他社製品との比較

次世代ファイアウォール市場には多くの競合製品が存在します 。

ここでは主要な同クラス製品との違いをまとめます。

| 項目 | Fortinet FortiGate 60E | Palo Alto Networks PA-410 | Cisco Meraki MX67/68 | Sophos XGS 107 |

|---|---|---|---|---|

| 強み | SPUによる圧倒的性能、コストパフォーマンス | アプリケーション識別精度(App-ID)、脅威インテリジェンス | クラウドによる集中管理、運用の簡易性 | エンドポイント連携(Synchronized Security)、分かりやすいUI |

| 処理アーキテクチャ | 独自ASIC (SPU) | 汎用CPU + 一部FPGA | 汎用CPU | 汎用CPU + Xstream Flow Processor |

| 管理コンソール | オンプレミスGUI / FortiManager | オンプレミスGUI / Panorama | クラウド管理ダッシュボード | オンプレミスGUI / Sophos Central |

| ターゲット | コストと性能を両立させたい中小企業・拠点 | 高度なセキュリティを求める中~大規模企業 | 多拠点をシンプルに管理したい企業 | エンドポイントを含めた統合セキュリティを重視する企業 |

FortiGate 60Eの際立った特徴は、やはりSPUによる価格帯を超えたパフォーマンスです 。

特に、暗号化された通信(SSL/TLS)を復号して脅威を検査する「SSLインスペクション」のような高負荷な処理において、他社製品に対して大きなアドバンテージを持ちます 。

FortiGate 製品の比較

| 項目 | FortiGate 40F | FortiGate 60E | FortiGate 80F |

|---|---|---|---|

| ターゲット | 小規模オフィス/拠点、テレワーク | 中小企業、支社・支店(ポート数が必要な環境) | 中規模拠点、より多くのユーザー/スループットが必要な環境 |

| プロセッサ | FortiASIC SOC4 | FortiASIC SPU (CP9/NP6Lite) | FortiASIC SOC4 |

| ファイアウォール スループット |

5 Gbps | 3 Gbps | 10 Gbps |

| IPSスループット | 1.4 Gbps | 400 Mbps | 1.4 Gbps |

| NGFW スループット | 1 Gbps | 250 Mbps | 1 Gbps |

| 脅威保護 スループット | 700 Mbps | 200 Mbps | 950 Mbps |

| インターフェース | 5 x GE RJ45 | 10 x GE RJ45 | 8 x GE RJ45, 2 x SFP |

活用方法

ここでは、FortiGate 60Eの具体的な活用シナリオをいくつかご紹介します。

活用方法1:テレワーク環境のセキュアなゲートウェイとして

コロナ禍以降、標準となったテレワーク環境のセキュリティ確保にFortiGateは最適です。

標準搭載されているVPN機能(IPsec/SSL-VPN)を利用して、社外から社内ネットワークへの安全なリモートアクセス環境を容易に構築できます。

参考文献:

活用方法2:SD-WAN機能による拠点間通信の最適化

複数の拠点を持つ企業では、拠点間通信の品質やコストが課題となりがちです。

しかし、FortiGateに搭載されているSD-WAN(Software-Defined WAN)機能を使えば、複数のインターネット回線やMPLS回線を束ね、アプリケーションごとに最適な経路を自動で選択させることができます。

これにより、通信品質の向上と回線コストの削減を両立できます。

参考文献:

活用方法3:SSLインスペクションによる暗号化通信の可視化

現在のWebトラフィックのほとんどは暗号化されています。

攻撃者もこれを悪用し、暗号化通信にマルウェアを隠して侵入を試みます。

FortiGate 60EのSSLインスペクション機能は、SPUのパワーを活かしてこれらの通信を高速に復号・検査し、内部に潜む脅威を可視化・ブロックします 。

参考文献:

まとめ

FortiGate 60Eは、コスト、性能、機能のバランスに優れた次世代ファイアウォールであり、特にリソースに制約のある中小企業や拠点ネットワークにとって最適なセキュリティソリューションです 。

- 独自プロセッサ「SPU」による高いパフォーマンス

- ファイアウォールからVPN、SD-WANまでを網羅する包括的な機能

- FortiGuardとの連携による最新の脅威への対抗力

- 1台に機能を集約することによる優れたコスト効率と運用性

これらの強みを最大限に活かすためには、自社のセキュリティ要件を明確にし、信頼できるパートナーと連携しながら導入を進めることが成功の鍵となります 。

本記事が、皆様のより安全なネットワーク環境構築の一助となれば幸いです。

参考文献

- Fortinet公式サイト:

https://www.fortinet.com/jp/

- Fortinet Document Library:

https://docs.fortinet.com/

- FortiGate 60E Series データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT60EDS.pdf