はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Okta Verify」です。

企業のデジタル変革が加速する中、従来のパスワード認証だけでは不正アクセスや情報漏洩のリスクを十分に防げない現実があります。特にWindows環境を基盤とした企業システムでは、リモートワークの普及により、より堅牢な認証基盤の構築が急務となっています。

実際に、私がこれまで関わったプロジェクトでも、パスワードベースの認証のみに依存していた企業が、内部不正やフィッシング攻撃による情報漏洩リスクに直面するケースを数多く見てきました。こうした背景から、多要素認証(MFA)の導入が企業のセキュリティ戦略において重要な位置を占めており、その中でもOkta Verifyは高い評価を得ている認証ソリューションです。

本記事では、セキュリティエンジニアや情報システム部門の担当者向けに、Windows環境におけるOkta Verifyの具体的な導入方法と運用のポイントを、実際の導入経験を踏まえて詳細に解説します。

-

多要素認証(MFA:Multi-Factor Authentication)

IDやパスワードに加えて、別の認証要素を組み合わせることでセキュリティを強化する認証方式のことです。

これにより、パスワードが漏洩した場合でも、不正アクセスを防ぐ効果が期待できます。

Okta Verify とはなにか

概要と基本機能

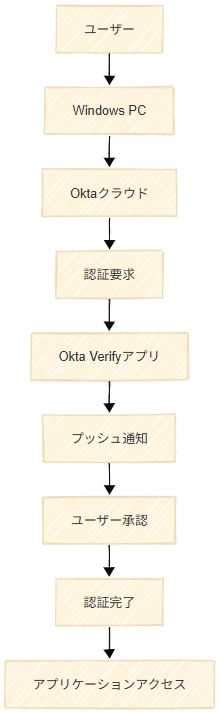

Okta Verify は、Okta社が提供するモバイルアプリケーションベースの多要素認証ソリューションです。ユーザーのスマートフォンにインストールしたアプリを通じて、プッシュ通知による承認確認やワンタイムパスワード(OTP)の生成を行います。

技術的特徴

Okta Verifyの技術的な特徴として、以下の点が挙げられます。

- 暗号化技術

端末とOktaクラウド間の通信には、AES-256暗号化とTLS 1.2以上のプロトコルを使用し、通信内容の傍受や改ざんを防止します。

- デバイス証明書

各端末に固有の証明書を発行することで、なりすましデバイスからの認証要求を排除します。これは、企業が管理する端末のみでの認証を可能にするDevice Trust機能の基盤となります。

【イメージ図:Okta Verifyの認証フロー】

なぜ Okta Verify が活用されるのか

セキュリティリスクの現状

現代の企業が直面するセキュリティ脅威は多様化しており、特に以下のような課題が深刻化しています。

- パスワード攻撃の巧妙化

辞書攻撃やブルートフォース攻撃に加え、ソーシャルエンジニアリングを組み合わせた標的型攻撃が増加しています。実際に、2023年のVerizonデータ侵害調査報告書によると、データ侵害の81%が弱いパスワードや盗まれた認証情報に起因しています。

- ブルートフォース攻撃

可能なパスワードの組み合わせを総当たりで試す攻撃手法。

例えば、「password123」「admin123」などの一般的なパスワードから順次試行する。

- 内部脅威の増大

正当な認証情報を持つ内部関係者による不正アクセスも重要な脅威です。

元従業員のアカウントが無効化されていない、または権限が適切に管理されていないケースが問題となっています。

ゼロトラストアーキテクチャとの親和性

Okta Verify は、現在多くの企業が採用を検討しているゼロトラストセキュリティモデルとの親和性が高い点も評価される理由です。

- ゼロトラストセキュリティモデル

「信頼せず、常に検証する」の原則に基づき、ネットワーク内外を問わず全てのアクセスを検証するセキュリティアプローチ。例えば、社内ネットワークからのアクセスでも毎回認証を要求する仕組み。

- 継続的な検証

初回認証だけでなく、セッション中も定期的にユーザーの正当性を検証します。

- コンテキスト認識

アクセス場所、時間、デバイスの状態などの情報を総合的に判断し、リスクレベルに応じた認証強度を動的に調整します。

エンタープライズ要件への対応

大規模企業での導入において重要となる要件にも、Okta Verify は適切に対応しています。

- スケーラビリティ

数万人規模のユーザーにも対応可能な基盤設計となっており、段階的な展開も容易です。

- コンプライアンス対応

SOC 2 Type II、ISO 27001、FedRAMPなどの各種認証を取得しており、規制要件の厳しい業界でも安心して利用できます。

-

ワンタイムパスワード(OTP)

1度だけ、あるいは1分間など短期間だけ利用できるパスワードを利用した認証です。 -

Device Trust

組織が特定のセキュリティ要件を満たすデバイスのみを、リソースへのアクセスを許可する仕組みのことです。

これにより、許可されていないデバイスやセキュリティリスクのあるデバイスからのアクセスを制限し、組織のセキュリティを強化できます。

Okta Verify の具体的な導入ステップ

事前準備と要件定義

Windows環境での Okta Verify 導入には、以下の事前準備が必要です。

- システム要件の確認

Windows 10以降のOSが必要で、Active Directory連携を行う場合はOkta AD Agentのインストールが必要になります。ネットワーク要件として、443ポート(HTTPS)および8443ポート(Okta AD Agent用)の外部通信許可が必要です。

- ライセンス要件

Okta Verifyの利用には、Okta Identity CloudのWorkforce Identityライセンスが必要です。ユーザー数や必要な機能に応じて、Starter、Professional、Enterpriseのプランから選択します。

管理者コンソールでの初期設定

導入の第一段階として、Okta管理者コンソールでの設定を行います。

- MFAポリシーの作成

セキュリティ → 多要素認証 → ファクタ登録ポリシーから、Okta Verify を必須ファクタとして設定します。この際、バックアップファクタとして、SMSやEメールも併せて設定することを推奨します。

- アプリケーション統合

アプリケーション → アプリケーションから、認証対象となるアプリケーションを追加し、サインオンポリシーでMFAを必須に設定します。

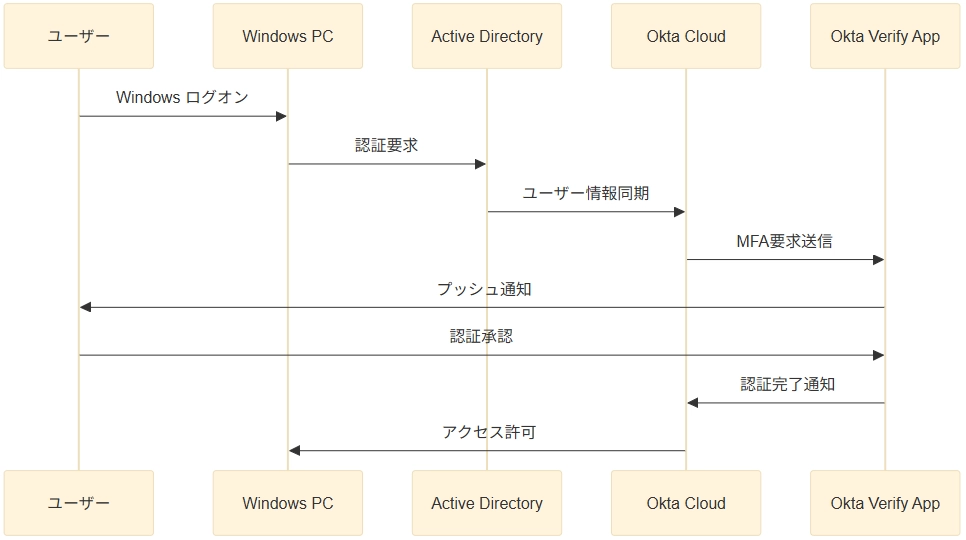

Active Directory連携の設定

多くの企業環境では、既存のActive Directoryとの連携が重要になります。

- Okta AD Agentのインストール

ドメインコントローラーまたは専用サーバーにOkta AD Agentをインストールし、ディレクトリ統合を設定します。この際、サービスアカウントには適切な権限(ユーザー読み取り、グループメンバーシップ読み取り)を付与する必要があります。

- ユーザー同期の設定

ディレクトリ → ディレクトリ統合から、同期対象のOUやグループを指定し、属性マッピングを設定します。特に、メールアドレスの同期は必須です。

【イメージ図:Active Directory連携時の認証シーケンス】

エンドユーザーへの展開

技術的な設定完了後、エンドユーザーへの展開を行います。

- アプリインストールの案内

iOS App StoreまたはGoogle Play Storeから「Okta Verify」アプリをダウンロードするよう案内します。企業によってはMDM経由での自動配布も可能です。

- 初期登録プロセス

ユーザーは初回ログイン時にOkta VerifyにQRコードまたはメールリンクで端末を登録します。この際、生体認証(指紋、顔認証)の設定も推奨します。

段階的展開戦略

大規模組織では、段階的な展開が重要です。

- パイロットグループでのテスト

IT部門などの技術的な理解が高いグループから開始し、運用上の課題を洗い出します。

- 部門別展開

セキュリティ要件の高い部門(経理、人事、経営企画など)から優先的に展開し、全社展開前に運用ノウハウを蓄積します。

-

MDM(Mobile Device Management)

企業や組織が業務で使用するスマートフォンやタブレットなどのモバイル端末を集中管理するためのシステムやサービスのことです。

MDMを導入することで、セキュリティ対策の強化、業務効率の向上、コスト削減などが期待できます。

Okta Verify のメリット

セキュリティ面でのメリット

Okta Verify の導入により、以下のセキュリティ向上が期待できます。

- 不正アクセスリスクの大幅削減

Microsoft社の調査によると、MFAの導入により不正アクセスリスクを99.9%削減できるとされています。特に、プッシュ通知ベースの認証は、SMSベースの認証と比較してSIMスワッピング攻撃への耐性が高いという利点があります。

- フィッシング攻撃への耐性

従来のSMSベースの認証コードは、フィッシングサイトで入力させることで盗取される可能性がありますが、Okta Verifyのプッシュ通知は送信元の確認が可能で、より安全です。

運用面でのメリット

- 管理工数の削減

管理者は単一のコンソールから全ユーザーの認証状況を監視でき、パスワードリセットの依頼も大幅に減少します。

- ユーザビリティの向上

一度の認証で複数のアプリケーションにアクセス可能なSSO機能により、ユーザーの利便性が向上します。

製品比較

評価基準: ◎=優秀 ○=良好 △=要改善

比較ポイント詳細:

- プッシュ通知: Okta VerifyとMicrosoft Authenticatorは高度な暗号化によるプッシュ通知を提供し、フィッシング攻撃への耐性が高い

- 生体認証連携: Okta Verifyは指紋・顔・音声認証に対応し、Microsoft AuthenticatorはWindows Hello連携により優秀

- AD連携: Okta Verifyはエージェントベース連携、Microsoft AuthenticatorはAzure AD統合により、どちらも企業環境での利用に適している

- デバイス管理: Okta VerifyのDevice Trust機能とMicrosoft AuthenticatorのConditional Accessにより、端末レベルでの制御が可能

- コスト効率: Microsoft AuthenticatorはMicrosoft 365ライセンスに含まれるため、既存環境では導入コストを抑制可能

比較対象: 2024年第1四半期時点の機能比較。各製品の詳細な機能や価格については、最新の公式情報をご確認ください。

他製品との機能比較上記の比較表からも分かるように、Okta Verifyは特にエンタープライズ環境での利用において、包括的な機能を提供しています。特に、Device Trust機能や詳細なログ管理機能は、他の製品と比較して優位性があります。

-

SIMスワッピング攻撃

攻撃者が被害者の携帯電話番号を不正に自分のSIMカードに移動させ、被害者のSMSや通話を受信することで、アカウントへの不正アクセスを試みる詐欺行為です。

導入事例に基づいた活用方法

シナリオ1.大手金融機関での Okta Verify 導入事例

導入前の課題

三井住友ファイナンス&リース株式会社では、GEキャピタルの日本のリース事業買収に伴うシステム統合において、既存のオンプレミスSSOシステムでは対応が困難でした。

また、部署ごとに独自にクラウドサービスを導入しており、統合的な管理が課題となっていました。

導入内容

同社では2020年4月に従業員約3,500名を対象としたOktaベースのID管理基盤を本稼働開始しました。OktaをIDマスタとして、Active Directoryへのユーザー同期によりID管理の一本化を実現しています。

多要素認証としてOkta Verifyを活用し、段階的にパスワードレス化を進めています。

導入後の効果

導入により、新規クラウドサービスのSSO化を迅速に進められるようになり、各部署で独自利用していたクラウドサービスのID管理も一本化できました。

ID管理の完全自動化により、従来の手作業による運用負荷が大幅に削減されています。

シナリオ2.大手広告代理店での導入事例

導入前の課題

クラウドサービス利用の拡充に伴い、従来の国産SSO製品では対応できないサービスが増加していました。年間120を超える認証関連のトラブル対応が発生し、管理者の運用負担が急増していました。

導入内容

2016年8月にOktaを導入し、現在は700アカウントで運用しています。

MobileIron UEMとの連携により、管理デバイスではID・パスワード不要の認証環境を実現し、パートナー向けにはOkta Verify による多要素認証を実装しています。

導入後の効果

新規クラウドサービスのSSO設定が30分程度で完了するようになり、認証トラブルに関する問い合わせ件数が50%削減されました。IT部門のリソース不足が大幅に解消され、ユーザーサービス向上にも貢献しています。

まとめ

Windows環境におけるOkta Verifyの導入は、企業のセキュリティ強化と業務効率化を同時に実現する重要な施策です。特に、ゼロトラストセキュリティモデルの実装を検討している組織にとって、Okta Verifyは中核的な役割を果たすソリューションとなります。

導入の成功には、技術的な準備だけでなく、ユーザー教育とサポート体制の整備が不可欠です。また、段階的な展開により運用ノウハウを蓄積し、組織全体のセキュリティ意識向上を図ることが重要です。

実際の導入事例からも分かるように、Okta Verifyの導入により認証関連の運用負荷を大幅に削減し、新しいクラウドサービスの導入を迅速に進められる環境が構築できます。

今後のデジタル変革を支える基盤として、Okta Verifyは企業にとって価値の高い投資となるでしょう。

参考文献

- Okta公式ドキュメント – Okta Verify概要:

https://help.okta.com/ja-jp/content/topics/mobile/okta-verify-overview.htm

- Microsoft – 多要素認証によるセキュリティ向上に関する調査報告:

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/concept-mfa-howitworks

- Verizon 2023年データ侵害調査報告書:

https://www.verizon.com/business/resources/reports/dbir/

- NIST Special Publication 800-63B – Authentication and Lifecycle Management:

https://pages.nist.gov/800-63-3/sp800-63b.html

- 株式会社日立ソリューションズ – Okta導入事例:

https://www.hitachi-solutions.co.jp/okta/case04/

- マクニカ – Okta導入事例:

https://www.macnica.co.jp/business/security/manufacturers/okta/case_01.html

- NTT東日本 – Oktaサービス紹介:

https://business.ntt-east.co.jp/content/cloudsolution/column-446.html