導入完全ガイド-中規模企業のセキュリティエンジニア必見.webp)

はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しております。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「FortiGate 100F(以下、FG 100Fと記述)」です。

企業のサイバーセキュリティ対策において、次世代ファイアウォール(NGFW)の選定は重要な決断です。特に中規模から大規模企業では、高度化する脅威に対抗するため、包括的で拡張性に優れたソリューションが求められています。

Fortinet社のFG 100Fは、このような要求に応える製品として多くのセキュリティエンジニアから注目を集めています。本記事では、FG 100Fの導入を検討している情報システム部門の担当者やセキュリティエンジニアの方に向けて、製品の特徴から実際の導入プロセス、運用のベストプラクティスまでを詳しく解説します。

-

次世代ファイアウォール(NGFW)

従来のファイアウォールに加えて、アプリケーションの識別・制御、侵入検知・防止(IPS)機能などを統合したセキュリティソリューションです。

サイバー攻撃の高度化に対応するため、より詳細なパケット検査や、アプリケーション単位でのアクセス制御が可能になっています。

FG 100Fとはなにか

基本スペックと技術的特徴

FG 100Fを含むFortiGate 100FシリーズのNGFWは、AIを活用したセキュリティと機械学習を組み合わせることで、あらゆる規模での脅威防御を実現します。

主要仕様

- ファイアウォールスループット:最大20Gbps

- IPS(侵入防御システム)スループット:2Gbps以上

- VPN throughput category, with 11.5 Gbpsの高性能VPN処理能力

- 専用セキュリティプロセッサ(SPU)による高速パケット処理

- FortiOS搭載による統合セキュリティ機能

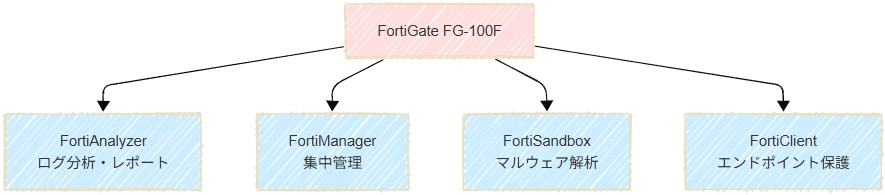

Security Fabricアーキテクチャ

Security Fabricは、すべてのフォーティネット製品において、広範な可視性、統合されたAI主導の侵害防止、自動化された運用、オーケストレーション、などの対応を実現します。これにより、他のFortinet製品との統合管理が可能です。

【イメージ図】

SD-WAN機能の統合

FG-100Fは標準でSD-WAN機能を搭載しており、複数のWAN回線を効率的に制御できます。これにより、通信コストの最適化とネットワーク可用性の向上を同時に実現します。

➤ 参考文献:FortiGate 100F Series Data Sheet

-

IPS(侵入防御システム:Intrusion Prevention System)

ネットワークトラフィックをリアルタイムで監視し、サイバー攻撃や不正アクセスを検知すると、自動的に通信をブロックするセキュリティシステムです。

ファイアウォールがポート番号などで通信を制御するのに対し、IPSは通信内容を詳細に分析し、既知の攻撃パターンや異常な挙動を検知して、不正な通信の侵入を防ぎます。 -

SD-WAN(Software-Defined Wide Area Network)

ソフトウェアでネットワークを制御するSDN (Software Defined Networking) の技術をWAN (広域ネットワーク) に適用したものです。

これにより、企業の拠点間接続やクラウド接続を柔軟に構成し、トラフィックコントロールを効率的に行うことができます。

従来のWANよりも設定変更が容易で、コスト削減やパフォーマンス向上、セキュリティ強化が期待できます。

なぜFG 100Fが活用されるのか

統合セキュリティによるTCO削減

従来の個別セキュリティアプライアンス構成と比較して、FG-100Fは以下の統合機能により運用コストを大幅に削減します。

- アプリケーション制御:業務外アプリケーションのトラフィック制限

- Webフィルタリング:カテゴリベースのWebサイトアクセス制御

- アンチウイルス・アンチマルウェア:リアルタイム脅威検知

- 侵入防御システム(IPS):ゼロデイ攻撃対策

- VPNゲートウェイ:リモートアクセスとサイト間接続

AI駆動の脅威検知とFortiGuardサービス

AIを活用したセキュリティと機械学習により、未知の脅威や異常な通信パターンを自動検出します。FortiGuardの脅威インテリジェンスサービスとの連携により、常に最新の脅威情報を反映したセキュリティポリシーを維持できます。

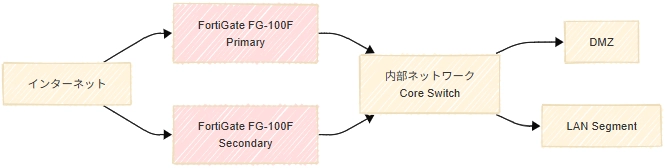

高可用性とスケーラビリティ

ホットスワップ非対応のデュアル電源内蔵による電源冗長化と、HAクラスタ構成により、99.9%以上の稼働率を実現します。

-

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性が発見された直後に、開発元がその脆弱性に対応する修正プログラム(パッチ)を公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

「ゼロデイ」とは、修正パッチが提供される前の「0日目」を意味し、攻撃者はこの隙を突いて攻撃を仕掛けます。 -

脅威インテリジェンス

サイバーセキュリティの脅威に関する情報を収集、分析、共有し、組織のセキュリティ対策に役立てるための取り組みのことです。

単なる情報の収集だけでなく、得られた情報を分析し、組織特有の脅威を理解し、対策を講じるための意思決定を支援するプロセス全体を指します。 -

HAクラスタ(High Availability Cluster)

複数のサーバーを連携させ、一部に障害が発生しても業務を継続できるようにする仕組みです。

冗長化構成とも呼ばれ、1台のサーバーでサービスを提供し、障害が起きた際に別のサーバーへサービスを自動で引き継ぐ(フェイルオーバー)ことで、システムの停止時間を最小限に抑え、業務の可用性を高めます。

FG 100Fの具体的な導入ステップ

Phase 1: 要件定義と設計

トラフィック分析と容量設計

導入前に現在のネットワークトラフィック量とユーザー数を詳細に分析し、以下の指標を確認します。

- 帯域使用率:平均および最大スループット要件

- セッション数:同時接続セッション数の見積もり

- アプリケーション分布:業務アプリケーションの通信パターン

ネットワーク構成設計

既存ネットワークとの統合を考慮した構成設計を行います。

【イメージ図】

Phase 2: 機器設置と基本設定

初期設定手順

- ライセンス適用:FortiGuardライセンスとBundleライセンスの登録

- ネットワーク設定:インターフェース設定とルーティング設定

- 管理アクセス設定:SSH、HTTPS、SNMPアクセス制御

- HA構成設定:Primary/Secondaryの役割定義と同期設定

セキュリティポリシー設定

業務要件に基づいたポリシー設定を段階的に実装します。

config firewall policy

edit 1

set name "LAN-to-WAN"

set srcintf "internal"

set dstintf "wan1"

set srcaddr "LAN_Subnet"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

set utm-status enable

set av-profile "default"

set ips-sensor "default"

set application-list "default"

next

endPhase 3: 統合管理環境の構築

FortiManagerとの連携

複数拠点や複数機器の一元管理のため、FortiManagerとの連携を設定します。

- デバイス登録:FortiManagerへのFG-100F登録

- ポリシーパッケージ作成:標準化されたセキュリティポリシーの作成

- 設定の一括展開:複数拠点への設定の同期展開

FortiAnalyzerとの連携

ログ分析とレポーティング機能の設定

- ログ転送設定:リアルタイムログ転送の設定

- レポート設定:定期レポートとアラート設定

- ダッシュボード構築:運用監視のための可視化設定

Phase 4: 運用体制の確立

監視・運用プロセス

24時間365日の監視体制構築のため、以下の運用プロセスを確立します。

- リアルタイム監視:CPU使用率、メモリ使用率、スループットの監視

- ログ監視:セキュリティイベントの検知と分析

- パフォーマンス監視:レスポンス時間とトラフィック品質の監視

定期メンテナンス

安定運用のための定期メンテナンス計画

- ファームウェア更新:月次でのFortiOSアップデート検討

- シグネチャ更新:FortiGuardサービスの自動更新設定

- ログローテーション:ストレージ容量管理とアーカイブ設定

FG 100Fのメリット

性能面でのメリット

フォーティネットの特許取得済みSoCプロセッサを搭載しており、高いパフォーマンスを実現しています。特にVPN処理能力では、VPNスループット・カテゴリーで他社の10倍の速さという優位性があります。

管理効率の向上

統合セキュリティプラットフォームにより、従来複数の製品で必要だった管理作業を一元化できます。

これにより、セキュリティ運用チームの負荷を大幅に軽減します。

競合製品との比較

主要な優位性

- スループット性能:特にVPN処理において競合を大きく上回る性能

- 統合性:SD-WAN、セキュリティ機能、管理ツールの包括的な統合

- コストパフォーマンス:高性能にもかかわらず、競合比で優れたTCO

- 拡張性:Security Fabricによる将来的な機能拡張への対応

活用方法

ケーススタディ:Cambridge Institute of Statistics Laboratory (CISL)

導入前の課題

- ネットワークの可視性不足による管理困難

- 研究データの機密性を保護するセキュリティ体制の強化が必要

- 複数の独立したセキュリティツールによる管理の複雑化

導入内容

- FortiGate 100シリーズのHA(High Availability)クラスタ構成

- FortiAnalyzerとの連携による統合ログ管理

- 研究用ネットワークと管理用ネットワークのセグメント分離

導入後の効果

“Suddenly the network was made visible to us and we started”とあるように、ネットワークの可視性が大幅に向上しました。具体的な効果として以下が報告されています。

- 管理効率の向上:統合ダッシュボードによる一元的な監視・管理

- セキュリティ強化:リアルタイムの脅威検知と自動対応

- 運用コスト削減:複数ツールの統合によるライセンス費用とメンテナンス工数の削減

➤ 参考文献:

まとめ

FortiGate FG-100Fは、AIを活用したセキュリティと機械学習により、あらゆる規模で脅威防御を実現する次世代ファイアウォールとして、中規模から大規模企業のセキュリティ要求に応える優秀な製品です。

特に以下の点で他製品と差別化されています。

技術的優位性

- 業界トップクラスのスループット性能(VPN処理で11.5Gbps)

- AI駆動の脅威検知機能

- 統合セキュリティプラットフォームによる管理効率化

経済的メリット

- 統合型アプローチによる運用コスト削減

- 優れたTCOパフォーマンス

- 段階的な機能拡張への対応

セキュリティエンジニアとしての導入推奨ポイントは、単なる製品導入ではなく、組織のセキュリティ戦略の基盤構築として位置づけることです。FortinetのSecurity Fabricエコシステムを活用することで、将来的な要求変化にも柔軟に対応できるスケーラブルなセキュリティ基盤を構築できます。

導入を検討する際は、現在のネットワーク環境の詳細分析と将来的な拡張計画を含めた包括的な設計を行い、段階的な導入アプローチを採用することで、リスクを最小化しながら最大の効果を得ることができるでしょう。

参考文献

- Fortinet FortiGate 100F Series Data Sheet:

https://www.fortinet.com/resources/data-sheets/fortigate-100f-series

- FortiGate 100F Review:

Firewalls.com – https://www.firewalls.com/blog/reviewing-the-fortigate-100f/

- University of Cambridge Case Study – Metropolitan Networks:

https://met-networks.com/case-study-university-of-cambridge-institutes/

- Fortinet Customer Success Stories:

https://www.fortinet.com/customers/supporting-automation

- Dell USA – Fortinet FortiGate FG-100F:

https://www.dell.com/en-us/shop/fortinet-fortigate-fg-100f-network-security-firewall-appliance/apd/aa720456/wifi-and-networking

- AVFirewalls.com – Fortinet FortiGate 100F Series:

https://www.avfirewalls.com/fortigate-100f.asp

- Firewalls.com – FG-100F Hardware:

https://www.firewalls.com/fortinet-fortigate-100f-hardware-only.html