はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Microsoft Defender for Cloud Apps」です。

クラウドサービスの利用がビジネスの標準となる一方、それに伴うセキュリティリスクはますます複雑化しています。特に、従業員が許可なく利用する「シャドーIT」、サービスの設定不備による情報漏洩など、従来の境界型セキュリティモデルでは防御しきれない脅威が顕在化しています。

本記事では、この強力なソリューションについて、セキュリティエンジニアおよび情報システム部門の担当者の皆様が導入を具体的に検討できるよう、その機能、導入ステップ、他製品との比較、そして実践的な活用事例までを技術的な視点で詳しく解説します。

Microsoft Defender for Cloud Appsとはなにか

Microsoft Defender for Cloud Appsは、CASB(Cloud Access Security Broker)のソリューションです。

一言で表すなら、「企業とクラウドサービスの間に立つ、賢い交通整理役」です。

従業員がどのクラウドサービスを、どのように利用しているかを可視化し、組織のセキュリティポリシーに基づいてリアルタイムに制御を加えることで、安全なクラウド利用を実現します。

特に、Microsoft 365やAzureといった同社エコシステムとの親和性が非常に高く、統合的なセキュリティプラットフォームの中核を担う製品として位置づけられています。

注釈

- CASB(キャスビー):従業員のクラウドサービス利用状況を可視化・制御するためのセキュリティソリューション。「Cloud Access Security Broker」の略。

なぜMicrosoft Defender for Cloud Appsが活用されるのか

本製品が多くの企業で採用される背景には、現代のセキュリティ課題に直結する3つの強力な理由があります。

1. 「シャドーIT」の可視化と統制

最大の理由が「シャドーIT」の発見と制御です。

業務効率化のために従業員が個人で契約したファイル共有サービスやコミュニケーションツールは、情報システム部門が全く把握できない領域(シャドーIT)となり、情報漏洩の温床となります。

Defender for Cloud Appsは、ネットワークトラフィックのログを分析し、組織内で利用されている数万種類以上のクラウドアプリを自動で検出・評価します。

これにより、シャドーITを漏れなく可視化し、リスクの高いアプリの利用を禁止または制限するといった統制策を講じることが可能になります。

2. ゼロトラスト・セキュリティモデルへの移行

「すべてを信頼しない」を前提とするゼロトラストの考え方が主流となる中、Defender for Cloud Appsはその実現に不可欠な役割を果たします。

ユーザーやデバイスがどこからアクセスしても、クラウド上のデータに対するアクセス要求を検証し、リアルタイムでセッションを制御します。

例えば、「管理されていない個人PCからは機密ファイルへのアクセスは許可するが、ダウンロードはブロックする」といった、きめ細やかな制御が可能です。

これは、従来の「社内は安全、社外は危険」という境界型防御モデルからの脱却を強力に支援します。

注釈

- ゼロトラスト:「決して信頼せず、常に検証せよ(Never Trust, Always Verify)」という考え方に基づいたセキュリティモデル。社内外を問わず、すべてのアクセスを検証・制御する。

3. Microsoftエコシステムとのシームレスな連携

Microsoft Sentinel(SIEM/SOAR)、Microsoft Purview Information Protection(データ保護)、Microsoft Entra ID(ID管理)といった他のMicrosoftセキュリティ製品群とネイティブに連携できる点は、他社製品にはない大きな強みです。

例えば、Defender for Cloud Appsが検知した異常なアクティビティ(例:短時間での大量データダウンロード)のアラートをMicrosoft Sentinelに集約し、自動化されたインシデント対応(SOARプレイブック)を発動させるといった、高度で効率的なセキュリティ運用が実現できます。

Microsoft Defender for Cloud Appsの具体的な導入ステップ

ここでは、導入の主要なステップを解説します。

Step 1: Cloud DiscoveryによるシャドーITの可視化

導入の第一歩は、現状把握からです。

「Cloud Discovery」機能を用いて、組織内のクラウド利用実態を可視化します。

- ログの収集

ファイアウォールやプロキシサーバーのトラフィックログを収集します。Microsoft Defender for Endpointと連携している場合は、エンドポイントから直接ログを収集することも可能で、より正確な可視化が実現できます。

- ログのアップロードと分析

収集したログをDefender for Cloud Appsポータルにアップロードすると、ダッシュボード上に利用されているアプリ、ユーザー、通信量などが表示されます。

- リスク評価

各アプリは、90以上の項目(セキュリティ認証の有無、利用規約など)に基づいて10段階でリスクスコアリングされます。

このプロセスにより、どの部署でどのようなアプリが、どの程度の頻度で利用されているかを客観的なデータで把握できます。

Step 2: アプリケーションのリスク評価と制御

可視化されたアプリを、組織のポリシーに基づき分類・整理します。

- 承認済み (Sanctioned): 組織として公式に利用を認めるアプリ。

- 未承認 (Unsanctioned): 利用を明確に禁止するアプリ。

この分類を行うことで、リスクの高いアプリへのアクセスをブロックするポリシーを簡単に作成できます。

例えば、「リスクスコアが4以下のファイル共有アプリ」をすべて「未承認」に指定し、アクセスを遮断するといった対応が可能です。

Step 3: ポリシー設定によるアクセス制御と脅威保護

アプリを分類したら、より詳細な制御ポリシーを定義します。

代表的なポリシーには以下のようなものがあります。

- アクセス ポリシー

特定の条件(ユーザー、場所、デバイスなど)に基づいて、クラウドアプリへのアクセス自体を許可またはブロックします。 - セッション ポリシー

アクセスは許可しつつ、そのセッション内でのユーザーの行動をリアルタイムに監視・制御します。

「機密ラベル(Confidential)が付与されたファイルのダウンロードを禁止する」「特定のキーワードを含むチャットメッセージの投稿をブロックする」といった操作が可能です。 - 異常検出ポリシー

AIがユーザーの行動を学習し、普段と異なる振る舞い(例:あり得ない場所からの同時ログイン、ランサムウェアの兆候)を自動で検知し、アラートを発報します。

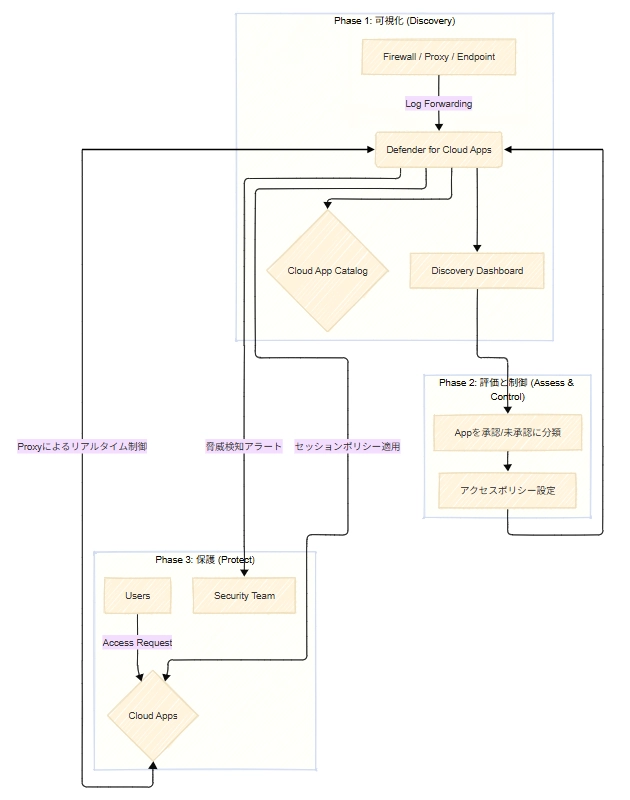

アーキテクチャ概要イメージ図

参考文献:Microsoft Defender for Cloud Apps のアーキテクチャ

導入手順の概要

Step 1: ライセンスの確認と割り当て

- Microsoft 365 管理センターにアクセス

- 必要なライセンスの確認(Microsoft Defender for Cloud Apps単体、またはMicrosoft 365 E5に含まれる)

- ユーザーへのライセンス割り当て

Step 2: Microsoft Defender ポータルでの初期設定

- https://security.microsoft.com にアクセス

- 「クラウドアプリ」セクションに移動

- 基本的な設定(地域、データ保持期間など)を構成

Step 3: Cloud Discovery の設定

- ログコレクターの設定

- ファイアウォールログまたはプロキシログのアップロード

- 自動ログ収集の設定(継続的な監視のため)

Microsoft Defender for Cloud Appsのメリットと製品比較

本製品のメリットを再確認し、市場の主要なCASB製品と比較します。

Microsoft Defender for Cloud Appsの独自メリット

- 統合されたセキュリティ運用

Microsoft 365 E5ライセンスに含まれており、追加コストなしで利用開始できる場合が多いです。

SentinelやEntra IDとの連携により、検知から対応までのプロセスを単一のプラットフォームで完結できます。 - 高度な脅威インテリジェンス

Microsoftが世界中から収集している膨大な脅威インテリジェンス(年間数十兆件のシグナル)を異常検知エンジンに活用しており、高精度な脅威検出が可能です。 - ネイティブなAPI連携

Microsoft 365やAzureなどのアプリとはAPIで直接連携するため、プロキシを経由しないアクセスも監視・保護できます(API Control)。

主要CASB製品との比較表

| 項目 | Microsoft Defender for Cloud Apps | Netskope Security Cloud | Zscaler Internet Access (ZIA) |

|---|---|---|---|

| 強み | Microsoftエコシステムとの完全な統合。 高度な脅威インテリジェンス。 | SASEプラットフォームとしての完成度。詳細なDLP機能とポリシー制御。 | 強力なプロキシ(SWG)機能。高速で安定したWebアクセスセキュリティ。 |

| 主な機能 | CASB, シャドーIT検知, 脅威保護, セッション制御 | CASB, SWG, ZTNA, DLP | SWG, CASB, FWaaS, Sandbox |

| 連携性 | Microsoft製品群とネイティブ連携。 他社製品ともAPI連携可能。 | 幅広いクラウドサービスやセキュリティ製品との連携に強み。 | 多くのIDプロバイダーやSIEMと連携。 |

| 導入の勘所 | Microsoft 365をメインで利用しており、統合管理を重視する企業に最適。 | マルチクラウド環境で、ベンダーロックインを避けつつ最高レベルのセキュリティを求める場合に適している。 | Webゲートウェイの刷新と合わせて、クラウドアクセスセキュリティを統合したい企業に向いている。 |

| 参考URL | https://learn.microsoft.com/ja-jp/defender-cloud-apps/ | https://www.netskope.com/jp | https://www.zscaler.jp/ |

※上記は各製品の代表的な特徴をまとめたものであり、機能の詳細は常に更新されています。そのため詳細を知りたい方は、参考URLをご参照ください。

活用事例

金融機関でのコンプライアンス強化事例

KDDI 法人・ビジネス向け「マネージド ゼロトラスト」のブログ記事に掲載された事例です。

クラウドアプリの監視制御を可能とする Microsoft Defender for Cloud Appsにご関心のある企業さまに向けて、どのように動作するのか検証を通してご紹介。

KDDIの検証では、実際のクラウドアプリケーションアクセスに対する制御機能を詳しく検証しています。

具体的には以下の機能が確認されています。

実装された機能

- リアルタイムでのアクセス監視

- 異常なファイルダウンロード活動の検知

- 地理的な場所に基づくアクセス制御

- 機密データの自動分類と保護

参考文献

製造業でのシャドーIT対策例

Microsoft Defender for Cloud Apps と Microsoft Defender for Endpoint P2 および Microsoft Defender ウイルス対策の機能を組み合わせ、シャドウ ITの制限を行う場合の例を紹介します。

実装内容

- 未承認クラウドアプリケーションの自動検出

- カテゴリーベースでのWebサイトフィルタリング

- エンドポイント保護との統合による包括的セキュリティ

活用方法のベストプラクティス

段階的な導入アプローチ

- フェーズ1:可視化(Cloud Discovery)

- フェーズ2:制御(条件付きアクセス)

- フェーズ3:保護(データ保護ポリシー)

まとめ

Microsoft Defender for Cloud Appsは、単なるシャドーIT対策ツールではありません。

クラウド利用を前提とした現代のビジネス環境において、ゼロトラスト・セキュリティを実現し、企業の重要資産である情報を守るための戦略的なプラットフォームです。

特に、既にMicrosoft 365を活用している企業にとっては、その導入効果は計り知れません。既存のライセンスや他製品との連携を最大限に活かし、シームレスかつ堅牢なセキュリティ体制を効率的に構築することが可能です。

本記事が、貴社のクラウドセキュリティ戦略を一段階引き上げるための一助となれば幸いです。

参考文献

- Microsoft – Microsoft Defender for Cloud Apps の概要:

https://learn.microsoft.com/ja-jp/defender-cloud-apps/what-is-defender-for-cloud-apps

- Microsoft – Microsoft Defender for Cloud Appsのパイロットとデプロイ:

https://learn.microsoft.com/ja-jp/defender-xdr/pilot-deploy-defender-cloud-apps

- KDDI – クラウドアプリをMicrosoft Defender for Cloud Appsで制御してみた:

https://biz.kddi.com/content/column/managed_zerotrust/zerotrust_blog_19/