はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、Webアプリケーション開発からサーバー構築、そしてセキュリティ運用まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しております。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「OWASP ZAP」です。

現代のビジネス環境において、Webアプリケーションのセキュリティ対策は企業の信頼性を左右する重要な要素となっています。サイバー攻撃の高度化・巧妙化により、従来の対策だけでは不十分な状況が続いており、特にDXが加速する中で、新たに開発されるWebアプリケーションのセキュリティ品質確保は喫緊の課題です。

しかし、商用のセキュリティ診断ツールは高額であり、中小企業や開発チームにとって導入の障壁となることが少なくありません。そこで注目されているのが、オープンソースでありながら商用ツールに匹敵する機能を持つ「OWASP ZAP(Zed Attack Proxy)」です。

本記事では、セキュリティエンジニアや情報システム部門の担当者が製品導入を検討する際に必要となる、OWASP ZAPの基本概念から実践的な活用方法まで、体系的に解説していきます。

OWASP ZAPとはなにか

OWASP ZAPの基本概念

OWASP ZAP(Zed Attack Proxy)は、Open Web Application Security Project(OWASP)によって開発された、オープンソースのWebアプリケーション脆弱性診断ツールです。

OWASPは非営利団体として、Webアプリケーションのセキュリティ向上を目的とした活動を世界規模で展開しており、ZAPはその代表的なプロジェクトの一つです。

ZAPは「プロキシツール」として設計されており、WebブラウザとWebサーバーの間に位置して通信を中継・監視することで、脆弱性の検出を行います。この仕組みにより、実際のユーザー操作に近い形でセキュリティテストを実施できるのが特徴です。

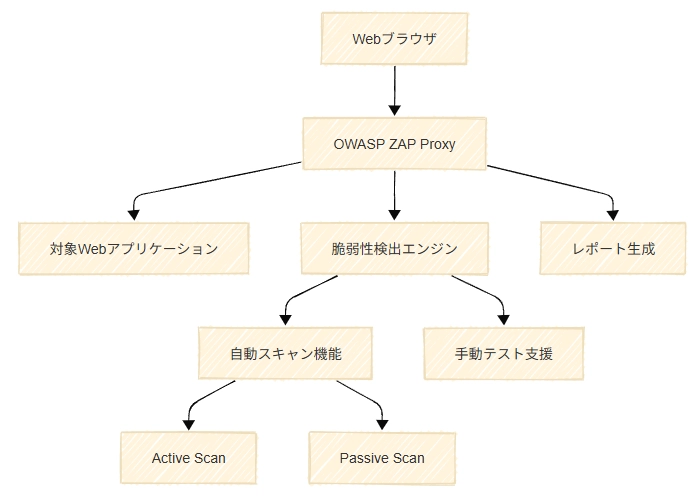

技術的アーキテクチャ

ZAPはJavaベースで開発されており、クロスプラットフォーム対応(Windows、macOS、Linux)を実現しています。

主要なコンポーネントは以下の通りです。

- プロキシ機能:HTTPSを含むすべてのWeb通信を傍受・解析

- スキャンエンジン:パッシブスキャンとアクティブスキャンの両方に対応

- 拡張機能:Marketplaceによるアドオン追加でカスタマイズが可能

【イメージ図】

対応する脆弱性の範囲

ZAPが検出可能な主要な脆弱性は、OWASP Top 10に準拠しており、以下のような項目を網羅しています。

- XSS(Cross-Site Scripting):悪意のあるスクリプトをWebページに埋め込む攻撃

- SQLインジェクション:データベースへの不正なクエリ実行

- CSRF(Cross-Site Request Forgery):ユーザーの意図しない操作を強制する攻撃

- ディレクトリトラバーサル:不正なファイルアクセス

- セキュリティ設定の不備:HTTPヘッダーの設定ミスなど

なぜOWASP ZAPが活用されるのか

コストメリットと機能性のバランス

商用の脆弱性診断ツールは年間数百万円から数千万円の費用がかかることが一般的ですが、OWASP ZAPは完全無料で利用できます。

しかも、基本的な脆弱性検出機能については商用ツールと遜色ない性能を発揮します。

DevSecOpsへの適合性

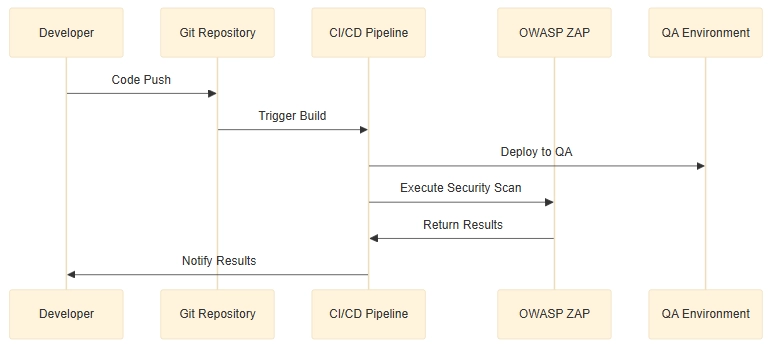

現代のソフトウェア開発では、セキュリティをCI/CDパイプラインに組み込む「DevSecOps」の考え方が重要視されています。ZAPはコマンドライン実行やAPI連携に対応しており、Jenkins、GitHub Actions、GitLab CIなどの主要なCI/CDツールと容易に統合できます。

学習コストの低さ

GUIベースの直感的なインターフェースにより、セキュリティ専門家でなくても基本的な操作を習得できます。

また、豊富なドキュメントとコミュニティサポートにより、学習リソースが充実しています。

エンタープライズ要件への対応

- スケーラビリティ:大規模サイトの診断にも対応

- カスタマイズ性:スクリプト機能による独自ルールの追加

- レポート機能:HTML、JSON、XML形式での出力

- 認証対応:複雑な認証フローにも対応可能

OWASP ZAPの具体的なステップ(使い方や導入方法など)

インストールと初期設定

1. 前提環境の確認

OWASP ZAPの動作にはJava Runtime Environment(JRE)が必要です。事前にJava 8以上がインストールされていることを確認してください。

# Javaバージョンの確認

java -version2. インストール手順

- ZAPの開発チームサイトからダウンロード

https://www.zaproxy.org/download/ にアクセスして、使用OSに応じたインストーラーを選択

- インストール実行

・Windows:.msiファイルもしくは .exeファイルを実行

・macOS:.dmgファイルをマウントしてアプリケーションフォルダにコピー

・Linux:.shファイルに実行権限を付与して実行

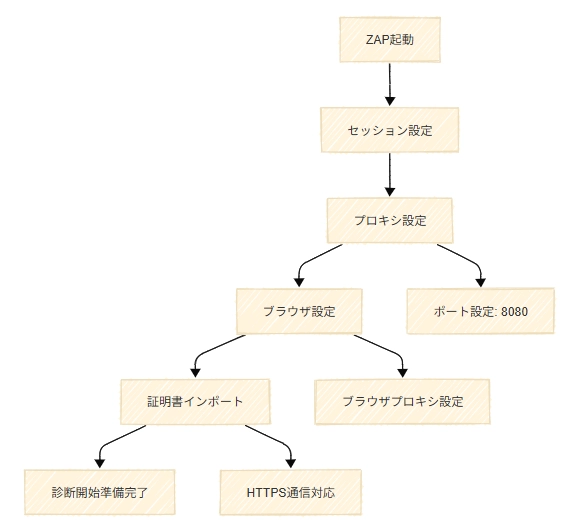

3. 初期設定のポイント

- プロキシ設定:デフォルトポート8080で起動

- 証明書設定:HTTPSサイト診断のためのルート証明書インポート

- ブラウザ設定:Firefox/Chromeのプロキシ設定でZAP経由の通信設定

【イメージ図】

基本的な診断手順

Step 1: 対象サイトの登録

# コマンドライン例(Docker使用)

docker run -t owasp/zap2docker-stable zap-baseline.py \

-t https://example.com \

-r baseline_report.htmlStep 2: パッシブスキャンの実行

パッシブスキャンは、通常のブラウジング中に自動的に実行され、レスポンスの内容を解析して脆弱性を検出します。システムに負荷をかけないため、本番環境でも安全に実行できます。

Step 3: アクティブスキャンの実行

アクティブスキャンは、実際に攻撃パターンを送信して脆弱性を検証します。

システムに負荷をかける可能性があるため、テスト環境でのみ実行することを推奨します。

// ZAPスクリプト例(JavaScript)

function scanNode(as, msg) {

// カスタムスキャンロジック

var param = msg.getRequestHeader().getURI().getEscapedQuery();

if (param && param.contains('id=')) {

// SQLインジェクションテスト実行

testSQLInjection(as, msg);

}

}CI/CD統合の実装

Jenkins統合例

pipeline {

agent any

stages {

stage('Security Scan') {

steps {

script {

sh '''

docker run -v $(pwd):/zap/wrk/:rw \

-t owasp/zap2docker-stable \

zap-full-scan.py -t ${TARGET_URL} \

-r zap_report.html

'''

}

}

}

}

post {

always {

publishHTML([

allowMissing: false,

alwaysLinkToLastBuild: true,

keepAll: true,

reportDir: '.',

reportFiles: 'zap_report.html',

reportName: 'ZAP Security Report'

])

}

}

}OWASP ZAPのメリット

他製品との比較

| 項目 | OWASP ZAP | Burp Suite Professional | Nessus | AppScan |

|---|---|---|---|---|

| ライセンス費用 | 完全無料 | 年間$399(約55,000円) | 年間$3,990(約55万円) | 年間$4,000以上(約55万円以上) |

| 学習コストの低さ | 直感的なGUI設計で初心者でも習得しやすい | 高機能だが操作が複雑で習得に時間を要する | 専門知識が必要で学習コストが高い | エンタープライズ向けで操作が複雑 |

| カスタマイズ性 | オープンソースで無制限のカスタマイズが可能 | 拡張機能豊富だが有料版のみ | 限定的なカスタマイズのみ対応 | 企業向け設定は可能だが制限あり |

| CI/CD統合 | Docker対応で各種CI/CDツールと容易に統合 | コマンドライン版で統合可能 | CI/CD統合は限定的 | 統合可能だが設定が複雑 |

| コミュニティサポート | 活発なオープンソースコミュニティ | 商用サポートとコミュニティの両方 | 主に商用サポート中心 | IBM提供の商用サポートのみ |

| エンタープライズ機能 | 基本機能は充実だが高度な管理機能は限定的 | プロジェクト管理や詳細レポート機能が充実 | 大規模環境での一元管理に優れる | エンタープライズ向け機能が豊富 |

主要メリット

1. 経済的メリット

- 初期導入コスト:0円

- ランニングコスト:0円

- ROI(投資収益率):初年度から効果を実感

2. 技術的メリット

- オープンソース:ソースコードの透明性とカスタマイズ性

- 豊富な拡張機能:Marketplace経由で機能追加

- API連携:外部システムとの柔軟な統合

3. 運用面のメリット

- 導入の容易さ:複雑な設定不要で即座に利用開始

- 教育コスト削減:豊富なドキュメントとコミュニティ

- ベンダーロックイン回避:特定ベンダーへの依存なし

注意すべきデメリット

1. サポート体制

- 公式の有償サポートは存在しない

- 問題解決はコミュニティベースに依存

2. エンタープライズ機能の制限

- レポート機能が商用ツールと比べて簡素

- 大規模環境での管理機能に制限

3. 検出精度

- 誤検知(False Positive)の可能性

- 商用ツール特有の高度な検出ロジックは非搭載

活用方法と実践例

実践例1:開発チームでのセルフ診断

GMOインターネットグループでは、SOC(Security Operations Center)チームによる脆弱性診断とは別に、開発者自身によるOWASP ZAPを使用したセルフ診断を実施しています。

これにより、開発段階での早期の脆弱性発見と修正が可能となっています。

実装のポイント:

- 開発環境での定期実行

- カスタムスキャンルールの適用

- 開発者向けの簡易レポート生成

実践例2:CI/CDパイプラインでの自動診断

多くの企業で、以下のような自動化フローが採用されています。

【イメージ図:簡易フロー図】

実践例3:ペネトレーションテストでの活用

研修環境では、サンプルWebアプリケーションに対してOWASP ZAPを使用し、脆弱性の発見から修正までの一連のプロセスを体験する形で活用されています。

まとめ

OWASP ZAPは、コストを抑えながら本格的なWebアプリケーション脆弱性診断を実現できる優れたツールです。特に以下のような組織には強く推奨されます。

- 中小企業:限られた予算で効果的なセキュリティ対策を実施したい

- 開発チーム:CI/CDパイプラインにセキュリティテストを組み込みたい

- セキュリティ初学者:実践的なスキル習得の第一歩として活用したい

ただし、商用ツールと比較した場合の機能制限や、サポート体制の違いを理解した上で導入を検討することが重要です。適切な運用ルールの策定と継続的な学習により、ZAPは企業のセキュリティ戦略において中核的な役割を果たすことができるでしょう。

セキュリティ対策は一朝一夕では実現できませんが、OWASP ZAPを活用することで、着実かつ経済的にWebアプリケーションのセキュリティ品質を向上させることが可能です。

参考文献

- OWASP Foundation:

https://owasp.org/

- CyberSecurityTIMES:

https://www.shadan-kun.com/blog/measure/vulnerability/2961/

- IT Manage:

https://www.itmanage.co.jp/column/about-owasp/

- GMO Developers:

https://developers.gmo.jp/technology/54959/