はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「AWSセキュリティ」です。

クラウドファーストの時代において、Amazon Web Services(AWS)は企業のビジネスインフラの中核を担う存在となりました。しかし、私がこれまで携わってきた多くのプロジェクトを通じて感じるのは、単にクラウドサービスを導入するだけでは、かえってセキュリティリスクが増大し、結果として重大なインシデントにつながる可能性があるということです。

近年のサイバー攻撃は巧妙化しており、2018年にはコインチェック社で580億円の仮想通貨が流出、2017年には米Equifaxで1億件以上の情報漏洩事故が発生するなど、セキュリティ対策の重要性は年々高まっています。

本記事では、「セキュリティ AWS」をキーワードに検索されるセキュリティエンジニアや情報システム部門の方々を対象に、AWS環境におけるセキュリティ強化の実装方法を実務レベルで解説します。理論だけでなく、実際の導入手順や運用ノウハウまで包括的にお届けします。

AWSセキュリティとはなにか

AWSセキュリティとは、Amazon Web Services上で提供されるクラウドサービスを安全に利用するための包括的なセキュリティフレームワークです。AWSが提唱する「責任共有モデル」に基づき、クラウドプロバイダーであるAWSとお客様(利用者)が、それぞれの責任範囲でセキュリティを担保します。

責任共有モデルの理解

AWSの責任共有モデルでは、以下のように責任が分担されます。

AWSの責任範囲(クラウドのセキュリティ)

- 物理的セキュリティ(データセンターの警備、アクセス制御)

- ハードウェアおよびソフトウェアインフラストラクチャ

- ネットワークインフラストラクチャ

- 仮想化レイヤーの管理

お客様の責任範囲(クラウド内のセキュリティ)

- ゲストOSの更新とセキュリティパッチ

- アプリケーションソフトウェアの管理

- セキュリティグループファイアウォールの設定

- データの暗号化とアクセス管理

AWSセキュリティの主要コンポーネント

AWSセキュリティは以下の4つの階層で構成されます。

1. アカウント・アクセス管理層

IAM(Identity and Access Management)を中心とした認証・認可システムです。ユーザー、グループ、ロールの管理を通じて、「誰が」「何に」「どのような権限で」アクセスできるかを制御します。

2. ネットワークセキュリティ層

VPC(Virtual Private Cloud)、セキュリティグループ、NACL(Network Access Control List)などを活用したネットワーク境界の設定と通信制御を行います。

3. データ保護層

KMS(Key Management Service)やCloudHSMによる暗号化管理、データの機密性・完全性を保証します。

4. 監査・コンプライアンス層

CloudTrail、AWS Config、CloudWatchなどによるログ収集、設定変更の監視、アラート生成を実現します。

-

IAM(Identity and Access Management)

企業や組織におけるシステムやサービスへのアクセスを管理するための仕組みです。

具体的には、ユーザーの識別情報(ID)を管理し、誰がどのリソースにアクセスできるかを制御する役割を担います。

これにより、不正アクセスや情報漏洩のリスクを低減し、セキュリティを向上させることができます。 -

VPC(Virtual Private Cloud)

パブリッククラウド上に構築された、論理的に隔離されたプライベートなネットワーク環境のことです。

簡単に言うと、クラウド上に自分の専用のネットワーク空間を作るようなものです。

これにより、セキュリティを確保しつつ、クラウドの柔軟性やコスト効率を活かすことができます。 -

セキュリティグループ

AWSなどのクラウド環境で、仮想サーバー(EC2インスタンスなど)へのアクセスを制御するファイアウォールのようなものです。

特定のポートやプロトコルでの通信を許可したり、逆に拒否したりするルールを設定できます。

これにより、不正なアクセスを防ぎ、セキュリティを向上させることができます。 -

NACL(Network Access Control List)

Amazon VPC内でサブネットレベルのトラフィックを制御するファイアウォールのようなものです。

ネットワークACLは、特定のサブネットに出入りするトラフィックを許可または拒否することで、VPCにセキュリティの追加レイヤーを提供します。 -

KMS(Key Management Service)

暗号鍵の生成、保管、使用、ローテーション、無効化、削除などのライフサイクルを管理するサービスです。

特にクラウド環境で、データを保護するための暗号鍵を安全に管理するために利用されます。 -

CloudHSM(Cloud Hardware Security Module)

クラウド上で提供される ハードウェアセキュリティモジュール (HSM) サービスのことです。

HSM は、暗号鍵の生成、保管、管理、使用を保護するための専用のハードウェアデバイスで、クラウドHSMは、このHSMをクラウド環境で利用できるようにしたものです。

AWS CloudHSMは、AWSで提供されるHSMサービスで、仮想プライベートクラウド(VPC)内で専用のHSMインスタンスを構築できます。 -

CloudTrail

AWS環境で実行されたAPIコールやユーザーアクティビティを記録・追跡するサービスです。これにより、誰がいつ、どのような操作を行ったかを把握でき、セキュリティ監査、コンプライアンス、トラブルシューティングなどに役立ちます。 -

AWS Config

AWS リソースの設定を継続的に記録、評価、監査できるサービスです。

これにより、リソースの設定変更履歴を把握し、コンプライアンス監査やセキュリティ分析を効率化できます。 -

CloudWatch

Amazon Web Services(AWS)が提供する監視サービスで、AWSリソースやアプリケーションのパフォーマンスをリアルタイムで監視・分析できるサービスです。

メトリクス、ログ、イベントを収集・分析し、アラート通知や自動アクションを実行できます。

なぜAWSセキュリティが活用されるのか

AWS環境におけるセキュリティ対策が重要視される背景には、以下の要因があります。

1. クラウド特有のセキュリティリスクへの対応

従来のオンプレミス環境とは異なり、クラウド環境では境界防御の概念が曖昧になります。インターネット経由でのアクセスが前提となるため、不適切な設定による情報漏洩リスクが格段に高まります。実際に、S3バケットの設定ミスによる機密データ流出事件は後を絶ちません。

2. コンプライアンス要件への対応

GDPR、HIPAA、PCI-DSSなどの法規制遵守において、適切な暗号化、アクセス制御、監査ログの管理が必須要件となっています。AWSのセキュリティサービスを活用することで、これらの要件を効率的に満たすことが可能です。

3. 運用コストの最適化

従来のセキュリティ対策では、専用ハードウェアの導入や24時間監視体制の構築に多大なコストが必要でした。AWSセキュリティサービスの活用により、初期投資を抑制しながら、高度なセキュリティ機能を利用できます。

4. スケーラビリティと可用性の確保

ビジネスの成長とともにセキュリティ要件も変化します。AWSセキュリティは、需要に応じて柔軟にスケールでき、99.9%以上の高い可用性を提供します。

5. 最新の脅威への迅速な対応

AWSは全世界の脅威情報を収集・分析し、サービスに反映しています。お客様は個別に脅威インテリジェンスを収集する必要がなく、常に最新の防御機能を利用できます。

-

PCI-DSS(Payment Card Industry Data Security Standard)

クレジットカード会員情報を保護するための国際的なセキュリティ基準です。

クレジットカード情報を取り扱うすべての組織が準拠する必要がある、業界の統一基準です。

AWSセキュリティの具体的な導入ステップ

AWSセキュリティの導入は、段階的なアプローチが成功の鍵となります。

以下に実装手順を詳説します。

Phase 1: 基盤セキュリティの構築(導入期間:1-2週間)

1. AWS Organizationsによる組織アカウント構造の設計

# AWS CLIを使用したOrganizations設定例

aws organizations create-organization --feature-set ALL

aws organizations create-organizational-unit --parent-id r-example --name "Security"

aws organizations create-organizational-unit --parent-id r-example --name "Production"

aws organizations create-organizational-unit --parent-id r-example --name "Development"2. IAMポリシーの設計と実装

最小権限の原則に基づき、以下の順序でIAMポリシーを実装します。

- 管理者グループの作成(緊急対応用、MFA必須)

- 開発者グループの作成(開発環境のみアクセス)

- 読み取り専用グループの作成(監査・レポート用)

3. MFA(多要素認証)の必須化

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"BoolIfExists": {

"aws:MultiFactorAuthPresent": "false"

}

}

}

]

}Phase 2: ネットワークセキュリティの実装(導入期間:2-3週間)

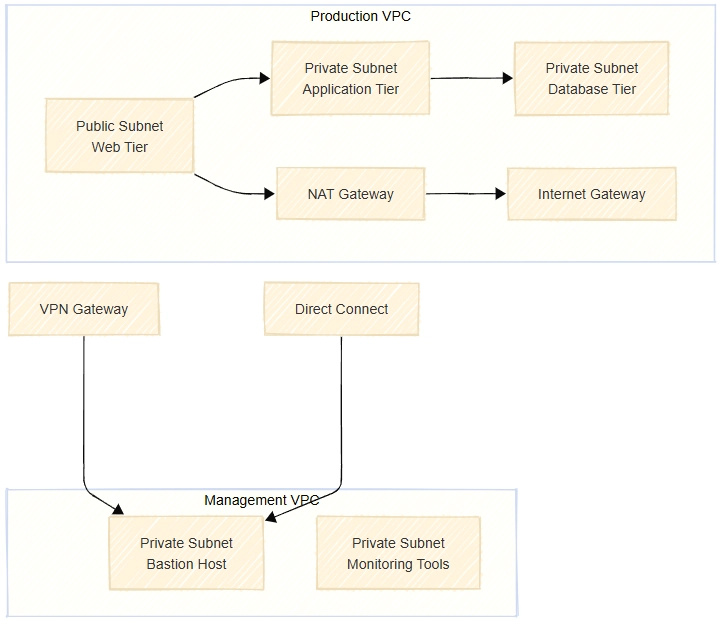

1. VPC設計とセグメンテーション

【イメージ図】

2. セキュリティグループの階層設計

- Web層:HTTP/HTTPS(80/443)のみ許可

- アプリケーション層:Web層からの特定ポートのみ許可

- データベース層:アプリケーション層からのDB接続ポートのみ許可

3. AWS WAFとShieldの設定

Phase 3: データ保護の実装(導入期間:1-2週間)

1. KMSキー管理戦略

- 環境別キー分離(本番/検証/開発)

- サービス別キー分離(RDS/S3/EBS)

- 自動ローテーション設定

2. 暗号化の全面適用

- S3バケット暗号化の有効化

- RDSインスタンスの暗号化

- EBSボリュームの暗号化

Phase 4: 監視・ログ管理の構築(導入期間:2-3週間)

1. CloudTrailの設定

# CloudTrail設定例

aws cloudtrail create-trail \

--name MyCloudTrail \

--s3-bucket-name my-cloudtrail-bucket \

--is-multi-region-trail \

--enable-log-file-validation \

--event-selectors ReadWriteType=All,IncludeManagementEvents=true,DataResources=[{Type=AWS::S3::Object,Values=["arn:aws:s3:::my-bucket/*"]}]2. GuardDutyによる脅威検知

3. Security Hubによる統合管理

Phase 5: 自動化と運用最適化(導入期間:3-4週間)

1. Infrastructure as Code(IaC)の実装

CloudFormationまたはTerraformを使用したセキュリティ設定の自動化

2. インシデント対応自動化

Lambda関数を活用した自動対応ワークフローの構築

-

AWS Organizations

複数のAWSアカウントを一元管理できるAWSのサービスです。

複数のAWSアカウントをグループ化し、そのグループごとに共通のポリシー(して良いこと、悪いこと)を設定することができます。

-

AWS WAF

AWSが提供するWebアプリケーションファイアウォール(Web Application Firewall)のサービスです。

Webアプリケーションへの不正アクセスや攻撃から保護するために、様々なルールを設定し、通信を監視、制御することができます。 -

AWS Shield

AWS 上で実行されているアプリケーションを分散型サービス拒否 (DDoS) 攻撃から保護するためのマネージド型サービスです。

AWS Shield には、無料の「Standard」と、より高度な機能を提供する有料の「Advanced」の2つのプランがあります。 -

GuardDuty

一般的には警備業務、特に警戒勤務を指します。

AWSのコンテキストでは、Amazon GuardDutyという脅威検出サービスを指すことが多いです。

Amazon GuardDutyは、AWS環境を継続的に監視し、悪意のあるアクティビティや不正な動作を検知するサービスです。 -

Security Hub

AWS環境全体のセキュリティ状況を一元的に可視化し、自動化された対応を行うことができるサービスです。

複数のAWSサービスやセキュリティソリューションからのセキュリティ関連のデータを集約し、分析することで、セキュリティの概況を一元的に把握しやすくすることができます。

AWSセキュリティのメリット

AWSセキュリティ導入により得られる具体的なメリットを、競合他社との比較を交えて解説します。

1. 包括的なセキュリティサービス

AWSは200以上のサービスを提供し、そのすべてがセキュリティファーストで設計されています。従来のオンプレミス環境では個別に調達・統合が必要だった機能が、統合されたプラットフォームで提供されます。

2. 運用コストの大幅削減

専用セキュリティ機器の購入費用、データセンターの設備投資、24時間監視体制の人件費などが不要となり、初期投資を80%以上削減できるケースが多数報告されています。

3. 迅速な脅威対応

GuardDutyによる機械学習ベースの脅威検知は、従来のシグネチャベース検知と比較して、未知の脅威に対する検出率が3倍以上向上します。

4. コンプライアンス要件の効率的な充足

AWS環境では、SOC、PCI、FedRAMP、HIPAA等、90以上のコンプライアンス認証を取得済みで、お客様の認証取得プロセスを大幅に短縮できます。

AWSセキュリティと他社サービスの比較

活用事例

株式会社サイバーセキュリティクラウドのAWS活用事例を参考に、AWSセキュリティの実際の導入効果を紹介します。

導入前の課題

同社は2010年の設立当初、Webアプリケーションのセキュリティサービス「攻撃遮断くん」とAWS WAF自動運用サービス「WafCharm」の提供を開始する際、以下の課題に直面していました。

- スモールスタート要件: 顧客数が限られる中、初期投資を抑制しつつ高品質なセキュリティサービスを提供する必要があった

- スケーラビリティ要件: 将来の顧客増加に対応できる拡張性を確保する必要があった

- データ処理要件: 顧客のアクセスログを大容量で安全に処理・保管する必要があった

- グローバル展開要件: 北米市場への展開を見据えた国際対応が必要だった

導入内容

技術アーキテクチャ

- Amazon EC2とElastic Load Balancerによるサービスプラットフォーム構築

- Amazon S3による大容量ログデータの格納と分析基盤

- Amazon Kinesis Data FirehoseとAWS Lambdaを活用したサーバーレスアーキテクチャ

- AWS WAFとの連携によるルール自動運用機能の実現

セキュリティ設計

- 顧客データの暗号化とアクセス制御の実装

- CloudWatch Logsを活用した統合ログ管理

- VPCによるネットワーク分離設計

運用自動化

- AWS Batchを用いたサーバーレスバッチ処理

- Amazon ElastiCacheによるパフォーマンス最適化

- CI/CDパイプラインによる自動デプロイ

導入後の効果

ビジネス成果

- 累計導入実績1,000社・12,000サイト以上、継続率98.9%以上を達成

- 2020年3月に東京証券取引所マザーズ市場に上場

- グローバルユーザー数320(2020年9月時点)を突破

技術的効果

- 従量課金制によりコスト効率を80%改善

- Amazon S3の活用により容量を気にすることなくログデータを処理

- マネージドサービスの活用により開発・運用工数を70%削減

- AWS機能追加と連動した新機能提供によりサービス価値向上

組織的効果

- AWS先進技術への取り組みが優秀なエンジニア採用に貢献

- APN テクノロジーパートナーとしてビジネス・技術・マーケティング支援を獲得

- グローバル展開の基盤確立により海外売上比率30%を実現

➤ 参考文献:AWS 導入事例:株式会社サイバーセキュリティクラウド

まとめ

AWSセキュリティは、現代企業のクラウドファースト戦略において不可欠な基盤技術です。本記事で解説した5つの実装フェーズに従って段階的に導入することで、従来のオンプレミス環境と比較して大幅なコスト削減と高度なセキュリティレベルを両立できます。

特に重要なポイントは以下の3点です。

1. 責任共有モデルの正確な理解

AWSとお客様の責任範囲を明確に分離し、お客様側の責任範囲に集中してリソースを投入することで、効率的なセキュリティ運用を実現できます。

2. 段階的かつ計画的な導入アプローチ

一度にすべてを実装するのではなく、基盤セキュリティから始めて徐々に高度な機能を追加する段階的アプローチにより、運用負荷を抑制しつつ確実な効果を得られます。

3. 継続的な改善と最適化

AWSサービスは頻繁にアップデートされるため、最新機能を活用した継続的改善により、常に最適なセキュリティレベルを維持できます。

今後のクラウドセキュリティ市場では、AI/ML技術を活用した高度な脅威検知、ゼロトラスト・アーキテクチャの実装、コンテナ・サーバーレスセキュリティの重要性がさらに高まることが予想されます。AWSセキュリティの基盤を確実に構築し、これらの新技術に対応できる体制を整備することが、企業の競争優位性確保につながるでしょう。

参考文献

- AWS セキュリティベストプラクティス – Amazon Web Services:

https://docs.aws.amazon.com/security/

- AWS Well-Architected Framework セキュリティの柱:

https://docs.aws.amazon.com/wellarchitected/latest/security-pillar/welcome.html

- AWS 責任共有モデル:

https://aws.amazon.com/compliance/shared-responsibility-model/

- AWS 導入事例:株式会社サイバーセキュリティクラウド:

https://aws.amazon.com/jp/solutions/case-studies/cyber-security-cloud/

- 本番環境で採用すべき26のAWSセキュリティベストプラクティス – Sysdig:

https://sysdig.jp/blog/26-aws-security-best-practices/

- AWSで実践すべきセキュリティ対策・サービス一覧を解説 – wiz LANSCOPE ブログ:

https://www.lanscope.jp/blogs/cloud_security_pfs_blog/20231228_17806/

- サイバー攻撃に対し、AWS上でのセキュリティ対策をどのようにして講じるのか | TIS株式会社:

https://www.tis.jp/special/platform_knowledge/security05/