1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール(UTM)」です。

デジタルトランスフォーメーション(DX)が加速する現代、テレワークやクラウドサービスの利用は当たり前になりました。

しかし、その裏側でサイバー攻撃は巧妙化・複雑化し、企業の規模を問わず深刻な脅威となっています。

特に、専任のIT・セキュリティ担当者の確保が難しい中小規模の組織にとって、限られたリソースでいかに効果的なセキュリティを構築するかは、経営を左右する重要な課題です。

本記事では、こうした課題に対する強力なソリューションの一つとして、Fortinet社の次世代ファイアウォール「FortiGate 40F」に焦点を当てます。

なぜ今FortiGate 40Fが注目されるのか、その実力は本物か。

製品の基本から、エンジニア視点での具体的な設定ステップ、他社製品との比較、実践的な活用シナリオまで、技術的な観点を交えて深く掘り下げていきます。

この記事が、貴社のセキュリティ基盤を一段階引き上げるための一助となれば幸いです。

2. FortiGate 40Fとはなにか

FortiGate 40Fは、Fortinet社が提供するUTM(Unified Threat Management / 統合脅威管理)製品です。

日本語では「次世代ファイアウォール(NGFW)」とも呼ばれ、従来のファイアウォール機能に加えて、多様なセキュリティ機能を一台に集約したアプライアンスを指します。

UTMの基本機能

UTMは、ネットワークの出入り口に設置され、複数のセキュリティレイヤーで通信を検査・制御します。

これにより、個別のセキュリティ製品を導入するよりも効率的かつ統合的な防御が可能になります。

FortiGate 40Fは、エントリーモデルながらファイアウォールスループット最大5Gbps、脅威保護スループット600Mbpsという高いパフォーマンスを誇り、小規模オフィスやリモート拠点に最適なモデルです。

【イメージ図:概要図】

セキュリティ構成の説明

FortiGate 40FのUTM(統合脅威管理)機能により、インターネットからの様々な脅威から社内ネットワークを多層防御で保護します。 ファイアウォール、IPS/IDS、アンチウイルスなどの機能が連携して、包括的なセキュリティを提供します。

参考文献:

3. なぜFortiGate 40Fが活用されるのか

数あるUTM製品の中で、なぜFortiGate 40Fは多くの企業で採用されているのでしょうか。

その理由は、以下の3つの大きな特長に集約されます。

特長1:FortiOSによる高度な統合セキュリティ

FortiGateの心臓部である独自OS「FortiOS」は、ファイアウォール、VPN、侵入防止(IPS)、アンチウイルス、Webフィルタリングといった多彩なセキュリティ機能を統合管理します。

これにより、管理コンソールが一本化され、複雑なポリシー設定や運用監視の負荷を大幅に削減できます。

特長2:ゼロトラストとSD-WANへの標準対応

近年のセキュリティトレンドである「ゼロトラストネットワークアクセス(ZTNA)」や「セキュアSD-WAN」に標準で対応している点も大きな強みです。

- ZTNA

「決して信頼せず、常に検証する」という原則に基づき、社内外を問わず、すべてのアクセス要求を検証・認可します。 テレワーク環境でも安全なアクセスを実現できます。

- セキュアSD-WAN

アプリケーションごとに通信経路を最適化し、クラウドサービスの利用時でも快適なユーザー体験と安全性を両立させます。

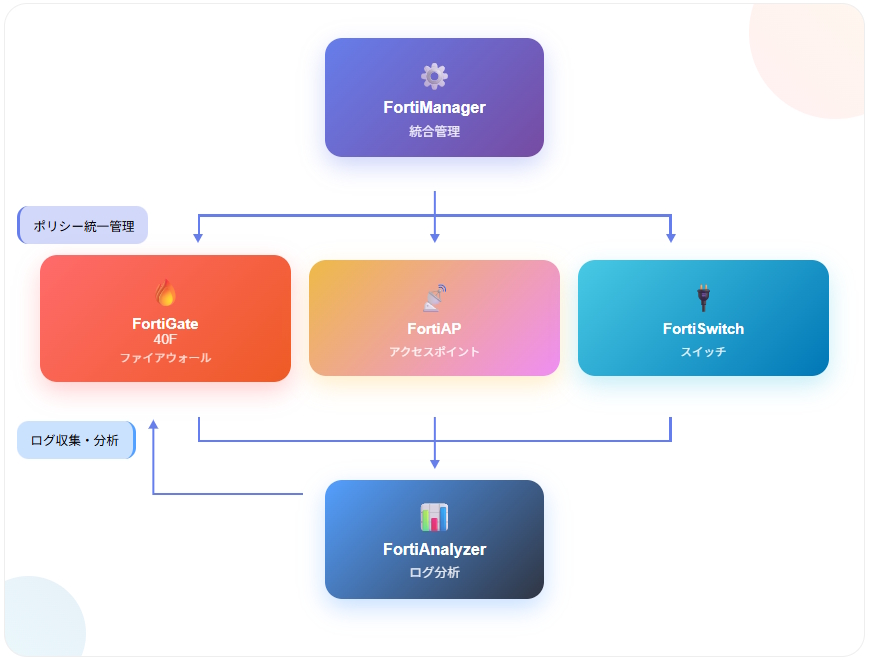

特長3:Fortinet Security Fabricによる拡張性

FortiGateは、「Fortinet Security Fabric」という統合セキュリティプラットフォームの中核を担います。

これにより、無線LANアクセスポント(FortiAP)やスイッチ(FortiSwitch)、ログ分析基盤(FortiAnalyzer)といった他のFortinet製品とシームレスに連携し、ネットワーク全体の可視化と自動化された脅威対応を実現します。

【イメージ図:Fortinet Security Fabricの連携イメージ】

参考文献:

4. FortiGate 40Fの具体的なステップ(導入と設定)

ここでは、FortiGate 40Fを導入する際の基本的な流れと、設定のポイントを解説します。

Step 1: ネットワーク構成の確認と設計

導入前に、既存のネットワーク構成(IPアドレス体系、VLAN、接続機器など)を完全に把握することが重要です。

その上で、FortiGateをどの位置に設置し、どのようなポリシー(通信ルール)を適用するかを設計します。最初は影響範囲の少ない部署から段階的に導入し、チューニングを進めるのが安全です。

Step 2: 物理設置と初期設定

物理的な配線後、PCとFortiGateを直接接続し、Webブラウザから管理画面にアクセスします。

- デフォルトIP:

192.168.1.99 - デフォルトユーザー/パスワード:

admin/ (パスワードなし)

初回ログイン後、すぐに管理者パスワードの変更と、ファームウェアのアップデートを実施しましょう。

基本的なWAN/LANインターフェースの設定は、直感的なGUI(Webベース管理画面)で完結できます。

Step 3: セキュリティポリシーの作成

ファイアウォールの核心であるポリシー設定を行います。

「ポリシー&オブジェクト」メニューから、通信の送信元、宛先、サービス(ポート)、適用するアクション(許可/拒否)を定義します。

さらに、許可する通信に対して、アンチウイルスやWebフィルタ、IPSなどのセキュリティプロファイルを適用していきます。

Step 4: 運用と監視

設定後は、ログとレポートの監視が不可欠です。

FortiGate単体でもログ確認は可能ですが、長期的なログ保管と高度な分析には「FortiAnalyzer」との連携が推奨されます。

定期的な設定バックアップとファームウェアのアップデートも忘れずに行いましょう。

5. FortiGate 40Fのメリット

FortiGate 40Fの強みを、同クラスの競合製品と比較してみましょう。

| 項目 | FortiGate 40F | YAMAHA UTX100/200 | Palo Alto Networks PA-440 |

|---|---|---|---|

| メーカー | Fortinet | ヤマハ | Palo Alto Networks |

| ターゲット | 中小規模、拠点 | 中小規模 | 中小~中規模、拠点 |

| FWスループット | 5 Gbps | 2 Gbps / 4 Gbps | 5.0 Gbps |

| 脅威保護 | 600 Mbps | 650 Mbps / 1.0 Gbps | 2.2 Gbps |

| 特長 | – コスパが高い – Security Fabric連携 – SD-WAN機能が強力 |

– 日本市場での実績 – 設定の容易さ – 高い安定性 |

– 高度な脅威検知(App-ID) – クラウド連携(Prisma) – 高パフォーマンス |

| 管理 | GUI / CLI / FortiManager | GUI / CLI / YNO | GUI / CLI / Panorama |

| 価格帯 | 低~中 | 中 | 高 |

※各数値は公称値であり、実際の環境や設定により変動します。

FortiGate 40Fは、コストを抑えつつも、SD-WANやZTNAといった先進的な機能を活用したい場合に非常にバランスの取れた選択肢です。

一方で、より高度な脅威分析やパフォーマンスを求めるならPalo Alto、国内でのサポートや実績を重視するならYAMAHAも有力な候補となります。

6. 活用方法

FortiGate 40Fは、その汎用性の高さから様々なシーンで活躍します。

ここでは、活用方法の一例を紹介いたします。

活用方法1: 小規模オフィスの統合ゲートウェイ

従業員数10名~50名程度のオフィスで、既存のブロードバンドルーターと置き換えることで、インターネットの出入り口対策を大幅に強化できます。

安全なインターネットブレイクアウトを実現し、Microsoft 365などのクラウドサービスへの通信を快適かつ安全にします。

活用方法2: ZTNAによるセキュアなリモートアクセス

テレワーク環境において、社内リソースへの安全なアクセスを提供します。

従来のVPNとは異なり、ユーザーごと・アプリケーションごとにアクセスを制御できるため、万が一端末がマルウェアに感染しても被害を最小限に抑えられます。

活用方法3: 多店舗・多拠点ネットワークのSD-WAN化

飲食店や小売店など、複数の拠点を持つビジネスにも最適です。

各拠点にFortiGate 40Fを設置し、センター拠点のFortiGateとSD-WANで接続することで、拠点間の通信をセキュアかつ効率的に管理できます。本部から全拠点のポリシーを統一管理することも可能です。

参考文献:

7. まとめ

本稿では、中小規模ネットワークにおけるセキュリティの要として、FortiGate 40Fを多角的に解説しました。

FortiGate 40Fは、単なるファイアウォールではありません。

- FortiOSによる多彩なセキュリティ機能の統合

- ZTNAやセキュアSD-WANといった現代的なネットワーク要件への対応

- Fortinet Security Fabricによる将来的な拡張性

- 導入しやすいコストパフォーマンス

これらの特長により、リソースが限られる中でも、堅牢かつ柔軟なセキュリティ基盤を構築することを可能にします。

サイバー攻撃の脅威が事業継続を脅かす時代において、信頼性の高いセキュリティ投資は不可欠です。

FortiGate 40Fは、その第一歩として、また将来を見据えたネットワーク戦略の中核として、非常に強力なパートナーとなるでしょう。

参考文献

- Fortinet, Inc. 「FortiGate 40F Series」:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FG-40F_DS.pdf

- Fortinet, Inc. 「What is UTM?」:

https://www.fortinet.com/resources/cyberglossary/unified-threat-management

- Fortinet, Inc. 「Fortinet Security Fabric」:

https://www.fortinet.com/jp/solutions/enterprise-midsize-business/security-fabric

- Fortinet, Inc. 「Secure SD-WAN」:

https://www.fortinet.com/jp/products/sd-wan