はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。

そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、そのデータ保護の要であり、同時にサイバー攻撃の最前線となるのが、本稿のテーマである「エンドポイント」です。

現代のビジネスにおいて、ITシステムの安定稼働は事業継続の生命線であり、リモートワークやクラウドサービスの普及はそれをさらに加速させました。

PC、スマートフォン、サーバーといったエンドポイントは爆発的に増加し、企業の攻撃対象領域(アタックサーフェス)もかつてないほど拡大しています。

もはや、従来の境界型防御モデルだけでは巧妙化するサイバー攻撃を防ぎきれないことは、日々報じられるインシデントが証明しています。

攻撃者は、防御が手薄になりがちなエンドポイントを最初の侵入経路として狙い、そこを足がかりに内部へと侵入し、甚大な被害をもたらします。

本稿では、このエンドポイントセキュリティに焦点を当て、その基本概念から、具体的な導入・運用ステップ、ソリューション選定のポイント、そして実際の活用事例までを、技術的な視点も交えて網羅的に解説します。

皆様が自社のセキュリティレベルを一段階引き上げるための一助となれば幸いです。

エンドポイントとエンドポイントセキュリティとはなにか

エンドポイントとは?

エンドポイント(Endpoint)とは、一言で言えば「ネットワークに接続された末端のデバイス」を指します。

具体的には、以下のような多種多様なデバイスが該当します。

- クライアントデバイス: PC、ノートパソコン、スマートフォン、タブレット

- サーバー: オンプレミス、クラウド上の仮想マシン、コンテナ

- IoTデバイス: ネットワークカメラ、複合機、工場のセンサー類

- 仮想環境: VDI(仮想デスクトップ基盤)

これらのデバイスは、ユーザーが業務を行うためのインターフェースであり、企業データへの入り口となるため、セキュリティ対策の最前線となります。

エンドポイントセキュリティとは?

エンドポイントセキュリティとは、これらのエンドポイント自体をサイバー攻撃から保護するための対策全般を指します。

従来のウイルス対策ソフト(AntiVirus, AV)が、既知のマルウェアのパターン(シグネチャ)を基に検知・駆除する「点」の防御だったのに対し、現代のエンドポイントセキュリティはより広範なアプローチを取ります。

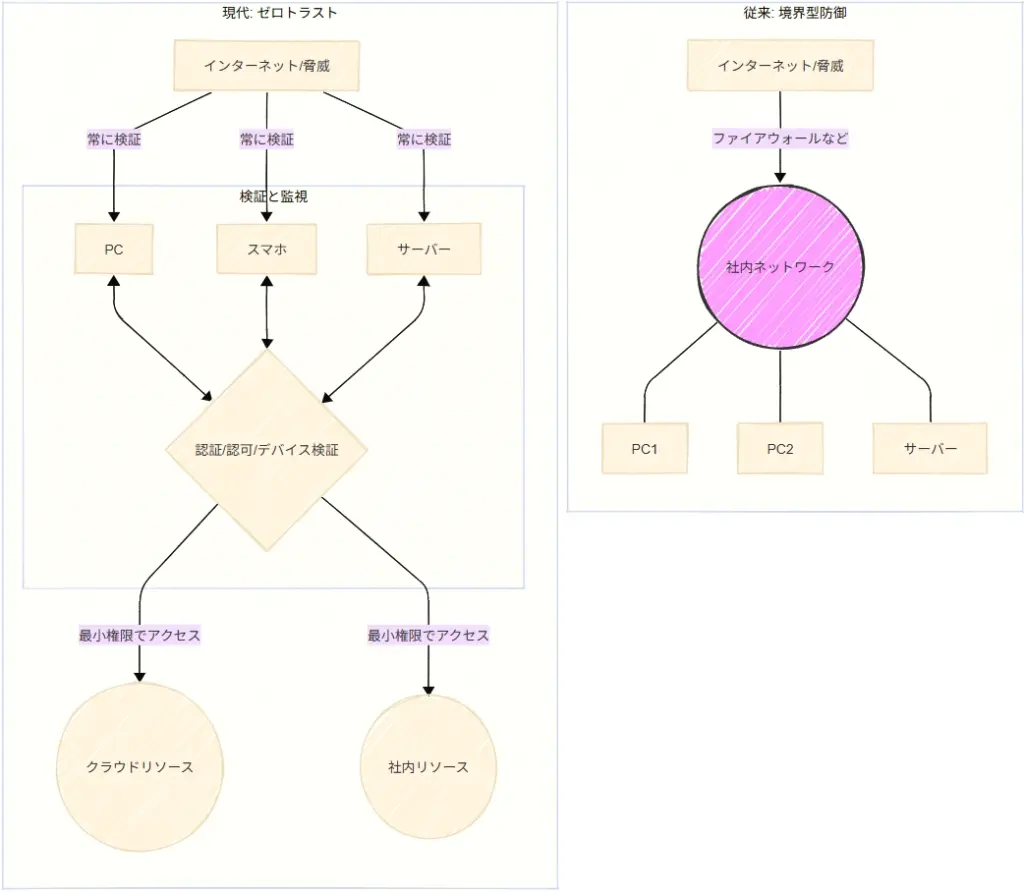

境界型防御からゼロトラスト・エンドポイントセキュリティへ

かつてのセキュリティは、社内ネットワークという「城」をファイアウォールという「城壁」で守る境界型防御が中心でした。

しかし、クラウド利用やリモートワークの普及で「城」の境界は曖昧になっています。

そこで重要になるのが、ゼロトラストの考え方です。

「何も信頼せず、すべてを検証する」という原則に基づき、エンドポイント一つひとつの安全性を常に検証し、脅威が侵入することを前提とした対策を講じます。

【簡易イメージ図】

参考文献:NIST SP 800-207, Zero Trust Architecture

このゼロトラストの概念を実現する上で中核となるのが、EDR (Endpoint Detection and Response) に代表される新しいエンドポイントセキュリティソリューションなのです。

なぜエンドポイントセキュリティが重要視されるのか

攻撃の起点となりやすい脆弱性

攻撃者がエンドポイントを狙う理由は明確です。

そこが最も侵入しやすく、防御の「穴」になりやすいからです。

- 人的要因: フィッシングメールの開封、不正なUSBメモリの使用など、ユーザーの操作が起点となるケース。

- ソフトウェアの脆弱性: OSやアプリケーションのパッチが未適用で、脆弱性が放置されている状態。

- 設定の不備: 管理者権限の不適切な付与や、セキュリティ設定の無効化。

これらの要因が組み合わさることで、エンドポイントは容易にマルウェア感染や不正アクセスの足がかりを与えてしまいます。

境界型防御モデルの限界とインシデント対応の迅速化

VPNを導入していても、一度認証されれば社内ネットワークにアクセスできてしまうため、マルウェアに感染したデバイスが社内に脅威を拡散させる(ラテラルムーブメント)リスクは依然として残ります。

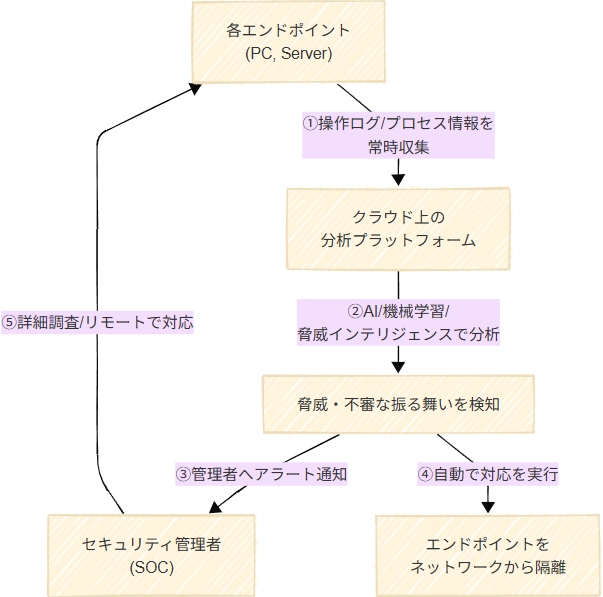

EDRなどのエンドポイントセキュリティは、各デバイスの挙動を常時監視し、ログを収集・分析することで、万が一侵入を許してしまった脅威を早期に検知し、迅速に対応することを可能にします。

これにより、攻撃が深刻化する前に対処し、被害を最小限に抑えることができるのです。

【EDRの動作の簡易イメージ図】

参考文献:What is Endpoint Detection and Response (EDR)?

エンドポイントセキュリティの具体的な導入ステップ

効果的なエンドポイントセキュリティを実現するには、製品を導入するだけでなく、計画的なアプローチが不可欠です。

Step 1: 現状把握とリスクアセスメント

まず、自組織内に存在するエンドポイントをすべて洗い出します。

OSの種類やバージョン、インストールされているアプリケーション、現在のセキュリティ対策状況を棚卸しし、どこにどのようなリスクが存在するのかを可視化・評価します。

Step 2: 要件定義とソリューション選定

アセスメント結果を基に、自社が守るべき資産と、求めるセキュリティレベルを定義します。その上で、以下のような観点でソリューションを比較検討します。

- 検知・対応能力: 未知の脅威(ファイルレスマルウェアなど)への対応、自動修復機能の有無。

- 管理コンソールの使いやすさ: 全エンドポイントの状況を直感的に把握できるか。

- 運用負荷: クラウドベースかオンプレミスか、自社で運用するかMDRサービス(Managed Detection and Response)を利用するか。

- 他システム連携: SIEMやSOARといった他のセキュリティ製品と連携できるか。

Step 3: PoC(Proof of Concept: 概念実証)の実施

本導入の前に、特定の部門やデバイスグループを対象にPoC(パイロット導入)を実施します。 これにより、実際の業務環境でのパフォーマンス影響や、検知精度の評価、運用上の課題などを事前に洗い出すことができます。

Step 4: 全社展開と運用体制の構築

PoCで得られたフィードバックを基にポリシーを調整し、全社へ展開します。

同時に、アラート発生時の対応フローを明確にし、インシデント対応手順書を整備します。

担当者が適切に対応できるよう、定期的なトレーニングも欠かせません。

エンドポイントセキュリティのメリットと比較

エンドポイントセキュリティを導入することで、従来型のウイルス対策ソフトだけでは得られなかった多くのメリットがあります。

| カテゴリ | 従来型AV (Antivirus) | NGAV (Next-Gen AV) | EDR (Endpoint Detection and Response) | XDR (Extended Detection and Response) |

|---|---|---|---|---|

| 主要目的 | 既知のマルウェアの侵入前ブロック | 未知のマルウェアを含む侵入前ブロック | 侵入後の脅威検知と対応 | エンドポイント、クラウド、ネットワークなど複数領域にわたる脅威検知と対応 |

| 検知方式 | シグネチャベース | シグネチャ+機械学習、振る舞い検知 | 振る舞い検知、ログ相関分析、脅威ハンティング | EDRの機能に加え、複数ソースのログを横断的に相関分析 |

| 可視性 | 低い(検知したマルウェアのみ) | 限定的 | 高い(エンドポイント内の全アクティビティ) | 非常に高い(組織全体のセキュリティアクティビティ) |

| 対応 | 自動削除・隔離 | 自動削除・隔離 | 管理者による調査、遠隔隔離、プロセス停止など高度な対応 | 複数領域にまたがる自動化された対応(例: ユーザーアカウントの無効化) |

活用事例

ここでは、添付資料の情報に基づかず、公開されている実例を参考に紹介します。

事例:株式会社アシックス様

世界的なスポーツ用品メーカーであるアシックス様は、グローバルに展開する数万台のエンドポイントを保護するため、従来型のウイルス対策ソフトから次世代のセキュリティプラットフォームへ移行しました。

- 課題としていたこと

従来型の対策では、巧妙化する標的型攻撃やランサムウェアへの対応に限界を感じていました。また、グローバルで統一されたガバナンスの実現も課題でした。

- ソリューション

クラウドネイティブなエンドポイント保護プラットフォーム(EPP)である「CrowdStrike Falcon」を導入し、NGAV、EDR、脅威インテリジェンスの機能を統合的に活用しました。

- 効果

リアルタイムでの脅威検知と可視化により、インシデントへの迅速な対応が可能になりました。 また、クラウドベースの管理コンソールにより、グローバル全体のセキュリティ状況を一元的に把握し、運用効率が大幅に向上しました。

さらにエンドポイントのパフォーマンスへの影響を最小限に抑えつつ、強固な保護を実現することに成功しました。

参考文献:上記以外の事例(CrowdStrike製品関連の場合)

まとめ

エンドポイントセキュリティは、もはや単なるウイルス対策ではなく、ゼロトラストセキュリティを実現し、企業の重要な情報資産と事業継続性を守るための戦略的な投資です。

攻撃手法が日々進化する中、単一の防御策に頼ることは極めて危険です。

EDRやXDRといった先進的なソリューションを導入し、それを適切に運用する体制を構築することが、現代の企業に求められる標準的なセキュリティ対策と言えるでしょう。

まずは自社の現状を正しく評価することから始め、本記事で紹介したステップを参考に、自社に最適なエンドポイントセキュリティ戦略の策定・強化を進めてみてください。

参考文献

- NIST SP 800-207, Zero Trust Architecture:

https://csrc.nist.gov/pubs/sp/800/207/final

- What is Endpoint Detection and Response (EDR)?:

https://www.crowdstrike.com/en-us/cybersecurity-101/endpoint-security/endpoint-detection-and-response-edr/

- 参考事例(CrowdStrike製品関連の場合):

https://www.crowdstrike.com/ja-jp/resources/case-studies/?lang=1