はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 1000D」です。

現代の大規模企業において、サイバーセキュリティの脅威は日々深刻化しており、従来のセキュリティ対策では対応しきれない高度な攻撃が増加しています。私が関わってきた多くのプロジェクトでも、データセンターや多拠点展開を行う企業では、膨大なトラフィック量を処理しながら、同時に高いセキュリティレベルを維持することが最大の課題となっています。

このような課題に対応するため、多くの企業がFortiGate 1000Dのような高性能な次世代ファイアウォール(NGFW)の導入を検討しています。しかし、製品の多機能性ゆえに、最適な選定と導入には専門的な知識と実際の運用経験に基づく判断が必要です。

本記事では、セキュリティエンジニアや情報システム部門の担当者が、FortiGate 1000Dの導入を成功させるための実践的な情報を、私の現場経験も交えながら体系的にまとめました。製品の技術的特徴から導入プロセス、運用ノウハウまで、実際の現場で活用できる知識を詳しく解説します。

FortiGate 1000Dとはなにか

製品概要と位置づけ

FortiGate 1000Dは、Fortinet社が開発するFortiGateシリーズの中で、エンタープライズ環境に特化した高性能次世代ファイアウォールです。小規模から中規模のデータセンター、および企業のエッジファイアウォールとして設計されており、大量のトラフィック処理と多層的なセキュリティ機能を両立しています。

➤ 参考文献:Fortinet – FortiGate 1000D データシート

主要な技術仕様

FortiGate 1000Dの核となる技術仕様を以下にまとめます。

処理性能

- ファイアウォールスループット:最大52Gbps

- IPSスループット:最大8Gbps

- VPNスループット:最大14Gbps

- SSL VPNスループット:最大2Gbps

インターフェース構成

- 10GbE SFP+ポート:2ポート

- Gigabit Ethernetポート:32ポート

- 拡張スロット:2スロット(40GbE/100GbE対応可能)

統合セキュリティ機能

- ファイアウォール

- IPS(侵入防止システム)

- アンチウイルス

- アンチスパム

- Webフィルタリング

- アプリケーション制御

- SSL検査

アーキテクチャの特徴

FortiGate 1000Dの最大の特徴は、Fortinetの独自ASIC(Application Specific Integrated Circuit)を活用したハードウェア加速機能です。

具体的には、以下の専用プロセッサを搭載しています。

- NP(Network Processor):ネットワーク処理専用チップ

- CP(Content Processor):コンテンツ検査専用チップ

この構成により、ソフトウェア処理では実現困難な高速かつ低レイテンシなセキュリティ処理を実現しています。

-

エッジファイアウォール

ネットワークの境界、つまり「エッジ」に配置され、不正なアクセスやトラフィックをブロックするセキュリティ機能です。

主に、外部からの攻撃を防ぎ、内部ネットワークを保護するために使用されます。 -

IPS(Intrusion Prevention System)

ネットワークを通過する通信を監視し、不正アクセスや攻撃を検知・遮断するセキュリティシステムのことです。

ファイアウォールのようにポート番号やIPアドレスで通信を制御するだけでなく、通信内容を詳細に分析し、より高度な攻撃を検知・防御します。 -

ASIC(Application Specific Integrated Circuit)

特定の機器や用途向けに設計された半導体集積回路のことです。

特定の機能を実現するために最適化されており、高性能、省電力、高信頼性が求められる分野で広く利用されています。

なぜFortiGate 1000Dが活用されるのか

統合セキュリティによる運用効率化

従来のセキュリティ対策では、ファイアウォール、IPS、アンチウイルス、Webフィルタなどを個別の製品で構築する必要がありました。

そしてこの方式では、以下の課題が発生します。

- 複数ベンダーとの契約・保守対応

- 異なる管理インターフェースによる運用負荷増大

- 機器間の相性問題によるトラブル発生

- ライセンス管理の複雑化

FortiGate 1000Dでは、これらすべての機能が単一のアプライアンスに統合されているため、運用コストの大幅な削減が可能です。実際の運用現場では、従来の個別製品構成に比べて運用工数を30~50%削減した事例が報告されています。

FortiGuard Labsとの連携による先進的脅威対策

FortiGate 1000Dは、Fortinetのセキュリティインテリジェンス部門であるFortiGuard Labsと連携し、リアルタイムで脅威情報を更新します。この仕組みにより、以下の利点があります。

- ゼロデイ攻撃への迅速対応:新たな脅威の発見から数時間以内にシグネチャが配信

- APT攻撃の検出:高度持続的脅威(Advanced Persistent Threat)に対する多段階検知

- 機械学習による未知脅威の検出:過去のパターンを学習した異常検知機能

スケーラビリティと拡張性

エンタープライズ環境では、ビジネスの成長に伴いネットワーク規模も拡大します。

FortiGate 1000Dは、以下の拡張性を提供します。

- クラスタリング構成:最大4台でのアクティブ・アクティブ構成による負荷分散

- VDOM(Virtual Domain):単一筐体内での論理分割による多テナント運用

- FortiManager連携:複数拠点のポリシー一元管理

高い費用対効果

TCO(Total Cost of Ownership)の観点から、FortiGate 1000Dは以下の経済的メリットを提供します。

- ライセンス体系の単純化:個別製品のライセンス統合による管理コスト削減

- 保守契約の一元化:単一ベンダーとの契約による交渉力向上

- 運用工数の削減:統一された管理インターフェースによる効率化

-

APT攻撃(Advanced Persistent Threat)

特定の組織や個人を標的とし、高度な技術を駆使して長期間にわたり持続的に攻撃を仕掛けるサイバー攻撃のことです。 -

TCO(Total Cost of Ownership:総所有コスト)

企業がITシステムを導入する際に必要となる、ソフト・ハードの購入や維持管理にかかわるすべての費用の総額を指します。

TCOを整理し削減することで、企業の利益アップに直接的につながる可能性が高くなります。

FortiGate 1000Dの具体的な導入ステップ

フェーズ1:要件定義と現状分析

導入プロジェクトの成功は、詳細な要件定義から始まります。

以下の項目を明確にする必要があります。

ネットワーク要件の調査

- 現在のトラフィック量とピーク時の負荷

- 将来的なトラフィック増加予測

- 必要な帯域幅とレイテンシ要件

- 冗長化要件(単体構成かクラスタ構成か)

セキュリティポリシーの整理

- 現行のファイアウォールルール分析

- アプリケーション制御ポリシー

- VPN接続要件とユーザー数

- コンプライアンス要件(SOX法、GDPR等)

運用要件の定義

- 監視・レポート要件

- インシデント対応フロー

- バックアップ・復旧手順

- 保守・アップデート計画

フェーズ2:設計とテスト環境構築

要件定義に基づき、詳細な設計を行います。

ネットワーク設計

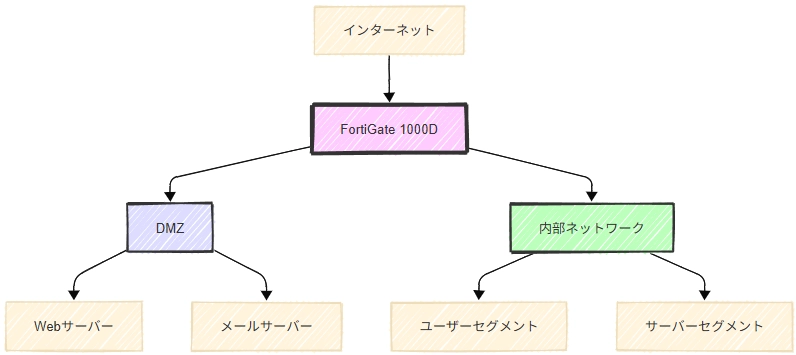

【イメージ図】

設定項目の詳細化

- インターフェース設定とVLAN構成

- ルーティングテーブル設計

- NAT(Network Address Translation)ポリシー

- セキュリティプロファイル作成

テスト環境での検証

本番環境への影響を避けるため、必ずテスト環境での検証を実施します。

- 基本的な通信テスト

- セキュリティ機能の動作確認

- 性能テスト(スループット、レイテンシ)

- 障害時の動作確認

フェーズ3:本番環境への導入

段階的な導入アプローチ

リスクを最小化するため、以下の手順で段階的に導入します。

- パイロット導入:限定されたセグメント・ユーザーでの先行導入

- 段階的拡張:検証結果を踏まえた段階的な適用範囲拡大

- 全面展開:全社への適用完了

切り替え作業の実施

- 事前のバックアップ取得

- メンテナンス時間の調整

- 切り戻し手順の準備

- 関係部門への事前通知

フェーズ4:運用開始と最適化

初期運用での監視強化

導入直後は以下の監視を強化します。

- CPU・メモリ使用率の監視

- セキュリティログの詳細分析

- ネットワーク性能の継続監視

- ユーザーからのフィードバック収集

継続的な最適化

- セキュリティポリシーの見直し

- 不要なルールの整理

- パフォーマンスチューニング

- 定期的なファームウェア更新

FortiGate 1000Dのメリット

技術的メリット

- 高性能処理による業務継続性の確保

FortiGate 1000Dの独自ASIC技術により、高負荷時でも安定したパフォーマンスを提供します。特に、SSL検査やIPS機能を有効化した状態でも、従来製品に比べて2~3倍の処理性能を実現しています。

- 統合管理による運用効率化

単一のWebインターフェースから、ファイアウォール、IPS、アンチウイルス等すべての機能を管理できます。これにより、設定変更時の作業ミス削減と、トラブル発生時の迅速な原因特定が可能です。

- 柔軟な拡張性

VDOM機能により、物理的には1台の機器でありながら、論理的に複数のファイアウォールとして運用できます。これにより、部署別やプロジェクト別のセキュリティポリシー管理が容易になります。

他社製品との比較

以下の表は、同クラスの主要製品との機能・性能比較です。

経済的メリット

- ライセンス統合による費用削減

従来の個別製品構成では、各機能に対して個別のライセンス費用が発生していました。FortiGate 1000Dでは、FortiGuardバンドルライセンスにより、すべてのセキュリティ機能を包括的にカバーできます。

- 運用工数の大幅削減

統一された管理インターフェースにより、設定変更やトラブルシューティングの工数を大幅に削減できます。大規模企業での導入事例では、年間の運用工数を40%以上削減した実績があります。

- 長期的な投資保護

FortiGateシリーズは、継続的なファームウェア更新により、新たな脅威や機能要求に対応します。これにより、ハードウェア更新サイクルを延長し、投資効果を最大化できます。

活用事例

JR東日本情報システム(JEIS)での導入事例

JR東日本およびグループ企業の情報子会社である株式会社JR東日本情報システム(JEIS)では、鉄道運行やSuicaなどJR東日本グループのシステム基盤を支え、デジタルトランスフォーメーション(DX)を推進する次世代データセンターのセキュリティ対策として、FortiGate 3200D、FortiGate 1000D、FortiManager、FortiAnalyzerを導入しました。

導入前の課題

- 既存のセキュリティ機器の性能限界によるボトルネック発生

- 複数ベンダー製品の管理によるオペレーション負荷の増大

- 鉄道事業という社会インフラを支える高い可用性要求への対応

- 急速に増加するサイバー脅威への迅速な対応の必要性

導入内容

- FortiGate 1000Dをデータセンターのセキュリティゲートウェイとして配置

- FortiManagerによる統合管理体制の構築

- FortiAnalyzerでのログ分析・レポート機能の実装

- 冗長構成による可用性向上

導入後の効果

- データセンター全体のセキュリティレベル向上

- 統合管理による運用効率化の実現

- リアルタイム脅威検知による迅速なインシデント対応

- 鉄道システムに求められる高い可用性の確保

この事例は、社会インフラを支える重要システムにおいてもFortiGate 1000Dが高い信頼性を提供できることを示しています。

➤ 参考文献:https://www.fortinet.com/jp/corporate/about-us/newsroom/press-releases/2019/0919

小規模データセンター向け活用方法

FortiGate 1000Dは小規模データセンターや企業のエッジファイアウォールとして最適で、10GbE×2とGbE×32のインターフェースを装備しています。

典型的な活用シナリオ

- コロケーション事業者でのテナント間セキュリティ分離

- クラウドサービス事業者でのマルチテナント環境構築

- 企業データセンターでのゼロトラストアーキテクチャ実装

➤ 参考文献:https://businessnetwork.jp/article/3941/

-

ゼロトラストアーキテクチャ

従来の「信頼できるネットワーク」という概念を排除し、すべてのアクセスをその都度検証・認証することで、サイバー攻撃のリスクを最小化するセキュリティ戦略です。

ゼロトラストの原則に基づき、あらゆるアクセスを疑い、常に検証することで、内部からの不正アクセスや、データ侵害を防ぐことを目指します。

まとめ

FortiGate 1000Dは、エンタープライズ環境における次世代ファイアウォールの要求を満たす優れた製品です。その主な価値は以下の点にあります。

- 技術的優位性の実現

独自ASIC技術による高性能処理と統合セキュリティ機能により、従来の課題を解決しながら、将来の脅威にも対応できる拡張性を提供します。

- 運用効率の大幅改善

統一された管理インターフェースと自動化機能により、セキュリティ運用の工数削減と品質向上を同時に実現できます。

- 投資対効果の最大化

TCOの観点から優れた費用対効果を提供し、長期的な投資保護を実現します。

- 実証された信頼性

JR東日本情報システムのような社会インフラを支える重要システムでの導入実績が、製品の信頼性を証明しています。

ただし、導入成功のためには適切な要件定義、段階的な導入アプローチ、継続的な最適化が不可欠です。特に、既存システムとの整合性確保と運用体制の整備は、プロジェクト成功の鍵となります。

セキュリティエンジニアや情報システム部門の担当者の皆様には、本記事の情報を参考に、自社の要件に最適なセキュリティ基盤の構築を検討していただければと思います。

参考文献

- Fortinet – DXを支える次世代データセンターのセキュリティ対策をハイエンドFortiGateで実現:

https://www.fortinet.com/jp/corporate/about-us/newsroom/press-releases/2019/0919

- BUSINESS NETWORK – 小規模DC向けのFortiGate-1000Dなどを日本市場に投入:

https://businessnetwork.jp/article/3941/

- Fortinet – FortiGate|次世代ファイアウォール(NGFW):

https://www.fortinet.com/jp/products/next-generation-firewall

- Fortinet – FortiGate 1000D データシート:

https://www.pcserver1.jp/client_info/PCSERVER1JP/view/userweb/images/forti/FGT1000DDS.pdf

- Fortinet – 導入事例:

https://www.fortinet.com/jp/customers