はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Netskope Private Access」です。

実際に、近年の日本企業におけるランサムウェア被害の深刻化は目を見張るものがあります。警察庁の発表によれば、日本におけるランサムウェアの侵入経路の約7割がVPN経由という驚くべき実態が明らかになっています。

リモートワークが常態化した現在、従来のVPN接続は単なる利便性の問題を超え、企業の存続に関わる重大なセキュリティリスクとなっているのです。

この課題を解決する新たなアプローチとして注目されているのが、ZTNA(Zero Trust Network Access)の実装です。私自身、多くの企業のセキュリティ基盤構築に携わる中で、従来のVPNの限界と、ゼロトラストアーキテクチャの重要性を実感してきました。

本記事では、2024年Gartner社のシングルベンダーSASEのマジック・クアドラントでリーダーの1社として評価されているNetskope Private Accessを中心に、VPNからの脱却と次世代セキュアアクセスの実現方法について、実務担当者の視点から詳しく解説します。

-

ZTNA(Zero Trust Network Access)

ゼロトラストセキュリティの概念に基づいたネットワークアクセス技術で、「何も信頼しない」という原則を基に、ユーザーやデバイスのアクセスを厳格に制御するものです。

従来のVPNのように一度認証されたら無条件に信頼するのではなく、アクセスするリソースごとに認証と認可を繰り返し行うことで、より安全なアクセスを可能にします。

Netskope Private Accessとはなにか

ZTNA技術の核心とNetskope Private Accessの位置づけ

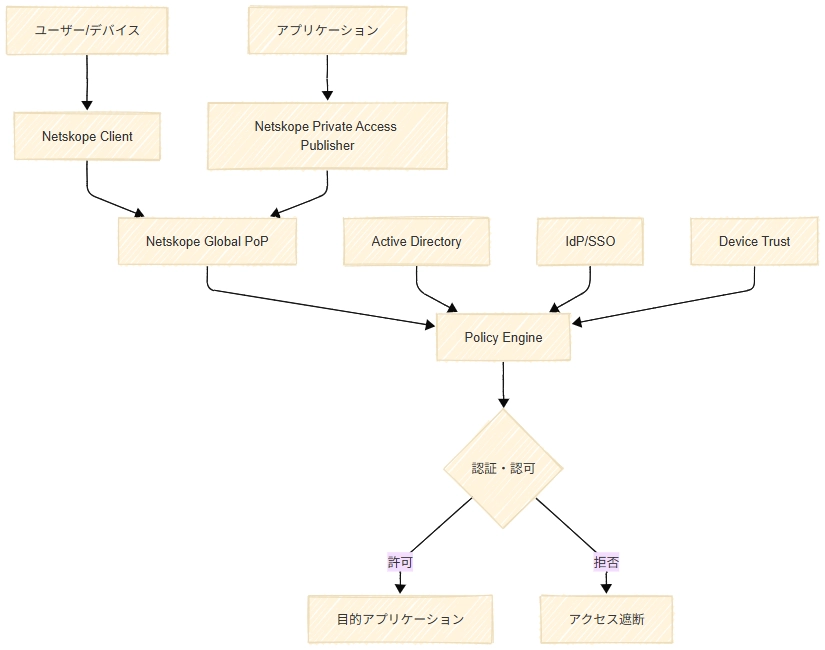

Netskope Private Accessは、Netskopeセキュリティ クラウドの一部であり、ハイブリッドITにプライベート エンタープライズ アプリケーションを提供しゼロトラストの安全なアクセスを可能にします。

従来のVPNが「ネットワーク全体への接続」を前提としているのに対し、Netskope Private AccessはSDP(Software-Defined Perimeter)アーキテクチャを採用し、「アプリケーション単位での最小権限アクセス」を実現します。

Netskope Private Accessの技術的特徴

ZTNA Next は、ゼロトラスト ネットワーク アクセス (ZTNA) とソフトウェアのみのEndpoint SD-WAN機能を組み合わせて、どこからでもすべてのプライベート アプリへの安全かつ最適化されたアクセスを保証します。

この統合アプローチにより、従来は別々に管理していたネットワークアクセスとセキュリティポリシーを一元化し、運用効率の大幅な改善を実現しています。

【イメージ図】

従来VPNとの根本的な違い

従来のVPNアーキテクチャでは、一度認証されたユーザーはネットワーク内の大部分のリソースにアクセス可能でした。これに対し、Netskope Private Accessは以下の原則で動作します。

- 信頼の継続的検証:ユーザーとデバイスの状態を継続的にモニタリングし、異常検知時は即座にアクセスを制限

- アプリケーション単位のマイクロトンネル:各アプリケーションへの接続は独立したトンネルで暗号化され、横展開攻撃を防止

- 動的ポリシー適用:ユーザーの役職、デバイスの信頼度、アクセス時刻、地理的位置等の多要素を組み合わせた動的なアクセス制御

なぜNetskope Private Accessが活用されるのか

セキュリティリスクの根本的解決

VPNの最大の問題は、「信頼されたネットワーク内であれば安全」という前提に基づいている点です。しかし、現実には内部不正や横展開攻撃により、一度侵入された場合の被害は甚大になります。

日本でもランサムウェアの被害が後を断ちませんが、ランサムウェアが日本企業に侵入する経路の約7割がVPN経由という事実は、この脆弱性を如実に示しています。

Netskope Private Accessは以下の技術的優位性により、これらのリスクを根本から解決します。

- ネットワークの不可視化:認証前のユーザーからは社内システムの存在が一切見えないため、攻撃対象の特定が困難

- マルチレイヤー暗号化:エンドツーエンド暗号化に加え、アプリケーション層での追加暗号化により、盗聴・改ざんリスクを最小化

- リアルタイム脅威検知:AI/MLベースの行動分析により、異常なアクセスパターンを即座に検知・遮断

運用効率の劇的改善

従来のVPNインフラストラクチャでは、ハードウェアの調達・設置・保守、VPN接続ライセンスの管理、パフォーマンス監視など、多岐にわたる運用タスクが必要でした。

Netskope Private Accessのクラウドネイティブアーキテクチャは、これらの運用負荷を大幅に軽減します。

- ハードウェア管理の完全撤廃:オンプレミス機器の調達・保守・更新作業が不要

- 自動スケーリング:ユーザー数の増減に応じて自動的にリソースが調整され、キャパシティプランニングが不要

- 一元管理コンソール:全世界のユーザーとアプリケーションのアクセス状況を単一のダッシュボードで管理

ユーザーエクスペリエンスの向上

VPNの接続手順の煩雑さや通信速度の低下は、リモートワーク環境における生産性阻害の主要因でした。Netskope Private AccessのNewEdgeプラットフォームは、世界75箇所以上のPoP(Point of Presence)を活用し、最適な経路での高速接続を実現しています。

-

SDP(Software-Defined Perimeter)

ソフトウェアによってネットワークの境界を定義し、アクセス制御を行うセキュリティ技術です。

従来の境界型セキュリティ(VPNやファイアウォールなど)では防ぎきれない脅威に対応するため、ゼロトラストセキュリティの実現を目的としています。

ユーザー認証とデバイス認証を組み合わせ、必要なリソースへのアクセスを最小限に制限することで、情報漏洩や不正アクセスのリスクを低減します。 -

NewEdge

SASE(Secure Access Service Edge)アーキテクチャを採用したNetskopeのプライベートクラウドネットワークのことです。

世界最大級のプライベートSASEクラウドとして、Netskope Oneプラットフォームのセキュリティサービスを強化しています。 -

SASE(Secure Access Service Edge)

ガートナー社が提唱した、ネットワークとセキュリティ機能をクラウド上で統合して提供する概念です。

従来のネットワークセキュリティは、社内ネットワークとインターネットの境界にセキュリティ機器を設置する境界型セキュリティが主流でしたが、クラウドサービスの利用やリモートワークの増加に伴い、その限界が露呈しました。

SASEは、ネットワーク機能 (SD-WANなど) とセキュリティ機能 (CASB、SWG、ZTNA、FWaaSなど) をクラウド上で統合し、場所やデバイスを問わず、統一されたセキュリティポリシーを適用できるため、柔軟で安全なアクセス環境を実現します。

Netskope Private Accessの具体的な導入ステップ

フェーズ1: 環境アセスメントと設計(1-2週間)

導入プロジェクトの成功には、現行環境の正確な把握が不可欠です。

以下のアセスメント項目を体系的に実施します。

- アプリケーションインベントリの作成:社内で運用されているすべてのWebアプリケーション、クライアント・サーバー型アプリケーション、データベースへのアクセス要求の洗い出し

- ユーザーグループとアクセスパターンの分析: 職種・部署別のアプリケーション利用状況、アクセス頻度、業務時間帯の特定

- ネットワーク構成の詳細調査: 既存のファイアウォールルール、NATポリシー、内部DNSの設定確認

- 認証基盤の統合性評価: Active Directory、Azure AD、Okta等の既存IdPとの連携方式の検討

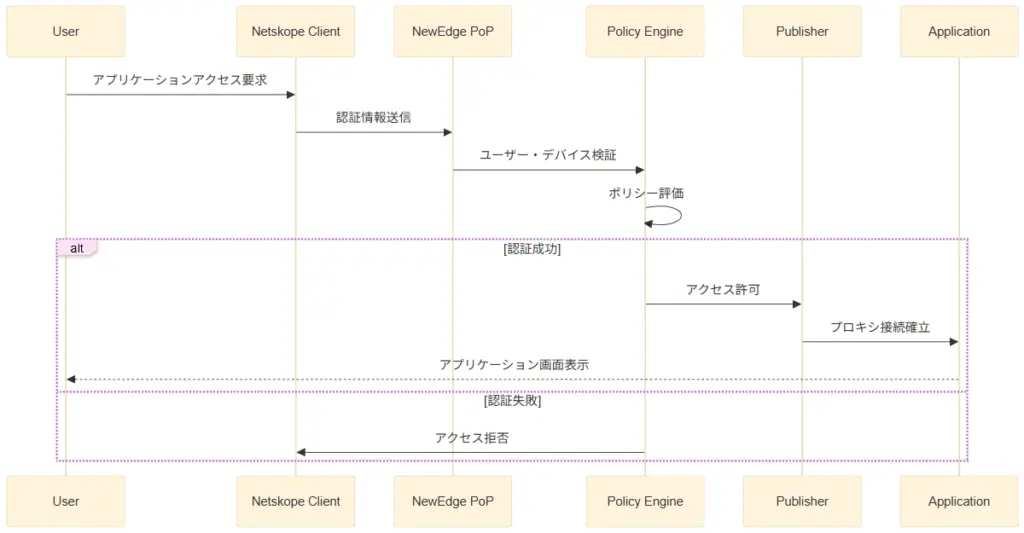

フェーズ2: Publisher展開とポリシー設定(1-2週間)

- Publisherのインストールと設定:各アプリケーションサーバーまたは専用サーバーにNetskope Private Access Publisherをインストール。Publisherは軽量なエージェントソフトウェアで、アプリケーションとNetskopeクラウドとの安全な通信を仲介

- アクセスポリシーの段階的設定:ユーザーグループ別、アプリケーション別の詳細なアクセス制御ルールを定義。時刻・場所・デバイス信頼度等の条件を組み合わせた動的ポリシーの構築

- SSL証明書とDNS設定:独自ドメインでのアクセスを実現するための証明書配布とDNS設定の調整

【イメージ図】

フェーズ3: パイロット運用と検証(2-4週間)

リスクを最小化するため、限定されたユーザーグループでのパイロット運用を実施します。

- パイロットユーザーグループの選定:IT部門やテクニカルサポートチームなど、技術的知識があり緊急時の代替手段を持つグループを優先

- クライアントソフトウェアの配布:Windows、macOS、iOS、Android対応のNetskopeクライアントを配布し、ユーザー教育を実施

- アクセスパターンの詳細分析:実際の利用状況をモニタリングし、ポリシー調整やパフォーマンス最適化を実施

フェーズ4: 全社展開と運用定着(4-8週間)

パイロット運用での知見を活用し、段階的な全社展開を実施。

- 部署別順次展開:業務への影響度を考慮し、段階的に対象ユーザーを拡大

- 従来VPNとの並行運用:移行期間中は従来VPNとの並行運用により、緊急時のフォールバック体制を維持

- 運用プロセスの確立:障害対応手順、ユーザーサポート体制、定期メンテナンス計画の策定

Netskope Private Accessのメリット

セキュリティ面でのメリット

Netskope Private Accessの最大の価値は、従来のVPNでは実現できない包括的なセキュリティ強化にあります。最小権限の原則により、ユーザーは業務上必要なアプリケーションにのみアクセス可能となり、万が一の認証情報漏洩時にも被害範囲を最小限に抑制できます。

また、すべての通信が暗号化され、Netskopeのクラウドインフラストラクチャを経由することで、トラフィックの完全な可視化と異常検知が可能となります。

これにより、従来では発見困難だった内部不正やAPT攻撃の兆候も早期に把握できます。

運用面でのメリット

クラウドネイティブなアーキテクチャにより、従来のVPNインフラストラクチャで必要だった多くの運用タスクが自動化されます。ハードウェアの監視・保守、VPNクライアントのアップデート配布、接続数制限の管理等が不要となり、情報システム部門のリソースをより戦略的な業務に集中できます。

他社ZTNA製品との比較

| 比較項目 | Netskope Private Access | Zscaler Private Access | Palo Alto Prisma Access |

|---|---|---|---|

| SASE統合度 | SWG、CASB、DLP、FWaaS機能を単一プラットフォームで統合。真のSASE実装を実現 | ZTNA機能に特化。他セキュリティ機能は個別製品での提供 | ネットワークセキュリティ機能が中心。クラウドセキュリティは限定的 |

| プロトコル対応 | HTTP/HTTPS、RDP、SSH、データベースプロトコル等をネイティブサポート | HTTP/HTTPSが中心。その他プロトコルは限定的 | VPN代替として幅広いプロトコルをサポート |

| グローバルインフラ | NewEdgeプラットフォームで世界75箇所以上のPoP。アジア太平洋地域での接続品質が優秀 | 世界150箇所以上のPoPを展開。北米・欧州が中心 | 100箇所以上のPoPを展開。ネットワーク機器ベンダーとしての強み |

| 管理コンソール | 直感的なUIでポリシー設定が容易。リアルタイム分析ダッシュボード | 機能的だが習得にやや時間を要する | ネットワーク管理者向けの詳細設定が可能 |

| 日本でのサポート体制 | 日本法人による日本語サポート。豊富な代理店ネットワーク | 海外サポートが中心。日本語対応は限定的 | 日本法人あり。ネットワーク製品の知見豊富 |

活用方法

シナリオ1.大手金融機関における包括的セキュリティ強化

導入前の課題

某大手金融機関では、リモートワーク推進の一環でVPN接続の利用者が急増していましたが、以下の課題に直面していました。

- VPN接続後は社内システム全域にアクセス可能となり、職務分離の原則に反するリスク

- 支店からの接続が集中するVPNゲートウェイでのパフォーマンス劣化

- 外部からの標的型攻撃によるVPN認証情報の窃取リスク

- 監査要件に対応するアクセスログの取得・分析の困難さ

導入内容

段階的なアプローチにより、約6ヶ月間で全社的なZTNA環境を構築。

- パイロット運用(1ヶ月): 情報システム部門を対象に、基幹システムへのアクセス制御を実装

- 部門別展開(3ヶ月): 営業部門、審査部門、経理部門の順で段階的に導入

- 全社展開(2ヶ月): 全支店・全職員への展開完了

導入にあたり、既存のActive DirectoryとSAML連携を構築し、職位・部署に基づく詳細なアクセス制御ポリシーを実装しました。

導入後の効果

- セキュリティリスクの大幅低減:アプリケーション単位のアクセス制御により、職務分離の徹底と横展開攻撃の防止を実現

- パフォーマンス向上:VPN集中によるボトルネック解消により、業務アプリケーションへのアクセススピードが約60%向上

- 監査対応の効率化:詳細なアクセスログの自動収集により、監査準備時間を約80%短縮

- 運用コスト削減:VPNインフラストラクチャの保守費用を年間約40%削減

参考文献:https://www.netskope.com/jp/solutions

シナリオ2.グローバル製造業における海外拠点アクセス最適化

導入前の課題

アジア太平洋地域に多数の製造拠点を持つ企業では、各拠点から日本本社の基幹システムへのアクセスにおいて深刻な課題を抱えていました。

- 海外拠点からのVPN接続での高遅延(平均400ms以上)による業務効率低下

- 拠点別VPN機器の管理コストと障害対応の複雑さ

- 現地法人従業員の本社システムアクセス権限管理の困難さ

導入内容

請負業者、パートナー、ベンダーは、ビジネスアプリケーションへの安全でシンプルなアクセスを必要としている要件に対応し、以下の構成で実装。

- NewEdgeのアジア太平洋PoPを活用した低遅延接続の実現

- 現地法人別のアクセスポリシー設定

- 多言語対応ユーザーポータルの構築

導入後の効果

- 接続性能の劇的改善:平均レスポンス時間を400msから60msに短縮、生産管理システムの操作性が大幅向上

- 管理運用の簡素化:各拠点のVPN機器撤廃により、年間保守費用を約50%削減

- ガバナンス強化:現地法人従業員のアクセス状況を本社で一元監視、コンプライアンス体制を強化

参考文献:https://info.nextmode.co.jp/blog/netskope-private-access-summary

まとめ

ゼロトラストセキュリティモデルへの移行は、もはや企業にとって選択肢ではなく必須要件となっています。特に、ランサムウェアが日本企業に侵入する経路の約7割がVPN経由という現実を踏まえると、従来のVPNからの脱却は緊急性の高い課題です。

Netskope Private Accessは、この課題に対する包括的な解決策を提供します。

アプリケーション単位での最小権限アクセス、継続的な認証・認可、グローバルな高速接続インフラストラクチャという3つの柱により、セキュリティの向上とユーザーエクスペリエンスの改善を両立しています。

導入プロジェクトの成功には、現行環境の正確な把握、段階的な展開戦略、そして継続的な運用改善が不可欠です。しかし、適切に実装されたNetskope Private AccessのZTNA環境は、企業のデジタルトランスフォーメーションを支える強固なセキュリティ基盤となることは間違いありません。

情報セキュリティ担当者の皆様におかれましては、本記事の内容を参考に、自社のセキュリティ戦略の見直しと次世代アクセス制御の導入をご検討いただければと思います。

参考文献

- Netskope Official Website – Private Access Product Page:

https://www.netskope.com/jp/products/private-access

- Netskope Japan – SASE Solutions Overview:

https://www.netskope.com/jp/solutions

- 日本警察庁 – サイバー空間をめぐる脅威の情勢等について:

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

- Zenn – VPNより安全なZTNAをNetskopeで実現するNPAとは:

https://zenn.dev/cloudsecurity/articles/9b501f8ff184bc

- Nextmode Blog – Netskope Private Accessとは?NPAの概要をざっくり解説:

https://info.nextmode.co.jp/blog/netskope-private-access-summary

- Dell Japan – Netskope Private Accessとは何ですか?:

https://www.dell.com/support/kbdoc/ja-jp/000126828/

- 株式会社ラック – Netskope(ネットスコープ):

https://www.lac.co.jp/solution_product/netskope.html

- サイバネット – Netskope Private Access|SASEソリューション:

https://www.cybernet.co.jp/netskope/products/private-access.html

- 東京エレクトロンデバイス – Netskope Private Access(NPA):

https://cn.teldevice.co.jp/product/netskope_npa/