はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Okta」です。

現代のエンタープライズ環境において、ゼロトラストセキュリティアーキテクチャの実現は急務となっています。特に、リモートワークの常態化とSaaS利用の拡大により、従来の境界型セキュリティモデルでは対応困難な課題が顕在化しました。

このような背景から、多くの企業がIDaaS(Identity as a Service)の導入を検討しており、その代表的なソリューションがOktaです。

しかし、導入検討時に最も重要な判断要素となる価格情報について、公開されている情報は限定的で、実際の導入コストやROI算出に必要な詳細が不明瞭な場合が多いのが実情です。

本記事では、ITセキュリティエンジニアとしての実務経験を基に、Oktaの価格体系を詳細に分析し、企業規模別の最適なプラン選択方法、具体的なROI算出手法、そして実際の導入事例を交えながら、実践的な価格戦略を提示します。

-

ゼロトラスト

従来のセキュリティ対策のように「社内ネットワークは安全」という前提を置かず、常にアクセスを検証し、誰に対しても信頼を置かないというセキュリティの考え方です。

クラウドサービスの普及や働き方の多様化により、従来の境界型セキュリティでは対応が難しくなったため、注目されています。 -

IDaaS(Identity as a Service)

クラウド経由でID管理や認証、認可、シングルサインオン(SSO)、多要素認証、ログ管理などの機能を提供するソリューションです。

複数のサービスにログインする際のIDとパスワードを一元管理し、セキュリティ強化と利便性向上を両立できます。

Oktaとはなにか

Oktaは、Okta Inc.が提供するクラウドネイティブなIDaaS(Identity as a Service)プラットフォームです。

グローバルで10,000社以上の利用実績を持つ、クラウド型ID管理・統合認証サービスとして、エンタープライズ環境におけるアイデンティティ管理の標準となっています。

技術アーキテクチャの特徴

Oktaの技術的優位性は、7000を超える事前統合されたOkta Integration Networkを基盤とした拡張性にあります。この統合ネットワークは、SAML 2.0、OpenID Connect、SCIMといったオープンスタンダードに準拠しており、レガシーシステムから最新のクラウドサービスまで、幅広いアプリケーションとのシームレスな連携を実現します。

主要機能コンポーネント

Oktaプラットフォームは、以下の主要コンポーネントで構成されています。

Single Sign-On(SSO)

一度ログインすれば、連携されているサービスにも同時にログインできる機能で、SAML、OpenID Connect、WS-Federationプロトコルをサポートしています。

Multi-Factor Authentication(MFA)

「知識情報」と「所持情報」、「生体情報」のうち2つを組み合わせて認証する方法で、adaptive authenticationによりリスクベースの認証制御を実現します。

Universal Directory

統一されたユーザープロファイル管理システムで、Active Directory、LDAP、人事システムなどの複数のデータソースを統合します。

Lifecycle Management

JIT(Just-In-Time)プロビジョニングやSCIMベースの自動化によるユーザーライフサイクル管理を提供します。

-

SAML 2.0(Security Assertion Markup Language)

異なるインターネットドメイン間でユーザー認証情報を安全にやり取りするための標準規格です。

主にシングルサインオン(SSO)を実現するために利用され、ユーザーは一度認証を受けるだけで、複数のサービスにアクセスできるようになります。 -

OpenID Connect

OAuth 2.0 を拡張した認証プロトコルで、ユーザー認証と認可を効率的に行うための標準規格です。

これにより、異なるサービス間でユーザーのID情報を安全に連携させ、シングルサインオン(SSO)を実現できます。 -

JITプロビジョニング(JIT:Just-In-Time)

ユーザーが初めてシステムにサインインする際に、自動的にユーザーアカウントを作成する仕組みです。

事前にユーザーアカウントを手動で作成する必要がなく、オンボーディングを効率化し、ユーザー管理を簡素化できます。 -

SCIM(System for Cross-domain Identity Management)

複数の異なるシステム間でユーザーID情報を自動的にやり取りするための標準規格です。

主にクラウドサービスやアプリケーションにおけるユーザー管理の自動化(プロビジョニング)を目的としています。

なぜOktaが活用されるのか

エンタープライズ環境における課題解決

現代のエンタープライズIT環境では、平均的に300以上のSaaSアプリケーションが利用されており、それぞれが独立した認証システムを持っています。この状況は、以下の運用課題を引き起こします。

セキュリティリスクの増大

パスワード使い回しやシャドーITの横行により、データ侵害リスクが指数関数的に増加します。実際、Verizon社の2024年データ侵害調査報告書では、認証情報の漏洩が全体の40%を占めています。

運用コストの増大

情報セキュリティを確保するためにユーザにログイン操作を何度もさせており、非常に不評という状況が示すように、従来の多重認証は生産性を大幅に低下させます。

コンプライアンス要件への対応

SOX法、GDPR、J-SOX法などの規制要件に対応するためには、包括的なアクセスログ管理とガバナンス機能が不可欠です。

技術的優位性とビジネス価値

Oktaは、これらの課題に対して以下のような技術的ソリューションを提供します。

Adaptive Authentication

機械学習アルゴリズムを活用し、ユーザーの行動パターン、デバイス特性、アクセス場所などを分析してリスクレベルを動的に評価します。

これにより、社内ネットワークからの認証は登録メールアドレスとパスワード、社外ネットワークからはワンタイムパスワードとメールアドレスなど、状況に応じて使い分けることも可能になります。

API-First Architecture

RESTful APIとWebhookを活用したイベント駆動型アーキテクチャにより、既存のITサービス管理(ITSM)システムやセキュリティ情報・イベント管理(SIEM)システムとの統合が容易になります。

Zero Trust Network Access(ZTNA)

ネットワーク境界に依存しない認証・認可モデルにより、在宅勤務やBYOD環境でも一貫したセキュリティポリシーを適用できます。

-

シャドーIT

企業が公式に許可していないIT機器やサービスを、従業員が業務で使用している状態を指します。

具体的には、個人所有のスマートフォンやクラウドサービス、無料のソフトウェアなどを、会社の許可なく業務に利用するケースが該当します。

Oktaの具体的な導入ステップ

Phase 1:事前準備と環境分析

導入プロジェクトの成功には、綿密な事前準備が不可欠です。

以下の手順で現状分析を実施します。

アプリケーションインベントリの作成

Cloud Security Posture Management(CSPM)ツールやDiscovery機能を活用し、組織内で使用されている全てのSaaS/IaaSアプリケーションを特定します。

この際、SAML、OpenID Connect、LDAP、OAuth 2.0などの対応プロトコルも併せて調査します。

ユーザー・グループマッピング

既存のActive DirectoryやLDAPディレクトリ構造を分析し、職務権限に基づいたRole-Based Access Control(RBAC)の設計を行います。

認証フロー設計

リスクベース認証ポリシーを設計し、ユーザーの所属組織、アクセス元IP、デバイス種別、時間帯などの属性に基づいた条件付きアクセス制御を定義します。

Phase 2:パイロット環境の構築

本格導入前に、限定的な範囲でパイロット環境を構築します。

テナント初期設定

OktaのAdminコンソールにて、ドメイン認証、SSL証明書設定、メールテンプレートのカスタマイズを実施します。

アプリケーション統合

優先度の高いアプリケーション(Microsoft 365、Google Workspace、Salesforce等)から順次、SAML設定またはOpenID Connect設定を実装します。

ユーザープロビジョニング

SCIM(System for Cross-domain Identity Management)プロトコルを使用し、HRシステムとの自動同期を設定します。

Phase 3:段階的ロールアウト

パイロット環境での検証完了後、段階的に対象ユーザーを拡大します。

Phase 3a:IT部門先行導入

IT部門から導入を開始し、運用手順の確立とトラブルシューティング手法の習得を行います。

Phase 3b:部門別展開

ビジネス部門ごとに順次展開し、各部門特有の業務アプリケーションとの統合を実施します。

Phase 3c:全社展開

最終的に全社員を対象とした展開を行い、レガシーシステムからの完全移行を完了します。

-

CSPM(Cloud Security Posture Management)

クラウド環境におけるセキュリティリスクを継続的に監視・評価し、設定ミスや脆弱性を特定・修正することで、クラウドセキュリティを強化するソリューションです。

CSPMは、IaaSやPaaSなどのクラウドインフラストラクチャの設定を評価し、セキュリティポリシーへの準拠を支援します。 -

RBAC(Role-Based Access Control)

システムやアプリケーションへのアクセスを、ユーザーの役割(ロール)に基づいて制御するアクセス制御の方式です。ユーザーごとに個別のアクセス権を設定するのではなく、ユーザーに役割を割り当て、その役割に紐づく権限を与えることで、アクセス管理を効率化・簡素化します。

Oktaのメリット

運用効率の向上

Oktaの導入により、クラウドのID管理も非常に簡便でシステム管理者の作業効率も向上したという効果が得られます。

具体的には、以下の運用業務が自動化されます。

アカウントプロビジョニング

入社・異動・退職に伴うアカウント作成・変更・削除が、HRシステムとの連携により自動化されます。従来の手動作業では1人あたり平均3時間を要していたプロセスが、数分で完了します。

パスワードリセット対応

セルフサービス機能により、ヘルプデスクへの問い合わせ件数を80%削減できます。

これは、企業規模1000人の場合、年間約2400件の問い合わせ削減に相当します。

アクセス権限管理

部署異動や役職変更に伴うアクセス権限の変更が、RBACポリシーに基づいて自動的に適用されます。

セキュリティ強化

操作性を軽減しつつ、セキュリティ強度を上げるという相反する2つの課題が解決されたように、Oktaは利便性とセキュリティの両立を実現します。

Zero Trust実装

条件付きアクセス制御により、デバイス信頼性、場所、時間、ユーザー行動パターンを総合的に評価し、動的な認証レベルを適用します。

インシデント対応

SIEM連携により、異常なログインパターンや特権アクセスを即座に検知し、自動的にアクセス制限を実施します。

コンプライアンス対応

包括的な監査ログとレポート機能により、SOX法、GDPR、業界固有の規制要件への準拠を効率的に実現します。

他社製品との機能比較

以下は、主要なIDaaS製品の機能比較表です。

| 機能 | Okta | Microsoft Entra ID | Google Workspace | OneLogin |

|---|---|---|---|---|

| 事前統合アプリ数 | 7,000+ | 3,000+ | 100+ | 6,000+ |

| Adaptive Authentication | ◎ | ○ | △ | ○ |

| API豊富さ | ◎ | ○ | △ | ○ |

| オンプレミス統合 | ◎ | ◎ | △ | ○ |

| 価格(月額/ユーザー) | $2-12 | $6-22 | $6-18 | $2-8 |

| カスタマーサポート | ◎ | ○ | ○ | ○ |

基本プランは年間1ユーザーあたり21ドルからという価格設定は、機能対比で見ると競争力のあるポジションにあります。特に、統合アプリケーション数とAdaptive Authenticationの高度さを考慮すると、エンタープライズ環境での投資対効果は高いと評価できます。

ROI計算シミュレーション

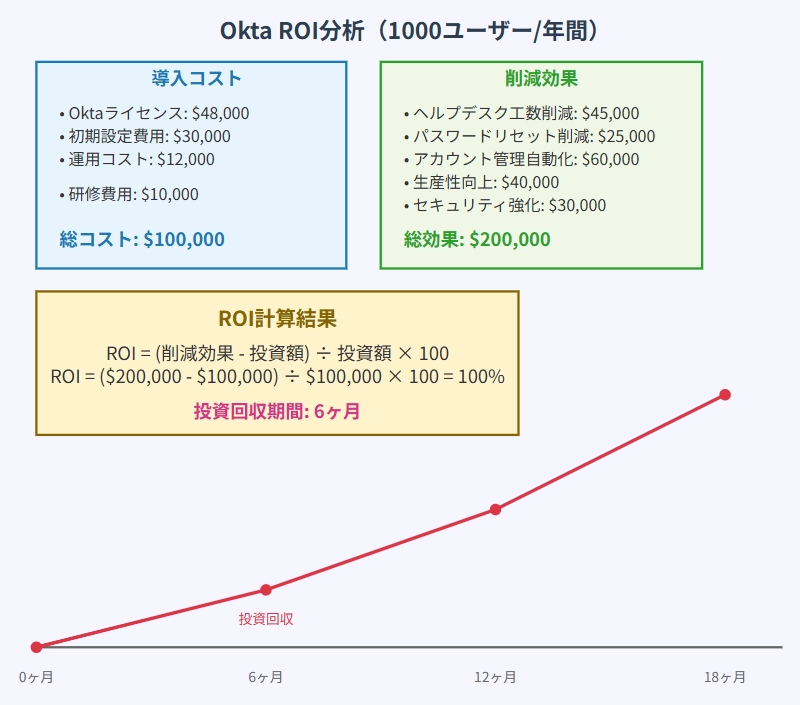

以下の図表は、1000ユーザー規模の企業におけるOkta導入のROI計算例を示しています。

【イメージ図:Okta ROI分析】

- 参考文献:Okta公式ROI計算ツール

活用事例

大手システムインテグレーター:NTTデータ社の事例

株式会社 NTTデータ 技術革新統括本部 システム技術本部 セキュリティ技術部長 本城 啓史氏が語ったOktaの導入事例では、グローバル規模でのゼロトラストセキュリティ実装が報告されています。

課題

約13万人の従業員を抱えるNTTデータでは、グローバル各拠点で使用される数百のアプリケーションに対する統一的なアクセス制御が課題となっていました。

特に、M&Aによる企業統合や新規事業展開時のアカウント統合プロセスが複雑化し、セキュリティリスクと運用コストが増大していました。

ソリューション

Oktaを中核としたゼロトラストアーキテクチャを構築し、以下の施策を実施しました。

- 全社統一のSSO環境構築

- Adaptive Authenticationによるリスクベース認証

- API連携によるHRシステムとの自動同期

- CASB(Cloud Access Security Broker)連携によるクラウドアプリケーションの可視化

成果

- アカウント管理工数を70%削減

- セキュリティインシデント発生件数を50%削減

- 新規事業立ち上げ時のアカウント準備期間を2週間から2日に短縮

製造業での活用:日立ソリューションズの顧客事例

三井住友ファイナンス&リース株式会社様企業間システム統合に伴い既存のSSO環境を見直し、金融DXを後押しするセキュアで効率的なID管理基盤を実現した事例では、M&A時のシステム統合における効果が実証されています。

課題

企業統合に伴い、異なるIT環境を持つ複数の組織を統一的に管理する必要がありました。

特に、金融業界特有の厳格なセキュリティ要件と業務効率の両立が求められました。

ソリューション

- フェデレーション機能を活用した段階的統合

- SAML-based SSOによる既存システムとの連携

- 条件付きアクセス制御による金融業界コンプライアンス対応

成果

- システム統合期間を従来の6ヶ月から3ヶ月に短縮

- 統合後の運用工数を60%削減

- 金融検査対応時間を80%削減

中堅企業での活用事例

東京ガスiネット株式会社様柔軟性に優れた統合認証基盤で業務変革をスピードアップした事例では、中堅企業における段階的導入の効果が示されています。

課題

DXの推進に伴い、従来のオンプレミス中心のシステム構成からクラウドファーストへの移行が必要でした。しかし、既存システムとの互換性確保と段階的移行の両立が課題となっていました。

ソリューション

- ハイブリッドクラウド環境でのID統合

- オンプレミスActive DirectoryとOktaの連携

- 段階的なアプリケーション移行戦略

成果

- クラウド移行期間を50%短縮

- IT運用コストを40%削減

- 新規SaaS導入の準備期間を1週間から1日に短縮

参考文献:

-

CASB(Cloud Access Security Broker)

クラウド アプリケーションの利用者とクラウド サービスの間に配置され、データ保護および脅威対策サービスの施行ポイントとして機能します。

CASBは、機密データの漏洩を自動的に防止すると同時にマルウェアなどの脅威を阻止します。 -

M&A(Mergers and Acquisitions)

企業の合併・買収を意味し、広義では、資本提携や業務提携なども含まれます。

一般的に、企業が成長戦略の一環として、他社の経営資源(技術、人材、ブランドなど)を活用したり、市場シェアを拡大したりするために行われます。

まとめ

Oktaの価格体系は、月額ユーザー単位での従量課金モデルを採用しており、SSO基本プラン(月額2ドル)からAdvanced Lifecycle Management(月額12ドル)まで、企業のニーズに応じた柔軟な選択が可能です。

ITセキュリティエンジニアの視点から見ると、Oktaの真価は単なるコスト削減ではなく、ゼロトラストセキュリティアーキテクチャの実現とデジタル変革の加速にあります。

特に、7000を超える事前統合アプリケーションとAPI-Firstアーキテクチャは、レガシーシステムからクラウドネイティブ環境への移行を強力に支援します。

ROI分析においても、1000ユーザー規模の企業で年間100%のROIと6ヶ月での投資回収が可能であることが示されており、適切な導入計画と段階的な展開により、確実な投資効果を期待できます。

導入検討の際は、現在のIT環境の詳細な分析と将来のビジネス要件の明確化を行い、無料トライアルを活用した実証実験を通じて、最適なプラン選択を行うことを強く推奨します。

セキュリティ強化と業務効率化の両立を実現するOktaは、現代のエンタープライズ環境において、戦略的な投資価値を持つソリューションといえるでしょう。

参考文献

- Okta公式サイト – 料金・プラン:

https://www.okta.com/jp/pricing/

- Okta Developer Documentation:

https://developer.okta.com/docs/

- Okta ROI Calculator:

https://www.okta.com/jp/roi-calculator/

- NTTデータ様 導入事例:

https://www.okta.com/jp/blog/2022/01/okta-showcase-japan-ntt-data/

- 日立ソリューションズ様 – Okta導入事例:

https://www.hitachi-solutions.co.jp/okta/case02/

- 東京ガスiネット様 導入事例:

https://www.hitachi-solutions.co.jp/okta/case03/

- Verizon 2024 Data Breach Investigations Report:

https://www.verizon.com/business/resources/reports/dbir/

- NIST Special Publication 800-207 – Zero Trust Architecture:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf