はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiWeb」です。

近年のサイバー攻撃は年々高度化・巧妙化しており、特にWebアプリケーションを標的とした攻撃が急増しています。従来のネットワーク境界防御だけでは対応できない脅威に対して、WAF(Web Application Firewall)の導入が急務となっています。

本記事では、現場での実装経験をもとに、Fortinet社のFortiWebについて詳しく解説いたします。製品選定から実装、運用まで、実践的な導入ガイドとして活用いただけるよう、技術的な詳細と具体的な手順を含めてお伝えします。

FortiWebとは何か

WAFの基本概念と必要性

WAF(Web Application Firewall)は、Webアプリケーションに特化したセキュリティ防御システムです。

従来のネットワークファイアウォールがネットワーク層(Layer 3-4)の通信を制御するのに対し、WAFはHTTP/HTTPSトラフィックを詳細に検査し、アプリケーション層(Layer 7)の攻撃を防御します。

特に以下の攻撃に対して有効です。

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- ディレクトリトラバーサル攻撃

Webアプリケーションのデータベースを不正に操作するサイバー攻撃の一種です。

攻撃者は、Webサイトの入力フォームや検索窓などを利用して、不正なSQL文をデータベースに注入し、データの漏洩、改ざん、削除などを引き起こします。

例:ログイン画面で「’ OR ‘1’=’1」と入力して認証を突破しようと試みる。

Webサイトの脆弱性を利用して、攻撃者が悪意のあるスクリプトをWebサイトに埋め込み、ユーザーのブラウザ上で実行させることで、個人情報の窃取や不正な操作を引き起こすサイバー攻撃のことです。

例:掲示板に<script>alert(‘XSS’)</script>を投稿する。

Webアプリケーションの脆弱性を悪用し、ユーザーが意図しない操作をWebサイトに実行させる攻撃のことです。

攻撃者は、ユーザーがログインしている状態を悪用し、不正なリクエストを送信します。

例:偽のリンクをクリックさせて勝手に商品を購入させる。

Webアプリケーションの脆弱性を利用して、本来アクセスできないファイルやディレクトリに不正にアクセスする攻撃のことです。

攻撃者は、ファイルパスを操作することで、システムの重要な情報にアクセスしたり、ファイルを改ざんしたり、削除したりすることができます。

例:URLに「../」などを使用して、Webサーバーの想定外のディレクトリにアクセスする。

FortiWebの概要と特徴

FortiWebは、Fortinet社が提供するエンタープライズ向けWAFソリューションです。

主に、以下の特徴を持ちます。

主要な技術的特徴

- マルチレイヤー防御アプローチ

- 機械学習ベースの異常検知

- OWASP Top 10 に完全対応

- 高速な SSL/TLS 処理性能

- Fortinet Security Fabric との統合

OWASP (Open Web Application Security Project) が公開している、Webアプリケーションのセキュリティリスクに関するトップ10のリストです。

このリストは、Webアプリケーション開発者やセキュリティ専門家が、最も重要なセキュリティリスクに対処するためのガイドとして利用されます。

Fortinet社が提供する、ネットワーク全体をカバーするセキュリティプラットフォームのことです。

ユーザーからアプリケーションまで、あらゆる場所で脅威を検知し、セキュリティを適用し、自動化された対応を行うことで、包括的なセキュリティを実現します。

導入形態の多様性

- 物理アプライアンス

- 仮想マシン(VM)

- クラウドサービス(SaaS)

- コンテナ対応版

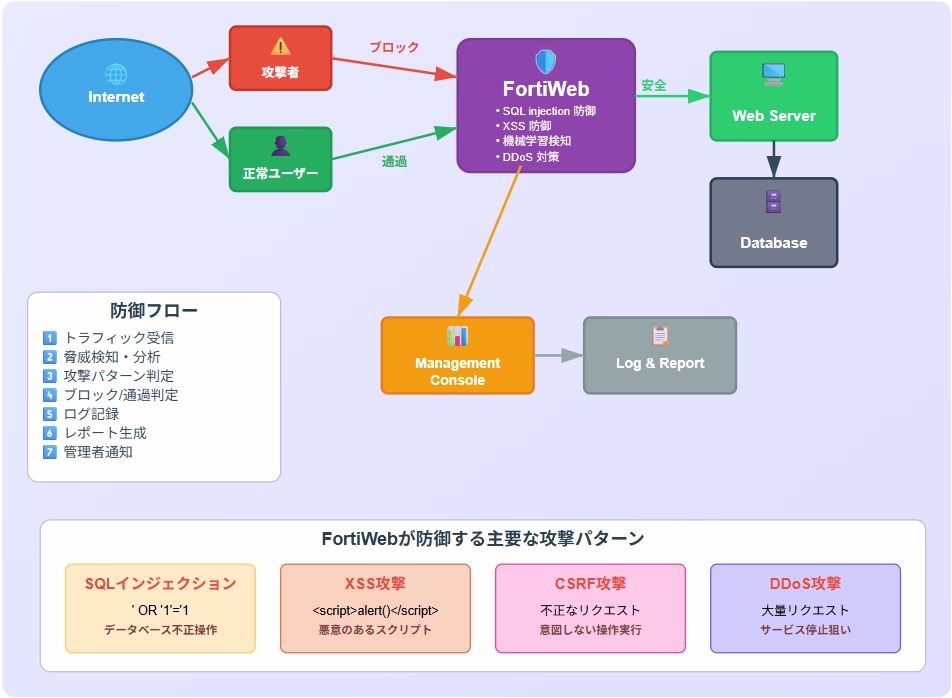

【イメージ図:Fortiwebアーキテクチャ図】

なぜFortiWebが活用されるのか

技術的優位性

1. 高度な検知エンジン

FortiWebは、シグネチャベースの検知に加えて、機械学習アルゴリズムを活用した行動分析を実装しています。

これにより、既知の攻撃パターンだけでなく、ゼロデイ攻撃や変種攻撃も検出可能です。

ソフトウェアやシステムの脆弱性が発見されてから、開発元が修正プログラムを公開する前に、その脆弱性を悪用して行われるサイバー攻撃のことです。

修正プログラムが提供される前の「0日目」に攻撃が行われるため、ゼロデイ攻撃と呼ばれます。

2. 低レイテンシーの実現

FortiWebは独自のASIC(Application-Specific Integrated Circuit)を使用し、SSL/TLS処理を高速化しています。

これにより、セキュリティ機能を有効にしながらも、Webアプリケーションのパフォーマンスへの影響を最小限に抑えます。

3. 統合セキュリティプラットフォーム

FortiGateファイアウォールやFortiAnalyzerログ管理システムとの連携により、包括的なセキュリティ運用が可能です。

運用面でのメリット

1. 管理コストの削減

FortiWebのAI機能により、誤検知の自動調整や攻撃パターンの学習が行われるため、継続的なポリシー調整作業が軽減されます。

2. コンプライアンス対応

PCI DSS、GDPR等の規制要件に対応したログ出力とレポート機能を標準で提供しています。

クレジットカード情報の保護を目的とした国際的なセキュリティ基準です。

クレジットカード会員データを安全に取り扱うために、国際ペイメントブランド5社(American Express、Discover、JCB、Mastercard、Visa)が共同で策定しました。

EU(欧州連合)が定める個人データ保護に関する規則です。

日本語では「EU一般データ保護規則」と訳されます。

2018年5月25日に施行され、EU域内だけでなく、EU市民の個人データを扱う全世界の企業や組織に適用されます。

FortiWebの具体的な導入ステップ

Phase 1: 事前調査・設計

1.1 要件定義

最初に、保護対象のWebアプリケーションの特性を詳細に分析します。

調査項目:

- アプリケーションの種類(CMS、ECサイト、業務システム等)

- 予想されるトラフィック量

- SSL証明書の管理方法

- 既存のセキュリティインフラとの連携要件

- 可用性要件(SLA)1.2 ネットワーク設計

FortiWebの配置方法を決定します。

オプション1: リバースプロキシモード

Internet → FortiWeb → Web Serverオプション2: ブリッジモード

Internet → Load Balancer → FortiWeb → Web ServerPhase 2: 実装

2.1 初期設定

以下の手順で基本設定を行います。

# 管理IPアドレスの設定

config system interface

edit "port1"

set mode static

set ip 192.168.1.100 255.255.255.0

set allowaccess ping https ssh

end

# 基本的なシステム設定

config system global

set hostname "FortiWeb-01"

set timezone "Asia/Tokyo"

end2.2 SSL証明書の設定

SSL証明書をアップロードし、HTTPS通信を有効化します。

# SSL証明書のインポート

config system certificate local

edit "webserver-cert"

set certificate "-----BEGIN CERTIFICATE-----..."

set private-key "-----BEGIN PRIVATE KEY-----..."

end2.3 Server Pool の設定

バックエンドのWebサーバーを定義します。

config server-policy server-pool

edit "web-servers"

config pserver-list

edit 1

set ip 10.0.1.100

set port 80

set weight 100

endPhase 3: ポリシー設定

3.1 Web Protection Profile の作成

OWASP Top 10に対応したセキュリティポリシーを設定します。

config waf profile

edit "web-protection"

config signature

set status enable

set signature-db-update enable

end

config web-protection

set sql-injection enable

set xss enable

set csrf enable

end3.2 カスタムルールの設定

特定のアプリケーションに対するカスタムルールを作成します。

config waf signature

edit "custom-sql-injection"

set pattern "/(union|select|insert|update|delete).*from/i"

set action block

endPhase 4: 運用・監視設定

4.1 ログ設定

セキュリティイベントのログを設定します。

config log setting

set status enable

set resolve-ip enable

set resolve-fqdn enable

set log-policy-violate enable

end4.2 アラート設定

重要なセキュリティイベントに対するアラートを設定します。

FortiWebのメリット

1. 技術的メリット

FortiWebの主要な技術的メリットを以下に示します。

高性能処理

- 専用ASICによる高速SSL処理

- 最大40GbpsのThroughput

- 低レイテンシー(< 1ms)の実現

単位時間あたりに処理できるデータ量や処理件数のことを指します。

IT分野では、ネットワークやコンピュータシステムの性能を評価する指標として用いられ、単位時間あたりのデータ転送量や処理件数で表されます。

具体的には、以下の意味で使われます。

- ネットワーク:一定時間内に転送できるデータ量(例:bps、Mbps)

- コンピュータ:一定時間内に処理できるデータ量や命令数

- 製造業:単位時間あたりの生産量(例:製品の生産数)

- ビジネス:売上高から変動費を差し引いた額(スループット会計)

先進的な検知技術

- 機械学習による異常検知

- 行動分析ベースの脅威検出

- 動的なポリシー調整

包括的な脅威対策

- OWASP Top 10 完全対応

- ボット対策

- DDoS攻撃対策

- API保護機能

2. 運用面でのメリット

運用効率の向上

- 自動化されたポリシー調整

- 直感的な管理インターフェース

- 詳細なレポート機能

コスト最適化

- 統合管理による運用コスト削減

- ライセンス体系の柔軟性

- ハードウェア・ソフトウェア選択の自由度

3. 他社製品との比較

以下の比較表は、主要WAF製品の機能比較です。

| 製品名 | 機械学習 | API保護 | ボット対策 | DDoS対策 | 管理の容易さ | 価格帯 |

|---|---|---|---|---|---|---|

| FortiWeb | ◎ | ◎ | ◎ | ◎ | ◎ | 中 |

| AWS WAF | ○ | ◎ | ○ | △ | ○ | 低 |

| Cloudflare WAF | ○ | ◎ | ◎ | ◎ | ◎ | 低 |

| F5 BIG-IP ASM | ○ | ○ | ○ | ○ | △ | 高 |

| Barracuda WAF | ○ | ○ | ○ | ○ | ○ | 中 |

評価基準

- ◎:非常に優秀

- ○:優秀

- △:標準的

活用事例

株式会社アミューズ様の導入事例

株式会社アミューズ様では、Web公開されるシステムは全てセキュリティチェックを行うことをルールとして決められ、WAF(Webアプリケーションファイアウォール)として、FortiWebを導入されました。

導入の背景

アミューズ様は、総合エンターテインメント企業として自社通販サイトを運営しており、顧客の個人情報や決済情報を扱う重要なシステムを保護する必要がありました。

導入効果

- Webアプリケーションへの攻撃を効果的に防御

- セキュリティポリシーの一元管理を実現

- コンプライアンス要件への対応を強化

この事例は、エンターテインメント業界におけるFortiWebの有効性を示しています。

特に、顧客データを扱う企業にとって、WAFの導入は必須の要件となっています。

一般的な活用シナリオ

ECサイト運営企業

- 顧客情報の保護

- 決済システムの安全性確保

- PCI DSS準拠の支援

SaaS事業者

- マルチテナント環境の保護

- API セキュリティの強化

- 継続的なセキュリティ監視

金融機関

- 高度な脅威に対する防御

- 規制要件への準拠

- 24/7セキュリティ監視

———————————————

参考文献

まとめ

FortiWebは、現代のWebアプリケーションセキュリティに求められる包括的な防御機能を提供する優れたWAFソリューションです。

機械学習による高度な脅威検知、統合されたセキュリティプラットフォーム、そして運用効率の向上により、企業のサイバーセキュリティ体制を大幅に強化できます。

特に以下の企業にとって、FortiWebの導入は高い価値を提供します。

- 顧客データを扱うECサイト運営企業

- 規制要件への準拠が求められる金融機関

- 高可用性が要求される企業システム

導入を検討される際は、事前の要件定義と適切な設計が成功の鍵となります。

本記事で紹介した導入ステップを参考に、自社環境に最適なFortiWeb構成を検討してください。

セキュリティは一度設定すれば終わりではなく、継続的な運用と改善が必要です。

FortiWebの持つ自動化機能を活用しながら、定期的なセキュリティ評価と設定見直しを行うことで、長期的な安全性を確保できるでしょう。

参考文献

- Fortinet FortiWeb公式製品ページ:

https://www.fortinet.com/jp/products/web-application-firewall/fortiweb

- FortiWeb データシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FortiWeb_DS.pdf

- FortiWeb導入事例 – 株式会社アミューズ様 | GSX:

https://www.gsx.co.jp/casestudy/amuse_002.html

- WAF製品比較 – ASPIC:

https://www.aspicjapan.org/asu/article/2110

- WAFの仕組みと導入メリット – NTTPC:

https://www.nttpc.co.jp/column/security/waf.html

- セキュリティ運用における WAF の重要性 – VALTES:

https://security.valtes.co.jp/blog/waf_comparison_vol_01/

- OWASP Top 10 – 2021:

https://owasp.org/Top10/

- PCI DSS 要件 – PCI Security Standards Council:

https://www.pcisecuritystandards.org/

- GDPR 規制概要 – 個人情報保護委員会:

https://www.ppc.go.jp/enforcement/infoprovision/laws/GDPR/