はじめに:なぜ今、エンドポイントセキュリティの見直しが急務なのか

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである次世代のエンドポイントセキュリティソリューションです。

現代のビジネス環境において、サイバー攻撃はもはや対岸の火事ではありません。

ランサムウェアによる事業停止、サプライチェーンを狙った標的型攻撃など、その手口は日々巧妙化かつ悪質化しています。

特に、テレワークの普及により、企業の管理外に持ち出されたPCやスマートフォンといった「エンドポイント」が、攻撃者にとって格好の侵入口となっているのです。

このような状況下で、従来のウイルス対策ソフト(アンチウイルス)だけでは、未知の脅威や高度な攻撃を防ぎきることは困難です。そこで重要となるのが、本記事でご紹介するTrend Micro社の「Apex One」のような、次世代のエンドポイントセキュリティソリューションなのです。

本記事では、数ある製品の中でも多くの国内企業で導入実績のある「Apex One」に焦点を当てます。

製品の概要から、具体的なダウンロード・導入ステップ、他製品との比較、そして実践的な活用事例まで、セキュリティエンジニアや情報システム部門のご担当者様が導入を検討する上で本当に知りたい情報を、技術的な観点から網羅的に解説します。

この記事が、貴社のセキュリティ体制を一段上のレベルへ引き上げるための一助となれば幸いです。

Apex Oneとはなにか:統合型エンドポイントセキュリティの全貌

Apex Oneは、トレンドマイクロ社が提供する法人向け統合エンドポイントセキュリティプラットフォームです。

単なるマルウェア対策に留まらず、多様な防御技術を単一のエージェントに集約し、サイバー攻撃のライフサイクル全体に対応する多層的な防御を実現します。

主な機能は以下の通りです。

- 次世代アンチウイルス(NGAV)

シグネチャマッチングに依存しない、機械学習型検索や挙動監視、脆弱性対策(仮想パッチ)などを用いて、未知の不正プログラムやファイルレス攻撃を防御します。

- EDR (Endpoint Detection and Response)

エンドポイントの操作ログを常時監視・記録し、攻撃の兆候(インディケータ)を検知します。

万が一侵入を許した場合でも、影響範囲の特定や原因調査、復旧対応を迅速に行うための機能です。

従来のアンチウイルスが「侵入させない」ことを主眼とするのに対し、EDRは「侵入されることも想定し、侵入後の被害を最小限に抑える」ことを目的としています。

- MDR (Managed Detection and Response)

トレンドマイクロのセキュリティ専門家が24時間365日体制でEDRアラートを監視・分析し、対処法までを提示してくれるサービスです。セキュリティ人材が不足している企業でも高度な運用が可能になります。

- XDR (Extended Detection and Response)

エンドポイントだけでなく、メール、サーバー、クラウド、ネットワークなど、複数のセキュリティレイヤーから情報を集約・相関分析することで、より広範囲で精度の高い脅威検知と対応を実現します。

これらの機能が単一のエージェントで提供されるため、管理コンソールも一元化されており、管理者の運用負荷を大幅に軽減できる点が大きな特徴です。オンプレミス版とSaaS版(Apex One SaaS)が提供されており、企業のシステム環境に応じて柔軟な導入形態を選択できます。

なぜApex Oneが活用されるのか:日本のビジネス環境との親和性

数あるエンドポイントセキュリティ製品の中で、なぜApex Oneは多くの企業に選ばれるのでしょうか。

その理由は、機能の豊富さだけでなく、日本のビジネス環境にマッチした特徴を備えている点にあります。

1. 多様なOSへの対応と一元管理

企業のIT環境では、Windows PCが大多数を占める一方で、開発部門ではLinuxサーバー、デザイナー部門ではMacといったように、複数のOSが混在しているケースが少なくありません。

Apex OneはWindows、macOS、Linuxの主要なサーバー/クライアントOSに幅広く対応しており、これらの異なるプラットフォームを単一の管理コンソールから統合的に保護・管理することが可能です。

これにより、OSごとに異なるセキュリティツールを導入・運用する手間とコストを削減できます。

2. 充実した内部不正・情報漏えい対策

外部からの脅威だけでなく、内部からの情報漏えいリスクへの対策も企業にとっては重要な課題です。

Apex Oneは、USBデバイスの利用制御や、特定のアプリケーションの起動制限、Webレピュテーション機能による危険なサイトへのアクセスブロックなど、内部統制を強化するための機能を標準で備えています。

これにより、従業員の意図しない操作による情報流出や、許可されていないソフトウェアの利用によるセキュリティリスクを低減できます。

3. 日本語での手厚いサポートと豊富なナレッジ

外資系ベンダーの製品の場合、技術的な問い合わせが英語のみであったり、時差によって迅速なサポートが受けられなかったりすることがあります。

トレンドマイクロは日本に強力な拠点を持っており、日本語での手厚いテクニカルサポートを提供しています。また、国内での導入事例や技術情報が豊富に蓄積されているため、導入時や運用時に発生した問題解決をスムーズに行えるという安心感があります。

これは、万が一のインシデント発生時に迅速な対応が求められるセキュリティ担当者にとって、非常に大きなメリットと言えるでしょう。

Apex Oneの具体的なステップ:評価版ダウンロードから導入まで

ここでは、Apex Oneの導入を検討されている方向けに、評価版の入手から基本的な導入構成の構築までの流れを具体的に解説します。

今回は、より柔軟性の高い「Apex One SaaS」を例に進めます。

Step 1: 評価版の申し込みとビジネスサポートポータルへの登録

まず、トレンドマイクロの公式サイトから評価版を申し込みます。

申し込みフォームに必要な情報を入力すると、後日担当者から連絡があり、評価版ライセンスが発行されます。

ライセンスが発行されると、「ビジネスサポートポータル(旧:Trend Micro Business Portal)」へのログイン情報が提供されます。ここが、今後の製品ダウンロードやライセンス管理の中心地となります。

Step 2: 管理コンソールへのアクセスとインストーラーのダウンロード

ビジネスサポートポータルにログインすると、契約している製品の一覧が表示されます。

その中から「Trend Micro Apex One as a Service」を選択し、管理コンソールにアクセスします。

管理コンソールに初めてアクセスすると、ダッシュボードが表示されます。

ここからエージェント(各PCにインストールする保護プログラム)のインストーラーをダウンロードします。

[エージェント] > [エージェントのインストール] の順にメニューを進むと、インストーラーのダウンロード画面に遷移します。Windows用(32/64bit)、macOS用など、配布したいOSに合わせたパッケージをダウンロードします。

Step 3: アーキテクチャの理解とシステム要件の確認

エージェントを配布する前に、Apex One SaaSの基本的なアーキテクチャと、導入対象PCのシステム要件を確認することが重要です。

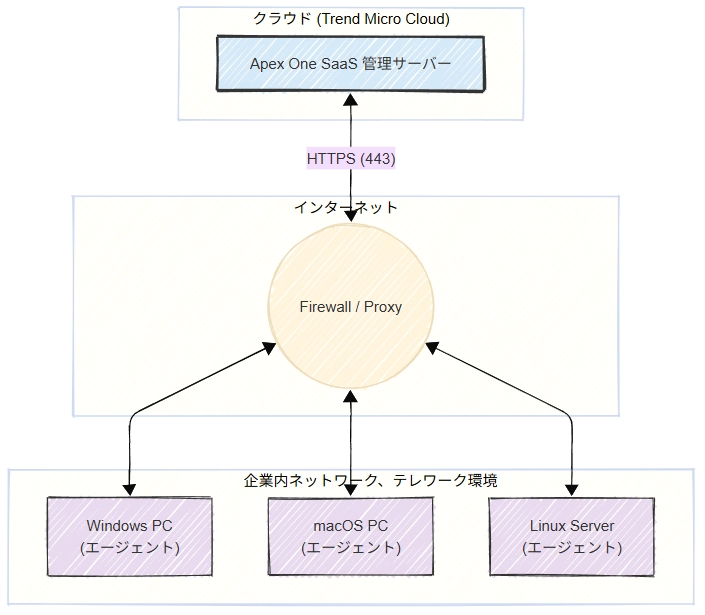

Apex One SaaSは、トレンドマイクロが管理するクラウド上の「管理サーバー」と、各エンドポイントにインストールされる「エージェント」で構成されます。

エージェントはインターネット経由で管理サーバーと通信し、ポリシーの受信や脅威情報の送信を行います。

【イメージ図:Apex One SaaSの簡易構成図】

参考文献:トレンドマイクロ Apex One SaaS ドキュメント

この構成のため、各エージェントがインターネット上のApex One SaaSサーバー群とHTTPS(TCP/443)で通信できる必要があります。

プロキシ環境下にある場合は、プロキシサーバーの設定をエージェントに構成するか、通信を許可するよう設定してください。

詳細は公式のシステム要件ドキュメントで必ず確認しましょう。

Step 4: パイロット導入とポリシー設定

いきなり全社展開するのではなく、まずは情報システム部門などの小規模なグループでパイロット(試験)導入を行うことを強く推奨します。

これにより、既存の業務アプリケーションとの競合や、ネットワーク負荷などの問題を事前に洗い出すことができます。

パイロット導入と並行して、管理コンソールでセキュリティポリシーを設定します。[ポリシー] > [ポリシー管理] から、デフォルトのポリシーをコピーして新しいポリシーを作成します。

最低限、以下の項目は確認・設定しましょう。

- 検索設定: リアルタイム検索、予約検索の有効化と検索対象の設定。

- 挙動監視: ランサムウェア対策など、不審な挙動をブロックする設定。

- Webレピュテーション: 危険なWebサイトへのアクセスをブロックするレベルの設定。

- デバイスコントロール: USBメモリなどの外部デバイスの使用を許可するか、読み取り専用にするか、ブロックするかを設定。

Step 5: 全社展開

パイロット導入で問題がないことを確認したら、いよいよ全社展開です。

展開方法には、ダウンロードしたインストーラーをActive Directoryのグループポリシーや資産管理ツール(例: Microsoft Intune, Jamf Pro)などを使ってサイレントインストールで配布する方法が一般的です。

展開後は、管理コンソールのダッシュボードで、エージェントのインストール状況や脅威の検出状況を継続的に監視します。

Apex Oneのメリットと他製品比較

Apex Oneを導入するメリットは多岐にわたりますが、特に「統合管理による運用効率化」と「多層防御による堅牢性」が挙げられます。

ここでは、主要な競合製品との比較を通じて、その立ち位置を明確にします。

Apex Oneの強み

Apex Oneの最大の強みは、NGAV、EDR、デバイスコントロール、脆弱性対策といったエンドポイントに必要なセキュリティ機能を、単一のコンソールとエージェントで実現できる点にあります。

これにより、管理者は複数のツールを使い分ける必要がなく、学習コストや運用工数を大幅に削減できます。特に日本の多くの企業で評価されている仮想パッチ機能は、OSやアプリケーションの脆弱性が発見された際に、正規パッチがリリースされるまでの間、攻撃からシステムを保護する非常に有効な手段です。

主要エンドポイントセキュリティ製品との比較表

| 機能/製品 | Trend Micro Apex One | CrowdStrike Falcon | Cybereason EDR | Microsoft Defender for Endpoint |

|---|---|---|---|---|

| プラットフォーム | 統合プラットフォーム (NGAV, EDR, デバイス制御等) | クラウドネイティブ (NGAV, EDR, 脅威インテリジェンス) | EDR特化型 (NGAV機能も保有) | OS統合型 (Windowsに標準搭載) |

| 検知技術 | 機械学習, 挙動監視, 脆弱性対策, サンドボックス, Webレピュテーション | AI/機械学習, 振る舞い検知(IOA), 脅威インテリジェンス | AI/機械学習, マルウェアフリー攻撃検知, 相関分析エンジン | 機械学習, 挙動監視, サンドボックス, OSカーネルレベルでのセンサー |

| EDR/XDR | EDR機能に加え、XDR (Vision One) でメール/サーバ等と連携 | EDR機能が強力。XDR連携も可能 | EDRに強み。操作画面の分かりやすさに定評 | EDR機能を標準装備。Microsoft 365 DefenderとしてXDRを実現 |

| 対応OS | Windows, macOS, Linux (広範囲) | Windows, macOS, Linux | Windows, macOS, Linux | Windowsに最適化, macOS, Linuxも対応 |

| 管理コンソール | SaaS / オンプレミス選択可。日本語に完全対応 | SaaSのみ。直感的なUI | SaaS / オンプレミス選択可 | Microsoft 365 Defenderポータルに統合 |

| 強み/特徴 | 仮想パッチ機能, 日本語サポート, 内部不正対策機能が豊富 | 脅威ハンティング能力, 軽量なエージェント, クラウドネイティブ | 攻撃全体像の可視化 (MalOp), 運用負荷の低減 | Windowsとの親和性, 追加エージェント不要 (Windows 10/11) |

| 価格体系 | 機能に応じたライセンス | モジュールごとのサブスクリプション | エンドポイント数ベース | Microsoft 365 E5ライセンス等に含まれる |

※この比較表は各製品の一般的な特徴をまとめたものであり、詳細な機能はライセンスやバージョンによって異なります。

この表からわかるように、Apex Oneは幅広いOSへの対応と仮想パッチを含む多彩な防御機能をバランス良く備えており、多様な環境を持つ日本の企業にとって親和性の高い選択肢と言えます。

一方で、脅威ハンティングを最重要視するならCrowdStrike、攻撃の可視化を求めるならCybereason、Microsoft 365エコシステムで統一したいならDefender for Endpointがそれぞれ有力な候補となるでしょう。

活用方法

Apex Oneは、脅威の防御から検知、調査、対応までを単一のプラットフォームで実現します。

ここでは、企業にとって最も深刻な脅威の一つであるランサムウェアに感染した疑いがある場合の対応シナリオを、Apex Oneの機能を交えて具体的に解説します。

ランサムウェア攻撃への対応シナリオ

シナリオ: 営業部門の従業員が、巧妙なフィッシングメールの添付ファイルを開いてしまい、PC上でランサムウェアが活動を開始した。

フェーズ1: 脅威の検知と自動ブロック

- 挙動監視による検知

Apex Oneのエージェントは、PC上で不審なプロセスが短時間に大量のファイルを暗号化しようとする特異な挙動を検知します。 - 自動対処

ランサムウェアの脅威と判断したApex Oneは、即座にその不正なプロセスを終了させ、関連するマルウェアを自動で隔離(検疫)します。 これにより、被害の拡大を初期段階で食い止めます。 - 管理者へのアラート

同時に、Apex Oneの管理コンソールに高リスクのアラートが通知され、セキュリティ担当者は即座にインシデントを認識します。

フェーズ2: 影響範囲の調査 (EDR/XDR)

- 攻撃の可視化

セキュリティ担当者は管理コンソール(Trend Micro Vision One)にアクセスします。EDR機能により、どのPCで、いつ、どのような経路で侵入が起こり、どのファイルが影響を受けたかといった攻撃の全体像が時系列で可視化されます。

- 根本原因の分析

攻撃の起点となったフィッシングメールの受信者や、マルウェアのハッシュ値といった詳細な情報を特定します。これにより、他の従業員が同様のメールを受信していないかなどを調査する足がかりとなります。

フェーズ3: 封じ込めと対応

- ネットワークからの隔離

管理者は、コンソールのボタンをクリックするだけで、感染が疑われるPCをネットワークから即座に隔離できます。 これにより、万が一、脅威がPC内に残存していたとしても、他のサーバーやPCへの水平展開(感染拡大)を確実に防ぎます。 - 対処と復旧

隔離したPCに対して、Apex Oneを通じてさらなる詳細なスキャンを実行し、脅威を完全に駆除します。影響を受けたファイルが少数であれば、OSのバックアップ機能などを用いて復旧させます。

フェーズ4: 再発防止と報告

- カスタムルールの適用

今回の攻撃で得られた脅威情報(マルウェアのハッシュ値や通信先IPアドレスなど)を基に、カスタム防御ルールを作成し、全社のPCに適用することで、同様の手口による再発を防ぎます。

- レポート生成

Apex Oneのレポート機能を活用し、インシデントの発生日時、検知・対応のタイムライン、影響範囲などをまとめた報告書を自動生成します。 これにより、経営層や監査部門への報告を迅速に行うことができます。

まとめ:Apex Oneは貴社のセキュリティ戦略に合致するか

本記事では、製品の技術的な概要から具体的な導入手順、他製品との比較、そして実際の活用事例までを詳細に解説しました。

Apex Oneは、以下の様なニーズを持つ企業にとって、非常に有力な選択肢となります。

- 多様なOSが混在する環境を、単一のコンソールで効率的に管理したい。

- 未知の脅威やランサムウェア対策、脆弱性対策を包括的に行いたい。

- EDRを導入したいが、自社での24時間監視や高度な分析を行うリソースが不足している。

- USBデバイス制御やアプリケーション制限など、内部統制も強化したい。

- 信頼できる日本語のサポート体制を重視したい。

もちろん、完璧なセキュリティソリューションというものは存在しません。

最も重要なのは、自社のビジネス環境、リスクレベル、運用体制を正しく評価し、それに最も合致した製品とサービスを選定することです。

今回の記事が、その選定プロセスにおける有益な情報源となり、貴社がより安全で安心なIT環境を構築するための一助となれば、これに勝る喜びはありません。まずは公式サイトから評価版を申し込み、その機能性と操作性を実際に体験してみることをお勧めします。

参考文献

- トレンドマイクロ – Apex Oneとは:

https://www.trendmicro.com/ja_jp/business/products/user-protection/sps/endpoint.html

- CrowdStrike – Falcon Platform:

https://www.crowdstrike.jp/falcon-platform/

- Cybereason – Cybereason Defense Platform:

https://www.cybereason.co.jp/products/

- Microsoft – Microsoft Defender for Endpoint:

https://www.microsoft.com/ja-jp/security/business/endpoint-security/microsoft-defender-endpoint