はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「ネットワークセキュリティ」です。

昨今、企業が保有する情報資産はデジタル化とグローバル化の進展に伴い、その価値と同時に脆弱性が飛躍的に高まっています。私がこれまで携わってきた現場でも、情報セキュリティに対する脅威は年々巧妙化しており、企業は厳重な対策が求められています。

特にネットワーク層における不正侵入や情報漏えいは、一度被害が発生すると企業の信用失墜や巨額の損害賠償リスクにつながるため、対策強化は待ったなしの課題です。

近年ではテレワークやクラウドサービスの普及に伴い、企業はネットワークの利用を前提とした業務体制を確立しています。この環境変化により、従来の境界防御だけでは対応しきれない新たな脅威が顕在化しており、包括的なネットワークセキュリティ対策の構築が急務となっています。

本記事では、セキュリティエンジニアや情報システム部門担当者の方々が製品導入を検討する際の実践的なガイドとして、最新のセキュリティトレンドから具体的な導入手法まで、体系的に解説いたします。

ネットワークセキュリティとはなにか

基本概念と定義

ネットワークセキュリティとは、顧客情報や業務上の機密情報を含む、ネットワーク上のデジタルの情報資産を守るためのセキュリティ対策のことを指します。具体的には、ネットワーク経由で企業システムに侵入しようとする外部の攻撃者や、内部からの情報流出を防止する多層的な防御メカニズムを構築することです。

従来のネットワークセキュリティは、企業の内部ネットワークと外部インターネットとの境界に「城壁」のような防御を設けるペリメーターセキュリティが主流でした。しかし、クラウドサービスの普及やリモートワークの定着により、ネットワークの境界が曖昧になった現在では、より柔軟で包括的なアプローチが求められています。

現代のネットワーク環境の特徴

現代の企業ネットワークは、以下のような複雑な構成要素から成り立っています。

多様化するアクセス経路

- オンプレミス環境からのアクセス

- 複数のパブリッククラウド(AWS、Azure、Google Cloud)

- SaaSアプリケーション(Microsoft 365、Salesforce等)

- モバイルデバイスからの接続

- IoT機器による自動通信

ユーザーの分散化

リモートワークの普及により、従業員は自宅、外出先、サテライトオフィスなど、従来の企業ネットワーク境界外からアクセスするケースが増加しています。これにより、VPN接続の負荷増大や、家庭用Wi-Fiのセキュリティリスクが新たな課題となっています。

-

ペリメーターセキュリティ

組織のネットワークと外部ネットワーク(通常はインターネット)の境界に設置されたセキュリティ対策のことです。

具体的には、ファイアウォールやプロキシサーバーなどを利用して、不正なアクセスや通信を遮断し、内部ネットワークを保護することを指します。 -

IoT機器(Internet of Things)

モノのインターネット(IoT)技術を利用して、インターネットに接続され、情報交換や相互作用を行うことができるデバイスのことです。

これにより、様々な「モノ」がネットワークに繋がり、データ収集や遠隔操作、自動化などが可能になります。 -

VPN(Virtual Private Network)

インターネットなどの公衆ネットワークを介して、あたかもプライベートネットワークのように安全に通信できる仕組みのことです。

VPNを利用することで、データの暗号化やIPアドレスの隠蔽などを行い、セキュリティを強化することができます。

なぜネットワークセキュリティが活用されるのか

脅威の多様化と巧妙化

近年ではサイバー攻撃が複雑化・巧妙化しており、企業や組織を狙った攻撃が後を絶ちません。現代の攻撃者は、以下のような高度な手法を駆使してネットワークへの侵入を試みます。

ファイルレスマルウェア

従来のウイルス対策ソフトが検知するファイルベースのマルウェアではなく、メモリ内でのみ動作するため検知が困難な攻撃手法です。PowerShellスクリプトやWMIを悪用し、正規のシステムツールを使って攻撃を実行するため、従来のシグネチャベース検知では発見できません。

サプライチェーン攻撃

直接的なターゲット企業への攻撃が困難な場合、その取引先や関連企業を経由して侵入する手法です。例として、2020年に発生したSolarWinds事件では、IT管理ツールのソフトウェアアップデートに悪意のあるコードが仕込まれ、数万の企業が影響を受けました。

法規制とコンプライアンス要件

企業がネットワークセキュリティ対策を強化する背景には、法的な規制要件の厳格化も挙げられます。

個人情報保護法の改正

2022年4月に施行された改正個人情報保護法では、個人データの漏えい等が発生した場合の個人情報保護委員会への報告が義務化されました。適切なセキュリティ対策を講じていない場合、法的責任を問われるリスクが高まっています。

業界固有の規制

- 金融機関: 金融庁の「金融機関のITガバナンスに関する対話のための論点・プラクティスの整理」

- 医療機関: 厚生労働省の「医療情報システムの安全管理に関するガイドライン」

- 重要インフラ事業者: サイバーセキュリティ基本法に基づく安全基準等

事業継続性の確保

データを強制的に暗号化して、原状回復と引き換えに金銭を要求するものなど、悪質性の高いものが多々あります。このようなランサムウェア攻撃により、企業の基幹システムが数日から数週間にわたって停止する事例が頻発しています。

ネットワークセキュリティ対策の適切な実装により、以下のビジネス価値を実現できます。

- 事業継続性の確保(システム停止時間の最小化)

- 顧客信頼の維持(個人情報保護の徹底)

- 競合優位性の向上(セキュリティ品質の差別化)

- 法的リスクの軽減(規制要件への適合)

-

WMI(Windows Management Instrumentation)

Windows OSの管理情報を取得・操作するための基盤となる技術です。

システムの状態や設定、イベントなどを統一的な方法で取得・管理できるようにすることで、システム管理を効率化します。

ネットワークセキュリティの具体的な導入ステップ

ステップ1: 現状分析とリスクアセスメント

ネットワーク資産の棚卸

まず、企業が保有するすべてのネットワーク機器、サーバー、エンドポイントを正確に把握する必要があります。この段階では、以下のようなドキュメントを作成します。

- ネットワーク構成図(物理構成および論理構成)

- IPアドレス管理台帳

- アプリケーション一覧(クラウドサービス含む)

- データフロー図(機密情報の流れ)

脅威モデリングの実施

STRIDEやOWASP等のフレームワークを用いて、想定される攻撃シナリオを体系的に分析します。各資産に対する脅威の可能性と影響度を評価し、リスクマトリクスを作成することで、対策の優先順位を決定できます。

ステップ2: セキュリティポリシーの策定

基本方針の確立

組織のセキュリティポリシーでは、以下の要素を明確に定義します。

- セキュリティ管理体制(責任者、担当者の役割)

- アクセス制御の原則(最小権限の原則、職務分離等)

- インシデント対応プロセス

- 教育・訓練計画

- 定期的な見直しサイクル

技術的統制の設計

ポリシーに基づいて、具体的な技術的統制を設計します。

例)

許可される通信パターン:

- 業務用PC → 社内サーバー(HTTP/HTTPS、SMB)

- 営業部門 → CRMシステム(HTTPS)

- 経理部門 → 会計システム(専用プロトコル)

禁止される通信パターン:

- 個人デバイス → 社内システム

- 未承認のクラウドサービスへのアップロード

- P2Pソフトウェアの利用ステップ3: ソリューション選定とPoC実施

要件定義の詳細化

現状分析とポリシー策定の結果を踏まえ、技術要件を具体化します。

性能要件

- 最大スループット(Gbps)

- 同時セッション数

- レイテンシ(遅延)の許容値

- 可用性(SLA)

機能要件

- サポートするプロトコル(HTTP/HTTPS、FTP、SMTP等)

- 検知エンジン(シグネチャベース、ヒューリスティック、AI/ML)

- レポート機能(ダッシュボード、アラート、統計)

- 管理機能(GUI、CLI、API)

PoC(概念実証)の設計と実行

選定した候補製品について、実際の環境に近い条件でテストを実施します。評価項目には以下を含めます。

- 検知精度(True Positive率、False Positive率)

- 処理性能(スループット、CPU使用率)

- 運用性(管理画面の使いやすさ、ログの見やすさ)

- 既存システムとの統合性(SIEM、SOARとの連携)

ステップ4: 本番導入と運用体制構築

段階的導入(フェーズドアプローチ)

リスクを最小化するため、以下のような段階的な導入を推奨します。

- パイロット導入: 限定された部門・システムでの先行導入

- 段階的拡張: 成功要因を踏まえた段階的な適用範囲拡大

- 全社展開: 全社規模での本格運用開始

運用体制の整備

効果的なセキュリティ運用のため、以下の体制を構築します。

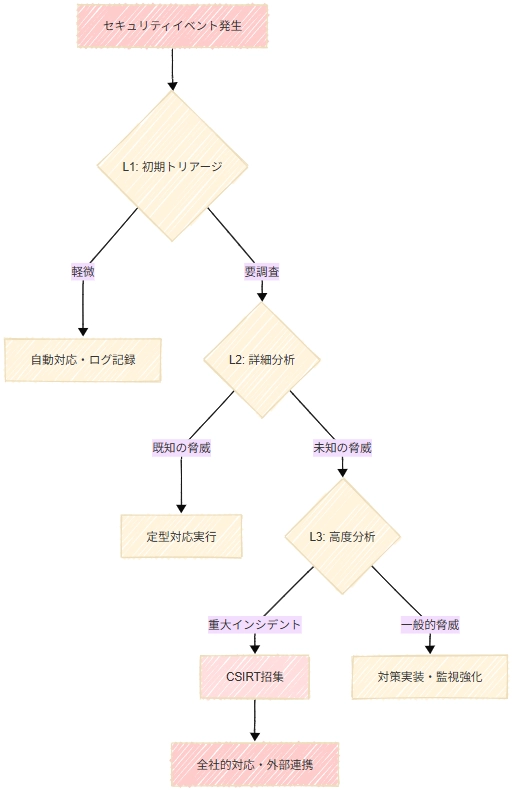

- Level 1(L1): 監視・初期対応(24時間365日監視)

- Level 2(L2): 詳細分析・エスカレーション判断

- Level 3(L3): 高度な脅威分析・対策立案

- インシデント対応チーム(CSIRT): 重大インシデント時の統括的対応

【イメージ図:運用体制】

-

STRIDE

Microsoftが提唱する脅威モデリングの手法の一つで、ソフトウェアやシステムのセキュリティリスクを特定するために用いられます。

STRIDEは、6つの脅威カテゴリの頭文字を組み合わせた言葉で、それぞれのカテゴリがセキュリティリスクを体系的に分類し、脅威を評価するのに役立ちます。

6つの脅威カテゴリ:Spoofing(なりすまし)、Tampering(改ざん)、Repudiation(否認)、Information Disclosure(情報漏えい)、Denial of Service(サービス拒否)、Elevation of Privilege(権限昇格) -

OWASP(Open Web Application Security Project)

Webアプリケーションのセキュリティ向上を目指す、世界的な非営利のコミュニティです。

Webアプリケーションの脆弱性に関する情報交換や、ガイドラインの作成、ツール開発、イベント開催など、多岐にわたる活動を行っています。 -

SIEM(Security Information and Event Management)

セキュリティ関連のログを一元的に収集・分析し、セキュリティインシデントの早期発見や対応を支援するシステムのことです。

ネットワークやサーバー、アプリケーションなど、様々なシステムから出力されるログデータを集約し、相関分析を行うことで、サイバー攻撃やマルウェア感染などの脅威を検知することを目的としています。 -

SOAR(Security Orchestration, Automation and Response)

セキュリティ運用の自動化と効率化を実現するための技術やソリューションの総称です。

インシデント対応の自動化、セキュリティツールの連携、脅威インテリジェンスの活用などを通して、セキュリティ担当者の負担を軽減し、より高度な業務に集中できる環境を構築することを目的としています。 -

CSIRT(Computer Security Incident Response Team)

コンピュータセキュリティインシデントが発生した際に、組織として迅速かつ適切に対応するための専門チームのことです。

インシデントの検知、分析、対応、復旧、そして再発防止策の策定まで、包括的なセキュリティインシデント対応を行います。

ネットワークセキュリティのメリット

主要なビジネス価値

運用効率の向上

統合セキュリティプラットフォームの導入により、従来分散していたセキュリティ機器の管理を一元化できます。これにより、管理工数の削減と、インシデント発生時の迅速な対応が可能となります。実際に、製造業A社の事例では、インシデント検知から初動対応までの平均時間が240分から90分へと62.5%短縮されました。

コンプライアンス要件への対応

金融機関や医療機関などの規制業界では、適切なネットワークセキュリティ対策の実装が法的要件となっています。統合的なログ管理とレポート機能により、監査対応の工数を大幅に削減できます。

事業継続性の確保

高度な脅威検知機能により、ランサムウェアや標的型攻撃を早期に発見し、システム停止や情報漏えいを防止できます。これにより、事業継続性を確保し、企業の信頼性向上に寄与します。

他製品との比較

この比較表から、統合セキュリティプラットフォームは運用効率とコスト効率のバランスに優れており、中規模以上の企業における現実的な選択肢として位置づけられます。一方、高度なカスタマイズが必要な大企業では個別製品の組み合わせ、スタートアップ企業ではクラウドネイティブソリューションが適している場合があります。

活用事例

製造業における統合セキュリティプラットフォーム導入事例

導入前の課題

日々増え続けるサイバー攻撃。企業の情報資産を脅かす外部からの脅威は、ウイルス対策ソフトだけでは対抗できませんという状況を受け、某大手製造業では以下の課題に直面していました。

- 複数拠点に分散したセキュリティ機器(ファイアウォール、IPS、エンドポイント保護)の個別管理による運用負荷の増大

- インシデント発生時の情報収集と分析に要する時間が長期化(平均4時間)

- IoT機器の急増に伴う新たな攻撃対象の増加

- 海外子会社を含むグローバルネットワークの一元監視が困難

導入内容

同社では、次世代ファイアウォール(NGFW)、SIEM、EDRを統合したセキュリティプラットフォームを導入しました。

主要な導入コンポーネント

- 統合管理コンソールによる全拠点のセキュリティ状況可視化

- AI/MLベースの異常検知エンジンによるゼロデイ攻撃対応

- SOAR連携による自動インシデント対応ワークフロー

- 脅威インテリジェンスフィードとの連携

導入後の効果

導入から6ヶ月後の効果測定では、以下の成果が確認されました。

- インシデント対応時間の短縮:平均240分から90分へ(62.5%削減)

- 運用工数の削減:セキュリティ運用担当者の作業時間を40%削減

- 検知精度の向上:未知のマルウェア検知率が従来比300%向上

- コスト効率:3年間のTCO(Total Cost of Ownership)を25%削減

特に、ランサムウェアの侵入試行を自動検知・隔離し、社内システムへの被害拡大を未然に防いだ成功事例では、推定被害額約2億円の損失を回避できたと評価されています。

金融機関におけるマルチクラウドセキュリティ統合事例

導入前の課題

地方銀行B社では、デジタル変革の一環としてクラウドファーストの戦略を採用した結果、以下の課題が顕在化していました。

- AWS、Azure、Google Cloudの3つのパブリッククラウド環境での一貫性のないセキュリティポリシー

- オンプレミスとクラウド間のハイブリッド環境における監査ログの分散

- 金融庁の監督指針に基づくコンプライアンス要件への対応負荷

- クラウドセキュリティの専門知識を持つ人材不足

導入内容

同行では、マルチクラウド対応のセキュリティプラットフォームを導入し、以下の機能を実装しました。

- 統一セキュリティポリシー管理:全クラウド環境に一貫したポリシーを適用

- 集約ログ管理システム:オンプレミスとマルチクラウドのログを統合収集・分析

- 自動コンプライアンス監査:金融機関向けの規制要件への適合性を自動チェック

- ゼロトラストアーキテクチャ:“信頼しない、常に検証する”の原則に基づく認証・認可

導入後の効果

- 監査対応工数の削減:年間監査対応時間を50%削減(約1,200時間短縮)

- セキュリティインシデントの早期発見:平均検知時間を従来の72時間から4時間に短縮

- 運用コストの最適化:クラウドセキュリティサービスの統合により30%のコスト削減

- コンプライアンス適合率の向上:自動監査機能により適合率99.8%を達成

➤ 参考文献:https://www.intec.co.jp/column/eins-04.html

-

NGFW(Next Generation Firewall)

従来のファイアウォール機能を拡張し、アプリケーションの識別や制御、侵入検知・防止(IPS/IDS)、Webフィルタリング、アンチウイルスなど、より高度なセキュリティ機能を統合したファイアウォール製品のことです。

従来のファイアウォールが主にIPアドレスやポート番号で通信を制御するのに対し、NGFWはアプリケーションの種類や内容を識別し、より詳細な制御を可能にします。

これにより、高度化するサイバー攻撃からネットワークを保護することができます。 -

EDR(Endpoint Detection and Response)

パソコンやサーバーなどのエンドポイントにおける不審な挙動を検知し、迅速な対応を支援するセキュリティソリューションです。

従来のウイルス対策ソフトでは防ぎきれない高度なサイバー攻撃に対応するため、侵入を前提とした対策として注目されています。 -

AI/ML(Artificial Intelligence/Machine Learning)

AI(人工知能)とML(機械学習)は、どちらもコンピュータサイエンスの分野で重要な概念ですが、それぞれ異なる意味を持ちます。

AIは、人間の知能を模倣するシステム全般を指す広範な概念です。

一方、MLは、データから学習してタスクを自動的に実行する能力をコンピュータに与える、AIの具体的な技術の一つです。 -

ゼロトラストセキュリティ

従来の「社内ネットワークは安全、社外は危険」という境界型セキュリティの考え方とは異なり、「常に検証し、決して信頼しない」という前提でセキュリティ対策を行う概念です。

ネットワークの内外を問わず、すべてのアクセスを疑い、認証・認可を徹底することで、より強固なセキュリティを実現します。

まとめ

企業のデジタル変革が加速する現代において、ネットワークセキュリティは事業継続の根幹を支える重要な基盤となっています。本記事で解説した通り、効果的なネットワークセキュリティ対策の実現には、以下の要素が不可欠です。

- 戦略的アプローチの重要性

単発的なセキュリティ製品の導入ではなく、組織の事業戦略と整合性を保った包括的なセキュリティ戦略の策定が必要です。リスクアセスメントから始まり、適切な技術選定、段階的な導入、継続的な運用改善まで、一貫したアプローチが成功の鍵となります。

- 統合プラットフォームの優位性

個別製品の組み合わせと比較して、統合セキュリティプラットフォームは運用効率とコスト効率の両面で優れた成果を提供します。特に、インシデント発生時の迅速な対応や、複雑化するコンプライアンス要件への対応において、その真価を発揮します。

- 継続的な進化への対応

サイバー脅威は日々進化しており、一度構築したセキュリティ体制も定期的な見直しと改善が不可欠です。AI/MLを活用した次世代の脅威検知技術や、ゼロトラストアーキテクチャの本格導入など、新たな技術トレンドを適切に取り入れながら、組織に最適化されたセキュリティ体制を維持していくことが求められます。

セキュリティエンジニアや情報システム部門の担当者の皆様におかれましては、本記事で紹介した導入ステップやベストプラクティスを参考に、自組織に最適なネットワークセキュリティソリューションの検討を進めていただければ幸いです。

参考文献

- 独立行政法人情報処理推進機構(IPA) – 情報セキュリティ白書2024:

https://www.ipa.go.jp/security/vuln/report/index.html

- インテック – 効果的なネットワークセキュリティとは?実際の被害事例や導入のポイントを解説:

https://www.intec.co.jp/column/eins-04.html

- JPCERT/CC – インシデント対応支援サービス:

https://www.jpcert.or.jp/ir/

- 経済産業省 – サイバーセキュリティ経営ガイドライン:

https://www.meti.go.jp/policy/netsecurity/mng_guide.html

- Microsoft – Zero Trust セキュリティモデル:

https://docs.microsoft.com/ja-jp/security/zero-trust/

- OWASP Foundation – OWASP Top 10 – 2021:

https://owasp.org/Top10/

- NIST Cybersecurity Framework:

https://www.nist.gov/cyberframework