はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「AWS IAM」です。

クラウドファーストが企業の標準戦略となる中、セキュリティリスクの増大が経営層の最大の懸念事項となっています。私がこれまで携わってきた多くのプロジェクトにおいても、特にAWS環境では、適切なアクセス制御の仕組みがなければ、機密データの漏洩や不正アクセスによる業務停止といった重大なインシデントに直結することを実際に目の当たりにしてきました。

本記事では、AWS環境のセキュリティの要となるAWS IAM(Identity and Access Management)について、セキュリティエンジニアや情報システム部門の担当者の皆様に向けて、私の実務経験も踏まえながら、基本概念から実践的な導入方法まで包括的に解説します。

AWS IAMは単なる認証システムではなく、ゼロトラストセキュリティモデルの実現に欠かせない統合的なアクセス制御基盤です。本記事を通じて、自社のクラウドセキュリティ戦略の強化にお役立ていただければ幸いです。

-

ゼロトラストセキュリティモデル

あらゆるアクセスを常に検証し、信頼しないことを前提としたセキュリティモデルのことです。

従来の境界型防御のように、ネットワークの内外を区別せず、すべてのユーザー、デバイス、アプリケーションを信頼できないものとして扱い、アクセスごとに認証と認可を厳格に行うことで、情報漏洩や不正アクセスなどの脅威を防ぎます。

AWS IAMとはなにか

AWS IAMの基本概念

AWS IAM(Identity and Access Management)は、AWSリソースへのアクセスを安全に制御するためのウェブサービスです。IAMを使用することで、AWSユーザーとグループを作成・管理し、AWSリソースへのアクセスを許可・拒否するアクセス許可を使用できます。

IAMの核となるのは「認証(Authentication)」と「認可(Authorization)」の二つの機能です。認証では「誰がアクセスしようとしているか」を確認し、認可では「その人が何をすることを許可されているか」を制御します。これにより、適切な人が適切なリソースにのみアクセスできる環境を構築できます。

IAMの主要コンポーネント

IAMは以下の4つの主要コンポーネントから構成されています。

IAMユーザー

AWSサービスにアクセスする個人やアプリケーションを表すエンティティです。

各ユーザーには固有の認証情報(アクセスキーやパスワード)が割り当てられ、個別にアクセス許可を設定できます。例えば、開発者が AWS Management Console にログインする際に使用するアカウントがIAMユーザーに該当します。

IAMグループ

複数のIAMユーザーをまとめて管理するための仕組みです。

グループにアクセス許可を付与すると、そのグループに属する全ユーザーに同じ権限が適用されます。例えば、「開発者グループ」を作成し、EC2の起動・停止権限を付与することで、グループに所属する全ての開発者が同じ操作を実行できるようになります。

IAMロール

特定のアクセス許可を持つAWSアイデンティティです。

IAMユーザーとは異なり、特定の個人に関連付けられておらず、必要に応じて任意のユーザー、アプリケーション、またはAWSサービスによって引き受けることができます。例えば、EC2インスタンスがS3バケットにアクセスするためのロールを作成し、そのインスタンスに割り当てることで、アクセスキーを埋め込むことなく安全にS3にアクセスできます。

IAMポリシー

アクセス許可を定義するドキュメントです。

JSON形式で記述され、「誰が」「何を」「どのリソースに対して」「どの条件下で」実行できるかを詳細に定義します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject"

],

"Resource": "arn:aws:s3:::example-bucket/*"

}

]

}IAMの動作原理

IAMのアクセス制御は、以下の流れで動作します。

- リクエストの受信

ユーザーまたはアプリケーションがAWSリソースに対してアクションを実行しようとします。

- 認証の実行

AWSは、リクエストを行ったプリンシパルの身元を確認します。

- 認可の判定

そのプリンシパルにアタッチされているポリシーを評価し、アクションが許可されているかを判定します。

- アクセス制御の実行

判定結果に基づいて、アクセスを許可または拒否します。

-

プリンシパル

AWSリソースに対してアクションを実行できるエンティティ(ユーザー、ロール、AWSサービスなど)のことです。

一般的な言葉としての主な意味としては、「主要な」「中心的な」「主要人物」「校長」「社長」などがあります。

コンサルティング業界では、上級職位を指すこともあります。

ネットワークセキュリティとしては、ユーザー、プログラム、またはマシンを指し、クライアントまたはサーバーを意味する場合もあります。

なぜAWS IAMが活用されるのか

クラウドセキュリティの複雑化への対応

従来のオンプレミス環境では、物理的な境界によるセキュリティモデルが主流でしたが、クラウド環境では境界が曖昧になり、より精密なアクセス制御が必要になりました。AWS IAMは、この課題に対する包括的なソリューションを提供します。

例えば、従来のファイアウォール中心のセキュリティモデルでは、一度内部ネットワークに侵入されると横展開されやすいリスクがありました。しかし、IAMを適切に設定することで、仮に一部のアカウントが侵害されても、そのアカウントが持つ最小限の権限内でのみ活動が制限されるため、被害の拡大を防止できます。

規制要件とコンプライアンスへの対応

多くの業界では、SOX法、PCI DSS、HIPAAなどの規制により、データアクセスの監査証跡や適切なアクセス制御の実装が義務付けられています。AWS IAMは、これらの要件を満たすための機能を標準で提供しています。

AWS CloudTrailと連携することで、すべてのIAM関連のアクティビティが自動的に記録され、監査人が求める詳細な監査証跡を提供できます。これにより、「誰が」「いつ」「何に」アクセスしたかを正確に追跡し、コンプライアンス要件への対応が大幅に簡素化されます。

運用効率の向上と人的エラーの削減

手動でのアクセス管理は、人的エラーのリスクが高く、スケールしにくいという課題があります。IAMの自動化機能により、これらの課題を解決できます。

例えば、新入社員のアカウント作成や部署異動時の権限変更を、IAMのグループ機能やポリシーテンプレートを活用することで標準化できます。これにより、設定ミスによるセキュリティホールの発生を防止し、運用チームの負荷も大幅に軽減されます。

コスト最適化への貢献

IAMは直接的なコスト削減だけでなく、間接的なコスト最適化にも貢献します。適切なアクセス制御により、不要なリソースの作成や誤った設定による予期しない課金を防止できます。

また、セキュリティインシデントの発生を未然に防ぐことで、インシデント対応にかかる時間的・金銭的コストを大幅に削減できます。実際に、セキュリティインシデント1件あたりの平均コストは数百万円から数千万円に及ぶため、予防的なセキュリティ対策の経済効果は非常に高いと言えます。

-

SOX法(Sarbanes-Oxley Act)

アメリカで2002年に制定された、企業の不正会計や財務報告の不備を防ぎ、投資家を保護するための法律です。

正式名称は「Public Company Accounting Reform and Investor Protection Act of 2002(上場企業会計改革および投資家保護法)」です。日本では、この法律を参考に、金融商品取引法における「内部統制報告制度」が設けられ、一般的に「J-SOX法」と呼ばれています。 -

PCI DSS(Payment Card Industry Data Security Standard)

クレジットカード会員情報を保護するための国際的なセキュリティ基準です。

クレジットカード情報を取り扱うすべての組織が準拠する必要がある、業界の統一基準です。 -

HIPAA(Health Insurance Portability and Accountability Act)

アメリカ合衆国で制定された、医療保険の相互運用性と説明責任に関する法律です。

具体的には、患者の個人情報(PHI:Protected Health Information)の保護を目的とした法律で、医療機関や関連事業者に対して、PHIの適切な管理、セキュリティ対策、プライバシー保護を義務付けています。 -

AWS CloudTrail

AWSアカウント内で行われたAPIコールやその他のアクションを記録・追跡するサービスです。

これにより、誰がいつ、どのような操作を行ったのかを把握でき、セキュリティ監査やトラブルシューティングに役立ちます。

AWS CloudTrailは、AWSアカウントを作成した時点で自動的に有効になり、直近90日間のイベントを記録します。この記録は、Amazon S3などのストレージサービスに保存することで、90日以上保存することも可能です。

AWS IAMの具体的な導入ステップ

フェーズ1:現状分析と要件定義

IAM導入の最初のステップは、現在のアクセス管理の状況を詳細に分析することです。

以下の観点から現状を評価します。

アクセス管理の現状把握

現在AWSアカウントで使用されているユーザー、グループ、ロールを洗い出し、それぞれに付与されている権限を文書化します。特に、管理者権限を持つユーザーや、過度に広範な権限を持つロールを特定することが重要です。

組織構造とアクセスパターンの分析

社内の組織構造や業務フローを分析し、「誰が」「どのようなタイミングで」「どのリソースに」アクセスする必要があるかをマッピングします。例えば、開発者はデプロイ時にのみEC2への書き込み権限が必要で、日常的には読み取り権限のみで十分といった分析を行います。

セキュリティ要件の定義

業界規制、社内セキュリティポリシー、リスク許容度に基づいて、IAMの設計要件を明確化します。例えば、金融業界では多要素認証の必須化、ログの長期保管といった要件が含まれます。

フェーズ2:IAMアーキテクチャの設計

要件定義に基づいて、具体的なIAMアーキテクチャを設計します。

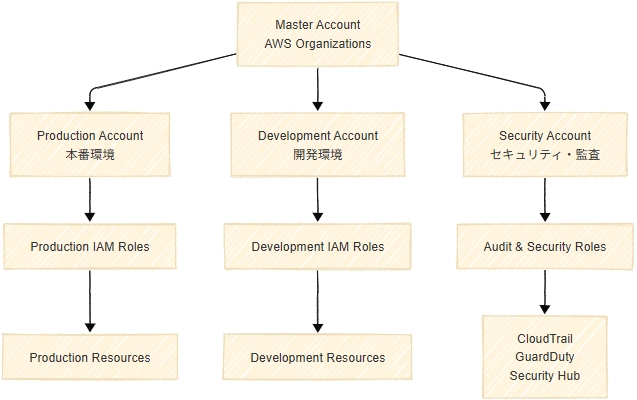

アカウント戦略の決定

単一アカウントで運用するか、複数アカウントに分離するかを決定します。

一般的に、本番環境と開発環境、または部署ごとにアカウントを分離することで、セキュリティの境界を明確化できます。

【イメージ図:AWS IAMのアーキテクチャ図】

ロール戦略の設計

組織の役割に対応したIAMロールを設計します。

例えば、「DeveloperRole」「OperatorRole」「SecurityAuditorRole」といった職務に応じたロールを作成し、それぞれに必要最小限の権限を付与します。

ポリシー設計の標準化

再利用可能な管理ポリシーのライブラリを構築します。

これにより、一貫性のあるアクセス制御と運用の効率化を実現できます。

フェーズ3:段階的な実装とテスト

設計したIAMアーキテクチャを段階的に実装します。

パイロット環境での検証

本格導入前に、開発環境やテスト環境で設計したIAM構成を実装し、想定通りに動作することを確認します。この段階で、ポリシーの過不足や想定外の権限要求を発見・修正します。

権限の段階的移行

既存の広範な権限から最小権限への移行は一度に行わず、段階的に実施します。

まず新しいポリシーを並行して適用し、問題がないことを確認してから古いポリシーを削除します。これにより、業務への影響を最小化できます。

自動化スクリプトの開発

AWS CLIやAWS CloudFormationを使用して、IAMリソースの作成・変更を自動化します。これにより、設定の一貫性を保ち、人的エラーを防止できます。

# IAMロール作成の自動化例

aws iam create-role \

--role-name DeveloperRole \

--assume-role-policy-document file://trust-policy.json

aws iam attach-role-policy \

--role-name DeveloperRole \

--policy-arn arn:aws:iam::aws:policy/PowerUserAccessフェーズ4:監視・運用体制の構築

IAM導入後の継続的な監視・運用体制を構築します。

継続的監視の実装

AWS CloudTrail、AWS Config、IAM Access Analyzerを活用して、IAM設定の変更やアクセスパターンを継続的に監視します。異常なアクセスや設定変更を検知した際の自動アラート機能も設定します。

定期的なアクセスレビューの実装

四半期または半期ごとに、すべてのIAMユーザー、グループ、ロールの権限を見直すプロセスを確立します。使用されていない権限や不要になったアクセス許可を定期的に削除することで、アタックサーフェスを最小化できます。

インシデント対応手順の整備

IAM関連のセキュリティインシデントが発生した際の対応手順を事前に整備し、関係者への周知とトレーニングを実施します。

-

AWS CLI(Amazon Web Services Command Line Interface)

AWS のサービスをコマンドラインから操作・管理するためのツールです。

これにより、スクリプトを作成してAWSの様々な操作を自動化したり、GUI (グラフィカルユーザーインターフェース) ではなくコマンドラインで操作したい場合に便利です。 -

AWS CloudFormation

AWSのリソースをコードで管理・構築するためのサービスです。

JSONまたはYAML形式のテンプレートを使用して、インフラストラクチャを定義し、自動的にプロビジョニングできます。

これにより、インフラの構築、変更、削除を効率化し、IaC(Infrastructure as Code)を実現できます。 -

AWS Config

AWS リソースの設定を継続的に記録、評価、監査できるサービスです。

これにより、リソースの設定変更履歴を把握し、コンプライアンス監査やセキュリティ分析を効率化できます。 -

IAM Access Analyzer

AWS リソースへのアクセスを分析し、意図しない公開設定や不要な権限設定がないかを検出するサービスです。

これにより、セキュリティリスクを早期に特定し、適切なアクセス許可を管理できるようになります。 -

アタックサーフェス

サイバー攻撃者が企業の情報システムにアクセスを試みる可能性のある全てのポイントや経路を指します。

具体的には、ネットワーク、Webアプリケーション、デバイス、クラウドサービスなど、外部に公開されているIT資産や、従業員の利用する端末などが含まれます。

攻撃者はこれらのアタックサーフェスを介して、不正アクセスや情報漏洩などの攻撃を仕掛けてきます。そのため、アタックサーフェスを適切に管理し、脆弱性を排除することが、サイバーセキュリティ対策において非常に重要になります。

AWS IAMのメリット

セキュリティの強化

AWS IAMの最大のメリットは、包括的なセキュリティ強化です。

最小権限の原則に基づいた細やかなアクセス制御により、内部脅威と外部脅威の両方からシステムを保護できます。

多要素認証(MFA)の強制適用により、パスワード漏洩による不正アクセスのリスクを大幅に軽減できます。実際に、MFAを有効にすることで、アカウント侵害のリスクを99.9%削減できるという調査結果もあります。

運用効率の向上

IAMの自動化機能により、手動でのアクセス管理作業を大幅に削減できます。グループベースの権限管理により、新入社員のアカウント作成や部署異動時の権限変更を標準化し、運用チームの負荷を軽減できます。

また、ポリシーのテンプレート化により、一貫性のあるセキュリティ設定を組織全体に適用でき、設定ミスによるセキュリティホールの発生を防止できます。

コンプライアンス対応の簡素化

AWS IAMとCloudTrailの連携により、すべてのアクセスログが自動的に記録され、監査証跡として活用できます。これにより、SOX法やPCI DSSなどの規制要件への対応が大幅に簡素化されます。

スケーラビリティの確保

クラウドネイティブな設計により、組織の成長や業務拡大に柔軟に対応できます。

新しいAWSサービスの利用開始時も、既存のIAM基盤を活用して迅速にセキュリティを確保できます。

他製品との比較

以下の表は、AWS IAMと他の主要なアクセス管理ソリューションとの比較です。

AWS IAMは特にAWS環境における統合性とコストパフォーマンスに優れており、AWSを主要なクラウドプラットフォームとして利用する組織にとって最適なソリューションと言えます。

活用方法

シナリオ1.大手金融機関でのAWS IAM導入

導入前の課題

某大手銀行では、複数の部署がそれぞれ独自にAWSアカウントを管理していたため、セキュリティポリシーの統一ができず、監査対応に膨大な工数がかかっていました。

特に、開発者が本番環境にアクセスできる状態が続いており、内部監査で重大な指摘を受けていました。また、退職者のアカウント削除漏れや、不要な権限の付与により、セキュリティリスクが増大していました。

導入内容

AWS Organizationsを活用したマルチアカウント戦略を採用し、本番、開発、セキュリティ専用のアカウントを分離しました。各アカウントにおいて、職務に応じたIAMロールを定義し、最小権限の原則に基づいたアクセス制御を実装しました。

また、すべてのアクセスログをCloudTrailで収集し、異常なアクセスパターンをGuardDutyで自動検知する仕組みを構築しました。さらに、四半期ごとのアクセスレビューを自動化し、不要な権限を定期的にクリーンアップするプロセスを確立しました。

導入後の効果

セキュリティインシデントの発生件数が90%削減され、監査対応時間も従来の1/5に短縮されました。また、自動化により運用工数が60%削減され、セキュリティチームは戦略的な業務により多くの時間を割けるようになりました。

金融庁の検査においても、AWS IAMによる統制環境が高く評価され、デジタル変革の推進力となっています。

シナリオ2.製造業でのゼロトラスト実現

導入前の課題

グローバル製造業A社では、世界各地の拠点でAWSを利用していましたが、VPN接続による境界防御モデルに限界を感じていました。リモートワークの普及により、従来のネットワークベースのセキュリティモデルでは十分な保護ができず、より精密なアクセス制御が求められていました。

導入内容

AWS IAMを中核としたゼロトラストアーキテクチャを構築しました。

すべてのアクセスに対してユーザーの身元確認、デバイスの信頼性検証、アクセス先リソースの妥当性を多層的にチェックする仕組みを実装しました。

また、地域ごとの規制要件に対応するため、リージョンベースのアクセス制御も導入しました。

導入後の効果

セキュリティ態勢の大幅な向上により、サイバー攻撃による被害を未然に防止できるようになりました。また、場所に依存しない柔軟な働き方が可能となり、従業員満足度と生産性の向上にも貢献しています。

まとめ

AWS IAMは、現代の企業がクラウド環境で安全かつ効率的な運用を実現するために不可欠なサービスです。本記事では、IAMの基本概念から具体的な導入方法、実際の活用事例まで包括的に解説しました。

特に重要なポイントは以下の通りです。

- 最小権限の原則に基づいた設計により、セキュリティリスクを最小化できること

- 段階的な導入アプローチにより、業務への影響を抑えながら安全に移行できること

- 継続的な監視と改善により、長期的なセキュリティ水準を維持できること

AWS IAMの適切な導入と運用は、単なるセキュリティ対策を超えて、組織のデジタル変革と競争力強化の基盤となります。本記事の内容を参考に、自社に最適なIAM戦略を構築し、安全で効率的なクラウド活用を実現していただければと思います。

参考文献

- AWS Identity and Access Management User Guide:

https://docs.aws.amazon.com/iam/

- AWS Security Best Practices:

https://aws.amazon.com/security/security-resources/

- AWS Well-Architected Security Pillar:

https://docs.aws.amazon.com/wellarchitected/latest/security-pillar/

- NIST Cybersecurity Framework:

https://www.nist.gov/cyberframework

- Cloud Security Alliance (CSA) Security Guidance:

https://cloudsecurityalliance.org/

- AWS CloudTrail User Guide:

https://docs.aws.amazon.com/cloudtrail/

- AWS Organizations User Guide:

https://docs.aws.amazon.com/organizations/

- IAM Best Practices:

https://docs.aws.amazon.com/IAM/latest/UserGuide/best-practices.html