はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「暗号化」です。

昨今の企業環境では、リモートワークの普及やDXの推進により、機密データの取り扱い方法が大きく変化しています。私が関わった案件でも、従来の境界型セキュリティモデルでは対応しきれない新たなリスクが顕在化しているケースを数多く目にしてきました。

同時に、ランサムウェアや標的型攻撃など、サイバー攻撃の手口も年々巧妙化しており、従来のセキュリティ対策だけでは不十分な状況となっています。

このような背景から、データそのものを保護する暗号化技術への関心が急速に高まっています。実際の現場でも、情報システム部門やセキュリティエンジニアの皆様から、適切な暗号化ソリューションの選定と運用に関するご相談を受ける機会が増えており、これらは企業の競争力維持に直結する重要な課題となっています。

本記事では、私自身の実務経験も交えながら、暗号化技術の基本的な仕組みから実際の導入プロセス、製品選定のポイントまでを体系的に解説し、皆様の暗号化戦略策定をサポートします。

暗号化とはなにか

暗号化の基本概念

暗号化とは、平文(プレーンテキスト)と呼ばれる読みやすいデータを、暗号化アルゴリズムによって暗号文(サイファーテキスト)に変換する技術です。この変換処理により、適切な鍵を持たない第三者がデータを読み取ることを防ぎます。

暗号化されたデータを元の状態に戻す処理を復号(デクリプション)と呼び、暗号化と復号の一連のプロセスによってデータの機密性が確保されます。

主要な暗号化方式

共通鍵暗号方式(対称暗号)

共通鍵暗号方式では、暗号化と復号で同一の鍵を使用します。

主要なアルゴリズムには以下があります。

- AES(Advanced Encryption Standard):現在の標準的な暗号化アルゴリズム。128bit、192bit、256bitの鍵長を選択可能

- DES(Data Encryption Standard):古い標準で、現在は脆弱性のため推奨されない

- ChaCha20:Googleが開発した高速な暗号化アルゴリズム

共通鍵方式は計算処理が軽く、大容量データの暗号化に適していますが、鍵の安全な配送と管理が課題となります。

公開鍵暗号方式(非対称暗号)

公開鍵暗号方式では、数学的に関連する一対の鍵(公開鍵と秘密鍵)を使用します。

代表的なアルゴリズムは以下の通りです。

- RSA:最も広く使用されている公開鍵暗号。2048bit以上の鍵長が推奨される

- 楕円曲線暗号(ECC):RSAと同等のセキュリティを短い鍵長で実現

- EdDSA:デジタル署名に特化した楕円曲線暗号の一種

公開鍵方式は鍵配送問題を解決できますが、計算量が大きいため、主に鍵交換やデジタル署名で使用されます。

ハイブリッド暗号方式

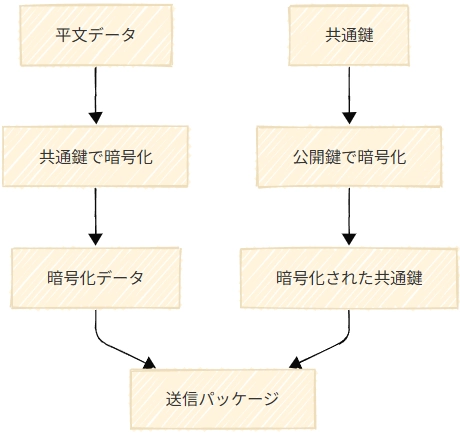

実際のシステムでは、両方式の利点を組み合わせたハイブリッド暗号方式が多用されます。データ本体は高速な共通鍵で暗号化し、その共通鍵を公開鍵暗号で保護する仕組みです。

【イメージ図:ハイブリッド暗号方式の暗号化フロー】

なぜ暗号化が活用されるのか

情報漏えいリスクの高まり

現代企業が直面する主要なセキュリティリスクとして、以下が挙げられます。

- 外部からの攻撃

ランサムウェア、標的型攻撃、SQLインジェクションなどにより、データベースや機密ファイルが窃取されるリスクが年々増加しています。独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威 2025」でも、組織向け脅威の上位にランクインしています。

- 内部不正

従業員や委託先による意図的な情報持ち出しや、退職者による機密情報の不正利用が深刻な問題となっています。特に、リモートワーク環境下では監視の目が届きにくく、リスクが高まっています。

- 偶発的な漏えい

設定ミス、USBメモリの紛失、メール誤送信など、人的要因による情報漏えいも後を絶ちません。

法規制・コンプライアンス要件への対応

- 個人情報保護法

2022年の改正により、個人データの安全管理措置が強化され、適切な暗号化実装が事実上必須となりました。

- GDPR(EU一般データ保護規則)

EU市民の個人データを扱う企業には、「適切な技術的及び組織的措置」として暗号化が明示的に要求されています。

- 業界固有の規制

金融業界のPCI DSS、医療業界のHIPAA、政府系のFISMAなど、各業界で暗号化に関する具体的な要件が定められています。

ビジネス継続性の確保

暗号化は単なるセキュリティ対策を超え、以下のビジネス価値を提供します。

- 信頼性の向上:顧客や取引先からの信頼獲得

- 競争力の維持:セキュリティ事故による事業停止リスクの軽減

- グローバル展開の支援:各国の規制要件への準拠

暗号化の具体的な導入ステップ

フェーズ1:現状分析と要件定義

データ分類の実施

まず、組織内で取り扱うデータを以下の観点で分類します。

- 機密レベル:極秘、秘、社外秘、公開など

- データ種別:個人情報、営業秘密、システム情報など

- 保存場所:オンプレミス、クラウド、モバイルデバイスなど

- アクセス権限:部門別、役職別のアクセス制御要件

リスクアセスメントの実施

データ分類に基づき、各データカテゴリのリスクレベルを評価します。

影響度(Impact)と発生可能性(Likelihood)のマトリックスを用いて、定量的なリスク評価を行います。

フェーズ2:暗号化戦略の策定

暗号化対象の選定

リスクアセスメントの結果に基づき、暗号化対象を以下の優先順位で選定します。

- 高リスクデータ:個人情報、財務データ、研究開発資料

- 中リスクデータ:社内文書、営業資料、システムログ

- 低リスクデータ:公開予定資料、一般的な業務文書

暗号化レベルの決定

各データカテゴリに対して、適切な暗号化レベルを決定します。

- レベル1:ファイル単位の暗号化(AES-128)

- レベル2:データベース暗号化(AES-256)

- レベル3:エンドツーエンド暗号化(RSA 2048bit + AES-256)

フェーズ3:ソリューション選定

技術要件の定義

暗号化ソリューションに求める技術要件を明確にします。

暗号化方式

- 採用する暗号化アルゴリズム(AES-256、RSA-2048など)

- 鍵管理方式(HSM、Key Management Service)

- 暗号化粒度(ファイル、データベース、フィールドレベル)

パフォーマンス要件

- 暗号化・復号処理の許容レイテンシ

- スループット要件

- CPU・メモリ使用量の上限

運用要件

- 鍵ローテーションの自動化

- 監査ログの出力形式

- 障害時の復旧手順

製品比較・評価

複数のベンダーから提案を受け、PoC(Proof of Concept)を実施して実際の性能を検証します。評価項目には以下を含めます。

- 機能適合性(40%)

- 性能・拡張性(30%)

- 運用性・保守性(20%)

- コスト(10%)

フェーズ4:導入・実装

パイロット導入

本格導入前に、限定的な範囲でパイロット導入を実施します。

典型的なパイロット範囲は以下の通りです。

- 対象部門:1〜2部門

- 対象データ:中リスクレベルのデータサブセット

- 期間:1〜3ヶ月

段階的な本格導入

パイロット結果を踏まえ、段階的に適用範囲を拡大します。

- 第1段階:高リスクデータの暗号化(1〜2ヶ月)

- 第2段階:中リスクデータの拡張(2〜3ヶ月)

- 第3段階:全社展開と低リスクデータ対応(3〜6ヶ月)

フェーズ5:運用・監視体制の構築

鍵管理体制の確立

暗号化の安全性は鍵管理に大きく依存するため、以下の体制を構築します。

- 鍵管理者の指名:権限分離の原則に基づく複数名体制

- 鍵ローテーション計画:リスクレベルに応じた更新頻度の設定

- バックアップ・リカバリ手順:鍵損失時の復旧手順の整備

監視・監査体制

暗号化システムの適切な運用を確保するため、以下の監視項目を設定します。

- 暗号化・復号操作の実行ログ

- 鍵アクセスログ

- システム性能メトリクス

- セキュリティアラート

暗号化のメリット

セキュリティ面でのメリット

- データ機密性の確保

適切に実装された暗号化により、万が一データが窃取されても、攻撃者が内容を解読することは事実上不可能になります。AES-256を例にとると、総当たり攻撃で解読するには、現在のコンピュータ技術では宇宙の年齢を超える時間が必要とされています。

- 完全性の検証

デジタル署名と組み合わせることで、データの改ざん検知が可能になります。これにより、データの真正性を保証できます。

- 否認防止

公開鍵暗号を使用したデジタル署名により、データの送信者を特定し、後から「送信していない」という否認を防ぐことができます。

運用面でのメリット

- コンプライアンス要件への対応

GDPR、個人情報保護法、PCI DSSなどの規制要件を満たすことで、法的リスクを軽減できます。

- 事業継続性の向上

セキュリティインシデントによる事業停止リスクを大幅に削減し、ビジネス継続性を確保できます。

- 運用効率の改善

自動暗号化機能により、従業員が暗号化を意識することなく、セキュアな環境で業務を行えます。

代表的な暗号化ソリューション比較

活用事例

事例1:製造業における設計図面の暗号化

導入前の課題

大手自動車部品メーカーA社では、グローバル展開に伴い海外拠点との設計図面共有が増加していました。

しかし、従来のパスワード付きZIPファイルによる保護では、以下の課題がありました。

- パスワードの別経路での送信が運用負荷となっている

- 海外拠点でのアクセス権限管理が困難

- 設計図面の二次利用・転送を制御できない

導入内容

DataClasysのファイル暗号化ソリューションを導入し、設計図面に対して以下の保護策を実装しました。

- CADファイルの自動暗号化設定

- アクセス権限の期限設定(プロジェクト期間に応じて30日〜180日)

- 閲覧・編集・印刷権限の細分化制御

- 海外拠点との安全なファイル共有環境の構築

導入後の効果

- パスワード管理業務が不要になり、設計部門の作業効率が20%向上

- 不正アクセスの試行を完全にブロック(検知件数:月平均15件)

- 海外拠点との情報共有スピードが従来比50%短縮

- ISO 27001認証更新時の評価でセキュリティ管理体制が高く評価

➤ 参考文献:マツダ株式会社様 導入事例

事例2:金融機関における個人情報保護

導入前の課題

地方銀行B行では、個人情報保護法の改正対応として、顧客情報データベースのセキュリティ強化が急務となっていました。

- 既存システムでは平文でデータベースに保存されている

- システム管理者による内部不正のリスク

- 監査法人からデータ暗号化の指摘を受けている

導入内容

データベース暗号化ソリューションを導入し、個人情報を含むテーブル全体を透過的に暗号化しました。

- 顧客マスタ、取引履歴テーブルのTDE(透過的データ暗号化)実装

- HSMによる暗号化キーの厳重管理

- データベース管理者とセキュリティ管理者の権限分離

- リアルタイムでの異常アクセス検知システム導入

導入後の効果

- 個人情報保護法の技術的安全管理措置要件を完全に満たす

- データベース性能劣化は3%以内に抑制(当初懸念の10%を大幅に下回る)

- システム管理者による個人情報への直接アクセスを完全に遮断

- 金融庁検査での評価が「優良」判定に向上

➤ 参考文献:ペンタセキュリティ導入事例

事例以外での活用方法:ヘルスケア業界でのクラウド暗号化

想定される課題

医療機器メーカーや病院がクラウドで臨床試験データや患者情報を管理する際の典型的な課題:

- 医療データの機密性確保が法的に要求されている

- クラウド事業者による平文データアクセスのリスク

- 国境を越えたデータ移転時の規制遵守

推奨される活用方法

クライアントサイド暗号化ソリューションの活用:

- 臨床試験データのアップロード前暗号化

- 暗号化キーの自社管理(クラウド事業者に依存しない)

- 地域別のキー管理による各国規制への対応

- 研究者の権限に応じた段階的復号機能

期待される効果

- HIPAA、GDPR等の国際的な医療データ保護規制への準拠

- オンプレミス比較でのクラウド利用コスト削減

- 複数の臨床試験サイト間でのセキュアなデータ共有

- データ流出リスクの大幅な軽減

まとめ

暗号化技術は、現代企業のデータ保護戦略において中核的な役割を果たしています。本記事で解説した内容を要約すると、以下のポイントが重要です。

まず、暗号化技術の選定においては、自社のデータ分類とリスクレベルに応じた適切な方式の選択が不可欠です。共通鍵暗号、公開鍵暗号、ハイブリッド方式それぞれの特性を理解し、用途に応じて使い分けることが効果的なセキュリティ実装につながります。

導入プロセスでは、段階的なアプローチが成功の鍵となります。現状分析から始まり、要件定義、ソリューション選定、パイロット導入、本格展開という順序立てたステップを踏むことで、リスクを最小化しながら確実な導入が可能になります。

特に重要なのは、暗号化は単なる技術的な対策ではなく、組織全体のセキュリティガバナンスの一部として位置づけることです。鍵管理体制の確立、運用監視体制の構築、定期的な見直しプロセスの整備など、継続的な運用管理が暗号化の効果を最大化します。

今後は、量子コンピュータ時代に向けたポスト量子暗号への移行準備、ゼロトラストアーキテクチャとの統合、AI・機械学習技術を活用した動的な暗号化制御など、新しい技術トレンドへの対応も重要になってきます。

セキュリティエンジニアの皆様には、本記事の内容を参考に、自社の状況に最適な暗号化戦略を策定し、安全で効率的なデータ保護環境の構築を進めていただければと思います。適切な暗号化の実装により、企業の信頼性向上と事業継続性の確保を実現していきましょう。

参考文献

- 総務省 – 暗号技術評価委員会報告書:

https://www.cryptrec.go.jp/report/cryptrec-rp-2000-2024.pdf

- NIST – Cryptographic Standards and Guidelines:

https://csrc.nist.gov/projects/cryptographic-standards-and-guidelines

- DataClasys導入事例:

https://www.dataclasys.com/

- ペンタセキュリティ導入事例:

https://www.pentasecurity.co.jp/portfolio/

- GMOサイバーセキュリティ – 暗号化の基礎知識:

https://group.gmo/security/ciphersecurity/encryption/

- ITreview – 暗号化ソフト製品比較:

https://www.itreview.jp/categories/encryption

- wiz LANSCOPE ブログ – 暗号化解説記事:

https://www.lanscope.jp/blogs/it_asset_management_emcloud_blog/20250130_24728/

- ブロードバンドセキュリティ – 量子コンピュータと暗号技術:

https://www.sqat.jp/kawaraban/15498/