はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「CASB(Cloud Access Security Broker)」です。

デジタルトランスフォーメーション(DX)の加速により、企業のクラウド利用は急速に拡大しています。しかし、この利便性の裏には、シャドーITの蔓延、テレワーク環境でのセキュリティリスク、複雑化するコンプライアンス要件といった新たな課題が潜んでいます。

これらの課題を解決する鍵となるのがCASBです。

CASBは、クラウド利用の可視化から脅威防御まで、包括的なセキュリティ対策を一元的に実現するソリューションとして、多くの企業で注目を集めています。

本記事では、セキュリティエンジニアや情報システム部門の担当者の皆様に向けて、CASBの基本概念から具体的な導入手順、導入効果まで体系的に解説します。

-

シャドーIT

企業が公式に許可していない、あるいは従業員が利用していることを企業側が把握していないIT資産(デバイスやサービス)のことです。

具体的には、従業員が個人所有のスマートフォンやパソコン、クラウドサービスなどを、企業の許可なく業務に使用している状態を指します。

CASBとはなにか

CASBの基本概念

CASB(Cloud Access Security Broker)は、企業とクラウドサービスプロバイダーの間に位置し、クラウド利用におけるセキュリティとコンプライアンスを確保するセキュリティソリューションです。従来の境界型セキュリティでは対応しきれないクラウド特有のリスクに対処するために登場しました。

CASBは、Gartnerが定義する「4つの柱」と呼ばれる主要機能を提供します。

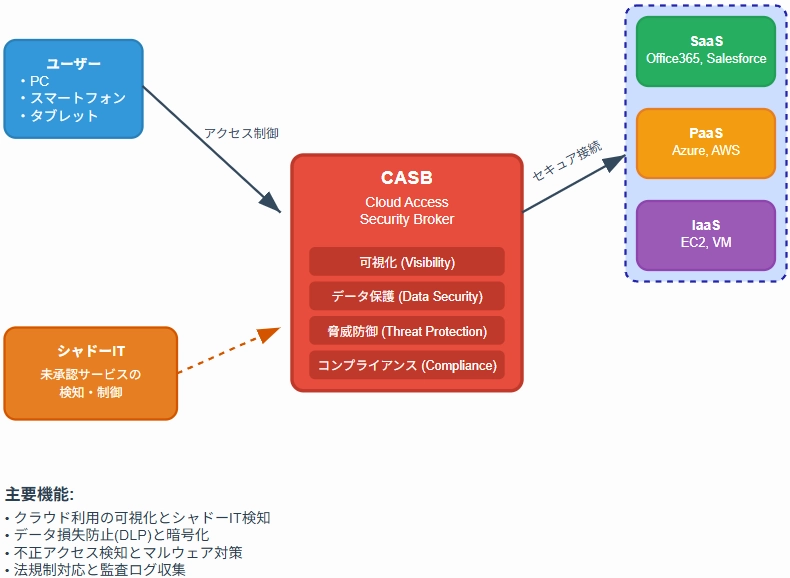

【イメージ図:CASBのアーキテクチャ概要図】

1.可視化機能(Visibility)

従業員が利用しているすべてのクラウドサービスを可視化し、シャドーITを検出します。具体的には、ネットワークトラフィック分析やエンドポイントエージェントから情報を収集し、未承認のクラウドサービス利用を自動的に発見します。

2.データ保護機能(Data Security)

DLP(Data Loss Prevention)機能により、機密情報の不正な持ち出しや共有を防止します。正規表現やフィンガープリント技術を用いて機密データを特定し、暗号化やトークナイゼーションで保護します。

3.脅威防御機能(Threat Protection)

UEBA(User and Entity Behavior Analytics)により異常な行動パターンを検知し、マルウェア対策やアカウント乗っ取り対策を実施します。

4.コンプライアンス支援機能(Compliance)

GDPR、HIPAA、個人情報保護法などの法規制への対応を支援し、監査ログの収集とレポート生成を自動化します。

CASBのデプロイメントモデル

CASBには主に3つのデプロイメント方式があります。

1.フォワードプロキシ方式

従業員のデバイスからのクラウドアクセスをCASB経由で集約する方式。エージェントソフトウェアの導入により、すべてのクラウドアクセスをリアルタイムで監視・制御できます。

2.リバースプロキシ方式

特定の承認済みクラウドサービスへのアクセスをCASB経由にする方式。IdP(Identity Provider)と連携し、エージェントレスで運用できます。

3.API連携方式

クラウドサービスが提供するAPIを利用してデータや設定を直接監査する方式。ネットワーク構成の変更が不要で、導入が容易です。

-

境界型セキュリティ

ネットワークの内側と外側を区別し、外部からの攻撃を防ぐことを目的としたセキュリティモデルです。

従来のセキュリティ対策の主流であり、ファイアウォールやVPNなどの技術を用いて、ネットワークの境界を保護します。 -

DLP(Data Loss Prevention)

組織が保有する機密情報や個人情報などの重要データを、不正な漏洩、紛失、または不正使用から保護するためのセキュリティ対策のことです。

DLPは、データが組織内外でどのように使用、共有されているかを監視し、機密データの流出を検知・防止する技術やソリューションを指します。 -

トークナイゼーション

機密性の高い情報を、意味のない別の文字列(トークン)に置き換えることで、情報漏洩のリスクを軽減するセキュリティ技術です。

元の情報とトークンは1対1で対応しており、必要に応じてトークンから元の情報に戻すことができます。

この技術は、クレジットカード番号や個人情報などの保護に広く利用されています。 -

UEBA(User and Entity Behavior Analytics)

ユーザーやエンティティ(サーバー、ルーター、アプリケーションなど)の行動を分析し、異常な行動を検知するサイバーセキュリティ技術です。

機械学習を活用して、通常とは異なる行動パターンを学習し、そこからの逸脱を異常として検出します。 -

IdP(Identity Provider)

ユーザーのIDや認証情報を管理し、他のサービスに認証情報を提供するシステムやサービスのことです。

ユーザーがサービスを利用する際に、IdPが本人確認を行い、その結果をサービス提供者に伝えます。

これにより、一度のログインで複数のサービスを利用できるシングルサインオン(SSO)が実現できます。

なぜCASBが活用されるのか

シャドーITの急速な拡大

テレワークの普及により、従業員が業務効率化を目的に独自のクラウドサービスを利用するケースが急増しています。ガートナーの調査によると、企業が把握していないシャドーITの利用は、公式に承認されたサービスの10倍以上に達するとされています。

シャドーITの具体的なリスクとして以下が挙げられます。

- 情報漏洩リスク:無料のオンラインストレージへの機密ファイルアップロード、個人メールアカウントでの業務連絡による情報流出。

- マルウェア感染:安全性の確認されていないサービスからのマルウェア感染による社内システム全体への被害拡大。

- コンプライアンス違反:データ保存場所や管理方法が企業ポリシーや法的要件を満たさないことによる規制違反。

テレワーク環境でのセキュリティ課題

従来の境界型防御では、社外から直接クラウドサービスにアクセスするテレワーク環境のトラフィックを十分に保護できません。VPN経由でアクセスする方法もありますが、以下の課題があります。

- パフォーマンス低下:すべてのトラフィックがVPNを経由することによる通信速度の低下。

- VPN自体の脆弱性:VPNサーバーが攻撃対象となるリスクの増大。

- BYOD環境の管理困難:個人所有デバイスからのアクセス制御の複雑化。

規制対応の複雑化

企業活動のグローバル化に伴い、データ保護に関する法規制への対応が複雑化しています。

- GDPR(EU一般データ保護規則):違反時の制裁金が年間売上高の4%または2,000万ユーロの高額となる厳格な規則。

- 改正個人情報保護法:個人情報の定義拡大、本人の権利強化、企業の責務追加、漏洩時の報告義務化。

- 業界特有の規制:PCI DSS(クレジットカード情報保護)、HIPAA(医療情報保護)、FISC安全対策基準(金融機関向け)など。

これらの規制では、データの所在地管理、アクセス制御、暗号化、監査ログの保管などが厳格に定められており、CASBによる一元的な管理が不可欠となっています。

クラウドファーストの経営戦略

多くの企業がクラウドファーストの戦略を採用する中、セキュリティもクラウドネイティブなアプローチが求められています。従来のオンプレミス型セキュリティソリューションでは、クラウドの利便性や拡張性を十分に活用できません。

CASBは、クラウドの利便性を損なうことなく、必要なセキュリティレベルを確保する唯一の現実的なソリューションとして位置づけられています。

CASBの具体的な導入ステップ

ステップ1:現状分析と要件定義

クラウド利用状況の棚卸し

現在利用しているクラウドサービスの洗い出しを行います。

ネットワークログの分析やユーザーヒアリングにより、公式・非公式を問わずすべてのクラウド利用を把握します。

分析項目

- 利用中のSaaS、PaaS、IaaSサービス一覧

- ユーザー数と利用頻度

- 取り扱いデータの種類と機密度

- 現在のセキュリティ対策状況

セキュリティリスクの評価

各クラウドサービスのセキュリティリスクを評価し、優先対応すべき課題を特定します。

評価観点

- データ漏洩リスク

- コンプライアンス違反リスク

- 可用性リスク

- 運用管理リスク

導入目的とKPIの設定

CASB導入により達成したい目標を明確に定義し、測定可能なKPIを設定します。

KPI例

- シャドーIT利用率の30%削減

- セキュリティインシデント件数の50%削減

- 監査対応工数の60%削減

- データ漏洩による損失リスクの80%軽減

ステップ2:CASB製品の選定

要件に基づく製品評価

現状分析で明確になった要件に基づき、複数のCASB製品を評価します。

評価項目

- 対応クラウドサービスの範囲

- デプロイメントモデルの適合性

- 脅威検知技術の精度

- 既存システムとの連携性

- サポート体制の充実度

- 総所有コスト(TCO)

PoC(概念実証)の実施

本格導入前に、限定した範囲でPoCを実施し、実際の効果と課題を検証します。

PoC範囲例

- 特定部門(例:営業部門)のユーザー50名

- 主要SaaS 3サービス(例:Microsoft 365、Salesforce、Box)

- 期間:1-2ヶ月

検証項目

- シャドーIT検知精度

- DLPポリシーの有効性

- パフォーマンスへの影響

- 運用工数と管理負荷

ステップ3:導入計画の策定

段階的展開計画

リスクを最小化するため、段階的な展開計画を策定します。

- フェーズ1:主要SaaSの可視化と基本的な制御ポリシー適用

- フェーズ2:DLP機能の本格運用と脅威検知機能の導入

- フェーズ3:全社展開とコンプライアンス機能の強化

運用体制の整備

CASB導入後の運用を担当するチームを組成し、役割分担を明確化します。

運用チーム構成例

- セキュリティ管理者:ポリシー策定・運用

- システム管理者:技術的設定・保守

- インシデント対応担当:アラート対応・調査

- 監査担当:ログ分析・レポート作成

ステップ4:ポリシー設計と実装

セキュリティポリシーの設計

企業のセキュリティ要件に基づき、詳細なセキュリティポリシーを設計します。

ポリシー設計例

- データ分類に基づくアクセス制御

- 地理的制限(特定国からのアクセス禁止)

- デバイス制限(管理外デバイスからの制限)

- 時間制限(営業時間外のアクセス制限)

段階的なポリシー適用

初期は監視のみのモードで運用し、十分な検証を経てから制御モードに移行します。

適用ステップ

- 監視モード:違反を検知するがブロックしない

- 警告モード:違反時にユーザーに警告を表示

- 制御モード:違反をブロック

ステップ5:ユーザー教育と啓発

セキュリティ教育の実施

CASB導入の目的と新しいセキュリティルールについて、全従業員に教育を実施します。

教育内容

- クラウドセキュリティの重要性

- シャドーIT利用のリスク

- 承認されたクラウドサービスの利用方法

- セキュリティインシデント発生時の対応手順

継続的な啓発活動

定期的なセキュリティ通信やeラーニングにより、セキュリティ意識の維持・向上を図ります。

ステップ6:運用開始と継続的改善

運用監視体制の確立

24時間365日の監視体制を構築し、セキュリティインシデントに迅速に対応できる体制を整備します。

定期的なレビューと改善

月次・四半期のレビューを実施し、ポリシーの有効性と運用プロセスの改善を継続的に行います。

レビュー項目

- KPI達成状況の評価

- 新たなリスクの洗い出し

- ポリシーチューニングの必要性

- 運用プロセスの最適化

CASBのメリット

包括的なクラウドセキュリティの実現

CASBは、従来のセキュリティソリューションでは対応困難だったクラウド特有のリスクに対して、包括的な対策を提供します。可視化から脅威防御まで、一元的なプラットフォームでクラウドセキュリティを管理できることにより、運用効率の大幅な向上が可能です。

業務効率の向上

適切なセキュリティポリシーの適用により、承認されたクラウドサービスの利用を促進し、業務効率を向上させることができます。シャドーITの制御により、セキュリティリスクを軽減しながら、必要なクラウドサービスの利用を安全に推進できます。

コンプライアンス対応の自動化

法規制への対応に必要な監査ログの収集、データの分類・保護、アクセス制御などを自動化することで、コンプライアンス担当者の工数を大幅に削減できます。また、規制当局への報告に必要なレポートの自動生成により、監査対応の効率化も図れます。

他製品との比較

評価基準説明

◎ 優秀: 要求される機能を網羅的に提供し、高い精度と性能を実現

○ 良好: 基本的な機能は提供するが、一部制限や改善余地あり

△ 限定的: 最低限の機能のみ、または特定条件下でのみ有効

× 対応なし: 該当機能を提供していない

TCO(総所有コスト)の削減効果

CASBの導入により、セキュリティインシデント対応コスト、コンプライアンス対応工数、複数セキュリティツールの統合により、長期的なTCOの削減が期待できます。

コスト削減効果の具体例

- セキュリティインシデント対応コスト:年間平均40%削減

- 監査対応工数:60%削減(自動レポート生成による)

- セキュリティツール統合:複数製品統合により年間ライセンス費用20%削減

- 運用工数削減:一元管理により管理者工数30%削減

活用方法

実際の導入事例は、企業の機密情報を含むため公開されるケースが限定的であるため、一般的にあり得る活用パターンとその効果について以下にご紹介します。

シナリオ1.グローバル製造業での活用

導入前の課題

- 世界50拠点で異なるクラウドサービスを独自に利用

- シャドーITによる情報漏洩リスクが各拠点で発生

- 各国の法規制(GDPR、CCPA等)への統一的な対応が困難

- セキュリティインシデントの全社的な把握ができていない

導入内容

- マルチモードCASB(API連携+フォワードプロキシ)を全拠点に展開

- 主要SaaS(Microsoft 365、Salesforce、Box)の利用統制

- 地域別のデータ保護ポリシーを自動適用

- UEBA機能による異常行動検知の導入

導入後の効果

- シャドーIT利用率を65%削減

- セキュリティインシデント発生件数を40%削減

- 各国法規制への対応工数を50%削減

- グローバルでのクラウドガバナンス統一を実現

シナリオ2.金融機関での活用

導入前の課題

- FISC安全対策基準などの厳格なコンプライアンス要件への対応

- 顧客情報を含む機密データのクラウド利用に関するリスク管理

- 監査対応における膨大な証跡収集・レポート作成業務

- テレワーク環境での安全なクラウドアクセスの確保

導入内容

- API連携型CASBによるクラウド内データの全件スキャン

- 金融業界向けコンプライアンステンプレートの適用

- データ所在地管理機能により国内データセンター限定保存を強制

- 顧客情報を含むファイルの共有・ダウンロード制御

導入後の効果

- 監査対応時間を70%短縮(自動レポート生成による)

- データ漏洩リスクの定量的可視化を実現

- コンプライアンス違反の未然防止率95%達成

- セキュリティ運用コストの30%削減

シナリオ3.IT企業でのテレワーク環境強化

導入前の課題

- 全社テレワーク導入に伴うセキュリティ統制の困難

- BYOD環境での情報漏洩リスクの増大

- 多様なクラウドサービス利用の統制不能状態

- VPN経由でのパフォーマンス低下問題

導入内容

- エージェントベースのフォワードプロキシ型CASB導入

- デバイス信頼度に基づく動的アクセス制御の実装

- 機密度別のデータ操作制限ポリシー適用

- ゼロトラストアーキテクチャとの連携

導入後の効果

- テレワーク環境でのセキュリティインシデント0件達成

- 従業員のセキュリティ意識向上(教育効果)

- クラウドサービス利用効率の20%向上

- IT管理工数の35%削減

まとめ

CASBは、クラウド時代のセキュリティ課題を包括的に解決する次世代セキュリティソリューションです。シャドーITの可視化・制御から、データ保護、脅威防御、コンプライアンス対応まで、一元的なプラットフォームで管理できることが最大の強みです。

特に以下の企業においては、CASB導入が急務と言えるでしょう。

- 複数のクラウドサービスを利用している企業:統制の取れた安全なクラウド活用を実現

- テレワーク環境を拡大している企業:場所を問わない一貫したセキュリティポリシーの適用

- 厳格なコンプライアンス要件がある企業:自動化による効率的な規制対応

- グローバル展開している企業:世界各拠点での統一されたクラウドガバナンス

CASB導入の成功には、明確な目的設定、段階的な導入アプローチ、継続的な運用改善が不可欠です。自社の要件を正確に把握し、適切な製品選定とPoCの実施を通じて、最適なCASBソリューションを導入することで、安全で効率的なクラウド活用を実現できるでしょう。

今後もクラウド利用が拡大し続ける中で、CASBはSASEやゼロトラストアーキテクチャの中核技術として、ますます重要性が高まっていくことが予想されます。セキュリティエンジニアや情報システム部門の皆様におかれましては、早期の検討・導入をお勧めいたします。

参考文献

- Gartner, Inc. “Magic Quadrant for Cloud Access Security Brokers” 2024:

https://www.splunk.com/ja_jp/form/gartner-siem-magic-quadrant.html - NRIセキュア「CASBとは?種類や主要機能、導入する際のポイントを解説」:

https://www.nri-secure.co.jp/blog/cstar2018_casb - SCSK「CASBとは?基本から導入メリット、注意ポイントなどをわかりやすく解説」:

https://www.scsk.jp/sp/itpnavi/article/2024/03/casb.html - 情シスマン「CASBとは?クラウドサービスのセキュリティを高める機能や導入のポイントを徹底解説!」:

https://www.gate02.ne.jp/media/it/column_88/ - 日立ソリューションズ「シャドーITの防止に役立つ『CASB』を活用したクラウドセキュリティ対策とは」:

https://www.hitachi-solutions.co.jp/security/sp/column/cloud/01.html - ITトレンド「CASBの活用事例を解説!必要な理由や注意点を紹介」:

https://it-trend.jp/casb/article/936-4777 - JBサービス「CASBとは?クラウドサービス利用企業に必須のセキュリティ対策を徹底解説」:

https://www.jbsvc.co.jp/useful/security/casb.html